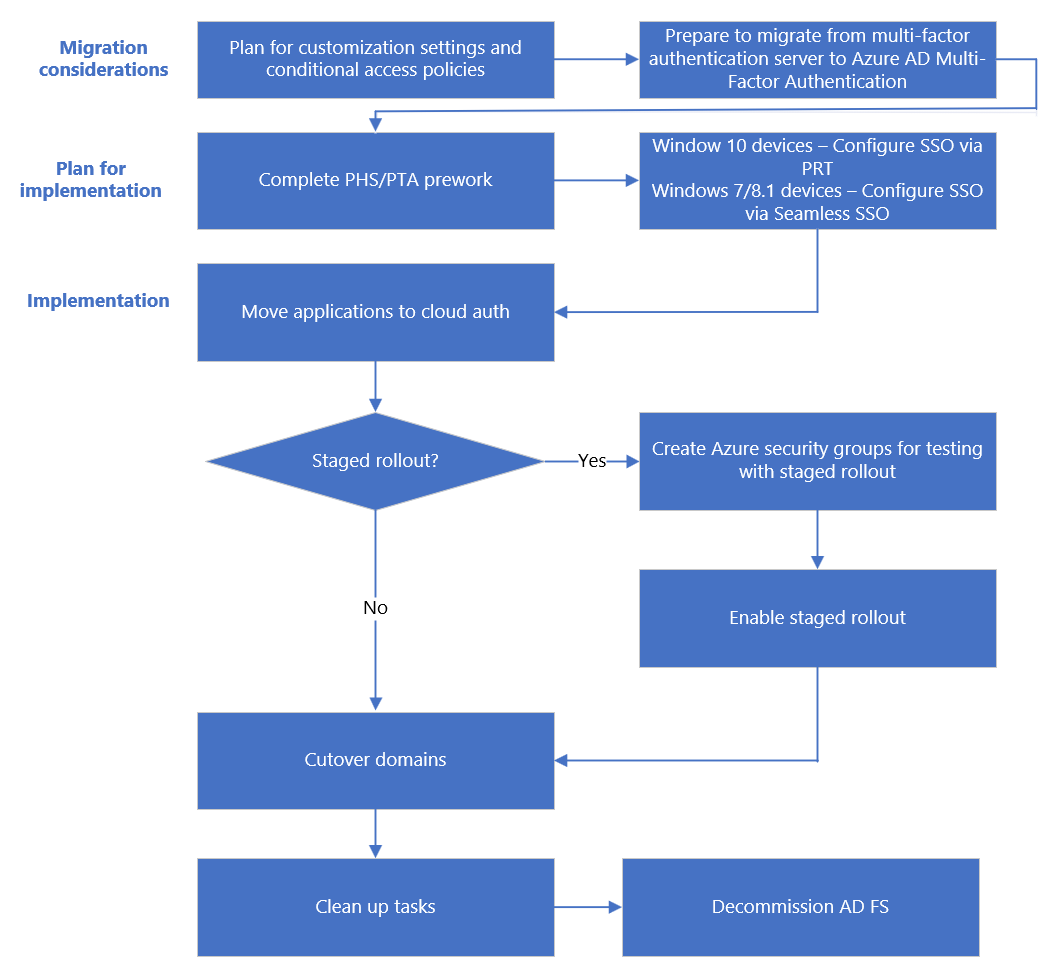

この記事では、Microsoft Entra のパスワード ハッシュ同期 (PHS) またはパススルー認証 (PTA) のいずれかを使用してクラウド ユーザー認証をデプロイする方法について学習します。 Active Directory フェデレーション サービス (AD FS) からクラウド認証方法に移行する場合のユース ケースを示しますが、ガイダンスの大部分は他のオンプレミス システムにも適用されます。

続行する前に、適切な認証方法の選択に関するガイドを確認し、組織に最適な方法を比較してください。

クラウド認証には PHS を使用することをお勧めします。

段階的なロールアウト

段階的ロールアウトは、ドメインをカットオーバーする前に、Microsoft Entra 多要素認証、条件付きアクセス、Microsoft Entra ID 保護による漏洩した資格情報の保護、ID ガバナンスなどのクラウド認証機能を使用して、一連のユーザーを選択的にテストするための便利な方法です。

サポートされるシナリオとサポートされていないシナリオについては、段階的ロールアウトの実装計画を参照してください。 ドメインを切り替える前に、段階的なロールアウトを使用してテストすることをお勧めします。

移行プロセス フロー

前提条件

移行を開始する前に、これらの前提条件を満たしていることを確認してください。

必要なロール

段階的なロールアウトを使用するには、テナントのハイブリッド ID 管理者である必要があります。

Microsoft Entra Connect サーバー をステップ アップする

Microsoft Entra Connect (Microsoft Entra Connect) をインストールするか、最新バージョンにアップグレードします。 Microsoft Entra Connect サーバーをステップアップすると、AD FS からクラウド認証方法への移行にかかる時間を数時間から数分に短縮できる可能性があります。

現在のフェデレーション設定をドキュメント化する

現在のフェデレーション設定を確認するには、Get-MgDomainFederationConfiguration を実行します。

Get-MgDomainFederationConfiguration -DomainID yourdomain.com

ご利用のフェデレーションの設計とデプロイのドキュメント用にカスタマイズされた可能性のある、すべての設定を確認します。 具体的には、PreferredAuthenticationProtocol、federatedIdpMfaBehavior、SupportsMfa (federatedIdpMfaBehavior が設定されていない場合)、PromptLoginBehavior 内のカスタマイズを探します。

フェデレーション設定をバックアップする

このデプロイでは、AD FS ファーム内の他の証明書利用者は変更されませんが、設定をバックアップできます。

Microsoft AD FS Rapid Restore Tool を使用して、既存のファームを復元するか、新しいファームを作成します。

次の PowerShell の例を使用して、Microsoft 365 ID プラットフォームの証明書利用者信頼と、追加したすべての関連カスタム要求規則をエクスポートします。

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

プロジェクトを計画する

テクノロジ プロジェクトが失敗した場合、その原因は通常、影響、結果、および責任に対する想定の不一致です。 これらの落とし穴を回避するには、適切な利害関係者が担当していることを確認し、プロジェクトにおけるその利害関係者の役割がよく理解されていることを確認します。

連絡を計画する

クラウド認証に移行した後、Microsoft Entra ID を通じて認証される Microsoft 365 およびその他のリソースにアクセスするためのユーザーのサインイン エクスペリエンスが変更されます。 ネットワークの外部のユーザーには、Microsoft Entra サインイン ページのみが表示されます。

ユーザー エクスペリエンスがどのように変わるのか、いつ変わるのか、および問題が発生したときにサポートを受ける方法について、ユーザーに事前に連絡します。

メンテナンス期間の計画

先進認証クライアント (Office 2016 と Office 2013、iOS、および Android アプリ) では、リソースへのアクセスを継続するための新しいアクセス トークンを取得するために、AD FS に戻るのではなく、有効な更新トークンが使用されます。 これらのクライアントに、ドメイン変換プロセスの結果としてパスワードの入力を求めるメッセージを表示する必要はありません。 クライアントは、追加の構成を行わなくても機能し続けます。

注

フェデレーション認証からクラウド認証に移行する場合、ドメインをフェデレーションからマネージドに変換するプロセスには、最大 60 分かかる場合があります。 このプロセス中、ユーザーは、Microsoft Entra 管理センターまたは Microsoft Entra ID で保護されたその他のブラウザー ベースのアプリケーションへの新しいログインで資格情報を求められない場合もあります。 この遅延をメンテナンス期間に含めることをお勧めします。

ロールバックのための計画

ヒント

ロールバックする必要がある場合は、営業時間外にドメインのカットオーバーを計画してください。

ロールバックを計画する場合は、ドキュメント化された現在のフェデレーション設定を使用して、フェデレーションの設計とデプロイに関するドキュメントを確認してください。

ロールバック プロセスでは、New-MgDomainFederationConfiguration コマンドレットを使用して、マネージド ドメインをフェデレーション ドメインに変換する必要があります。 必要に応じて、追加の要求規則を構成します。

移行に関する注意事項

移行に関する主な注意事項を次に示します。

カスタマイズ設定を計画する

onload.js ファイルを Microsoft Entra ID で複製することはできません。 AD FS インスタンスが大幅にカスタマイズされ、onload.js ファイル内の特定のカスタマイズ設定に依存している場合は、Microsoft Entra ID が現在のカスタマイズ要件を満たしていることを確認し、適切に計画します。 これらの今後の変更をユーザーに伝えます。

サインイン エクスペリエンス

Microsoft Entra サインイン エクスペリエンスをカスタマイズすることはできません。 Microsoft Entra ID にサインインするには、ユーザーが以前にサインインした方法に関係なく、ユーザー プリンシパル名 (UPN) や電子メールなどの完全修飾ドメイン名が必要です。

組織のブランド化

Microsoft Entra サインイン ページをカスタマイズできます。 サインイン ページでの AD FS からの一部の視覚的変更は、変換後に行う必要があります。

注

無料の Microsoft Entra ID ライセンスでは、Microsoft 365 ライセンスを持っている場合を除いて、組織のブランド化を使用できません。

条件付きアクセス ポリシーを計画する

現在認証に条件付きアクセスを使用しているかどうか、または AD FS でアクセス制御ポリシーを使用しているかどうかを評価します。

AD FS アクセス制御ポリシーを同等の Microsoft Entra 条件付きアクセス ポリシーと Exchange Online のクライアント アクセス規則に置き換えることを検討します。 条件付きアクセスには、Microsoft Entra ID またはオンプレミスのグループを使用できます。

レガシ認証を無効にする - レガシ認証プロトコルに関連してリスクが増加するため、レガシ認証をブロックする条件付きアクセス ポリシーを作成します。

MFA のサポートを計画する

フェデレーション ドメインに対しては、MFA を Microsoft Entra 条件付きアクセスまたはオンプレミス フェデレーション プロバイダーによって適用することができます。 セキュリティ設定の federatedIdpMfaBehavior を構成して、Microsoft Entra 多要素認証のバイパスを防ぐ保護を有効にできます。 Microsoft Entra テナント内のフェデレーション ドメインの保護を有効にします。 フェデレーション ユーザーが、MFA を必要とする条件付きアクセス ポリシーで管理されているアプリケーションにアクセスする場合は、Microsoft Entra 多要素認証が常に実行されるようにします。 これには、オンプレミスの MFA が実行されたフェデレーション トークン クレームをフェデレーション ID プロバイダーが発行した場合でも、Microsoft Entra 多要素認証を実行することが含まれます。 Microsoft Entra 多要素認証を毎回適用すると、悪意のあるアクターは、その ID プロバイダーが既に MFA を実行したことを模倣して Microsoft Entra 多要素認証をバイパスできなくなるため、サードパーティの MFA プロバイダーを使ってフェデレーション ユーザーに対する MFA を実行するのでない限り、この方法を強くお勧めします。

次の表で、各オプションの動作について説明します。 詳細については、federatedIdpMfaBehavior に関する記事を参照してください。

| 価値 | 説明 |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Microsoft Entra ID は、フェデレーション ID プロバイダーが実行する MFA を受け入れます。 MFA がフェデレーション ID プロバイダーによって実行されなかった場合、Microsoft Entra によって実行されます。 |

| フェデレーテッドIDPによるMFAの強制 | Microsoft Entra ID は、フェデレーション ID プロバイダーが実行する MFA を受け入れます。 フェデレーション ID プロバイダーによって MFA が実行されなかった場合、その要求が MFA を実行するフェデレーション ID プロバイダーにリダイレクトされます。 |

| rejectMfaByFederatedIdp | Microsoft Entra では常に MFA を実行し、フェデレーション ID プロバイダーによって実行される MFA は拒否します。 |

federatedIdpMfaBehavior 設定は、Set-MsolDomainFederationSettings MSOnline v1 PowerShell コマンドレットの SupportsMfa プロパティの進化したバージョンです。

SupportsMfa プロパティを既に設定しているドメインの場合、これらの規則によって、federatedIdpMfaBehavior と SupportsMfa の連携方法が決まります。

- federatedIdpMfaBehavior と SupportsMfa の切り替えはサポートされていません。

- federatedIdpMfaBehavior プロパティが設定されると、Microsoft Entra ID は SupportsMfa 設定を無視します。

- federatedIdpMfaBehavior プロパティが一度も設定されていない場合、Microsoft Entra ID は引き続き SupportsMfa 設定に従います。

- federatedIdpMfaBehavior と SupportsMfa のどちらも設定されていない場合、Microsoft Entra の既定動作は

acceptIfMfaDoneByFederatedIdpになります。

保護の状態を確認するには、 Get-MgDomainFederationConfiguration を実行します。

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

実装を計画する

このセクションには、サインイン方法を切り替えてドメインを変換する前の事前作業が含まれています。

段階的なロールアウトに必要なグループを作成する

段階的なロールアウトを使用していない場合は、この手順をスキップします。

段階的ロールアウト用のグループを作成し、条件付きアクセス ポリシーを追加する場合は条件付きアクセス ポリシー用のグループも作成します。

クラウド専用グループとも呼ばれる、Microsoft Entra ID で管理されているグループを使用することをお勧めします。 MFA へのユーザーの移動と、条件付きアクセス ポリシーの両方に、Microsoft Entra セキュリティ グループまたは Microsoft 365 グループを使用できます。 詳細については、「Microsoft Entra セキュリティ グループの作成」と、「管理者向け Microsoft 365 グループの概要」を参照してください。

グループ内のメンバーは、段階的ロールアウトに対して自動的に有効になります。 段階的ロールアウトでは、ネストされたグループと動的メンバーシップグループはサポートされていません。

SSO の事前作業

使用する SSO のバージョンは、デバイスの OS と参加状態によって異なります。

Windows 10、Windows Server 2016、およびそれ以降のバージョンの場合、Microsoft Entra 参加済みデバイス、Microsoft Entra ハイブリッド参加済みデバイス、または Microsoft Entra 登録済みデバイスでプライマリ更新トークン (PRT) 経由の SSO を使用することをお勧めします。

macOS および iOS デバイスの場合は、Apple デバイス用の Microsoft Enterprise SSO プラグインから SSO を使うことをお勧めします。 この機能を使うには、お使いの Apple デバイスが MDM によって管理されている必要があります。 MDM として Intune を使う場合は、Apple 用 Microsoft Enterprise SSO プラグインの Intune デプロイ ガイドに関する記事に従ってください。 それ以外の MDM を使う場合は、Jamf Pro と汎用 MDM のデプロイ ガイドに関する記事に従ってください。

Windows 7 および 8.1 デバイスの場合、ドメインに参加しているシームレス SSO を使用して、コンピューターを Microsoft Entra に登録することをお勧めします。 Windows 10 デバイスの場合のように、これらのアカウントを同期させる必要はありません。 ただし、PowerShell を使用してシームレス SSO の事前作業を完了する必要があります。

PHS と PTA の事前作業

サインイン方法の選択に応じて、PHS または PTA の事前作業を完了します。

ソリューションを実装する

最後に、サインイン方法を計画どおりに PHS または PTA に切り替え、ドメインをフェデレーションからクラウド認証に変換します。

段階的なロールアウトを使用する場合

段階的なロールアウトを使用している場合は、次のリンクの手順に従ってください。

段階的なロールアウトを使用しない場合

この変更を有効にするには、2 つのオプションがあります。

オプション A: Microsoft Entra Connect を使用して切り替えます。

最初に Microsoft Entra Connect を使用して AD FS/ping フェデレーション環境を構成した場合に使用できます。

オプション B: Microsoft Entra Connect と PowerShell を使用して切り替えます

最初に Microsoft Entra Connect を使用してフェデレーション ドメインを構成しなかった場合、またはサードパーティのフェデレーション サービスを使用している場合に使用できます。

これらのオプションのいずれかを選択するには、現在の設定を把握している必要があります。

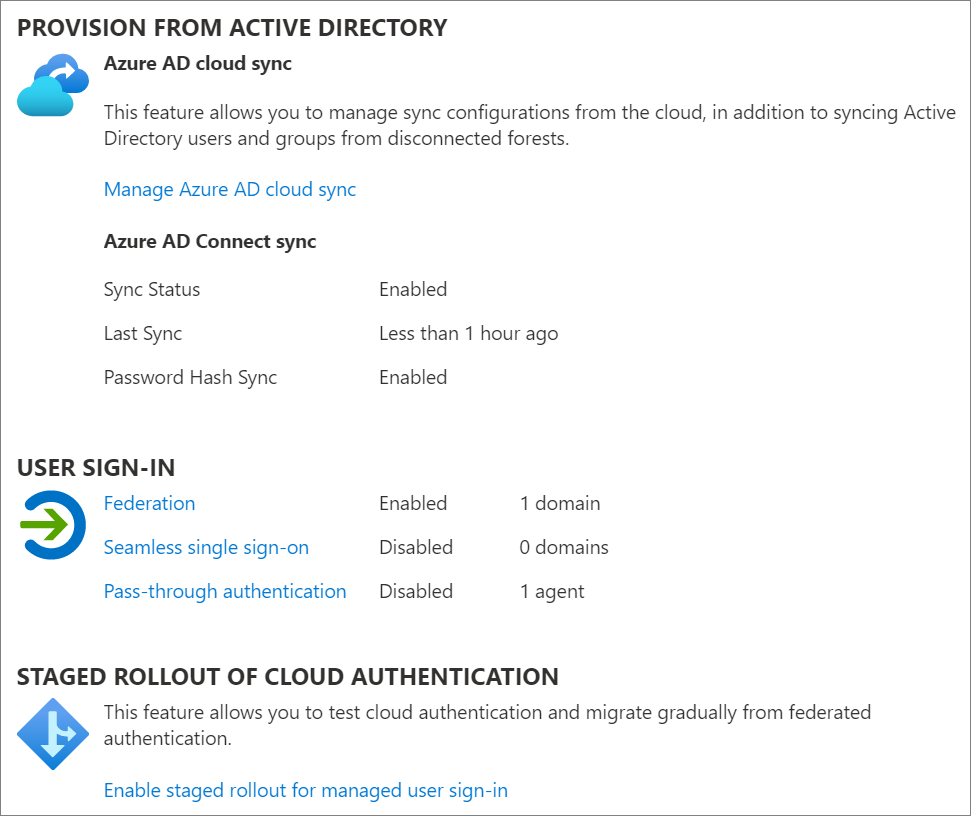

現在の Microsoft Entra Connect の設定を確認する

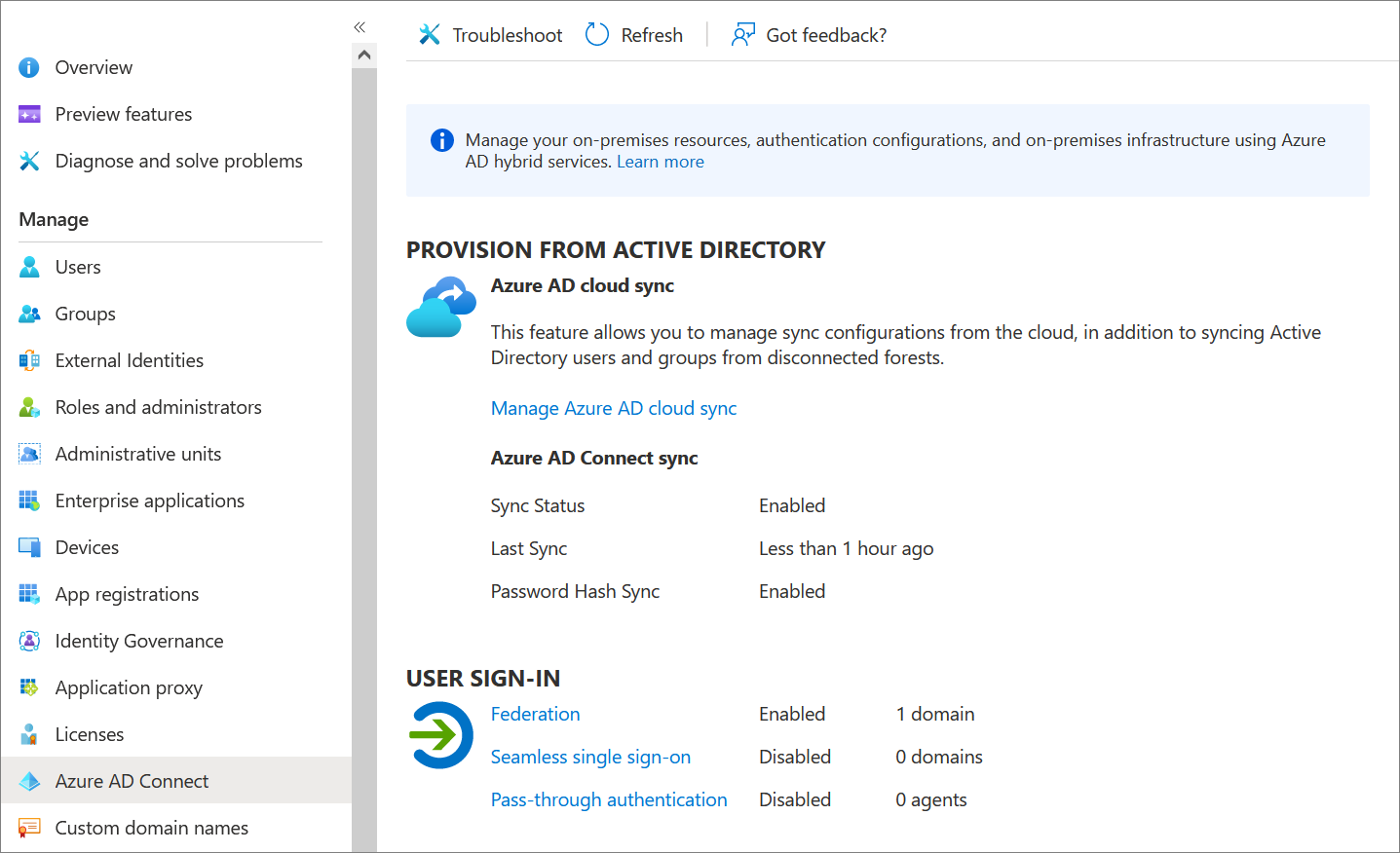

少なくともハイブリッド ID 管理者として、Microsoft Entra 管理センターにサインインします。

Entra ID>、Entra Connect>、そしてCloud 同期にアクセスします。

Microsoft Entra Connect Cloud Sync のホームページを示すスクリーンショット。

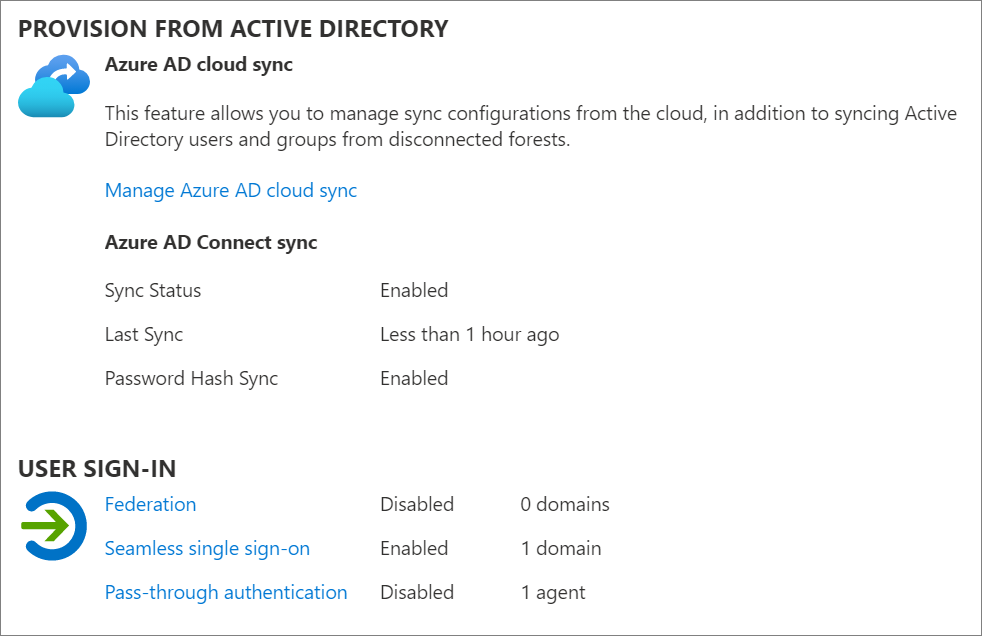

- 次の図に示す USER SIGN_IN 設定を確認します。

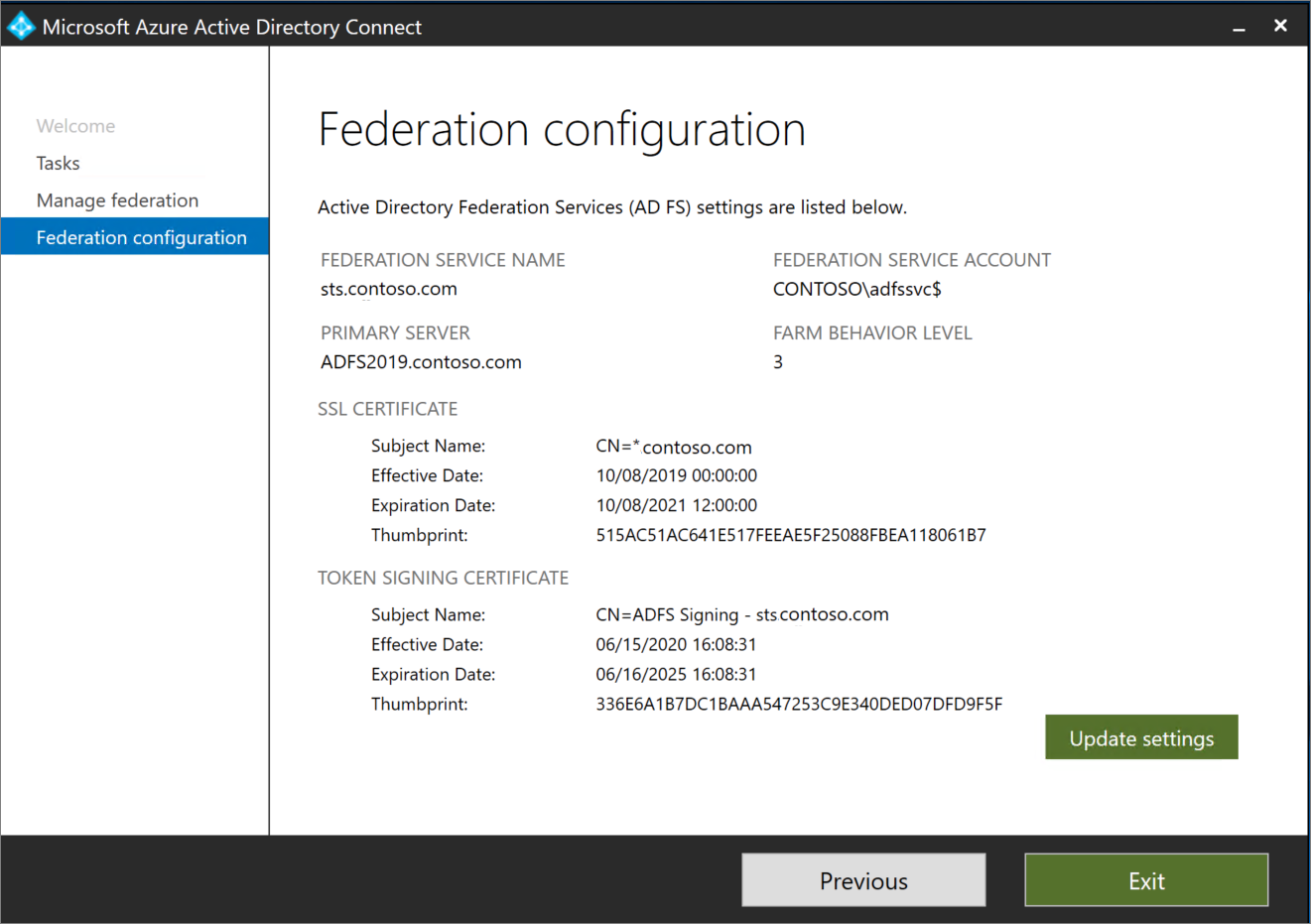

フェデレーションが構成された方法を確認するには:

Microsoft Entra Connect サーバー上で、[Microsoft Entra Connect] を開き [設定] を選択します。

[追加のタスク] > [フェデレーションの管理] で、[フェデレーション構成の表示] を選択します。

![[フェデレーションの管理] を表示する](media/deploy-cloud-user-authentication/manage-federation.png)

このセクションに AD FS 構成が表示される場合は、AD FS が最初に Microsoft Entra Connect を使用して構成されたと見なすことができます。 例として、次の図を参照してください。

AD FS が現在の設定の一覧に表示されていない場合は、PowerShell を使用して、ドメインをフェデレーション ID からマネージド ID に手動で変換する必要があります。

オプション A

Microsoft Entra Connect を使用してフェデレーションから新しいサインイン方法に切り替える

Microsoft Entra Connect サーバー上で、[Microsoft Entra Connect] を開き [設定] を選択します。

[追加のタスク] ページで、 [ユーザー サインインの変更] を選択し、 [次へ] を選択します。

![[追加のタスク] を表示する](media/deploy-cloud-user-authentication/additional-tasks.png)

[Microsoft Entra ID に接続] ページで、全体管理者アカウントの資格情報を入力します。

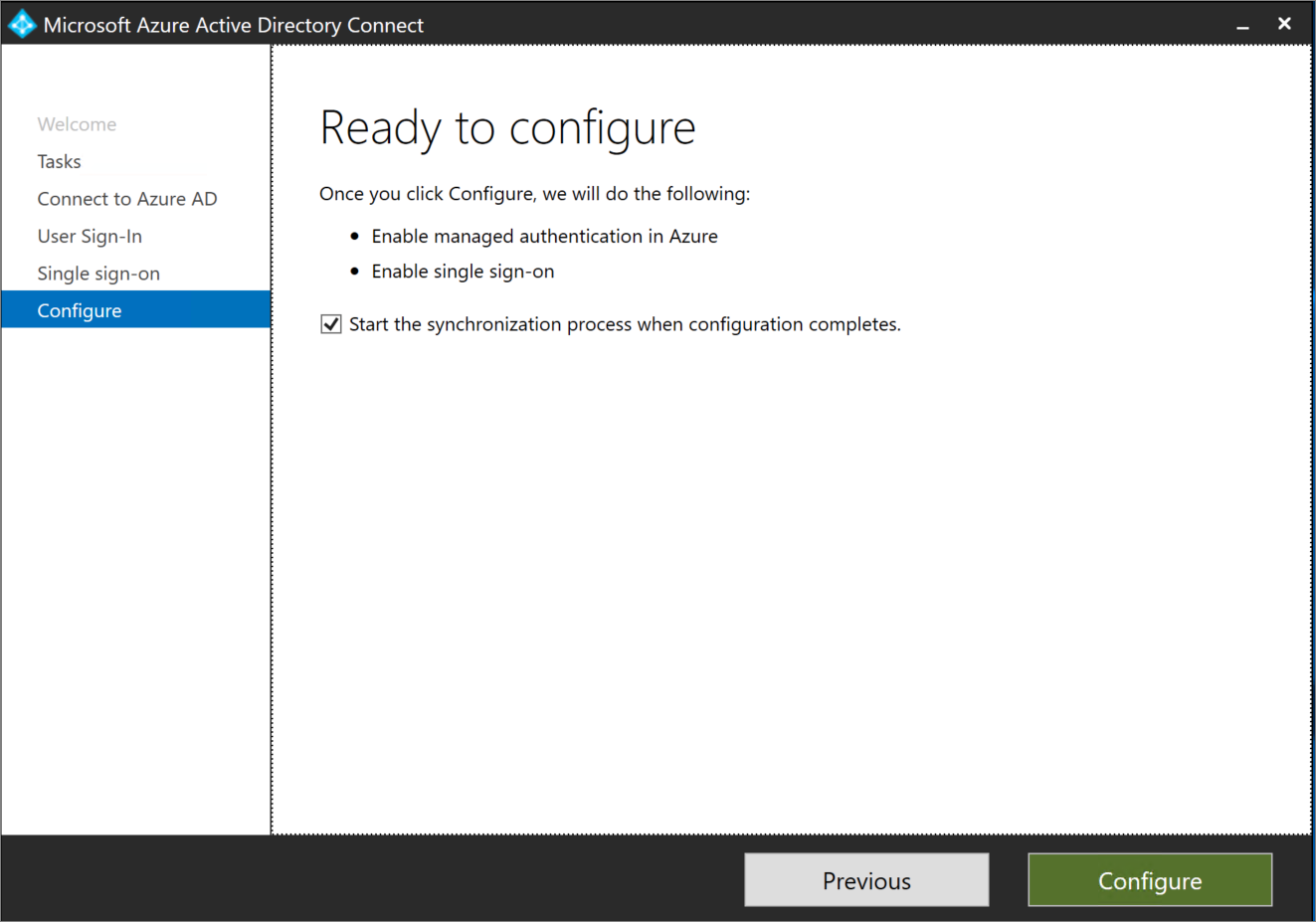

[ユーザー サインイン] ページで次の操作を行います。

[パススルー認証] オプション ボタンを選択した場合、および SSO が Windows 7 デバイスや 8.1 デバイスに必要な場合は、[シングル サインオンを有効にする] をオンにしてから、[次へ] を選択します。

[パスワード ハッシュの同期] オプション ボタンを選択した場合は、 [ユーザー アカウントを変換しない] チェック ボックスがオンになっていることを確認します。 このオプションは非推奨になりました。 SSO が Windows 7 デバイスや 8.1 デバイスに必要な場合は、[シングル サインオンを有効にする] をオンにしてから、[次へ] を選択します。

![[ユーザー サインイン] ページで [シングル サインオンを有効にする] をオンにする](media/deploy-cloud-user-authentication/user-sign-in.png)

[シングル サインオンを有効にする] ページで、ドメイン管理者アカウントの資格情報を入力し、 [次へ] を選択します。

![[シングル サインオンを有効にする] ページ](media/deploy-cloud-user-authentication/enable-single-sign-on.png)

シームレス SSO を有効にするには、ドメイン管理者アカウントの資格情報が必要です。 このプロセスでは、管理者特権のアクセス許可を必要とする、以下のアクションが実行されます。

- オンプレミスの Active Directory インスタンスに、(Microsoft Entra を表す) AZUREADSSO という名前のコンピューター アカウントが作成されます。

- コンピューター アカウントの Kerberos の復号化キーは、Microsoft Entra ID と安全に共有されます。

- Microsoft Entra のサインイン時に使用される 2 つの URL を表す、2 つの Kerberos サービス プリンシパル名 (SPN) が作成されます。

ドメイン管理者の資格情報は Microsoft Entra Connect または Microsoft Entra ID に格納されず、プロセスが正常に終了したときに破棄されます。 これらは、この機能を有効にするために使用されます。

詳細情報: シームレス SSO の技術的な詳細。

[構成の準備完了] ページで、 [構成が完了したら、同期プロセスを開始してください] チェック ボックスがオンになっていることを確認します。 次に、 [構成] を選択します。

重要

この時点で、すべてのフェデレーション ドメインがマネージド認証に変更されます。 選択したユーザー サインイン方法は、新しい認証方法です。

Microsoft Entra 管理センターで、[Microsoft Entra ID] を選択し、[Microsoft Entra Connect]選択します。

以下の設定を確認します。

- [フェデレーション] が [無効] に設定されている。

- [シームレス シングル サインオン] が [有効] に設定されている。

- [パスワード ハッシュの同期] が [有効] に設定されている。

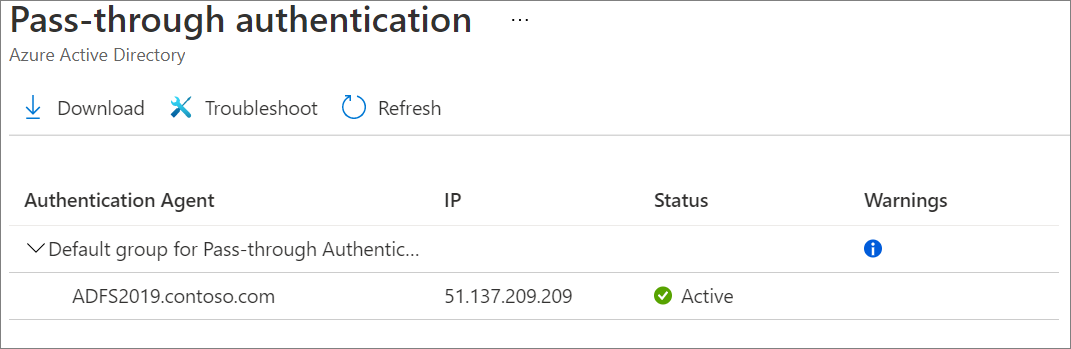

PTA に切り替える場合は、次の手順に従います。

PTA 用に追加の認証エージェントをデプロイする

注

PTA では、Microsoft Entra Connect サーバー、および Windows サーバーを実行しているオンプレミス コンピューターで軽量のエージェントをデプロイする必要があります。 待ち時間を短縮するには、Active Directory ドメイン コントローラーのできるだけ近くにエージェントをインストールします。

ほとんどのお客様の場合、高可用性と必要な容量を提供するのに、2 つまたは 3 つの認証エージェントがあれば十分です。 テナントには、最大 12 個のエージェントを登録できます。 最初のエージェントは、常に Microsoft Entra Connect サーバー自体にインストールされます。 エージェントの制限事項とエージェントのデプロイ オプションの詳細については、「Microsoft Entra パススルー認証: 現在の制限事項」を参照してください。

[パススルー認証] を選択します。

[パススルー認証] ページで、 [ダウンロード] ボタンを選択します。

[エージェントのダウンロード] ページで、[使用条件に同意してダウンロード] を選択します。

追加の認証エージェントのダウンロードが開始されます。 セカンダリ認証エージェントは、ドメイン参加済みサーバーにインストールします。

認証エージェントのインストールを実行します。 インストール中に、グローバル管理者アカウントの資格情報を入力する必要があります。

認証エージェントがインストールされたら、PTA の正常性ページに戻って、追加のエージェントの状態を確認できます。

オプション B

Microsoft Entra Connect と Powershell を使用してフェデレーションから新しいサインイン方法に切り替える

最初に Microsoft Entra Connect を使用してフェデレーション ドメインを構成しなかった場合、またはサードパーティのフェデレーション サービスを使用している場合に使用できます。

Microsoft Entra Connect サーバーで、オプション A の手順 1 から 5 に従います。[ユーザー サインイン] ページで、[構成しない] オプションが事前に選択されていることがわかります。

![[ユーザー サインイン] ページの [構成しない] オプションを参照する](media/deploy-cloud-user-authentication/do-not-configure-on-user-sign-in-page.png)

Microsoft Entra 管理センターで、[Microsoft Entra ID] を選択し、[Microsoft Entra Connect]選択します。

以下の設定を確認します。

[フェデレーション] が [有効] に設定されている。

[シームレス シングル サインオン] が [無効] に設定されている。

[パスワード ハッシュの同期] が [有効] に設定されている。

PTA のみの場合は、次の手順に従って、追加の PTA エージェント サーバーをインストールします。

Microsoft Entra 管理センターで、[Microsoft Entra ID] を選択し、[Microsoft Entra Connect]選択します。

[パススルー認証] を選択します。 状態が [アクティブ] であることを確認します。

認証エージェントがアクティブでない場合は、次の手順でドメインの変換プロセスを続行する前に、これらのトラブルシューティング手順を完了します。 PTA エージェントが正常にインストールされたことと、Microsoft Entra 管理センターでそれらの状態がアクティブであることを検証する前にドメインを変換すると、認証の停止を引き起こすリスクがあります。

ドメインをフェデレーションからマネージドに変換する

この時点では、フェデレーション認証はまだアクティブであり、ドメインのために機能しています。 デプロイを続行するには、各ドメインをフェデレーション ID からマネージド ID に変換する必要があります。

重要

すべてのドメインを同時に変換する必要はありません。 運用環境テナントのテスト ドメインや、ユーザー数が最も少ないドメインから開始することができます。

Microsoft Graph PowerShell SDK を使用して変換を完了します。

PowerShell で、グローバル管理者アカウントを使用して Microsoft Entra ID にサインインします。

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"最初のドメインを変換するには、次のコマンドを実行します。

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"Microsoft Entra 管理センターで、[Microsoft Entra ID] > [Microsoft Entra Connect] を選択します。

下のコマンドを実行して、ドメインがマネージドに変換されたことを確認します。 認証の種類が "マネージド" に設定されているはずです。

Get-MgDomain -DomainId yourdomain.com

ドメインをマネージド認証に変換した後、Microsoft Entra Connect によってパススルー認証が有効と認識されるようにするには、変更を反映するように、Microsoft Entra Connect のサインイン方法の設定を更新します。 詳しくは、Microsoft Entra パススルー認証のドキュメントをご覧ください。

移行を完了する

サインアップ方法を確認し、変換プロセスを完了するには、次のタスクを実行します。

新しいサインイン方法をテストする

テナントでフェデレーション ID が使用されていたときに、ユーザーは Microsoft Entra サインイン ページから AD FS 環境にリダイレクトされていました。 フェデレーション認証の代わりに新しいサインイン方法を使用するようにテナントが構成されたので、ユーザーは AD FS にリダイレクトされません。

その代わりに、ユーザーは Microsoft Entra サインイン ページから直接サインインします。

次のリンクの手順に従います - PHS/PTA とシームレス SSO を使用したサインインの検証 (必要な場合)

段階的なロールアウトからユーザーを削除する

段階的なロールアウトを使用した場合は、カットオーバーが完了したら、段階的ロールアウト機能を無効にすることを忘れないでください。

段階的ロールアウト機能を無効にするには、コントロールを [無効] に戻します。

UserPrincipalName の更新を同期する

これまで、次の条件が両方とも当てはまらない限り、オンプレミス環境から同期サービスを使用する、UserPrincipalName 属性の更新はブロックされていました。

- ユーザーがマネージド (非フェデレーション) ID ドメインに存在する。

- ユーザーにライセンスが割り当てられていない。

この機能を確認または有効にする方法については、「userPrincipalName の更新を同期する」を参照してください。

実装を管理する

シームレス SSO の Kerberos 復号化キーのロールオーバー

Active Directory ドメイン メンバーがパスワードの変更を送信する方法に合わせて、少なくとも 30 日ごとに Kerberos 復号化キーをロールオーバーすることをお勧めします。 関連するデバイスが AZUREADSSO コンピューター アカウント オブジェクトにアタッチされていないため、ロールオーバーは手動で実行する必要があります。

FAQ の「AZUREADSSO コンピューター アカウントの Kerberos 復号化キーをロールオーバーするにはどうすればよいですか」を参照してください。

監視およびログ記録

ソリューションの可用性を維持するには、認証エージェントを実行するサーバーを監視します。 認証エージェントでは、一般的なサーバー パフォーマンス カウンターに加えて、認証の統計情報とエラーを把握するのに役立つパフォーマンス オブジェクトが公開されます。

認証エージェントによって、操作のログが、アプリケーションとサービス ログにある Windows イベント ログに記録されます。 トラブルシューティングのためのログを有効にすることもできます。

段階的なロールアウトで実行されるさまざまなアクションを確認するために、PHS、PTA、またはシームレス SSO のイベントを監査できます。

トラブルシューティング

お客様のサポート チームは、フェデレーションからマネージドへの変更中または変更後に発生する認証の問題のトラブルシューティング方法を理解する必要があります。 以下のトラブルシューティングのドキュメントは、お客様のサポート チームが一般的なトラブルシューティングの手順と、問題の特定および解決に役立つ適切な対処を理解するために役立ちます。

AD FS インフラストラクチャの使用を停止する

AD FS から Microsoft Entra ID にアプリ認証を移行する

移行では、まずアプリケーションがオンプレミスでどのように構成されているかを評価し、その構成を Microsoft Entra ID にマッピングすることが必要です。

SAML/WS-FED または OAuth プロトコルを使用してオンプレミスの SaaS アプリケーションで AD FS を引き続き使用する予定の場合は、ユーザー認証用にドメインを変換した後、AD FS と Microsoft Entra ID の両方を使用します。 この場合、Microsoft Entra アプリケーション プロキシまたはいずれかの Microsoft Entra ID パートナー統合を使用したセキュリティで保護されたハイブリッド アクセス (SHA) により、オンプレミスのアプリケーションとリソースを保護できます。 アプリケーション プロキシまたはいずれかのパートナーを使用すると、お使いのオンプレミスのアプリケーションにセキュリティで保護されたリモート アクセスを提供できます。 ユーザーは シングル サインオンの後、簡単に任意のデバイスからアプリケーションに接続できるようになります。 詳細については、「 証明書利用者セキュリティ トークン サービスを使用してエンタープライズ アプリケーションのシングル サインオンを有効にする」を参照してください。

現在 ADFS とフェデレーションされている SaaS アプリケーションを、Microsoft Entra ID に移動できます。 Azure アプリ ギャラリーの組み込みコネクタを使用するか、Microsoft Entra ID にアプリケーションを登録することにより、Microsoft Entra ID で認証を行うように再構成します。

詳細については、「アプリケーション認証を Active Directory フェデレーション サービス (AD FS) から Microsoft Entra ID に移行する」を参照してください。

依存先パーティ信頼を削除する

Microsoft Entra Connect Health がある場合は、Microsoft Entra 管理センターから使用状況を監視できます。 使用状況に新しい認証要求が表示されていない場合は、すべてのユーザーとクライアントが Microsoft Entra ID を通じて正常に認証されていることを確認したら、Microsoft 365 の証明書利用者信頼を削除しても問題ありません。

AD FS を他の目的で (つまり、他の証明書利用者信頼で) 使用していない場合は、この時点で AD FS の使用を停止できます。

AD FS の削除

環境から AD FS を完全に削除するために実行する手順の完全な一覧については、「Active Directory フェデレーション サービス (AD FS) の使用停止ガイド」に従ってください。