この記事では、クラウドベースのセキュリティ情報イベント管理 (SIEM) ソリューション (Microsoft Sentinel など) がどのように脅威インジケーターを使用して、既存のまたは潜在的なサイバー脅威を検出し、コンテキストの提供と応答の通知を行うことができるかを説明します。

アーキテクチャ

このアーキテクチャの Visio ファイルをダウンロードします。

ワークフロー

Microsoft Sentinel は次の用途に使用できます。

- Structured Threat Information Expression (STIX) および Trusted Automated Exchange of Intelligence Information (TAXII) サーバー、または何らかの "脅威インテリジェンス プラットフォーム (TIP)" ソリューションから脅威インジケーターをインポートします。

- 脅威インジケーター データの表示およびクエリを行います。

- "サイバー脅威インテリジェンス (CTI)" データからセキュリティ アラート、インシデント、および自動応答を生成するための分析ルールを作成します。

- ブック内の主要な CTI 情報を視覚化します。

脅威インジケーター データ コネクタ

Microsoft Sentinel は、データ コネクタを使用して、他のすべてのイベント データと同様に脅威インジケーターをインポートします。 Microsoft Sentinel の脅威インジケーター用のデータ コネクタには次の 2 つがあります。

- 脅威インテリジェンス - TAXII

- 脅威インテリジェンス プラットフォーム

組織が脅威インジケーター データを取得する場所に応じて、どちらかまたは両方のデータ コネクタを使用できます。 データを受信する各ワークスペースのデータ コネクタを有効にします。

脅威インテリジェンス – TAXII データ コネクタ

CTI 伝送で最も広く採用されている業界標準は、CTI データ形式と TAXII プロトコルです。 現在の STIX/TAXII バージョン 2.x ソリューションから脅威インジケーターを取得している組織は、脅威インテリジェンス - TAXII データ コネクタを使用することで、脅威インジケーターを Microsoft Sentinel にインポートできます。 組み込みの Microsoft Sentinel TAXII クライアントは、TAXII 2.x サーバーから脅威インテリジェンスをインポートします。

Microsoft Sentinel に STIX/TAXII 脅威インジケーター データをインポートする方法の詳細については、「TAXII データ コネクタを使用した脅威インジケーターのインポート」を参照してください。

脅威インテリジェンス プラットフォーム データ コネクタ

多くの組織では、MISP、Anomali ThreatStream、ThreatConnect、Palo Alto Networks MineMeld などの TIP ソリューションを使用して、さまざまなソースから脅威インジケーター フィードを集計しています。 組織は TIP を使用してデータをキュレーションします。 次に、セキュリティ ソリューション (ネットワーク デバイス、高度な脅威保護ソリューション、あるいは Microsoft Sentinel のような SIEM など) にどの脅威インジケーターを適用するべきかを選択します。 脅威インテリジェンス プラットフォーム データ コネクタを使用することで、組織は Microsoft Sentinel による統合された TIP ソリューションを使用できます。

脅威インテリジェンス プラットフォーム データ コネクタは、Microsoft Graph Security tiIndicators API を使用します。 カスタム TIP を持つ組織であれば、このデータ コネクタを使用して、tiIndicators API を使用してインジケーターを Microsoft Sentinel や他の Microsoft セキュリティ ソリューション (Defender ATP など) に送信することができます。

Microsoft Sentinel に TIP データをインポートする方法の詳細については、「プラットフォームのデータ コネクタを使用した脅威インジケーターのインポート」を参照してください。

脅威インジケーター ログ

脅威インテリジェンス – TAXII または 脅威インテリジェンス プラットフォーム データ コネクタを使用して Microsoft Sentinel に脅威インジケーターをインポートした後、すべての Microsoft Sentinel イベントデータが保存されているログの ThreatIntelligenceIndicator テーブルに、インポートされたデータを表示できます。 Analytics や Workbooks などの Microsoft Sentinel 機能もこのテーブルを使用します。

脅威インジケーター ログを操作する方法の詳細については、「Microsoft Sentinel での脅威インジケーターの操作」を参照してください。

Microsoft Sentinel Analytics

SIEM ソリューションでの脅威インジケーターの最も重要な用途は、イベントを脅威インジケーターと照合して、セキュリティ アラート、インシデント、および自動応答を生成する分析の強化です。 Microsoft Sentinel Analytics は、スケジュールに基づいてアラートを生成する分析ルールを作成します。 ルール パラメーターをクエリとして表します。 次に、どのような頻度でルールが実行されるか、どのクエリ結果がセキュリティ アラートとインシデントを生成するか、そしてアラートへの何らかの自動応答を構成します。

新しい分析ルールを最初から作成することも、ニーズに合わせて使用または変更可能な組み込みの Microsoft Sentinel ルール テンプレートのセットを使用して作成することもできます。 脅威インジケーターをイベント データと照合する分析ルール テンプレートのタイトルはすべて、TI map で始まります。 これらはすべて同様に動作します。

テンプレートの違いは、使用する脅威インジケーターの種類 (ドメイン、メール、ファイル ハッシュ、IP アドレス、URL など) と、照合するイベントの種類です。 各テンプレートには、ルールを機能させるために必要なデータ ソースが一覧表示されています。そのため、必要なイベントが Microsoft Sentinel に既にインポートされているかどうかを確認できます。

テンプレートから分析ルールを作成する方法の詳細については、「テンプレートからの分析ルールの作成」を参照してください。

Microsoft Sentinel では、有効になっている分析ルールは、[分析] セクションの [アクティブな規則] タブにあります。 アクティブなルールの編集、有効化、無効化、複製、または削除を行うことができます。

生成されたセキュリティ アラートは、Microsoft Sentinel の [ログ] セクションの SecurityAlert テーブルにあります。 セキュリティ アラートによって、[インシデント] セクションにセキュリティ インシデントも生成されます。 セキュリティ運用チームは、インシデントをトリアージして調査し、適切な応答を判断することができます。 詳細については、Microsoft Sentinel でインシデントを調査する方法に関するページを参照してください。

ルールによってセキュリティ アラートが生成されたときにトリガーされるように自動化を指定することもできます。 Microsoft Sentinel の Automation は、Azure Logic Apps を搭載したプレイブックを使用します。 詳細については、「チュートリアル : Microsoft Sentinel で脅威への自動対応を設定する」をご覧ください。

Microsoft Sentinel 脅威インテリジェンス ブック

ブックには、Microsoft Sentinel のあらゆる側面に関する分析情報を提供する、強力な対話型ダッシュボードが用意されています。 Microsoft Sentinel ブックを使用して、主要な CTI 情報を視覚化できます。 テンプレートは出発点を提供するもので、ビジネス ニーズに合わせて簡単にカスタマイズできます。 多くのさまざまなデータ ソースを組み合わせて新しいダッシュボードを作成し、独自の方法でデータを視覚化することができます。 Microsoft Sentinel ブックは Azure Monitor ブックに基づいているため、広範なドキュメントやテンプレートを利用できます。

Microsoft Sentinel の脅威インテリジェンス ブックを表示および編集する方法の詳細については、「脅威インテリジェンス ブックの表示と編集」を参照してください。

代替

- 脅威インジケーターは、ハンティングやノートブックなど、Microsoft Sentinel の他のエクスペリエンスに便利なコンテキストを提供します。 ノートブックでの CTI の使用の詳細については、「Sentinel の Jupyter Notebooks」を参照してください。

- カスタム TIP を持つ組織は、Microsoft Graph Security tiIndicators API を使用して、脅威インジケーターを Defender ATP などの他の Microsoft セキュリティ ソリューションに送信できます。

- Microsoft Sentinel には、Microsoft Threat Protection、Microsoft 365 ソース、Microsoft Defender for Cloud Apps のようなソリューションに対する組み込みのデータ コネクタが、他にも多数用意されています。 Microsoft 以外のソリューション用のより広範なセキュリティ エコシステムへの組み込みコネクタもあります。 一般的なイベント形式 (Syslog や REST API) を使用して、データ ソースを Microsoft Sentinel に接続することもできます。 詳細については、「データ ソースの接続」を参照してください。

シナリオの詳細

"サイバー脅威インテリジェンス" は、オープンソースのデータ フィード、脅威インテリジェンス共有コミュニティ、有料のインテリジェンス フィード、組織内のセキュリティ調査など、多くのソースからもたらされます。

CTI は、脅威アクターの動機、インフラストラクチャ、手法に関する書面によるレポートから、IP アドレス、ドメイン、ファイル ハッシュの特定の観察まで多岐に及ぶ可能性があります。 CTI では、通常とは異なるアクティビティに関する重要なコンテキストが提供されるため、セキュリティ担当者は迅速に行動して、人と資産を保護することができます。

Microsoft Sentinel などの SIEM ソリューションで最も使用されている CTI は、脅威インジケーター データであり、侵害インジケーター (IoC) と呼ばれることもあります。 脅威インジケーターは、URL、ファイル ハッシュ、IP アドレス、およびその他のデータを、フィッシング、ボットネット、マルウェアなどの既知の脅威アクティビティと関連付けます。

この形式の脅威インテリジェンスは、セキュリティ製品と自動化では、潜在的な脅威に対する保護および検出を行うために大規模に使用できるため、"戦術的脅威インテリジェンス" と呼ばれることがよくあります。 Microsoft Sentinel は、悪意のあるサイバー アクティビティの検出、対応、および CTI コンテキストの提供に役立ちます。

考えられるユース ケース

- パブリック サーバーからオープンソースの脅威インジケーター データに接続して、脅威アクティビティを識別、分析、および対応します。

- Microsoft Graph

tiIndicatorsAPI を備える、既存の脅威インテリジェンス プラットフォームまたはカスタム ソリューションを使用して、脅威インジケーター データへの接続とアクセスの制御を行います。 - セキュリティの調査担当者と利害関係者に、CTI コンテキストとレポートを提供します。

考慮事項

- Microsoft Sentinel の脅威インテリジェンス データ コネクタは、現在パブリック プレビュー中です。 特定の機能はサポート対象ではなく、機能が制限されることがあります。

- Microsoft Sentinel は Azure のロールベースのアクセス制御 (Azure RBAC) を使用して、組み込みロールである共同作成者、閲覧者、および応答側をユーザー、グループ、および Azure サービスに割り当てます。 これらのロールは、Azure ロール (所有者、共同作成者、閲覧者) および Log Analytics ロール (Log Analytics 閲覧者、Log Analytics 共同作成者) とやり取りできます。 カスタム ロールを作成し、Microsoft Sentinel に保存するデータ上で高度な Azure RBAC を使用できます。 詳細については、「Microsoft Sentinel のアクセス許可」を参照してください。

- Microsoft Sentinel は、任意の Azure Monitor Log Analytics ワークスペースで最初の 31 日間無料です。 その後、取り込みと保存を行うデータに対して、従量課金制モデルまたは容量予約モデルを使用できます。 詳細については、Microsoft Sentinel の価格に関するページを参照してください。

このシナリオのデプロイ

以下のセクションでは、次の処理を行う方法を説明します。

- 脅威インテリジェンス – TAXII と脅威インテリジェンス プラットフォーム データ コネクタを有効にする。

- CTI データからセキュリティ アラートとインシデントを生成するために、サンプルの Microsoft Sentinel Analytics ルールを作成する。

- Microsoft Sentinel 脅威インテリジェンス ブックの表示と編集を行う。

TAXII データ コネクタを使用して脅威インジケーターをインポートする

警告

次の手順では、Anomali の無料 STIX/TAXII フィードである Limo を使用します。 このフィードは有効期間が終了し、更新されなくなりました。 以下の手順は、記述されているとおりには完了できません。 このフィードは、アクセス可能な別の API 互換フィードに置き換えることができます。

TAXII 2.x サーバーは、脅威インテリジェンス コレクションをホストする URL である API ルートを公開します。 操作したい TAXII サーバーの API ルートとコレクション ID が既にわかっている場合は、先に進んで、Microsoft Sentinel で TAXII コネクタを有効にするだけで済みます。

API ルートが分からない場合は、通常、脅威インテリジェンス プロバイダーのドキュメント ページから取得できますが、利用可能な情報が探索エンドポイントの URL だけである場合もあります。 探索エンドポイントを使用することで、API ルートを見つけることができます。 次の例では、Anomali Limo ThreatStream TAXII 2.0 サーバーの探索エンドポイントを使用します。

ブラウザーから ThreatStream TAXII 2.0 サーバー探索エンドポイントの

https://limo.anomali.com/taxiiに移動します。 ユーザー名 guest とパスワード guest を使用してサインインします。 サインインすると、次の情報が表示されます。{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }コレクションを閲覧するには、前の手順で確認した API ルート

https://limo.anomali.com/api/v1/taxii2/feeds/collections/をブラウザーに入力します。 次の情報が表示されます。{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

これで、Anomali Limo によって提供される 1 つまたは複数の TAXII サーバー コレクションに Microsoft Sentinel を接続するために必要な情報が得られました。 次に例を示します。

| API ルート | コレクション ID |

|---|---|

| Phish Tank | 107 |

| CyberCrime | 41 |

Microsoft Sentinel で脅威インテリジェンス - TAXII データ コネクタを有効にする

Azure portal で、Microsoft Sentinel を検索して選択します。

TAXII サービスから脅威インジケーターをインポートするワークスペースを選択します。

左端のペインから [データ コネクタ] を選択します。 [脅威インテリジェンス – TAXII (プレビュー)] を検索して選択し、[コネクタ ページを開く] を選択します。

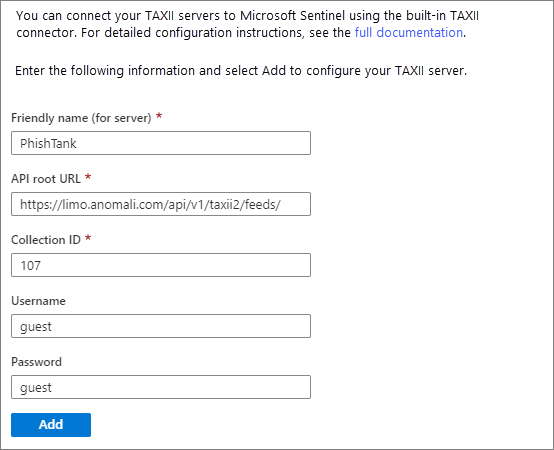

[構成] ページで、コレクション タイトルなどの (サーバーの) 分かりやすい名前を値として入力します。 インポートしたい [API ルート URL] と [コレクション ID] を入力します。 必要に応じてユーザー名とパスワードを入力し、[追加] を選択します。

構成済み TAXII 2.0 サーバーの一覧に、接続が表示されます。 同じまたは異なる TAXII サーバーから接続する各コレクションに対して、構成を繰り返します。

プラットフォーム データ コネクタを使用して脅威インジケーターをインポートする

tiIndicators API を使用して Microsoft Sentinel に接続し、脅威インジケーターを送信するためには、TIP またはカスタム ソリューションからのアプリケーション (クライアント) ID、ディレクトリ (テナント) ID、およびクライアント シークレットが必要です。 この情報を取得するには、TIP またはソリューション アプリを Microsoft Entra ID に登録し、必要な権限を付与します。

詳細については、「脅威インテリジェンス プラットフォームを Azure Sentinel に接続する」を参照してください。

テンプレートから Analytics ルールを作成する

この例では、 [TI map IP entity to AzureActivity](TI で IP エンティティを AzureActivity にマップする) というルール テンプレートを使用します。これにより、任意の IP アドレス型の脅威インジケーターがすべての Azure アクティビティ IP アドレス イベントと比較されます。 一致があれば、セキュリティ アラートと、対応するインシデントが生成され、セキュリティ運用チームによる調査を行えるようになります。

この例では、脅威インジケーターをインポートするために脅威インテリジェンス データ コネクタの一方または両方を使用し、Azure サブスクリプションレベルのイベントをインポートするために Azure アクティビティ データ コネクタを使用したことがあることを前提としています。 この分析ルールを正常に使用するには、両方のデータ型が必要です。

Azure portal で、Microsoft Sentinel を検索して選択します。

いずれかの脅威インテリジェンス データ コネクタを使用して脅威インジケーターをインポートしたワークスペースを選択します。

左端のペインで、[分析] を選択します。

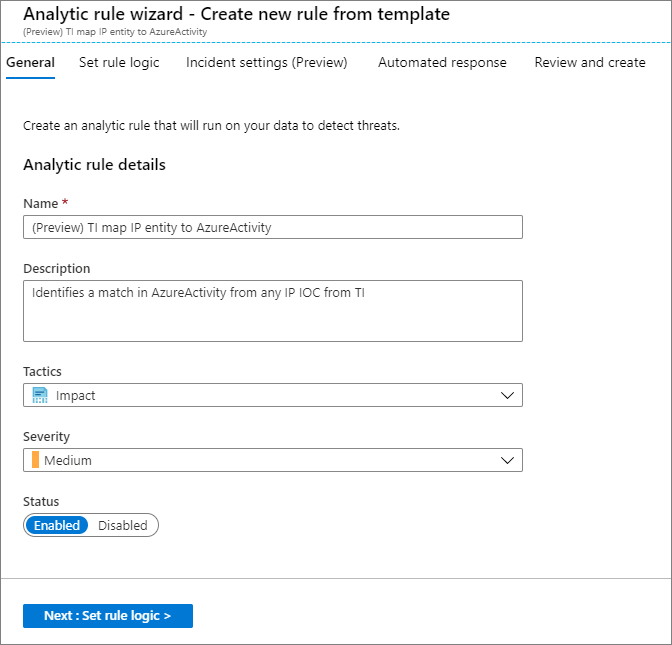

[ルール テンプレート] タブで、ルールの [(プレビュー) TI による IP エンティティの AzureActivity へのマップ] を検索して選択します。 [ルールの作成] を選択します。

最初の [分析ルール ウィザード - テンプレートからの新しいルールの作成] ページで、ルールの [状態] が [有効] に設定されていることを確認します。 必要があれば、ルールの名前または説明を変更します。 ルール ロジックを設定 を選択します。

[ルール ロジック] ページには、ルールのクエリ、マップするエンティティ、ルールのスケジュール設定、およびセキュリティ アラートを生成するクエリ結果の数が表示されます。 テンプレート設定は 1 時間に 1 回実行されます。 これらは Azure イベントの IP アドレスのどれかと一致する IP アドレス IoC をすべて識別します。 また、すべての一致に対してセキュリティ アラートも生成します。 これらの設定をそのまま使用することも、ニーズに合わせて変更することもできます。 完了したら、 [Next: Incident settings (Preview)](次へ:インシデントの設定 (プレビュー)) を選択します。

[インシデント設定 (プレビュー)] で、[この分析ルールによってトリガーされるアラートからのインシデントの作成] が [有効] に設定されていることを確認します。 [Next: Automated response] (次へ: 自動応答) を選びます。

この手順では、ルールによってセキュリティ アラートが生成されたときにトリガーされるように自動化を構成できます。 Microsoft Sentinel の Automation は、Azure Logic Apps を搭載したプレイブックを使用します。 詳細については、「チュートリアル : Microsoft Sentinel で脅威への自動対応を設定する」をご覧ください。 この例では、[次へ: 確認] を選択します。 設定を確認した後、 [作成] を選択します。

ルールは作成されるとすぐにアクティブになり、その後、定期的なスケジュールでトリガーされます。

脅威インテリジェンス ブックの表示と編集を行う

Azure portal で、Microsoft Sentinel を検索して選択します。

いずれかの脅威インテリジェンス データ コネクタを使用して脅威インジケーターをインポートしたワークスペースを選択します。

左端のペインで、[ブック] を選択します。

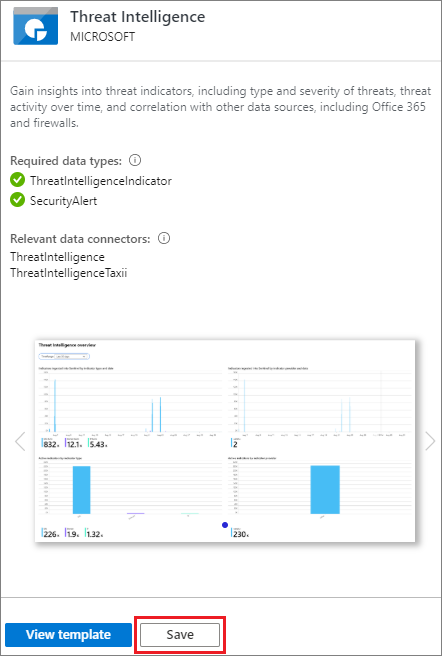

脅威インテリジェンス という名前のブックを検索して選択します。

次に示すように、必要なデータと接続があることを確認します。 [保存] を選択します。

ポップアップ ウィンドウで、場所を選択した後に [OK] を選択します。 このステップでは、修正を行って変更を保存できるように、ブックを保存します。

ブックを開き、テンプレートに用意されている既定のグラフを表示するには、 [保存されたブックの表示] を選択します。

ブックを編集するには、 [編集] を選択します。 任意のグラフの横にある [編集] を選択して、そのグラフのクエリと設定を編集できます。

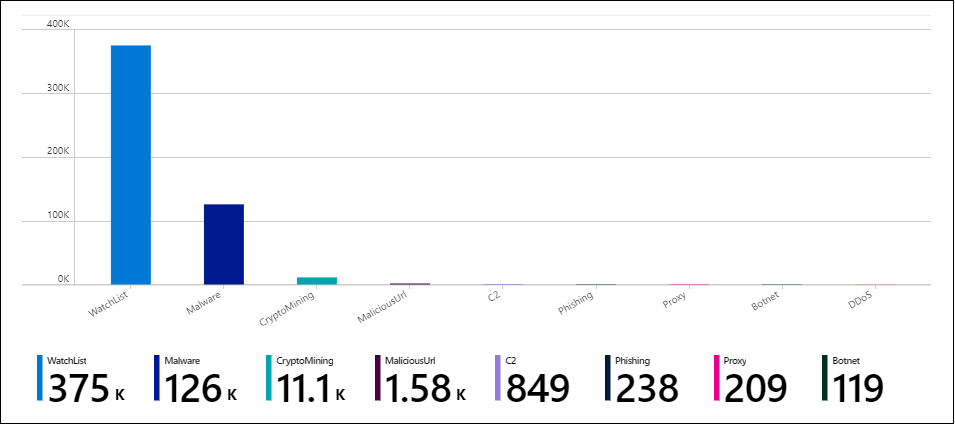

脅威の種類別に脅威インジケーターを表示する新しいグラフを追加するには、次のようにします。

[編集] を選択します。 ページの下部までスクロールし、[追加]>[クエリの追加] を選択します。

Log Analytics ワークスペースの [ログ クエリ] で、次のクエリを入力します。

ThreatIntelligenceIndicator | summarize count() by ThreatType[視覚化] ドロップダウンで [横棒グラフ] を選択し、[編集の完了] を選択します。

ページの上部で [編集の完了] を選択します。 [保存] アイコンを選択して、新しいグラフとブックを保存します。

次のステップ

GitHub 上の Microsoft Sentinel リポジトリにアクセスして、コミュニティ全体と Microsoft による投稿を確認します。 ここでは、Microsoft Sentinel のすべての機能領域に関する新しいアイデア、テンプレート、会話を見つけることができます。

Microsoft Sentinel ブックは Azure Monitor ブックに基づいているため、広範なドキュメントやテンプレートを利用できます。 「Azure Monitor ブックを使用した対話型レポートの作成」から読み始めることをお勧めします。 ダウンロードする GitHub には、コミュニティ主導の Azure Monitor ブック テンプレート のコレクションがあります。

注目のテクノロジの詳細については、次を参照してください。

- Microsoft Sentinel とは

- クイック スタート: Microsoft Sentinel をオンボードする

- Microsoft Graph Security tiIndicators API

- チュートリアル: Microsoft Azure Sentinel でインシデントを調査する

- チュートリアル: Microsoft Sentinel で脅威への自動対応を設定する