Azure NetApp Files では、AES-256 暗号化を使用した Kerberos モード (krb5、krb5i、krb5p) での NFS クライアント暗号化がサポートされています。 この記事では、Kerberos 暗号化で NFSv4.1 ボリュームを使用するために必要な構成について説明します。

必要条件

NFSv4.1 クライアント暗号化には、次の要件が適用されます。

- Kerberos チケット作成を容易にする Active Directory Domain Services (AD DS) または Microsoft Entra Domain Services 接続

- クライアントと Azure NetApp Files NFS サーバーの IP アドレスの両方に対する DNS A/PTR レコードの作成

- Linux クライアント: この記事では、RHEL および Ubuntu クライアントに関するガイダンスを提供します。 他のクライアントも同様の構成手順で動作します。

- NTP サーバー アクセス: 一般的に使用される Active Directory ドメイン コントローラー (AD DC) ドメイン コントローラーのいずれかを使用できます。

- ドメインまたは LDAP ユーザー認証を利用するには、NFSv4.1 ボリュームが LDAP に対して有効になっていることを確認します。 拡張グループを使用した ADDS LDAP の構成を参照してください。

- ユーザー アカウントのユーザー プリンシパル名が記号 (user$@REALM.COM など) で終

$します。

グループ管理サービス アカウント (gMSA) の場合は、Azure NetApp Files Kerberos 機能でアカウントを使用する前に、ユーザー プリンシパル名から末尾の$を削除する必要があります。

NFS Kerberos ボリュームを作成する

「Azure NetApp Files の NFS ボリュームを作成する」の手順に従って NFSv4.1 ボリュームを作成します。

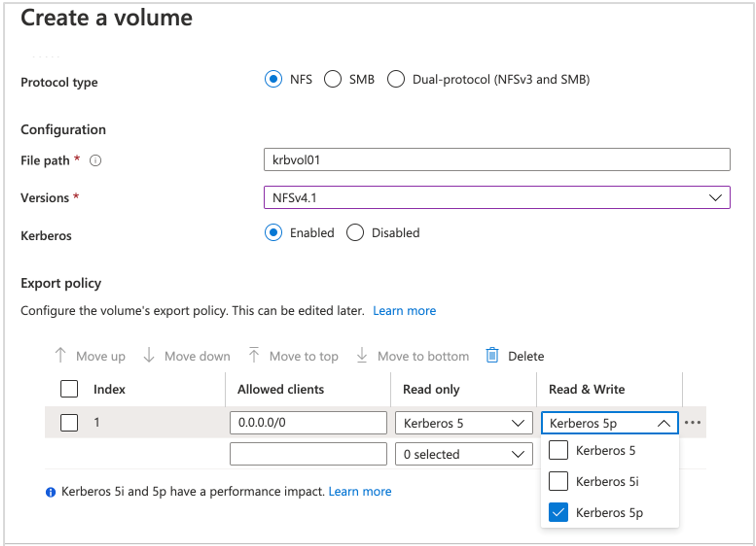

[ボリュームの作成] ページで、NFS バージョンを NFSv4.1 に設定し、Kerberos を [有効] に設定します。

重要

ボリュームの作成後に Kerberos 有効化の選択を変更することはできません。

指定されたアクセスとセキュリティ オプション(Kerberos 5、Kerberos 5i、または Kerberos 5p)に適合するように、ボリュームのエクスポートポリシーを選択します。

Kerberos のパフォーマンスへの影響については、「 NFSv4.1 での Kerberos のパフォーマンスへの影響」を参照してください。

Azure NetApp Files ナビゲーション ウィンドウで [ポリシーのエクスポート] をクリックして、ボリュームの Kerberos セキュリティ方法を変更することもできます。

[ 確認と作成] を選択して NFSv4.1 ボリュームを作成します。

Azure portal を構成する

「Active Directory 接続の作成」の手順に従います。

Kerberos では、Active Directory に少なくとも 1 つのコンピューター アカウントを作成する必要があります。 指定したアカウント情報は、SMB ボリュームと NFSv4.1 Kerberos ボリュームの両方のアカウントを作成するために使用されます。 このマシン アカウントは、ボリュームの作成時に自動的に作成されます。

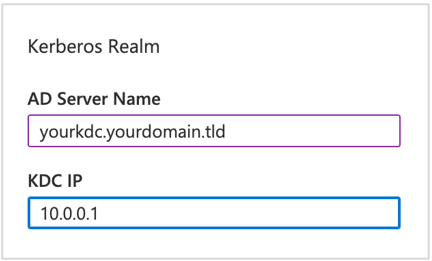

[ Kerberos 領域] に、 AD サーバー名 と KDC IP アドレスを入力します。

AD サーバーと KDC IP は同じサーバーにすることができます。 この情報は、Azure NetApp Files で使用される SPN コンピューター アカウントを作成するために使用されます。 コンピューター アカウントが作成されると、Azure NetApp Files は DNS サーバー レコードを使用して、必要に応じて追加の KDC サーバーを検索します。 AD サーバー名で、ドメインを追加せずにマシンのホスト名を指定します。

[ 参加 ] を選択して構成を保存します。

Active Directory 接続の構成

NFSv4.1 Kerberos の構成では、Active Directory に 2 つのコンピューター アカウントが作成されます。

- SMB 共有用のコンピューターアカウント

- NFSv4.1 のコンピューター アカウント- プレフィックス

NFS-を使用して、このアカウントを識別できます。

最初の NFSv4.1 Kerberos ボリュームを作成した後、PowerShell コマンド Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256を使用して、コンピューター アカウントの暗号化の種類を設定します。

NFS クライアントを構成する

「Azure NetApp Files 用の NFS クライアントを構成して NFS クライアントを構成する」の手順に従います。

NFS Kerberos ボリュームをマウントする

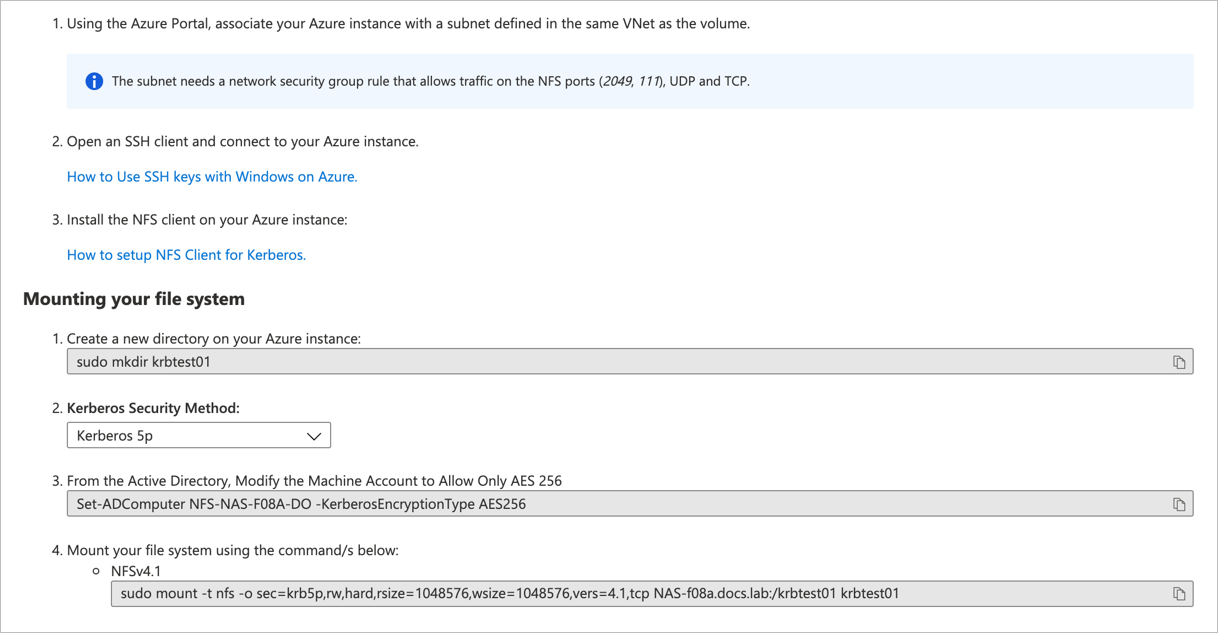

[ボリューム] ページ で 、マウントする NFS ボリュームを選択します。

ボリュームから マウント命令 を選択して、指示を表示します。

例えば次が挙げられます。

新しいボリュームのディレクトリ (マウント ポイント) を作成します。

コンピューター アカウントの既定の暗号化の種類を AES 256 に設定します。

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- このコマンドは、コンピューター アカウントごとに 1 回だけ実行する必要があります。

- このコマンドは、ドメイン コントローラーまたは RSAT がインストールされている PC から実行できます。

-

$NFSCOMPUTERACCOUNT変数は、Kerberos ボリュームを展開するときに Active Directory で作成されたコンピューター アカウントです。 これは、NFS-でプレフィックスが付いているアカウントです。 -

$ANFSERVICEACCOUNT変数は、コンピューター アカウントが作成された組織単位に対する委任された制御を持つ特権のない Active Directory ユーザー アカウントです。

ホストにボリュームをマウントします。

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT-

$ANFEXPORT変数は、マウント命令で見つかったhost:/exportパスです。 -

$ANFMOUNTPOINT変数は、Linux ホスト上のユーザーが作成したフォルダーです。

-

NFSv4.1 での Kerberos のパフォーマンスに対する影響

NFSv4.1 ボリュームで使用できるセキュリティ オプション、テストされたパフォーマンス ベクトル、および kerberos の予想されるパフォーマンスへの影響について理解する必要があります。 詳細については、「 NFSv4.1 ボリュームに対する Kerberos のパフォーマンスへの影響」を参照してください。