Azure NetApp Files のいくつかの機能では、Active Directory 接続が必要です。 たとえば、SMB ボリューム、NFSv4.1 Kerberos ボリューム、またはデュアルプロトコル ボリュームを作成するには、事前に Active Directory 接続を用意する必要があります。 この記事では、Azure NetApp Files の Active Directory 接続を作成および管理する方法について説明します。

Active Directory 接続の要件と考慮事項

Important

Azure NetApp Files で使われる Active Directory Domain Services (AD DS) または Microsoft Entra Domain Services については、「Azure NetApp Files に対応した Active Directory Domain Services サイトの設計と計画に関するガイドラインを理解する」で説明されているガイドラインに従う必要があります。

AD 接続を作成する前に、「Azure NetApp Files 用の Active Directory の接続を変更する」を確認して、AD 接続の作成後に AD 接続構成オプションに変更を加えた場合の影響を理解してください。 AD 接続構成オプションを変更すると、クライアント アクセスが中断され、一部のオプションをまったく変更できません。

Azure NetApp Files アカウントは、Azure NetApp Files ボリュームをデプロイするリージョンに作成する必要があります。

既定では、Azure NetApp Files では、サブスクリプションとアカウントごとに 1 つの Active Directory (AD) 接続が許可されます。 既定値を変更して、 NetApp アカウントごとに 1 つの Active Directory 接続を作成できます。

Azure NetApp Files AD 接続管理者アカウントには、次のプロパティが必要です。

- Azure NetApp Files コンピューター アカウントが作成されるのと同じドメイン内の AD DS ドメイン ユーザー アカウントである必要があります。

- これには、AD 接続の組織単位パス オプションで指定された AD DS 組織単位パスにコンピューター アカウントを作成するアクセス許可 (AD ドメイン参加など) が必要です。

- グループ管理サービス アカウントにすることはできません。

AD 接続管理者アカウントは、コンピューター アカウントの作成 (AD ドメイン参加操作など) に対する Azure NetApp Files 用 AD DS による認証に Kerberos AES-128 と Kerberos AES-256 暗号化型をサポートします。

AES 暗号化を有効にするには、まず Active Directory (AD) で AES-128、AES-256、RC4、DES 暗号化の種類を有効にしてから、コントロール プレーンで AES を有効にする必要があります。 最初に Active Directory で暗号化を有効にする必要があります。

Important

Active Directory 環境で Windows Server 2025 ドメイン コントローラーを使用する場合は、AES-256 暗号化が必要です。

AD 接続で管理者アカウントの AES 暗号化サポートを有効にするには、次の Active Directory PowerShell コマンドを実行します。

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeは、DES、RC4、AES-128、AES-256 の値をサポートする複数値パラメーターです。詳細については、Set-ADUser に関するドキュメントを参照してください。

Azure NetApp Files AD 接続管理者アカウントで AES 暗号化を有効にするには、次のいずれかの AD DS グループのメンバーである AD ドメイン ユーザー アカウントを使用する必要があります。

- ドメイン管理者

- エンタープライズ管理者

- Administrators

- アカウントオペレーター

- Microsoft Entra Domain Services Administrators (Microsoft Entra Domain Services のみ)

- または、AD 接続管理者アカウントに対する

msDS-SupportedEncryptionTypes書き込みアクセス許可を持つ AD ドメイン ユーザー アカウントを使用して、AD 接続管理者アカウントの Kerberos 暗号化型プロパティをセットすることもできます。

Note

AD 接続管理者アカウントで AES を有効にするように設定を変更する場合は、Azure NetApp Files AD 管理者ではない AD オブジェクトへの書き込みアクセス許可を持つユーザー アカウントを使用することをお勧めします。これを行うには、別のドメイン管理者アカウントを使用するか、アカウントに制御を委任します。 詳細については、「OU オブジェクトを使った管理の委任」を参照してください。

AD 接続の管理者アカウントで AES-128 と AES-256 Kerberos 暗号化の両方をセットした場合、Windows クライアントは、AD DS でサポートされる最高レベルの暗号化をネゴシエートします。 たとえば、AES-128 と AES-256 の両方がサポートされていて、クライアントが AES-256 をサポートしている場合、AES-256 が使用されます。

Kerberos ディストリビューション センター (KDC) の IP アドレスまたは AD サーバー名を変更する場合は、Kerberos チケットの有効期間が同じ NFS Linux クライアントにボリュームをマウントするまで待機する必要があります。 Kerberos チケットの有効期間は、クライアントと KDC の両方で構成できます。 既定では、Microsoft Active Directory は Kerberos チケットの有効期間を 600 分 (10 時間) に設定します。 詳細については、「 サービス チケットの最長有効期間」を参照してください。

Azure NetApp Files で使用するドメイン参加済みの Windows ホストの Active Directory コンピューター アカウントに対して、特定の Kerberos 暗号化タイプを有効または無効にする要件がある場合は、グループ ポリシー

Network Security: Configure Encryption types allowed for Kerberosを使用する必要があります。レジストリ キー

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesは設定しないでください。 こうすると、このレジストリ キーを手動で設定した Windowsホストでは、Azure NetApp Files での Kerberos 認証が解除されます。Note

Network Security: Configure Encryption types allowed for Kerberosの既定のポリシー設定はNot Definedです。 このポリシー設定をNot Definedに設定すると、DES 以外のすべての暗号化タイプが Kerberos 暗号化で使用できるようになります。 特定の Kerberos 暗号化タイプ (たとえば、AES128_HMAC_SHA1またはAES256_HMAC_SHA1) のみをサポートするようにするオプションもあります。 ただし、Azure NetApp Files で AES 暗号化サポートを有効にする場合、ほとんどの場合、既定のポリシーで十分です。詳細については、「ネットワーク セキュリティ: Kerberos で許可する暗号化の種類を構成する」または Kerberos でサポートされる暗号化の種類の Windows 構成に関するページを参照してください。

LDAP クエリは、Active Directory 接続 ([AD DNS ドメイン名] フィールド) で指定されたドメインでのみ有効です。 この動作は、NFS、SMB、デュアルプロトコルのボリュームに適用されます。

-

既定では、LDAP クエリは、タイムリーに完了できない場合にタイムアウトします。 タイムアウトにより LDAP クエリが失敗した場合、ユーザーやグループの検索は失敗し、ボリュームのアクセス許可の設定に応じて、Azure NetApp Files ボリュームへのアクセスが拒否される場合があります。

クエリ タイムアウトは、多数のユーザー オブジェクトとグループ オブジェクトを含む大規模な LDAP 環境、低速な WAN 接続、および要求で LDAP サーバーが過剰に使われている場合に発生する可能性があります。 Azure NetApp Files の LDAP クエリのタイムアウト設定は 10 秒に設定されています。 LDAP クエリのタイムアウトの問題が発生している場合は、LDAP サーバーの Active Directory 接続でユーザーとグループの DN 機能を使って検索をフィルター処理することを検討してください。

NetApp アカウントと Active Directory の種類

NetApp アカウントの概要ページを使用して、Active Directory アカウントの種類を確認できます。 AD の種類には、次の 3 つの値があります。

NA: サブスクリプションとリージョンごとに 1 つの AD 構成のみをサポートする既存の NetApp アカウント。 AD 構成は、サブスクリプション内の他の NetApp アカウントと共有されません。

マルチ AD: NetApp アカウントは、サブスクリプション内の各 NetApp アカウントで 1 つの AD 構成をサポートします。 これにより、複数の NetApp アカウントを使用する場合、サブスクリプションごとに複数の AD 接続が可能になります。

Note

マルチ AD を使用するには、API バージョン 2024-11-01 以降を使用していることを確認します。

共有 AD: NetApp アカウントは、サブスクリプションとリージョンごとに 1 つの AD 構成のみをサポートしますが、構成はサブスクリプションとリージョン内の NetApp アカウント間で共有されます。

NetApp アカウントとサブスクリプションの関係の詳細については、「Azure NetApp Files のストレージ階層」を参照してください。

Active Directory 接続を作成する

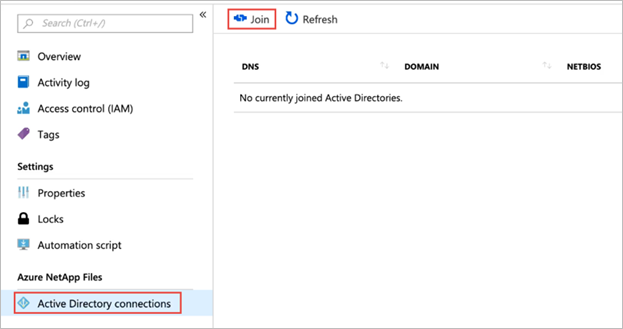

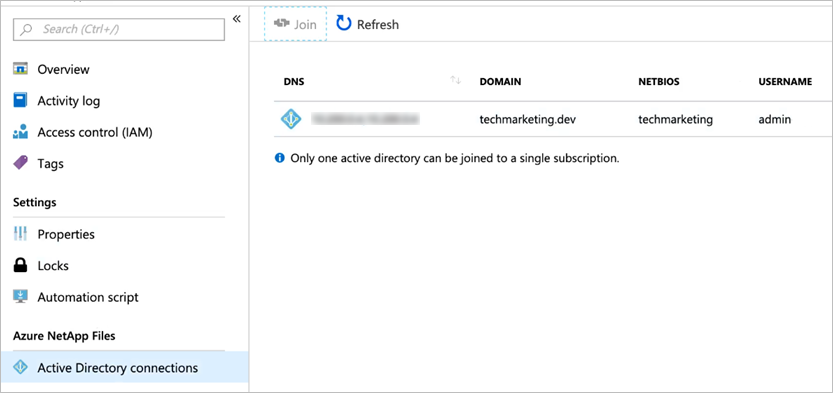

NetApp アカウントで [Active Directory 接続]、[参加] の順に選択します。

Note

既定では、Azure NetApp Files は、同じリージョンと同じサブスクリプション内で 1 つの Active Directory 接続のみをサポートします。 この設定を変更して、 NetApp アカウントごとに 1 つの Active Directory 接続を作成できます。

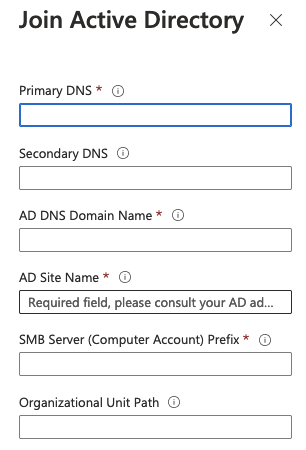

[Active Directory に参加します] ウィンドウで、使用するドメイン サービスに基づいて、次の情報を指定します。

プライマリ DNS (必須)

これは、Active Directory ドメイン参加操作、SMB 認証、Kerberos、LDAP 操作に必要なプライマリ DNS サーバーの IP アドレスです。セカンダリ DNS

これは、Active Directory ドメイン参加操作、SMB 認証、Kerberos、LDAP 操作に必要なセカンダリ DNS サーバーの IP アドレスです。Note

セカンダリ DNS サーバーを構成することをお勧めします。 「Active Directory Domain Services サイトの設計と Azure NetApp Files の計画に関するガイドラインを理解する」を参照してください。 DNS サーバーの構成がAzure NetApp Filesの要件を満たしていることを確認します。 そうしないと、Azure NetApp Filesサービス操作、SMB 認証、Kerberos、または LDAP 操作が失敗する可能性があります。

Microsoft Entra Domain Services を使う場合は、Microsoft Entra Domain Services ドメイン コントローラーの IP アドレスをプライマリ DNS とセカンダリ DNS にそれぞれ使用します。

AD DNS ドメイン名(必須)

これは、Azure NetApp Files で使用される AD DS の完全修飾ドメイン名です (たとえば、contoso.com)。AD サイト名 (必須)

これは、Azure NetApp Files がドメイン コントローラーの検出に使用する AD DS サイト名です。AD DS と Microsoft Entra Domain Services の両方の既定のサイト名は

Default-First-Site-Nameです。 サイト名の名前を変更する場合は、サイト名の名前付け規則に従ってください。Note

「Active Directory Domain Services サイトの設計と Azure NetApp Files の計画に関するガイドラインを理解する」を参照してください。 AD DS サイトの設計と構成が、Azure NetApp Files の要件を満たしていることを確認します。 そうしないと、Azure NetApp Filesサービス操作、SMB 認証、Kerberos、または LDAP 操作が失敗する可能性があります。

SMB サーバー (コンピューティング アカウント) プレフィックス(必須)

これは、Azure NetApp Files SMB、デュアル プロトコル、NFSv4.1 Kerberos ボリューム用に AD DS で作成された新しいコンピューター アカウントの名前付けプレフィックスです。たとえば、ファイル サーバーに対して組織が使用する命名規則標準が、

NAS-01、NAS-02などであれば、プレフィックスとしてNASを使用します。Azure NetApp Files は、必要に応じて AD DS に追加のコンピューター アカウントを作成します。

Important

Active Directory 接続を作成した後に SMB サーバー プレフィックスの名前を変更すると混乱が生じます。 SMB サーバー プレフィックスの名前を変更した後、既存の SMB 共有を再マウントする必要があります。

組織単位名

これは、SMB サーバー コンピューター アカウントが作成される組織単位 (OU) の LDAP パスです。 つまり、条件OU=second level, OU=first levelを満たします。 たとえば、ドメインのルートで作成されたANFに呼び出しされた OU を 使用する場合、値はOU=ANFです。値が指定されていない場合、Azure NetApp Files では

CN=Computersコンテナーが使用されます。Microsoft Entra Domain Services で Azure NetApp Files を使っている場合、組織単位のパスは

OU=AADDC Computersです

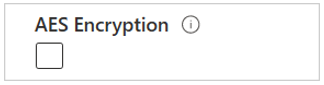

AES の暗号化

このオプションにより、AD 接続の管理者アカウントに対する AES 暗号化認証のサポートが有効になります。

要件については、「Active Directory 接続の要件」を参照してください。

-

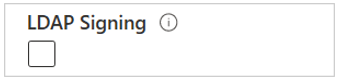

このオプションでは、LDAP 署名が有効になります。 この機能により、Azure NetApp Files とユーザー指定の [Active Directory Domain Services ドメイン コントローラー] から、簡易認証およびセキュリティレイヤー (SASL) LDAP バインドの整合性検証が可能になります。

Azure NetApp Files は、Active Directory 接続で LDAP 署名と LDAP over TLS 設定オプションの両方が有効になっている場合に、LDAP チャネル バインディングをサポートします。 詳細については、「ADV190023 | LDAP チャネル バインディングと LDAP 署名を有効にするためのマイクロソフト ガイダンス」を参照してください。

Note

LDAP 署名が機能するには、Azure NetApp Files AD 接続で指定された AD DS 組織単位で AD DS コンピューター アカウントの DNS PTR レコードを作成する必要があります。

[LDAP でローカル NFS ユーザーを許可する] このオプションを使用すると、ローカル NFS クライアント ユーザーは NFS ボリュームにアクセスできます。 このオプションを設定すると、NFS ボリュームの拡張グループが無効になります。これにより、1 人のユーザーでサポートされるグループの数が 16 に制限されます。 有効にすると、16 グループの制限を超えるグループは、アクセス許可で受け入れられません。 詳細については、「LDAP を使用するローカル NFS ユーザーにデュアルプロトコル ボリュームへのアクセスを許可する」を参照してください。

TLS 経由の LDAP

このオプションでは、LDAP over TLS を使用すれば、Azure NetApp Files ボリュームと Active Directory LDAP サーバーの間の通信をセキュリティで保護できます。 Azure NetApp Files の NFS、SMB、およびデュアルプロトコルのボリュームに対して LDAP over TLS を有効にすることができます。

Note

Microsoft Entra Domain Services を使用している場合は、TLS 経由の LDAP を有効にしないでください。 Microsoft Entra Domain Services では、LDAP over TLS (ポート 389) ではなく LDAPS (ポート 636) を使って LDAP トラフィックをセキュリティで保護します。

詳細については、「NFS ボリュームの Active Directory Domain Services (AD DS) LDAP 認証を有効にする」を参照してください。

サーバー ルート CA 証明書

このオプションは、LDAP で使用される CA 証明書を TLS 経由でアップロードします。

詳細については、「NFS ボリュームの Active Directory Domain Services (AD DS) LDAP 認証を有効にする」を参照してください。

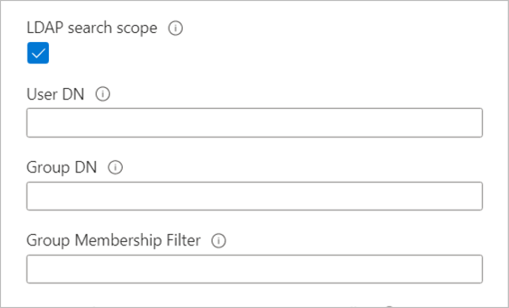

LDAP 検索スコープ、ユーザー DN、グループ DN、およびグループ メンバーシップ フィルター

[LDAP 検索スコープ] オプションは、Azure NetApp Files ストレージ LDAP 照会を最適化して、大規模な AD DS トポロジと拡張グループを含む LDAP、またはAzure NetApp Files のデュアルプロトコル ボリュームを持つ Unix セキュリティ スタイルで使用できるようにします。

ユーザー DN オプションとグループ DN オプションを使用すると、AD DS LDAP で検索ベースをセットできます。 これらのオプションにより、LDAP クエリの検索領域が制限されるため、検索時間が短縮されて LDAP クエリのタイムアウトを減らすことができます。

[グループ メンバーシップ フィルター] オプションを使用すると、特定の AD DS グループのメンバーであるユーザーのカスタム検索フィルターを作成できます。

これらのオプションについては、「NFS ボリューム アクセスに拡張グループで AD DS LDAP を構成する」を参照してください。

-

LDAP クライアントの優先サーバー オプションを使うと、最大 2 つの AD サーバーの IP アドレスをコンマ区切りのリストとして送信できます。 LDAP クライアントは、ドメインに対して検出されたすべての AD サービスに順番に接続するのではなく、最初に指定されたサーバーに接続します。

-

ドメイン コントローラーへの暗号化された SMB 接続では、SMB サーバーとドメイン コントローラー間の通信に暗号化を使用するかどうかを指定します。 有効にすると、暗号化されたドメイン コントローラー接続には SMB3 のみが使用されます。

現在、この機能はプレビュー段階にあります。 ドメイン コントローラーへの暗号化された SMB 接続を初めて使用する場合は、次のように登録する必要があります。

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDC機能の登録の状態を確認します。

Note

RegistrationState が

Registering状態からRegisteredに変化するまでに最大 60 分間かかる場合があります。 この状態がRegisteredになってから続行してください。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCまた、Azure CLI コマンド

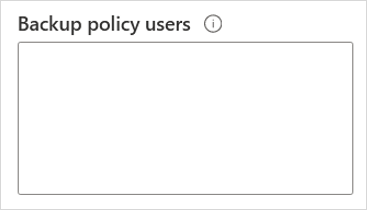

az feature registerとaz feature showを使用して、機能を登録し、登録状態を表示することもできます。 ポリシー ユーザーのバックアップこのオプションは、Azure NetApp Filesのバックアップ、復元、移行ワークフローをサポートするために昇格したバックアップ特権を必要とする、AD DS ドメイン ユーザーまたはグループに追加のセキュリティ特権を付与します。 指定した AD DS ユーザー アカウントまたはグループには、ファイルまたはフォルダー レベルの昇格された NTFS アクセス許可が付与されます。

[バックアップ ポリシー ユーザー] 設定を使うと、次の特権が適用されます。

Privilege Description SeBackupPrivilegeファイルとディレクトリをバックアップし、すべての ACL を上書きします。 SeRestorePrivilegeファイルとディレクトリを復元し、すべての ACL を上書きします。

任意の有効なユーザーまたはグループ SID をファイル所有者として設定します。SeChangeNotifyPrivilege走査チェックのバイパス。

この特権を持つユーザーは、フォルダーまたはシンボリックリンクを走査する (x)アクセス許可を走査する必要がありません。セキュリティ特権ユーザー

このオプションでは、Azure NetApp Files ボリュームにアクセスするための昇格された特権を必要とする AD DS ドメインユーザーまたはグループには、セキュリティ特権 (SeSecurityPrivilege) を付与できます。 指定された AD DS ユーザーまたはグループは、ドメイン ユーザーに対して既定では割り当てられていないセキュリティ特権を必要とする SMB 共有に対して特定のアクションを実行できます。![Active Directory 接続ウィンドウの [Security privilege users]\(セキュリティ特権ユーザー\) ボックスを示すスクリーンショット。](media/create-active-directory-connections/security-privilege-users.png)

セキュリティ特権ユーザーの設定を使うと、次の特権が適用されます。

Privilege Description SeSecurityPrivilegeログ操作を管理します。 このフィーチャーは、管理者以外の、 AD DS ドメイン アカウントに昇格されたセキュリティ特権を一時的に付与する必要がある特定のシナリオで、SQL Server をインストールするために使用されます。

Note

セキュリティ特権ユーザー機能の使用は、SMB 継続的可用性共有機能に依存します。 カスタム アプリケーションでは、SMB 継続的可用性はサポートされていません。 Citrix App Layering、 FSLogix ユーザー プロファイル コンテナー、および Microsoft SQL Server (Linux SQL Server ではなく) を使用するワークロードでのみサポートされます。

Important

このフィーチャーはオプションであり、SQL Server でのみサポートされています。 SQL Server のインストールに使用する AD DS ドメイン アカウントは、[セキュリティ特権ユーザー] オプションに追加する前に既に存在する必要があります。 SQL Server インストーラーのアカウントを セキュリティ特権ユーザー オプションに追加するときに、AD DSドメイン コントローラーに接続することで Azure NetApp Files サービスによってアカウントが検証される場合があります。 Azure NetApp Files が AD DS ドメイン コントローラーに接続できない場合、このアクションは失敗する可能性があります。

SeSecurityPrivilegeと SQL Server の詳細については、「セットアップ アカウントに特定のユーザー権限がない場合に SQL Server のインストールが失敗する」を参照してください。-

このオプションは、Azure NetApp Files ボリュームにアクセスするために、昇格された特権を必要とする AD DSドメイン ユーザーまたはグループに、追加のセキュリティ特権を付与することができます。 指定したアカウントには、ファイルまたはフォルダー レベルの昇格したアクセス許可が付与されます。

Note

ドメイン管理者は、自動的に管理者特権ユーザー グループに追加されます。

![[Active Directory 接続] ウィンドウの [管理者] ボックスを示すスクリーンショット。](media/create-active-directory-connections/active-directory-administrators.png)

Note

この特権は、データ移行に役立ちます。

管理者特権ユーザー設定を使う場合、次の特権が適用されます。

Privilege Description SeBackupPrivilegeファイルとディレクトリをバックアップし、すべての ACL を上書きします。 SeRestorePrivilegeファイルとディレクトリを復元し、すべての ACL を上書きします。

任意の有効なユーザーまたはグループ SID をファイル所有者として設定します。SeChangeNotifyPrivilege走査チェックのバイパス。

この特権を持つユーザーは、フォルダーまたはシンボリックリンクを走査する走査 (x) アクセス許可を持つ必要がありません。SeTakeOwnershipPrivilegeファイルとその他のオブジェクトの所有権を取得します。 SeSecurityPrivilegeログ操作を管理します。 SeChangeNotifyPrivilege走査チェックのバイパス。

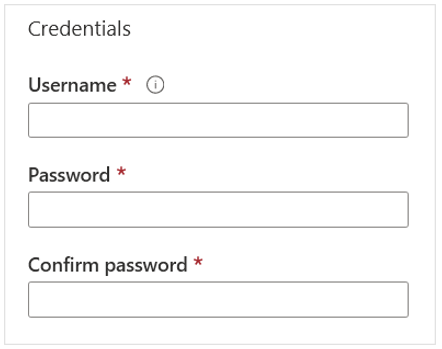

この特権を持つユーザーは、フォルダーまたはシンボリックリンクを走査する走査 (x) アクセス許可を持つ必要がありません。 ユーザー名やパスワードなどの資格情報

Important

Active Directory では 256 文字のパスワードがサポートされていますが、Azure NetApp Files で使う Active Directory パスワードは 64 文字を超えることができません。

[参加]を選択します。

作成した Active Directory の接続が表示されます。

NetApp アカウントごとに 1 つの Active Directory 接続を作成する

Azure NetApp Files の現在の既定の動作では、サブスクリプションとリージョンごとに 1 つの AD 接続がサポートされています。 この機能を有効にすると、Azure サブスクリプション内の各 NetApp アカウントが独自の AD 接続を持てるように動作を変更できます。 この機能を有効にすると、 新しく作成された NetApp アカウントは独自の AD 接続を維持します。

構成が完了すると、SMB ボリューム、NFSv4.1 Kerberos ボリューム、またはデュアル プロトコル ボリュームを作成するときに、NetApp アカウントの AD 接続が使用されます。 つまり、複数の NetApp アカウントが使用されている場合、Azure NetApp Files は Azure サブスクリプションごとに複数の AD 接続をサポートします。

Note

サブスクリプションでこの機能と 共有 Active Directory 機能の両方が有効になっている場合、既存のアカウントは引き続き AD 構成を共有します。 サブスクリプションで作成された新しい NetApp アカウントは、独自の AD 構成を使用できます。 [AD type]\(AD の種類\) フィールドのアカウント概要ページで、構成を確認できます。

Important

各 AD 構成のスコープは、その親 NetApp アカウントに制限されます。

機能を登録する

NetApp アカウントごとに 1 つの AD 接続を作成する機能が一般公開されています。 初めて使用する前に、機能を登録する必要があります。 登録が完了すると、機能が有効になり、バックグラウンドで動作します。

機能を登録します。

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory機能の登録の状態を確認します。

Note

RegistrationState が

Registering状態からRegisteredに変化するまでに最大 60 分間かかる場合があります。 この状態が Registered になってから続行してください。Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryまた、Azure CLI コマンド

az feature registerとaz feature showを使用して、機能を登録し、登録状態を表示することもできます。

同じサブスクリプションとリージョンにある複数の NetApp アカウントを AD 接続にマップする (プレビュー)

共有 AD 機能を使用すると、同じサブスクリプションで同じリージョンに属する NetApp アカウントのいずれかによって作成された AD 接続を、すべての NetApp アカウントで共有できます。 たとえば、この機能を使用すると、サブスクリプションとリージョンが同じであるすべての NetApp アカウントに共通の AD 構成を使用して、SMB ボリューム、NFSv4.1 Kerberos ボリューム、またはデュアルプロトコル ボリュームを作成できます。 この機能を使用すると、同じサブスクリプションおよび同じリージョンのすべての NetApp アカウントの AD 接続を確認できるようになります。

NetApp アカウントごとに 1 つの AD 接続を作成する機能の導入により、共有 AD 機能の新機能の登録は受け入れられません。

Note

共有 AD のプレビューに既に登録されている場合は、NetApp アカウントごとに 1 つの AD 接続を使用するように登録できます。 現在、サブスクリプションあたりの Azure リージョンごとに最大 10 個の NetApp アカウントに達している場合は、サポート要求を開始して制限を引き上げる必要があります。 [AD type]\(AD の種類\) フィールドのアカウント概要ページで、構成を確認できます。

Active Directory コンピューター アカウントのパスワードをリセットする

AD サーバー上の AD コンピューティングアカウントのパスワードを誤ってリセットした場合、または AD サーバーに到達できない場合は、コンピューター アカウントのパスワードを安全にリセットして、ボリュームへの接続を維持できます。 リセットは、SMB サーバー上のすべてのボリュームに影響します。

機能を登録する

現在、Active Directory コンピューター アカウントのパスワード リセット フィーチャーはパブリック プレビュー段階です。 この機能を初めて使用する場合は、まず機能を登録する必要があります。

- Active Directory コンピューター アカウントのパスワード リセット フィーチャーを登録します。

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- 機能の登録の状態を確認します。

RegistrationState が

Registering状態からRegisteredに変化するまでに最大 60 分間かかる場合があります。 この状態がRegisteredになってから続行してください。

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

また、Azure CLI コマンドaz feature register と az feature show を使用して、機能を登録し、登録状態を表示することもできます。

Steps

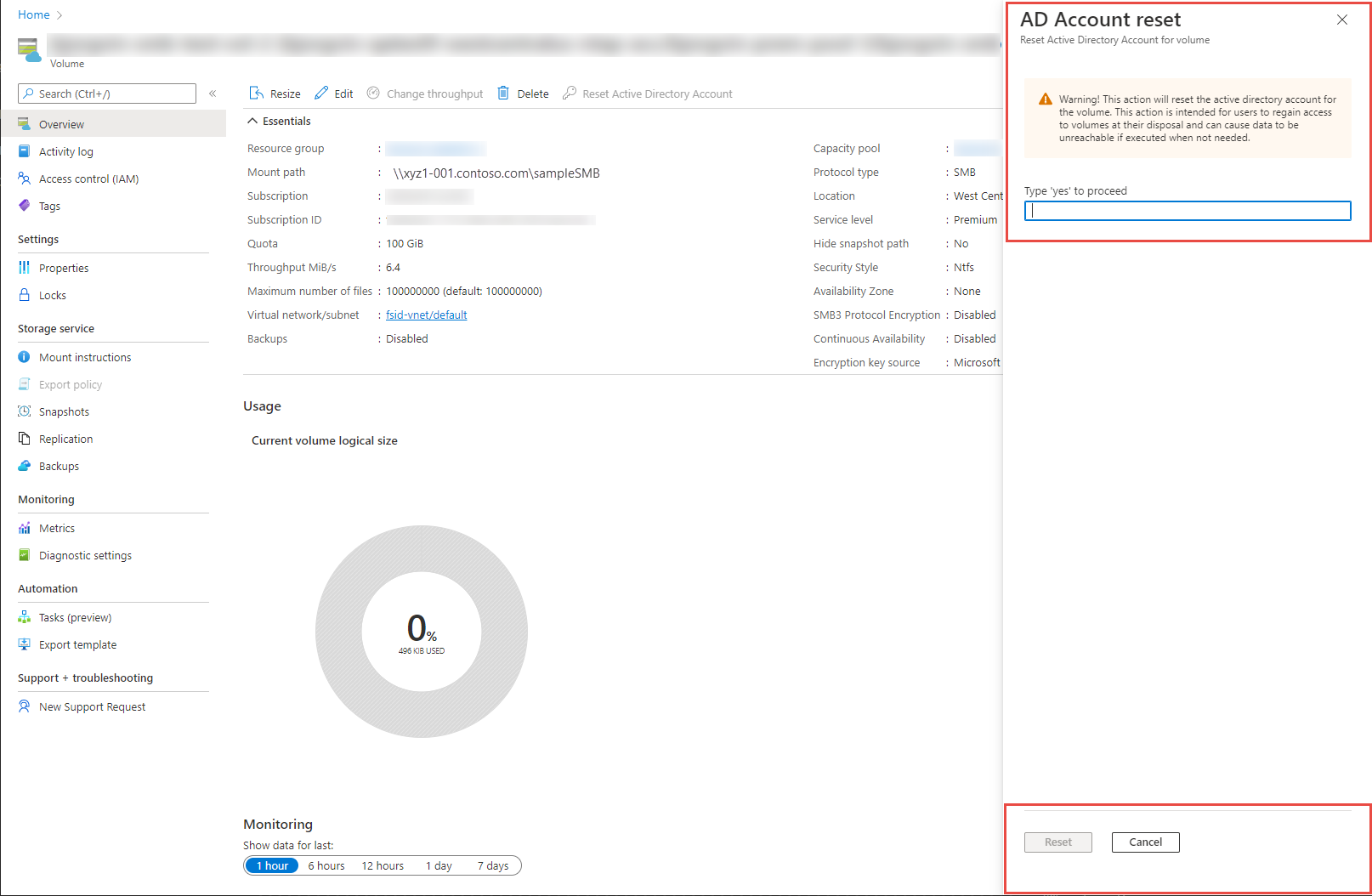

- ボリュームの [概要] メニューに移動します。

[Active Directory アカウントのリセット] を選択します。

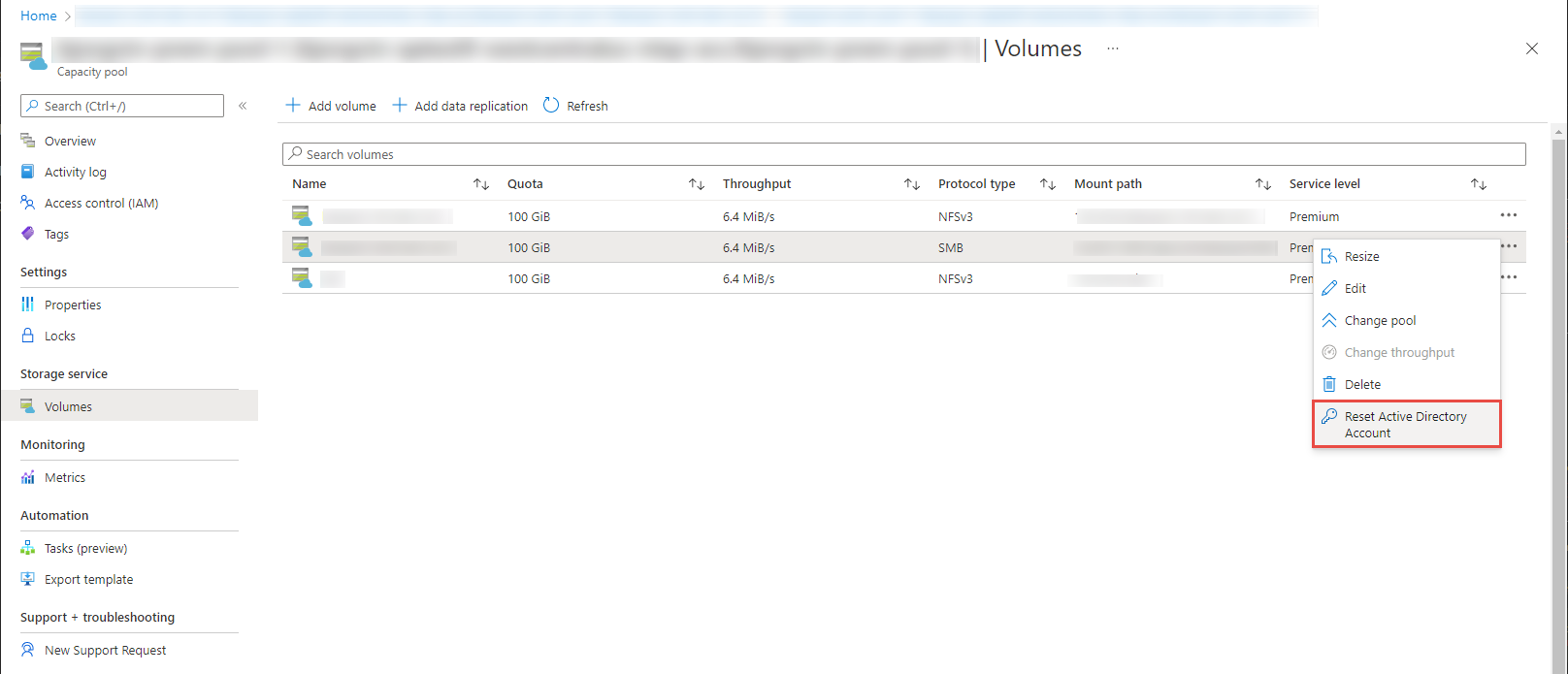

![[Reset Active Directory Account]\(Active Directory アカウントのリセット\) ボタンが強調表示されている Azure ボリュームの概要インターフェイス。](media/create-active-directory-connections/active-directory-reset-overview.png) または、[ボリューム] メニューに移動します。 Active Directory アカウントをリセットするボリュームを特定し、行の末尾にある 3 つの点 (

または、[ボリューム] メニューに移動します。 Active Directory アカウントをリセットするボリュームを特定し、行の末尾にある 3 つの点 (...) を選択します。 [Active Directory アカウントのリセット] を選択します。

- このアクションの影響を説明する警告メッセージがポップアップします。 続行するには、テキスト ボックスに 「はい」と 入力します。

次のステップ

- Active Directory Domain Services サイトの設計と Azure NetApp Files の計画に関するガイドラインを理解する

- Active Directory 接続を変更する

- SMB ボリュームを作成する

- デュアルプロトコル ボリュームを作成する

- NFSv4.1 の Kerberos 暗号化を構成する

- Azure CLI を使用して新しい Active Directory フォレストをインストールする

- NFS ボリュームの Active Directory Domain Services (AD DS) LDAP 認証を有効にする

- NFS ボリューム アクセスに拡張グループで AD DS LDAP を構成する