適用対象: Azure SQL データベース

Azure SQL Managed Instance

Azure Policy は、プロビジョニング中、Microsoft Entra 専用認証を有効にして、Azure SQL Database または Azure SQL Managed Instance の作成を強制することができます。 このポリシーが適用されていると、Azure 内で論理サーバーを、またはマネージド インスタンスを作成しようとしても、Microsoft Entra 専用認証を有効にして作成されていない場合は失敗します。

注意

Azure Active Directory (Azure AD) の名前は Microsoft Entra ID に変更されましたが、現在、ポリシー名には元の Azure AD 名が含まれているため、Microsoft Entra 専用認証と Azure AD 専用認証は、この記事では同じ意味で使用されます。

Azure Policy は、Azure サブスクリプション全体に適用することも、リソース グループ内だけに適用することも可能です。

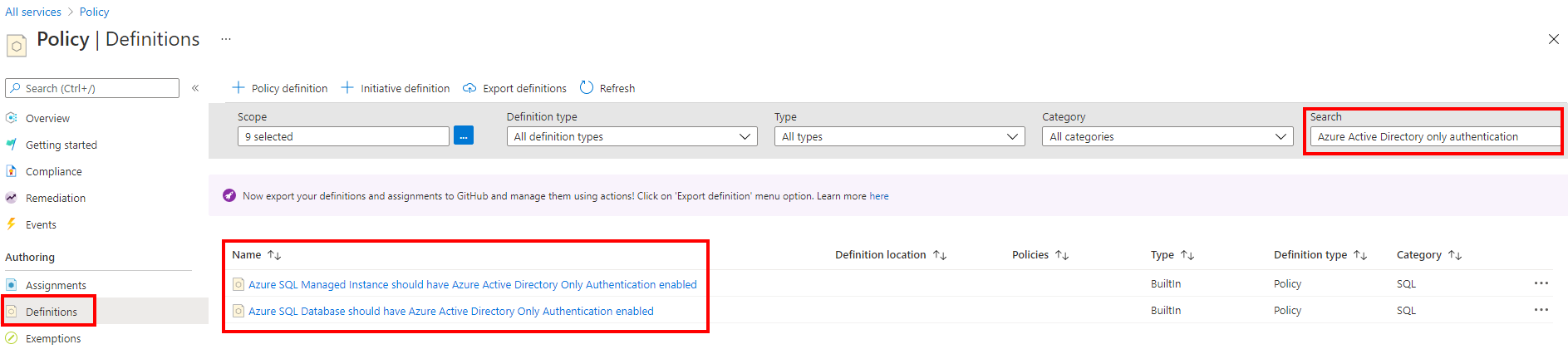

Azure Policy には 2 つの新しい組み込みポリシーが導入されました。

- Azure SQL Database で、Azure Active Directory 専用認証が有効になっている必要があります

- Azure SQL Managed Instance で Azure Active Directory 専用認証を有効にする必要がある

Azure Policy の詳細については、「Azure Policy とは」および「Azure Policy の定義の構造」を参照してください。

アクセス許可

Azure Policy の管理に必要なアクセス許可の概要については、「Azure Policy における Azure RBAC アクセス許可」を参照してください。

アクション

カスタム役割を使用して Azure Policy を管理している場合は、次のアクションが必要です。

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

カスタム ロールの詳細については、「Azure カスタム ロール」を参照してください。

Azure AD 専用認証の Azure Policy を管理する

Azure AD 専用認証ポリシーを管理するには、Azure portal にアクセスし、Policy サービスを検索します。 [定義] で、Azure Active Directory 専用認証を検索します。

ガイドについては、「Azure Policy を使用して Azure SQL で Microsoft Entra 専用認証を適用する」を参照してください。

これらのポリシーには、次の 3 つの効果があります。

- 監査 - 既定の設定。Azure Policy アクティビティ ログ内で監査レポートをキャプチャするだけです

- 拒否 - Azure SQL が有効な状態で、Microsoft Entra 専用認証がない場合に、論理サーバーまたはマネージド インスタンスが作成されないようにします

- 無効 - ポリシーを無効にします。Microsoft Entra 専用認証を有効にせず、ユーザーによる論理サーバーまたはマネージド インスタンスの作成は制限されません

Azure AD 認証専用の Azure Policy が [拒否] に設定されている場合、論理サーバーまたはマネージド インスタンスの作成は失敗します。 このエラーの詳細は、リソース グループのアクティビティ ログに記録されます。

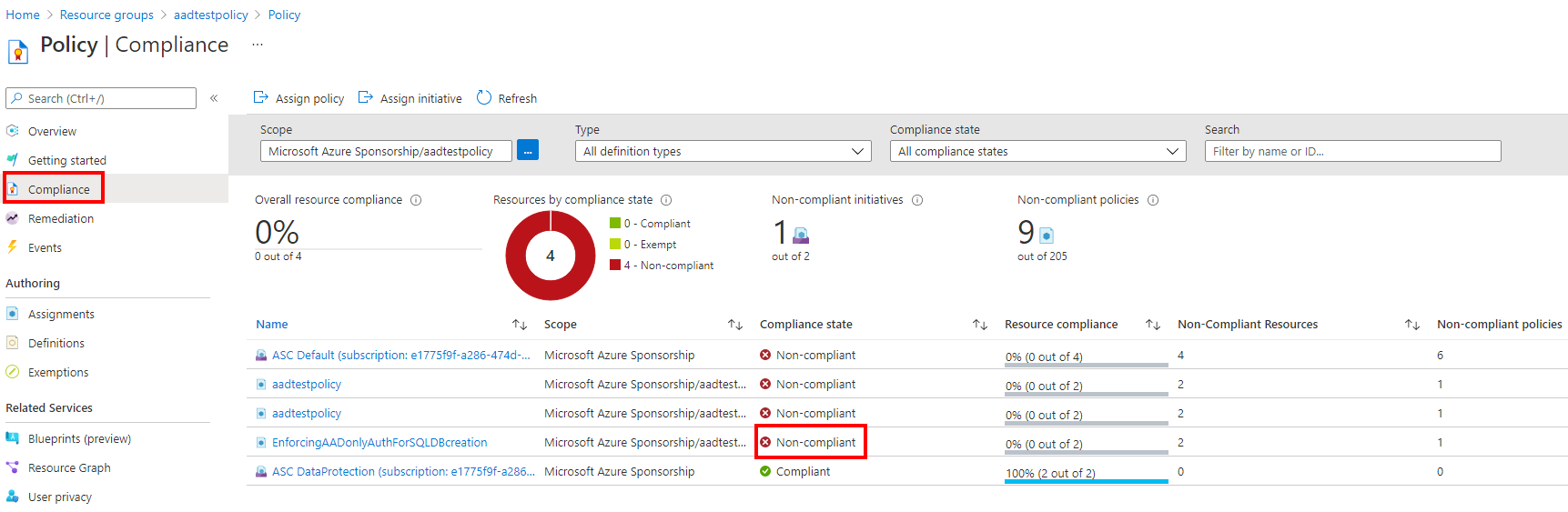

ポリシーへの準拠

ポリシー サービスの [コンプライアンス] 設定を表示して、コンプライアンスの状態を確認できます。 コンプライアンスの状態には、サーバーまたはマネージド インスタンスが現在、Microsoft Entra 専用認証が有効である状態に準拠しているかどうかが示されます。

Azure Policy は、Microsoft Entra 専用認証を有効にせず、新しい論理サーバーやマネージド インスタンスが作成されないようにできますが、この機能は、サーバーやマネージド インスタンスの作成後に変更することができます。 サーバーまたはマネージド インスタンスの作成後、ユーザーが Microsoft Entra 専用認証を無効にした場合、Azure Policy が [拒否] に設定されていると、コンプライアンス状態は Non-compliant になります。

制限事項

- Azure Policy は、論理サーバーまたはマネージド インスタンスの作成中に、Azure AD 専用認証を適用します。 サーバーが作成されると、特別なロールを持つ承認済み Microsoft Entra ユーザー (SQL セキュリティ 管理者など) は、Azure AD 専用認証機能を無効にできます。 これは Azure Policy によって許可されていますが、この場合、サーバーまたはマネージド インスタンスはコンプライアンス レポートに

Non-compliantと表示され、レポートには、サーバーまたはマネージド インスタンス名が示されます。 - 注釈、既知の問題、必要なアクセス許可の詳細については、「Microsoft Entra 専用認証」を参照してください。