適用対象:Azure SQL Database

Azure Synapse Analytics

たとえば、Azure SQL Database または Azure Synapse Analytics 内に mysqlserver という名前の新しいサーバーを作成すると、サーバー レベルのファイアウォールによって、そのサーバー (mysqlserver.database.windows.net でアクセス可能) のパブリック エンドポイントへのすべてのアクセスがブロックされます。 わかりやすいように、SQL Database という言葉で SQL Database と Azure Synapse Analytics の両方を言い表します。 この記事は、Azure SQL Managed Instance には適用され "ません"。 ネットワーク構成については、「Azure SQL Managed Instance にアプリケーションを接続する」を参照してください。

Note

Microsoft Entra ID は、旧称、Azure Active Directory (Azure AD) の製品です。

ファイアウォールのしくみ

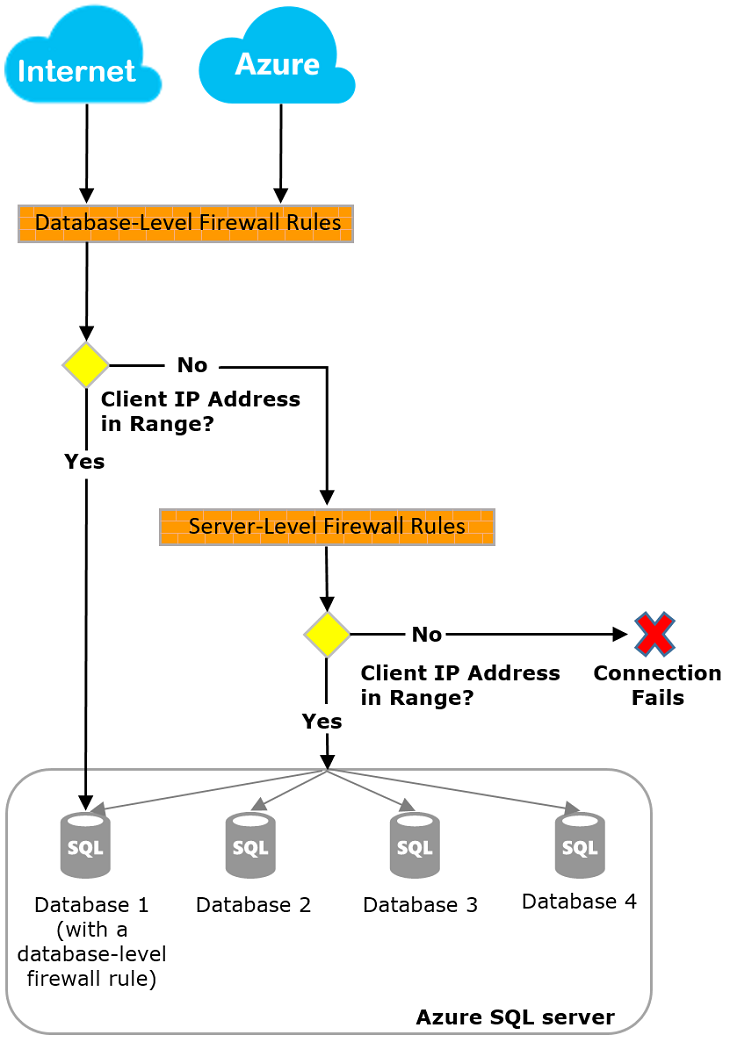

インターネットおよび Azure からの接続の試行は、次の図に示すように、サーバーまたはデータベースに到達する前にファイアウォールを通過する必要があります。

重要

Azure Synapse では、サーバー レベルの IP ファイアウォール規則のみがサポートされます。 データベース レベルの IP ファイアウォール規則はサポートされていません。

サーバーレベルの IP ファイアウォール規則

これらのルールにより、クライアントがサーバー全体、つまりサーバーで管理されているすべてのデータベースにアクセスできるようになります。 規則は、 master データベースに格納されます。 1 つのサーバーに対し、最大 256 個のサーバー レベルの IP ファイアウォール規則が許可されます。

[Azure サービスおよびリソースにこのサーバーへのアクセスを許可する] の設定を有効にしてある場合、これはサーバーに対する 1 つのファイアウォール規則としてカウントされます。

サーバー レベルの IP ファイアウォール規則を構成するには、Azure portal、PowerShell、または Transact-SQL ステートメントを使用します。

Note

Azure portal を使用して構成する場合、サーバーレベルの IP ファイアウォール規則の最大数は 256 に制限されます。

- ポータルまたは PowerShell を使用するには、サブスクリプション所有者またはサブスクリプション共同作成者である必要があります。

- Transact-SQL を使用するには、サーバー レベルのプリンシパル ログインとして、または Microsoft Entra 管理者として、

masterデータベースに接続する必要があります。 (サーバー レベルの IP ファイアウォール規則は、Azure レベルのアクセス許可を持つユーザーが最初に作成する必要があります。)

Note

Azure portal から新しい論理 SQL サーバーを作成するとき、[Azure サービスおよびリソースにこのサーバーへのアクセスを許可する] 設定は、既定では [いいえ] に設定されます。

データベース レベルの IP ファイアウォール規則

データベース レベルの IP ファイアウォール規則により、クライアントは、特定の (セキュリティで保護された) データベースにアクセスできるようになります。 各データベース ( master データベースを含む) の規則を作成し、個々のデータベースに格納します。

- Transact-SQL ステートメントを使用して、最初のサーバー レベルのファイアウォールを構成した後でのみ、

masterおよびユーザー データベースのデータベース レベルの IP ファイアウォール規則を作成および管理できます。 - サーバー レベルの IP ファイアウォール規則の範囲外にあるデータベース レベルの IP ファイアウォール規則で IP アドレスの範囲を指定した場合、データベース レベルの範囲の IP アドレスを持つクライアントのみがデータベースにアクセスできます。

- 既定値では、1 つのデータベースに対してデータベースレベルの IP ファイアウォール規則が最大 256 個です。 データベース レベルの IP ファイアウォール規則の構成の詳細については、この記事で後述する例と、「sp_set_database_firewall_rule (Azure SQL Database)」を参照してください。

ファイアウォール規則の設定方法に関する推奨事項

可能な限り、データベース レベルの IP ファイアウォール規則を使用することをお勧めします。 この手法により、セキュリティが強化され、データベースの移植性が向上します。 管理者の場合は、サーバー レベルの IP ファイアウォール規則を使用してください。 アクセス要件が同じデータベースが多数存在し、それぞれのデータベースを個別に構成したくない場合にも使用します。

Note

ビジネス継続性のコンテキストでの移植可能なデータベースの詳細については、「 geo リストアまたはフェールオーバーのための Azure SQL Database セキュリティの構成と管理」を参照してください。

サーバー レベルとデータベース レベルの IP ファイアウォール規則

"個々のデータベースのユーザーを別のデータベースから完全に分離する必要がありますか?"

答えが "はい" の場合は、データベース レベルの IP ファイアウォール規則を使用してアクセスを付与します。 この方法により、サーバー レベルの IP ファイアウォール規則の使用を回避できます。この規則では、すべてのデータベースへのファイアウォール経由のアクセスが許可されます。 それによって、セキュリティが低下します。

"指定した IP アドレスでユーザーがすべてのデータベースにアクセスする必要がありますか?"

答えが "はい" の場合は、サーバー レベルの IP ファイアウォール規則を使用して、IP ファイアウォール規則を構成する回数を減らします。

"IP ファイアウォール規則を構成する個人またはチームが、Azure portal、PowerShell、または REST API からのみ、アクセスが許可されていますか?"

そうである場合、サーバー レベルの IP ファイアウォール規則を使用する必要があります。 データベース レベルの IP ファイアウォール規則は、Transact-SQL でのみ構成できます。

"IP ファイアウォール規則を構成する個人またはチームが、データベース レベルでの高度なアクセス許可を持つことが禁止されていますか?"

そうである場合、サーバー レベルの IP ファイアウォール規則を使用します。 Transact-SQL を使用してデータベース レベルの IP ファイアウォール規則を構成するには、データベース レベルで少なくとも CONTROL DATABASE 権限が必要です。

"IP ファイアウォール規則を構成または監査する個人またはチームが、多くの (数百の) データベースの IP ファイアウォール規則を一元的に管理していますか?"

このシナリオでは、ベスト プラクティスはニーズと環境によって決まります。 サーバー レベルの IP ファイアウォール規則の方が簡単に構成できると思われますが、スクリプトを使用すればデータベース レベルで規則を構成できます。 また、サーバー レベルの IP ファイアウォール規則を使用する場合でも、データベース レベルの IP ファイアウォール規則の監査が必要になることもあります。これは、データベースに対する CONTROL 権限を持つユーザーがデータベース レベルの IP ファイアウォール規則を作成するかどうかを確認するためです。

"サーバーレベルの IP ファイアウォール規則とデータベースレベルの IP ファイアウォール規則を組み合わせて使用できますか?"

はい。 サーバー レベルの IP ファイアウォール規則が必要なユーザー (管理者など) と、 データベース レベルの IP ファイアウォール規則が必要なユーザー (データベース アプリケーションのユーザーなど) がいる可能性があります。

インターネットからの接続

コンピューターがインターネットからサーバーに接続しようとすると、ファイアウォールは、最初に、接続を要求するデータベースについて、データベース レベルの IP ファイアウォール規則に対する要求の送信元の IP アドレスを確認します。

- アドレスがデータベース レベルの IP ファイアウォール規則で指定された範囲内にある場合は、その規則を含むデータベースへの接続が許可されます。

- アドレスがデータベース レベルの IP ファイアウォール規則の範囲内にない場合、ファイアウォールはサーバー レベルの IP ファイアウォール規則を確認します。 アドレスがサーバー レベルの IP ファイアウォール規則の範囲内にある場合は、接続が許可されます。 サーバーレベルの IP ファイアウォール規則は、サーバーによって管理されているすべてのデータベースに適用されます。

- アドレスが、データベース レベルおよびサーバー レベルのどの IP ファイアウォール規則の範囲内にもない場合は、接続要求は失敗します。

Note

ローカル コンピューターから Azure SQL Database にアクセスするには、ネットワーク上のファイアウォールとローカル コンピューターで TCP ポート 1433 での送信通信が許可されていることを確認します。

Azure 内からの接続

Azure 内でホストされているアプリケーションから SQL Server に接続を許可するには、Azure の接続を有効にする必要があります。 Azure 接続を有効にするには、開始 IP アドレスと終了 IP アドレスが 0.0.0.0 に設定されているファイアウォール規則が必要です。 この推奨規則は Azure SQL Database にのみ適用されます。

Azure のアプリケーションがサーバーに接続しようとすると、ファイアウォールは、このファイアウォール規則の存在を確認することで、Azure 接続が許可されていることを確認します。 これは、[ファイアウォールと仮想ネットワーク] 設定で [Azure サービスおよびリソースにこのサーバーへのアクセスを許可する] を [オン] に切り替えることで Azure portal から直接オンにすることができます。 設定を [オン] に切り替えることで、AllowAllWindowsAzureIps という名前の IP 0.0.0.0 から 0.0.0.0 の受信ファイアウォール規則が作成されます。 この規則は、master データベースの sys.firewall_rules ビューで表示できます。 ポータルを使用していない場合は、PowerShell または Azure CLI を使用して、開始 IP アドレスと終了 IP アドレスが 0.0.0.0 に設定されたファイアウォール規則を作成します。

重要

このオプションでは、他のお客様のサブスクリプションからの接続を含む、Azure からのすべての接続を許可するようにファイアウォールが構成されます。 このオプションを選択する場合は、ログインおよびユーザーのアクセス許可が、承認されたユーザーのみにアクセスを制限していることを確認してください。

アクセス許可

Azure SQL Server の IP ファイアウォール規則を作成および管理するには、次のいずれかを行う必要があります。

- SQL Server 共同作成者ロール

- SQL セキュリティ管理者ロール

- Azure SQL Server を含むリソースの所有者

IP ファイアウォール規則の作成および管理

最初のサーバー レベルのファイアウォール設定は、Azure portal を使用するか、プログラムで Azure PowerShell、Azure CLI、または Azure REST API を使用して作成します。 追加のサーバー レベルの IP ファイアウォール規則を作成して管理するには、これらの方法または Transact-SQL を使用します。

重要

データベース レベルの IP ファイアウォール規則は、Transact-SQL でのみ作成と管理が可能です。

パフォーマンスを向上させるため、サーバー レベルの IP ファイアウォール規則はデータベース レベルで一時的にキャッシュされます。 キャッシュを更新する方法については、「DBCC FLUSHAUTHCACHE」をご覧ください。

ヒント

Azure SQL Database と Azure Synapse Analytics の監査を使用して、サーバー レベルおよびデータベース レベルのファイアウォールの変更を監査できます。

Azure portal を使用してサーバー レベルの IP ファイアウォール規則を管理する

Azure portal でサーバー レベルの IP ファイアウォール規則を設定するには、ご利用のデータベースまたはサーバーの概要ページに移動します。

ヒント

チュートリアルについては、「 クイック スタート: 単一データベースの作成 - Azure SQL Database」を参照してください。

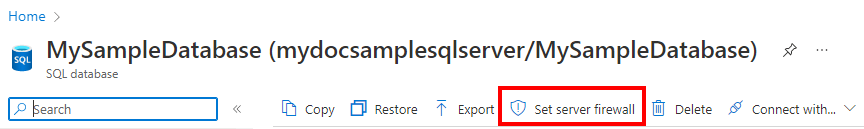

データベースの概要ページから

データベースの概要ページからサーバー レベルの IP ファイアウォール規則を設定するには、次の画像に示すように、ツールバーの [サーバー ファイアウォールの設定] を選択します。

サーバーの [ネットワーク] ページが開きます。

[ファイアウォール規則] セクションで規則を追加し、使用しているコンピューターの IP アドレスを追加したら、[保存] を選択します。 現在の IP アドレスに対してサーバー レベルの IP ファイアウォール規則が作成されます。

サーバーの概要ページから

サーバーの概要ページが開きます。 完全修飾サーバー名 (mynewserver20170403.database.windows.net など) や追加の構成オプションが表示されます。

このページからサーバー レベルの規則を設定するには、左側の [設定] メニューから [ネットワーク] を選択します。

[ファイアウォール規則] セクションで規則を追加し、使用しているコンピューターの IP アドレスを追加したら、[保存] を選択します。 現在の IP アドレスに対してサーバー レベルの IP ファイアウォール規則が作成されます。

Transact-SQL を使用して IP ファイアウォール規則を管理する

| カタログ ビューまたはストアド プロシージャ | レベル | 説明 |

|---|---|---|

| sys.firewall_rules | サーバー | 現在のサーバー レベルの IP ファイアウォール規則を表示する |

| sp_set_firewall_rule | サーバー | サーバー レベルの IP ファイアウォール規則を作成または更新する |

| sp_delete_firewall_rule(ファイアウォールルールを削除するSQLプロシージャ) | サーバー | サーバー レベルの IP ファイアウォール規則を削除する |

| sys.database_ファイアウォール_ルール | データベース | 現在のデータベース レベルの IP ファイアウォール規則を表示する |

| sp_set_database_firewall_rule | データベース | データベース レベルの IP ファイアウォール規則を作成または更新する |

| sp_delete_database_firewall_rule | Databases | データベース レベルの IP ファイアウォール規則を削除する |

次の例では、既存の規則を確認し、Contoso サーバーで一定範囲の IP アドレスを有効にして、IP ファイアウォール規則を削除します。

SELECT * FROM sys.firewall_rules ORDER BY name;

次に、サーバー レベルの IP ファイアウォール規則を追加します。

EXECUTE sp_set_firewall_rule @name = N'ContosoFirewallRule',

@start_ip_address = '192.168.1.1', @end_ip_address = '192.168.1.10'

サーバー レベルの IP ファイアウォール規則を削除するには、sp_delete_firewall_rule ストアド プロシージャを実行します。 次の例では、ContosoFirewallRule という規則を削除します。

EXECUTE sp_delete_firewall_rule @name = N'ContosoFirewallRule'

PowerShell を使用してサーバー レベルの IP ファイアウォール規則を管理する

Note

この記事では、Azure と対話するために推奨される PowerShell モジュールである Azure Az PowerShell モジュールを使用します。 Az PowerShell モジュールの使用を開始するには、「Azure PowerShell をインストールする」を参照してください。 Az PowerShell モジュールに移行する方法については、「AzureRM から Az への Azure PowerShell の移行」を参照してください。

重要

PowerShell Azure Resource Manager (AzureRM) モジュールは、2024 年 2 月 29 日に非推奨になりました。 今後のすべての開発では、Az.Sql モジュールを使用する必要があります。 ユーザーは、引き続きサポートと更新を行うために、AzureRM から Az PowerShell モジュールに移行することをお勧めします。 AzureRM モジュールは維持またはサポートされなくなりました。 Az PowerShell モジュールと AzureRM モジュールのコマンドの引数は、ほぼ同じです。 互換性の詳細については、「新しい Az PowerShell モジュールの概要」を参照してください。

| コマンドレット | レベル | 説明 |

|---|---|---|

| Get-AzSqlServerFirewallRule | サーバー | 現在のサーバー レベルのファイアウォール規則を返す |

| New-AzSqlServerFirewallRule | サーバー | 新しいサーバー レベルのファイアウォール規則を作成 |

| Set-AzSqlServerFirewallRule | サーバー | 既存のサーバー レベルのファイアウォール規則のプロパティを更新 |

| Remove-AzSqlServerFirewallRule | サーバー | サーバー レベルのファイアウォール規則を削除 |

次の例では、PowerShell を使用してサーバー レベルの IP ファイアウォール規則を設定します。

New-AzSqlServerFirewallRule -ResourceGroupName "myResourceGroup" `

-ServerName $servername `

-FirewallRuleName "ContosoIPRange" -StartIpAddress "192.168.1.0" -EndIpAddress "192.168.1.255"

ヒント

$servernameの場合は、完全修飾 DNS 名ではなくサーバー名を指定します (たとえば、mysqldbserver.database.windows.net ではなく mysqldbserver を指定します)。

クイック スタートのコンテキストでの PowerShell の例については、 Azure SQL Database の Azure PowerShell サンプル を参照し、 PowerShell を使用して 1 つのデータベースを作成し、サーバー レベルのファイアウォール規則を構成します。

CLI を使用してサーバー レベルの IP ファイアウォール規則を管理する

| コマンドレット | レベル | 説明 |

|---|---|---|

| az sql server firewall-rule create は、SQL サーバーのファイアウォール ルールを作成するコマンドです。 | サーバー | サーバーの IP ファイアウォール規則を作成する |

| az sql server firewall-rule list(Azure SQL サーバーのファイアウォール規則を一覧表示します) | サーバー | サーバーの IP ファイアウォール規則を一覧表示する |

| az sql server firewall-rule show(SQLサーバーファイアウォールルールを表示) | サーバー | IP ファイアウォール規則の詳細を表示する |

| az sql server ファイアウォールルールの更新 | サーバー | IP ファイアウォール規則を更新する |

| az sql server firewall-rule delete | サーバー | IP ファイアウォール規則を削除する |

次の例では、CLI を使用してサーバー レベルの IP ファイアウォール規則を設定します。

az sql server firewall-rule create --resource-group myResourceGroup --server $servername \

-n ContosoIPRange --start-ip-address 192.168.1.0 --end-ip-address 192.168.1.255

ヒント

の場合 $servernameは、完全修飾 DNS 名ではなく、サーバー名を指定します。 たとえば、mysqldbserver の代わりに mysqldbserver.database.windows.net を使用します。

クイック スタートのコンテキストでの CLI の例については、 Azure SQL Database の Azure CLI サンプル を参照し、 単一データベースを作成し、Azure CLI を使用してファイアウォール規則を構成します。

Azure Synapse Analytics については、次の例を参照してください。

| コマンドレット | レベル | 説明 |

|---|---|---|

| az synapse ワークスペース ファイアウォールルール 作成 | サーバー | ファイアウォール規則を作成する |

| az synapse ワークスペース ファイアウォールルール 削除 | サーバー | ファイアウォール規則の削除 |

| az synapse workspace のファイアウォールルールをリストするコマンド | サーバー | すべてのファイアウォール規則を表示する |

| az synapse workspace firewall-rule show | サーバー | ファイアウォール規則の取得 |

| az synapse ワークスペース ファイアウォールルールの更新 | サーバー | ファイアウォール規則の更新 |

| az synapse workspace firewall-rule wait | サーバー | ファイアウォール規則の条件が満たされるまで CLI を待機状態にします。 |

次の例では、CLI を使用してサーバー レベルの IP ファイアウォール規則を設定します。

az synapse workspace firewall-rule create --name AllowAllWindowsAzureIps --workspace-name $workspacename --resource-group $resourcegroupname --start-ip-address 0.0.0.0 --end-ip-address 0.0.0.0

REST API を使用してサーバー レベルの IP ファイアウォール規則を管理する

| API | レベル | 説明 |

|---|---|---|

| ファイアウォール規則の一覧表示 | サーバー | 現在のサーバー レベルの IP ファイアウォール規則を表示する |

| ファイアウォール規則の作成または更新 | サーバー | サーバー レベルの IP ファイアウォール規則を作成または更新する |

| ファイアウォール規則の削除 | サーバー | サーバー レベルの IP ファイアウォール規則を削除する |

| ファイアウォール規則の取得 | サーバー | サーバー レベルの IP ファイアウォール規則を取得する |

ファイアウォール更新プログラムの待機時間について

データベースが含まれていてフェールオーバー パートナーがいない場合を除き、サーバー認証モデルのセキュリティ設定に対するすべての変更の待機時間は 5 分です。 フェールオーバー パートナーなしで包含データベースに加えられた変更は瞬時に行われます。 フェールオーバー パートナーを含む包含データベースの場合、各セキュリティ更新プログラムはプライマリ データベースで瞬時に行われますが、セカンダリ データベースが変更を反映するまでに最大 5 分かかる場合があります。

次の表では、データベースの種類とフェールオーバーの構成に基づくセキュリティ設定の変更の待機時間について説明します。

| 認証モデル | フェールオーバーの構成 | セキュリティ設定の変更の待機時間 | 潜在インスタンス |

|---|---|---|---|

| サーバー認証 | イエス | 5 分 | すべてのデータベース |

| サーバー認証 | いいえ | 5 分 | すべてのデータベース |

| コンテインド・データベース | イエス | 5 分 | セカンダリ データベース |

| 包含データベース | いいえ | なし | なし |

ファイアウォール規則を手動で更新する

ファイアウォール規則が 5 分の待機時間よりも速く更新されているのを確認する必要がある場合は、ファイアウォール規則を手動で更新できます。 規則を更新する必要があるデータベース インスタンスにログインし、DBCC FLUSHAUTHCACHE を実行します。 これにより、データベース インスタンスはローカル キャッシュをフラッシュし、ファイアウォール規則を更新します。

DBCC FLUSHAUTHCACHE[;]

データベース ファイアウォールのトラブルシューティング

Azure SQL Database に期待どおりにアクセスできない場合は、次の点を検討してください。

ローカル ファイアウォールの構成:

コンピューターが Azure SQL Database にアクセスする前に、TCP ポート 1433 のファイアウォール例外をコンピューターに作成することが必要になる場合があります。 Azure クラウド境界内で接続を確立するには、追加のポートを開く必要がある場合があります。 詳細については、 ADO.NET 4.5 の 1433 を超えるポートの「SQL Database: Outside vs inside」セクションを参照してください。

ネットワーク アドレス変換:

ネットワーク アドレス変換 (NAT) により、コンピューターが Azure SQL Database に接続するために使用する IP アドレスは、コンピューターの IP 構成設定の IP アドレスとは異なる場合があります。 コンピューターが Azure への接続に使用している IP アドレスを表示するには、次のようにします。

- ポータルにサインインします。

- データベースをホストするサーバーの [構成] タブに移動します。

- [使用できる IP アドレス] セクションに [現在のクライアント IP アドレス] が表示されます。 [使用できる IP アドレス] の [追加] を選択し、このコンピューターのサーバーへのアクセスを許可します。

許可リストに対する変更が反映されない:

Azure SQL Database ファイアウォール構成の変更が有効になるまで、最大 5 分の遅延が発生する可能性があります。

ログインが許可されない、または正しくないパスワードが使用された:

ログインでのサーバーに対するアクセス許可がないか、パスワードが正しくない場合、サーバーへの接続は拒否されます。 ファイアウォール設定の作成は、サーバーへの接続を試行する "機会" をクライアントに提供するだけです。 クライアントには、必要なセキュリティ資格情報の提供が依然として必要です。 ログインの準備の詳細については、「 SQL Database、SQL Managed Instance、Azure Synapse Analytics へのデータベース アクセスの承認」を参照してください。

動的 IP アドレス:

動的 IP アドレス指定を使用するインターネット接続があり、ファイアウォールの通過に問題が発生している場合は、次の解決策のいずれかをお試しください。

- サーバーにアクセスするクライアント コンピューターに割り当てられている IP アドレス範囲について、インターネット サービス プロバイダーに問い合わせます。 その IP アドレス範囲を IP ファイアウォール規則として追加します。

- クライアント コンピューターの静的 IP アドレス指定を代わりに取得します。 それらの IP アドレスを IP ファイアウォール規則として追加します。

![スクリーンショットは、サーバー レベルの IP ファイアウォール規則を設定できる [ネットワーク] ページを示しています。](media/firewall-configure/sql-database-server-firewall-settings.png?view=azuresql)