Azure PaaS サービスへの接続

この記事では、Azure PaaS サービスを使用するための推奨される接続方法について説明します。

設計上の考慮事項

Azure PaaS サービスは、その既定の構成で、Microsoft グローバル ネットワークを介してパブリックに利用可能なエンドポイント経由で一般にアクセスされます。 一部のお客様には、パブリック エンドポイントの使用を削減する要件がある場合があるため、Azure プラットフォームには、これらのエンドポイントをセキュリティで保護したり、完全にプライベートにしたりするためのオプションの機能が用意されています。

一部の PaaS サービスでは、Resource Instance のシステム割り当てマネージド ID (Azure Storage など) に基づくパブリック アクセス制限が許可されています

多くの PaaS サービスでは、信頼された Azure サービス (Azure Container Registry など) に基づくパブリック アクセス制限が許可されています

仮想ネットワーク インジェクションでは、サポートされるサービスに対する専用のプライベート デプロイが提供されます。 管理プレーンのトラフィックは、依然としてパブリック IP アドレスを通して流れます。

一部の PaaS サービスは、顧客内の IP アドレスを介したプライベート アクセスを許可する Azure Private Link と互換性があります。 詳細については、Private Link の主なベネフィットに関する記事を参照してください。

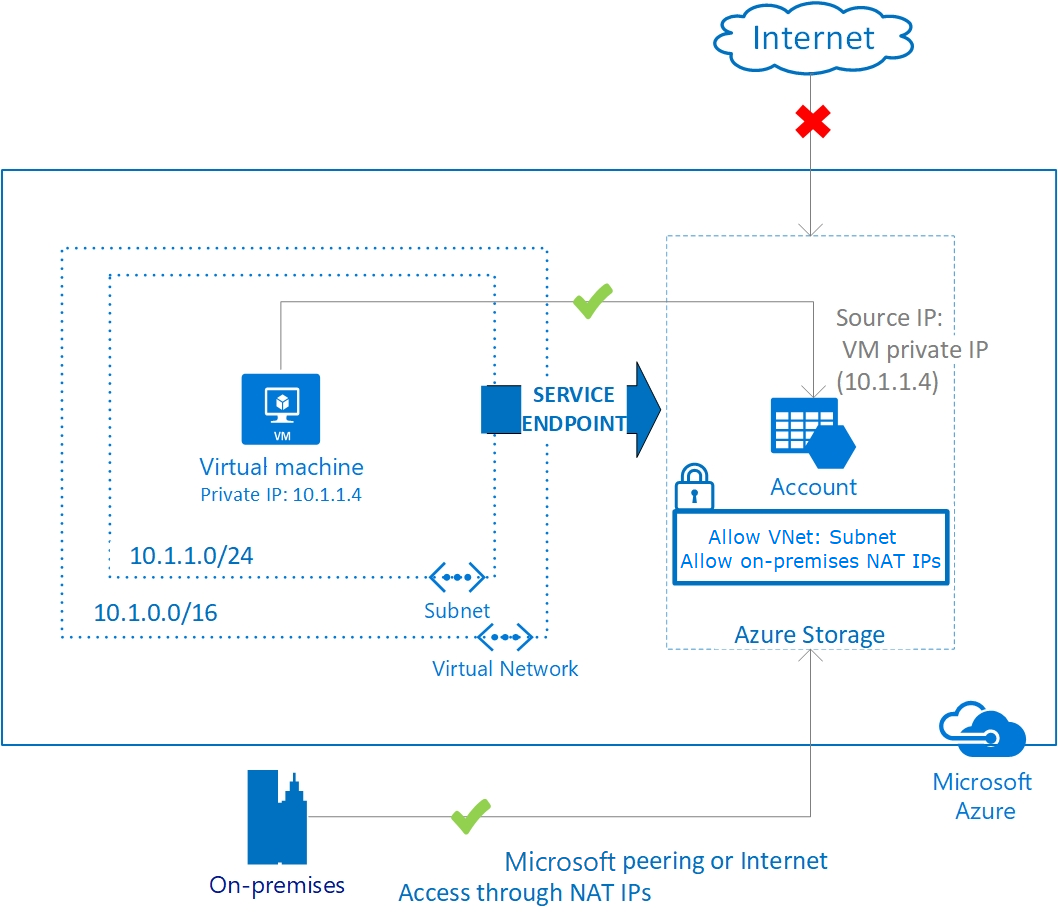

仮想ネットワーク サービス エンドポイントでは、選択されたサブネットから選択された PaaS サービスへのサービス レベルのアクセスが提供されます。 Azure Storage には、サービス エンドポイントの使用をさらに特定のストレージ アカウントに制限できるサービス エンドポイント ポリシーが用意されています。 ネットワーク仮想アプライアンス (NVA) を利用して、サービス エンドポイントと組み合わせてレイヤー 7 検査と FQDN フィルタリングを実行することもできますが、このアプローチにはパフォーマンスとスケーリングに関する追加の考慮事項が伴います。

サービス エンドポイントとプライベート エンドポイントの違いは何ですか。では、Private Link エンドポイントと VNet サービス エンドポイントの違いが説明されています。

設計の推奨事項

仮想ネットワーク インジェクションをサポートする Azure PaaS サービスの場合、プライベート ネットワーク内のリソースへのアクセス (仮想ネットワークまたは仮想ネットワーク ゲートウェイ経由のオンプレミス) が必要な場合は、仮想ネットワーク インジェクション機能を有効にすることを検討してください。 さらに、仮想ネットワークに挿入された Azure PaaS サービスで、サービス固有のパブリック IP アドレスを使用して引き続き管理プレーンの操作を実行することを検討してください。 サービスが正しく動作するためには、接続が保証されている必要があります。 UDR と NSG を使用して、仮想ネットワーク内のこの通信をロック ダウンします。 UDR のサービス タグを使用すると、必要なルートの数を減らし、使用した場合は既定のルートをオーバーライドできます。

データ流出保護とプライベート IP アドレス指定のみの使用が確実な要件である場合は、Azure Private Link の使用を検討してください (使用可能な場合)。

データ流出の心配が少ない、Private Link が利用できない、またはコストの最適化を必要とする大規模なデータ取り込みの要件があるシナリオでは、仮想ネットワーク サービス エンドポイントを使用して、仮想ネットワーク内から Azure PaaS サービスへのアクセスをセキュリティで保護することを検討してください。 (Azure サービス エンドポイントではコストは発生しません。これは、ネットワーク データの GB 単位に基づくコスト コンポーネントを含む Azure Private Link とは対照的です)。

オンプレミスから Azure PaaS サービスへのアクセスが必要な場合は、次のオプションを利用してください。

- プライベート アクセスが必要なく、オンプレミスのインターネット帯域幅で十分な場合は、インターネットと Microsoft グローバル ネットワーク経由で PaaS サービスの既定のパブリック エンドポイントを使用します。

- 仮想ネットワーク インジェクションまたは Azure Private Link のいずれかでプライベート ハイブリッド接続 (プライベート ピアリングを使用する ExpressRoute またはサイト間 VPN) を使用します。

すべてのサブネットにおいて既定で仮想ネットワーク サービス エンドポイントを有効にしないでください。 使用可能な PaaS サービス機能と独自のパフォーマンスとセキュリティの要件に応じて、上記で検討したアプローチにケースバイケースで従ってください。

可能であれば、強制トンネリング (プライベート ハイブリッド接続経由で既定のルートをアドバタイズして Azure 仮想ネットワークからインターネット向けのトラフィックをオンプレミス経由で転送する) を使用しないようにします。これにより、一部の Azure PaaS サービス (Application Gateway V2 など) でコントロール プレーン操作を管理する複雑さが増す可能性があるためです。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示