Azure Private Link は、Azure Databricks リソースと Azure サービスとサーバーレス リソースの間にプライベートで安全な接続を作成し、ネットワーク トラフィックがパブリック インターネットに公開されないようにします。

Azure Databricks では、次の 3 種類の Private Link 接続がサポートされています。

- 受信 (フロントエンド): ユーザーからワークスペースへの接続をセキュリティで保護します

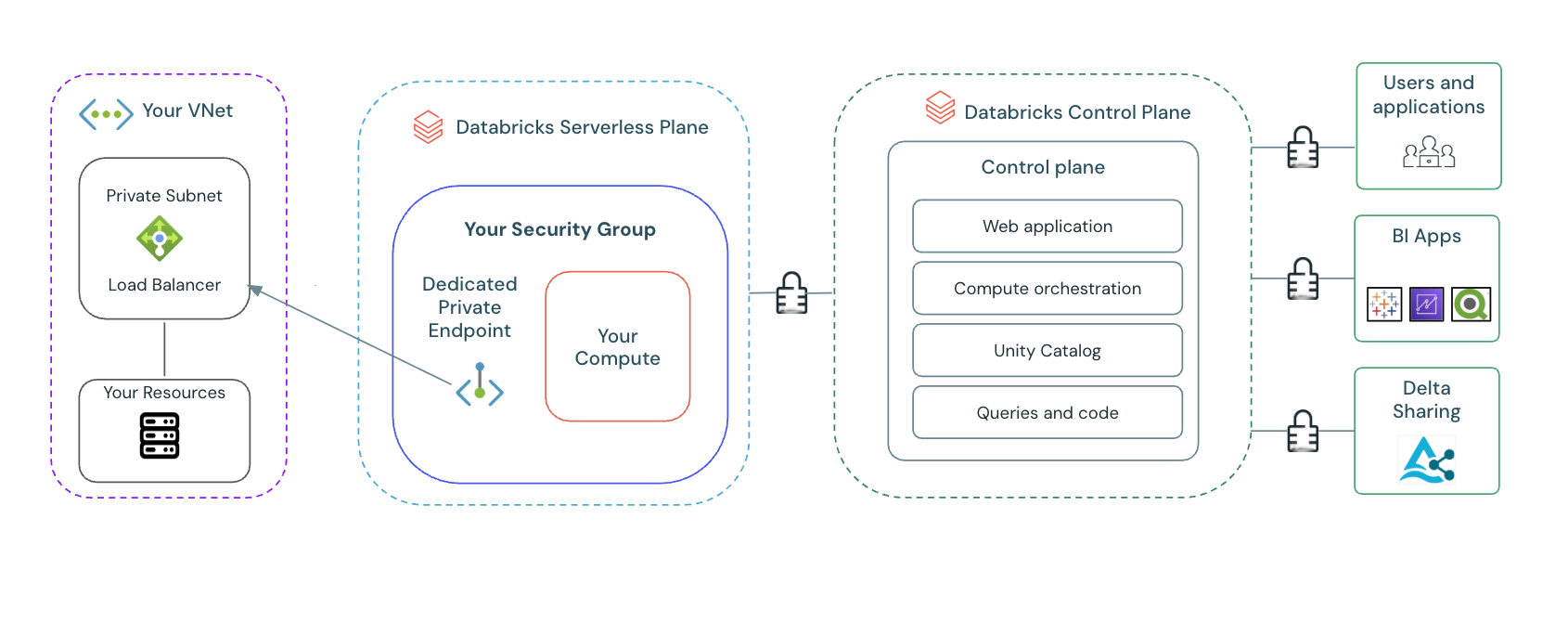

- 送信 (サーバーレス):Azure Databricks のサーバーレス コンピュートから Azure リソースへの接続をセキュリティで保護します

- クラシック (バックエンド): クラシック コンピューティングからコントロール プレーンへの接続をセキュリティで保護します

プライベート接続の概要

Azure Private Link を使用すると、Azure VNet とオンプレミス ネットワークから Azure サービスへのセキュリティで保護されたプライベート接続が可能になり、トラフィックがパブリック インターネットから分離されたままになります。 この機能は、組織がセキュリティとコンプライアンスの要件に対処するのに役立ちます。 エンド ツー エンドのプライベート ネットワークを有効にし、データ流出のリスクを最小限に抑えます。

受信 (フロントエンド)、送信 (サーバーレス)、またはクラシック コンピューティング (バックエンド) Private Link 接続を個別に、または組み合わせて有効にすることができます。 適切な選択は、セキュリティとコンプライアンスの要件によって異なります。 ワークスペースにプライベート接続を適用して、Azure Databricks によってすべてのパブリック ネットワーク接続が自動的に拒否されるようにすることもできます。 この組み合わせアプローチにより、包括的なネットワーク分離が実現され、攻撃対象領域が減少し、機密性の高いワークロードのコンプライアンスがサポートされます。

Private Link を使用すると、次のことができます。

- Azure Databricks Web アプリケーションまたは API を使用する場合は、承認されていないネットワークまたはパブリック インターネットからのデータ アクセスをブロックします。

- 承認されたプライベート エンドポイントのみにネットワーク公開を制限することで、データ流出のリスクを軽減します。

適切な Private Link 実装を選択する

このガイドを使用して、ニーズに最も適した実装を判断します。

| 考慮事項 | 受信(フロントエンド)のみ | 送信 (サーバーレス) のみ | クラシック コンピューティング プレーン (バックエンド) のみ | 完全なプライベート分離 |

|---|---|---|---|---|

| 主なセキュリティ目標 | Azure Databricks リソースにアクセスできるのは、承認された個人だけです。 | サーバーレスからのデータ アクセスをセキュリティで保護する | クラシック計算基盤をロックダウンする | 最大分離 (すべてをセキュリティで保護) |

| ユーザー接続 | プライベートまたはパブリック | パブリック (インターネット) | パブリック (インターネット) | プライベートのみ |

| サーバーレス データ アクセス | パブリック (インターネット) | 顧客リソース専用のプライベート | パブリック (インターネット) | プライベート (顧客向けリソース) |

| コントロール プレーンへのクラスター接続 | パブリック (標準のセキュリティ で保護されたパス) | パブリック (標準のセキュリティ で保護されたパス) | プライベート (必須) | プライベート (必須) |

| 前提条件 | Premium プラン、VNet インジェクション、SCC | Premium プラン | Premium プラン、VNet インジェクション、SCC | Premium プラン、VNet インジェクション、SCC |

| ワークスペース のネットワーク アクセス設定 | パブリック アクセスが有効になっている | 変更は必要ありません | パブリック アクセスが有効になっている | パブリック アクセスが無効になっている |

| 必要な NSG ルール | 全てのルール | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| 必要なプライベート エンドポイント | フロントエンド (databricks_ui_api)、ブラウザー認証 | NCC プライベート エンドポイント | バックエンド (databricks_ui_api) | すべて (フロントエンド、バックエンド、ブラウザー認証、NCC) |

| 相対コスト | エンドポイントあたりのコストとデータ転送 | エンドポイントあたりのコストと処理されたデータ | エンドポイントあたりのコストとデータ転送 | コストが高くなる可能性があります (データ転送や処理を含むすべてのエンドポイント) |

受信接続 (フロントエンド)

Inbound Private Link は、ユーザーから Azure Databricks ワークスペースへの接続をセキュリティで保護します。 トラフィックは、パブリック IP ではなく、トランジット VNet 内のプライベート エンドポイントを経由してルーティングされます。 インバウンド プライベート リンクは、次への安全なアクセスを提供します。

- Azure Databricks Web アプリケーション

- REST API

- Databricks Connect API

フロントエンド プライベート接続の構成を参照してください。

ブラウザー ベースの SSO の Web 認証

ブラウザー ベースの SSO の Web 認証

フロントエンド アクセスに Private Link を使用する場合、プライベート接続経由の Web ブラウザー ログインに対してシングル Sign-On (SSO) を機能させるには、特殊な browser_authentication エンドポイントが必要です。 プライベート ネットワークでブロックされている Microsoft Entra ID からの SSO 認証コールバックを安全に処理します。 このプロセスは REST API 認証には影響しません。

-

デプロイ規則: Azure リージョンとプライベート DNS ゾーンごとに存在できる

browser_authenticationエンドポイントは 1 つだけです。 この単一のエンドポイントは、同じ DNS 構成を共有するそのリージョン内のすべてのワークスペースにサービスを提供します。 - 運用のベスト プラクティス: 停止を防ぐために、各運用リージョンに専用の "プライベート Web 認証ワークスペース" を作成します。 その唯一の目的は、この重要なエンドポイントをホストすることにあります。 このワークスペースの "パブリック ネットワーク アクセス" を無効にし、そのワークスペースに対して他のフロントエンド プライベート エンドポイントが作成されていないことを確認します。 このホスト ワークスペースが削除されると、そのリージョン内の他のすべてのワークスペースに対して Web ログインが失敗します。

- 代替構成: より簡単なデプロイでは、専用のワークスペースを作成する代わりに、既存のワークスペースでエンドポイントをホストできます。 これは、運用環境以外の環境や、リージョンにワークスペースが 1 つだけあると確信している場合に適しています。 ただし、ホスト ワークスペースを削除すると、それに依存する他のワークスペースの認証が直ちに中断されます。

送信接続 (サーバーレス)

送信 Private Link を使用すると、Azure Databricks サーバーレス コンピューティング リソースから Azure リソースへのプライベート接続が可能になります。 Azure Databricks への接続をセキュリティで保護する受信およびクラシック コンピューティング プレーン Private Link とは異なり、送信 Private Link はサーバーレス コンピューティングから顧客リソースへの接続をセキュリティで保護します。

サーバーレス Private Link では、ネットワーク接続構成 (NCC) が使用されます。これは、プライベート エンドポイントの作成を大規模に管理するアカウント レベルのリージョンコンストラクトです。 NCC は、同じリージョン内の複数のワークスペースにアタッチできます。

Azure リソースへのプライベート接続

Azure リソースへのプライベート接続

サーバーレス コンピューティングで、パブリック インターネットを経由せずに、プライベート エンドポイントを介して Azure Storage や Azure SQL などの Azure リソースにアクセスできるようにします。 データ トラフィックは、Azure ネットワーク内に完全に残ります。

「Azure リソースへのプライベート接続を構成する」を参照してください。

VNet リソースへのプライベート接続

VNet リソースへのプライベート接続

サーバーレス コンピューティングが、Azure ロード バランサー経由でプライベート エンドポイントを介して、データベースや内部サービスなどの VNet 内のリソースにアクセスできるようにします。

アウトバウンド接続の主要概念

外向き接続の主要な概念

- ネットワーク接続構成 (NCC): プライベート エンドポイントを管理し、サーバーレス コンピューティングがお客様のリソースにアクセスする方法を制御するアカウント レベルのリージョンコンストラクト。

- プライベート エンドポイントルール: サーバーレス コンピューティングがプライベートにアクセスできる特定のリソースを定義します。

- ワークスペースの添付モデル: NCC は、同じリージョン内の最大 50 個のワークスペースにアタッチできます。

-

制限とクォータ:

- アカウントあたりリージョンあたり最大 10 個の NCC

- リージョンあたり 100 個のプライベート エンドポイント (NCC に分散)

- NCC あたり最大 50 個のワークスペース

クラシック計算基盤のプライベート接続

クラシック コンピューティング プレーン Private Link は、Azure Databricks クラスターからコントロール プレーンへの接続をセキュリティで保護します。 クラスターは、REST API とセキュリティで保護されたクラスター接続リレーのコントロール プレーンに接続します。

クラシック コンピュート プレーンの Private Link アドレス:

- コンプライアンス要件: すべての内部クラウド トラフィックをプライベート ネットワーク上に残す必要がある厳格な規制と企業のコンプライアンスの義務を満たすのに役立ちます。

- ネットワーク境界のセキュリティ強化: Azure サービスのプライベート エンドポイントと共にクラシック コンピューティング プレーン Private Link を実装すると、ネットワークの露出を制限できます。 これにより、データ処理クラスターがパブリック インターネット上の未承認のサービスや宛先へのパスを持たないことを確認することで、データ流出のリスクが軽減されます。

バックエンドプライベート接続の構成を参照してください。

注

クラシック コンピューティング プレーンのプライベート接続は、個別に設定できます。 受信接続またはサーバーレス接続は必要ありません。

プライベート接続用の仮想ネットワーク

プライベート接続では、2 つの異なる仮想ネットワーク (VNet) が使用されます。

- トランジット VNet: この VNet は、ユーザー接続の中央ハブとして機能し、ワークスペースへのクライアント アクセスとブラウザーベースの SSO 認証に必要な受信プライベート エンドポイントを含みます。

- ワークスペース VNet: これは、Azure Databricks ワークスペースとクラシック プライベート エンドポイントをホストするために特別に作成する VNet です。

サブネットの割り当てとサイズ変更

プライベート接続とデプロイをサポートするために、各 VNet のサブネットを計画します。

トランジット VNet サブネット:

- プライベート エンドポイント サブネット: すべての受信プライベート エンドポイントに IP アドレスを割り当てます。

- ブラウザー認証ワークスペース のサブネット: ブラウザー認証ワークスペースをデプロイするには、ホストまたはパブリック サブネットとコンテナーまたはプライベート サブネットの 2 つの専用サブネットが推奨されます。

ワークスペース VNet サブネット:

- ワークスペース サブネット: Azure Databricks ワークスペースのデプロイ自体には、ホストまたはパブリック サブネットとコンテナーまたはプライベート サブネットの 2 つのサブネットが必要です。 ワークスペース サブネットに関連するサイズ設定情報については、「 アドレス空間のガイダンス」を参照してください。

- クラシック プライベート エンドポイント サブネット: クラシック コンピューティング プレーンのプライベート接続のためにプライベート エンドポイントをホストするには、追加のサブネットが必要です。

サイズ設定は個々の実装ニーズによって異なりますが、ガイドとして以下を使用できます。

| VNet | サブネットの目的 | 推奨される CIDR 範囲 |

|---|---|---|

| トランシット | プライベート エンドポイント サブネット | /26 to /25 |

| トランシット | ブラウザー認証ワークスペース |

/28 または /27 |

| Workspace | クラシック プライベート エンドポイント サブネット | /27 |

Azure Databricks プライベート エンドポイント

Azure Databricks では、2 種類のプライベート エンドポイントを使用してトラフィックを民営化します。 それらを正しく実装するために、それぞれの異なるロールを理解します。

-

ワークスペース エンドポイント (

databricks_ui_api): これは、ワークスペースとの間のトラフィックをセキュリティで保護するためのプライマリ プライベート エンドポイントです。 受信とクラシックの両方のコンピューティング プレーン Private Link の REST API 呼び出しを処理します。 -

Web 認証エンドポイント (

browser_authentication): これは、プライベート接続経由の Web ブラウザー ログインに対してシングル Sign-On (SSO) を機能させるためにのみ必要な特殊な追加エンドポイントです。 これは、受信接続とエンド ツー エンド接続に必要です。

プライベート エンドポイントの場合は、次の点に注意してください。

- 共有エンドポイント: プライベート エンドポイントは、VNet レベルのリソースであるため、同じワークスペース VNet を使用する複数のワークスペース間で共有できます。 1 セットのプライベート エンドポイントは、その VNet とリージョンにデプロイされているすべてのワークスペースにサービスを提供できます。

- リージョン固有: プライベート エンドポイントはリージョン固有のリソースです。 異なるリージョンのワークスペースには、個別のプライベート エンドポイント構成が必要です。

主な考慮事項

プライベート接続を構成する前に、次の点に注意してください。

- プライベート エンドポイントで ネットワーク セキュリティ グループ ポリシーが有効になっている場合は、プライベート エンドポイントがデプロイされているサブネット上のネットワーク セキュリティ グループで、受信セキュリティ規則に対してポート 443、6666、3306、8443- 8451 を許可する必要があります。

- ネットワークと Azure portal とそのサービスの間に接続を作成するには、Azure portal の URL を許可リストに追加することが必要になる場合があります。 「ファイアウォールまたはプロキシ サーバーで Azure portal の URL を許可する」を参照してください。