Azure DDoS Protection は、仮想ネットワークにデプロイされるサービス用に設計されています。 以下の参照アーキテクチャは、アーキテクチャ パターンでグループ化されたシナリオで調整されています。

保護されたリソース

サポートされているリソースは次のとおりです。

- パブリック IP は次にアタッチされます。

- IaaS 仮想マシン。

- Application Gateway (WAF を含む) クラスター。

- Azure API Management (Premium レベルのみ)。

- Bastion。

- 外部モードで仮想ネットワーク (VNet) に接続されている。

- ファイアウォール。

- IaaS ベースのネットワーク仮想アプライアンス (NVA)。

- Load Balancer (クラシックと Standard Load Balancer)。

- Service Fabric。

- VPN Gateway。

- 保護では、カスタムIPプレフィックス(BYOIP)を介してAzureに提供されるパブリックIP範囲についても説明します。

サポートされていないリソースは次のとおりです。

- Azure Virtual WAN。

- Azure API Management (サポートされているモード以外のデプロイ モード)。

- Power Apps 用 Azure App Service Environment を含む PaaS サービス (マルチテナント)。

- NAT Gateway。

Note

Web ワークロードの場合は、新たな DDoS 攻撃から保護するために Azure DDoS 保護と Web アプリケーション ファイアウォールを利用することを強くお勧めします。 もう 1 つのオプションは、Web アプリケーション ファイアウォールと共に Azure Front Door を使用することです。 Azure Front Door は、ネットワーク レベルの DDoS 攻撃に対するプラットフォーム レベルの保護を提供します。 詳細については、Azure サービスのセキュリティ ベースラインに関するページを参照してください。

仮想マシン (Windows/Linux) のワークロード

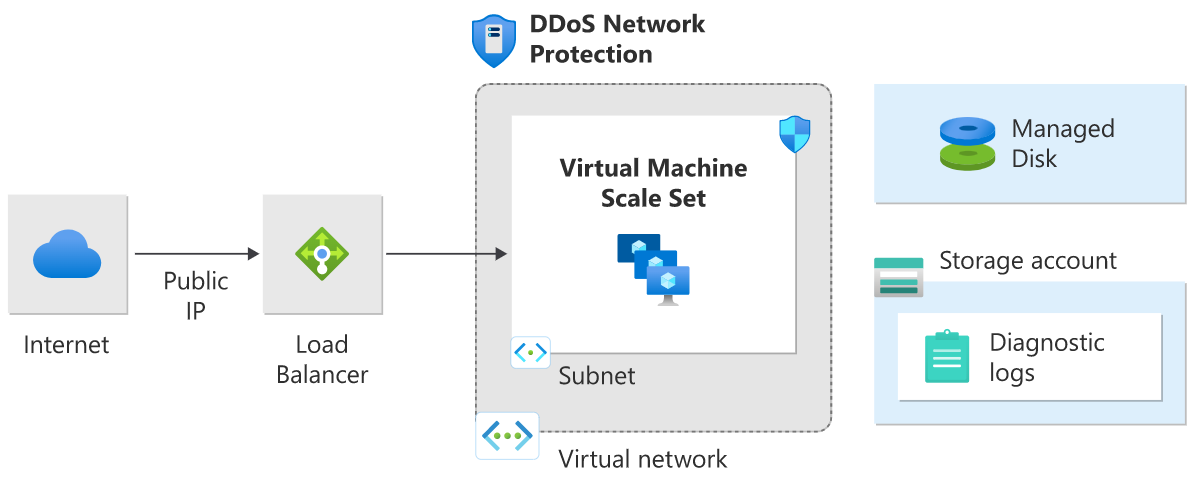

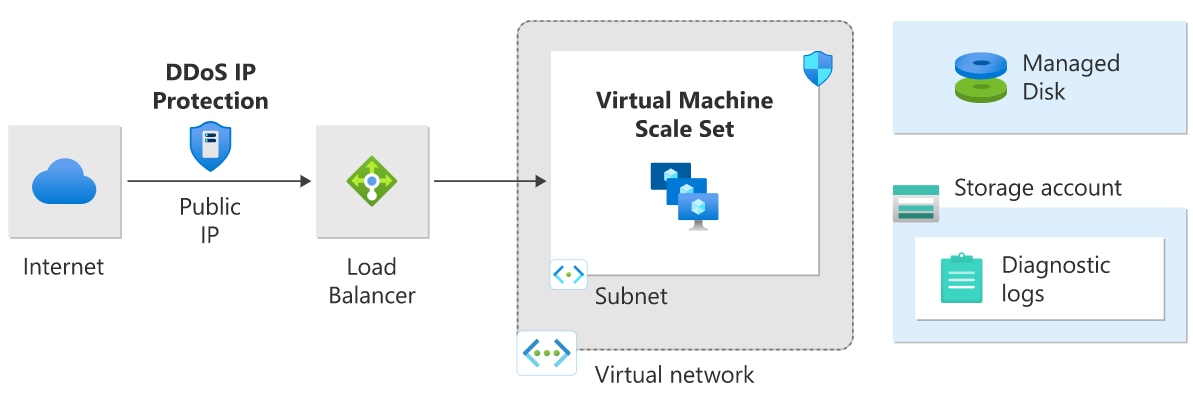

負荷分散された仮想マシン上で実行しているアプリケーション

この参照アーキテクチャは、可用性とスケーラビリティを向上させるために、ロード バランサーの背後にあるスケール セット内で複数の Windows 仮想マシンを実行するための一連の実証済みの手法を示します。 このアーキテクチャは、Web サーバーなど、任意のステートレス ワークロードで使用できます。

このアーキテクチャでは、ワークロードが複数の仮想マシンインスタンスにわたって分散されます。 単一のパブリック IP アドレスが存在し、ロード バランサーを通じてインターネット トラフィックが仮想マシンに分散されます。

ロード バランサーは、受信インターネット要求を各 VM インスタンスに分散します。 仮想マシン スケール セットにより、VM の数を手動でスケールインまたはスケールアウトしたり、定義済みの規則に基づいて自動的に設定したりできるようになります。 これは、リソースが DDoS 攻撃を受けている場合に重要です。 この参照アーキテクチャの詳細については、Azure の Windows N 層アプリケーションに関するページを参照してください。

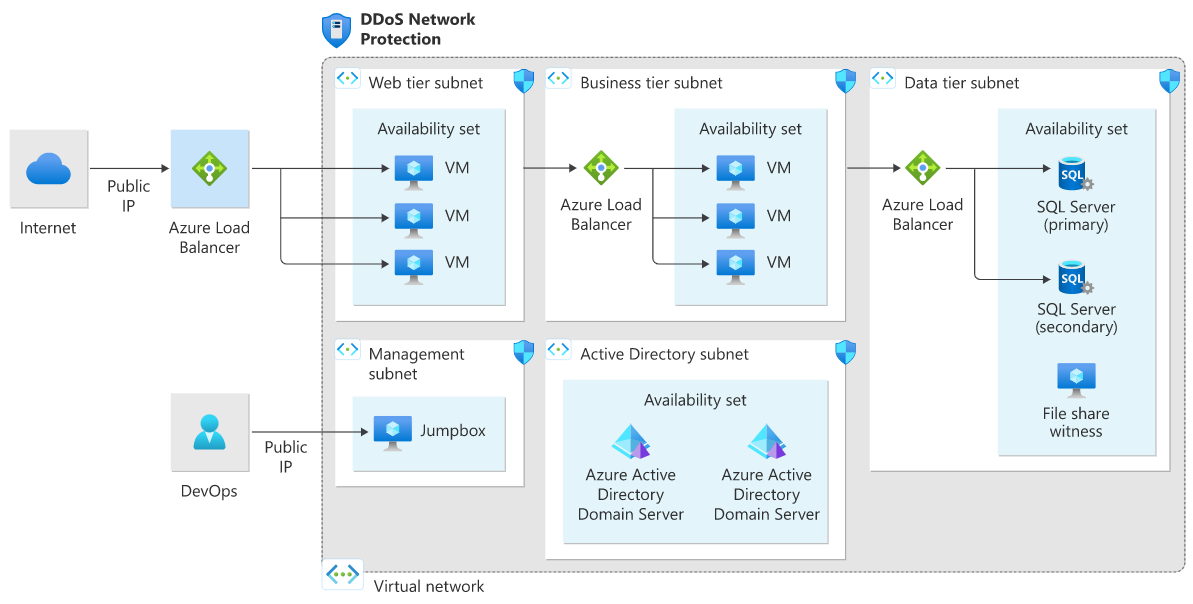

DDoS ネットワーク保護仮想マシンのアーキテクチャ

パブリック IP が関連付けられた Azure (インターネット) ロード バランサーの仮想ネットワークでは、DDoS ネットワーク保護が有効になります。

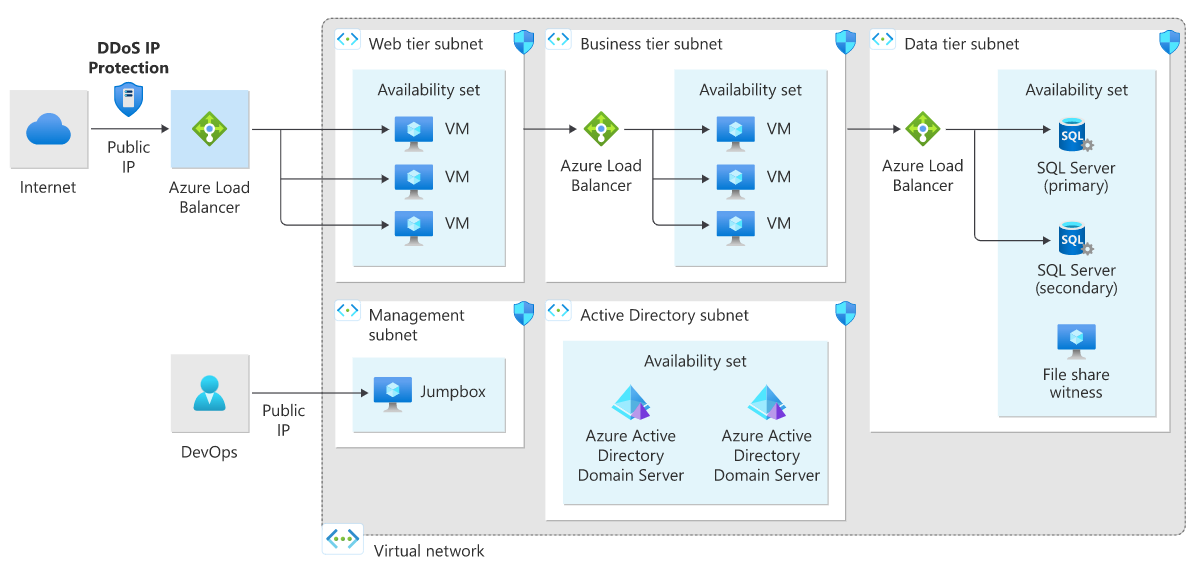

DDoS IP 保護仮想マシンのアーキテクチャ

DDoS IP 保護は、パブリック ロード バランサーのフロントエンド パブリック IP アドレスで有効になります。

Windows N 層で実行しているアプリケーション

N 層アーキテクチャを実装する方法は多数あります。 次の図は、典型的な 3 層の Web アプリケーションを示したものです。 このアーキテクチャは「スケーラビリティと可用性のために負荷分散された VM を実行する」の記事に基づいて作成されています。 Web 層とビジネス層では、負荷分散された VM が使用されます。

DDoS ネットワーク保護 Windows N 層アーキテクチャ

このアーキテクチャでは、DDoS ネットワーク保護が仮想ネットワークで有効になっています。 仮想ネットワーク内のすべてのパブリック IP には、レイヤー 3/レイヤー 4 の DDoS 保護が適用されます。 レイヤー 7 を保護するには、WAF SKU の Application Gateway をデプロイしてください。 この参照アーキテクチャの詳細については、Azure の Windows N 層アプリケーションに関するページを参照してください。

DDoS IP 保護 Windows N 層アーキテクチャ

このアーキテクチャ図では、パブリック IP アドレスで DDoS IP 保護が有効になっています。

注意

1 つの VM がパブリック IP の背後で実行されているシナリオはお勧めしません。 DDoS 攻撃が検出されたとき、DDoS 軽減策が瞬時に開始されない場合があります。 その結果、スケールアウトできない 1 つの VM デプロイがそのような場合にダウンしてしまいます。

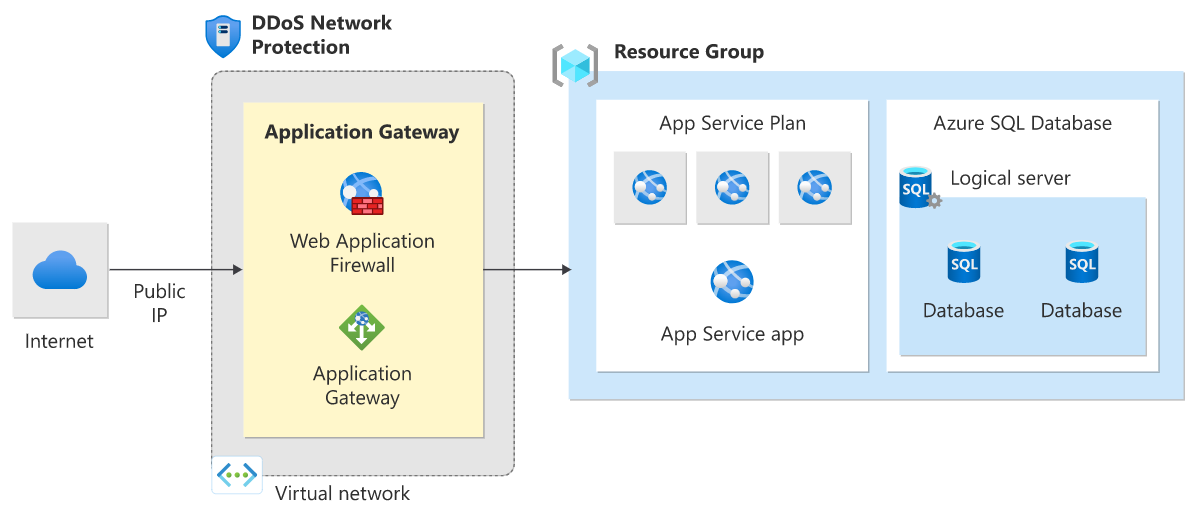

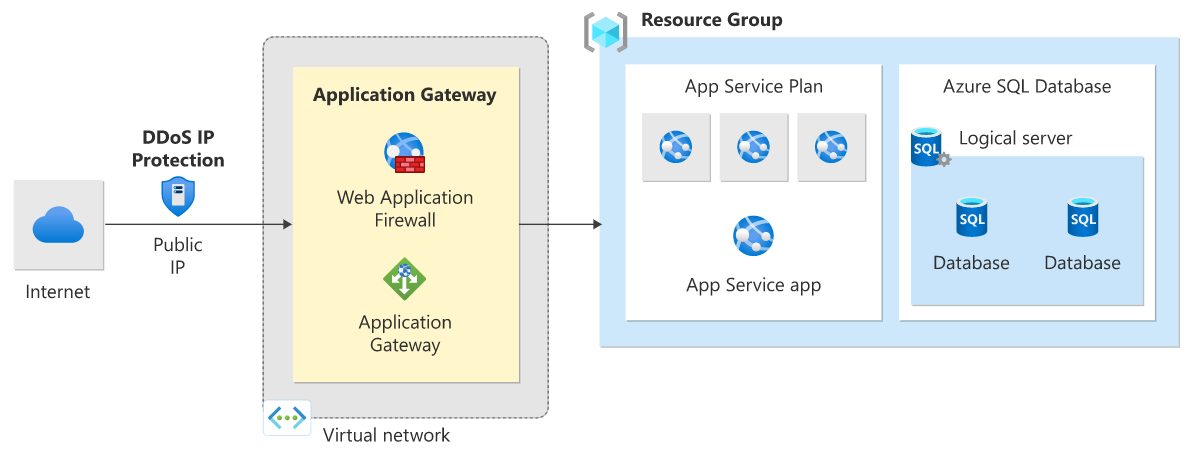

PaaS Web アプリケーション

この参照アーキテクチャでは、単一リージョンでの Azure App Service アプリケーションの実行を示します。 このアーキテクチャは、Azure App Service と Azure SQL Database を使用する Web アプリケーションを対象とした一連の実証済みプラクティスを示しています。 フェールオーバー シナリオのためにスタンバイ リージョンを設定します。

Azure Traffic Manager は、着信要求をいずれかのリージョンの Application Gateway にルーティングします。 通常の運用中は、アクティブなリージョンの Application Gateway に要求をルーティングします。 そのリージョンが使用できなくなった場合、Traffic Manager はスタンバイ リージョンの Application Gateway にフェールオーバーします。

インターネットから Web アプリケーションに宛てられたすべてのトラフィックは、Traffic Manager によって Application Gateway のパブリック IP アドレスにルーティングされます。 このシナリオでは、アプリ サービス (Web アプリ) 自体は外部に対して直接公開されておらず、Application Gateway によって保護されています。

Application Gateway WAF SKU (禁止モード) を構成して、レイヤー 7 (HTTP/HTTPS/Web ソケット) の攻撃を防ぐことをお勧めします。 さらに、Web アプリは、ָApplication Gateway の IP アドレスからのトラフィックのみを受け入れるように構成されます。

この参照アーキテクチャの詳細は、「可用性の高い複数リージョンの Web アプリケーション」を参照してください。

PaaS Web アプリケーション アーキテクチャを使用した DDoS ネットワーク保護

このアーキテクチャでは、DDoS ネットワーク保護が Web アプリ ゲートウェイ仮想ネットワークで有効になっています。

PaaS Web アプリケーション アーキテクチャを使用した DDoS IP 保護

このアーキテクチャ図では、Web アプリケーション ゲートウェイに関連付けられているパブリック IP で DDoS IP 保護が有効になっています。

Web PaaS 以外のサービスに対するリスク軽減

Azure 上の HDInsight

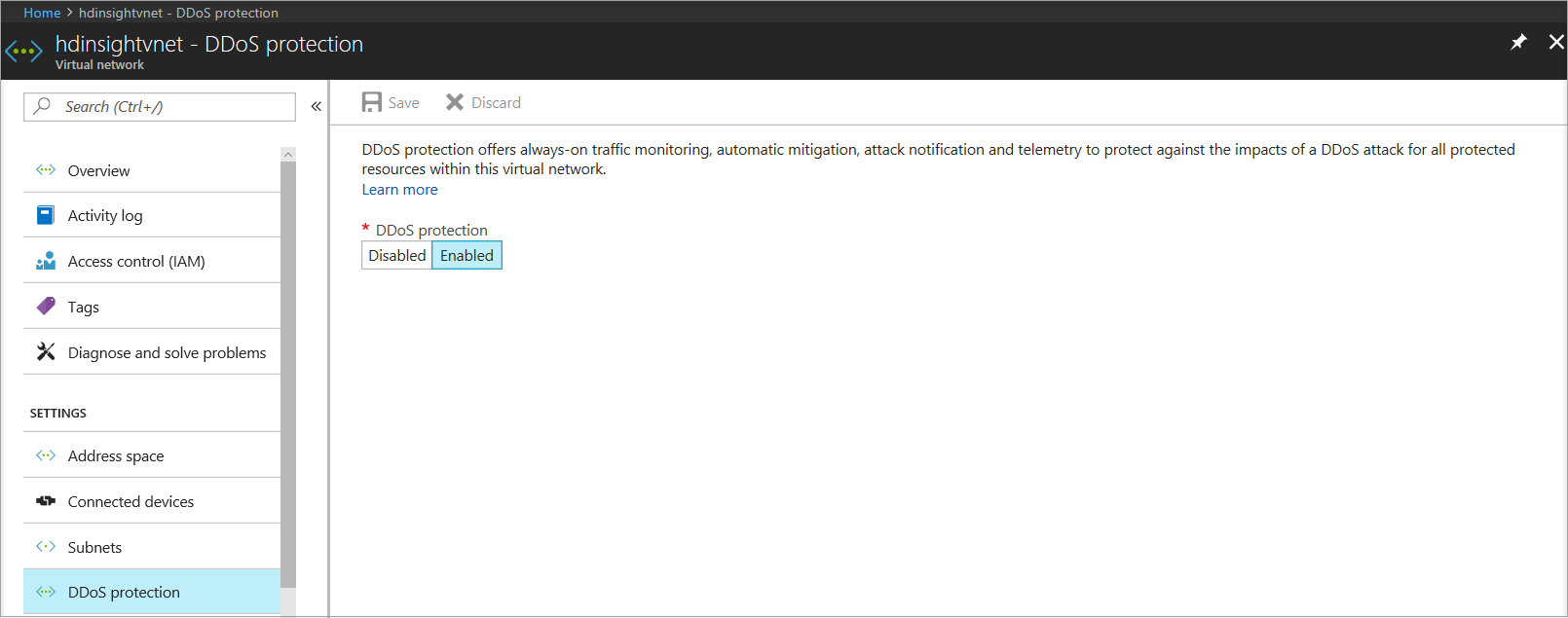

この参照アーキテクチャは、Azure HDInsight クラスターに対する DDoS Protection の構成を示したものです。 HDInsight クラスターが仮想ネットワークにリンクされていること、および DDoS Protection がその仮想ネットワークで有効になっていることを確認してください。

![[HDInsight] および [詳細設定] ウィンドウと、仮想ネットワークの設定](media/ddos-best-practices/image-12.png)

このアーキテクチャでは、インターネットから HDInsight クラスター宛のトラフィックは、HDInsight ゲートウェイのロード バランサーに関連付けられているパブリック IP にルーティングされます。 ゲートウェイのロード バランサーは、トラフィックをヘッド ノードまたはワーカー ノードに直接送信します。 HDInsight の仮想ネットワークで DDoS Protection が有効になっているので、仮想ネットワーク内のすべてのパブリック IP アドレスにはレイヤー 3/レイヤー 4 の DDoS Protection が適用されます。 この参照アーキテクチャは、N 層およびマルチリージョンの参照アーキテクチャと組み合わせることができます。

この参照アーキテクチャについて詳しくは、「Azure Virtual Network を使用した Azure HDInsight の拡張」をご覧ください。

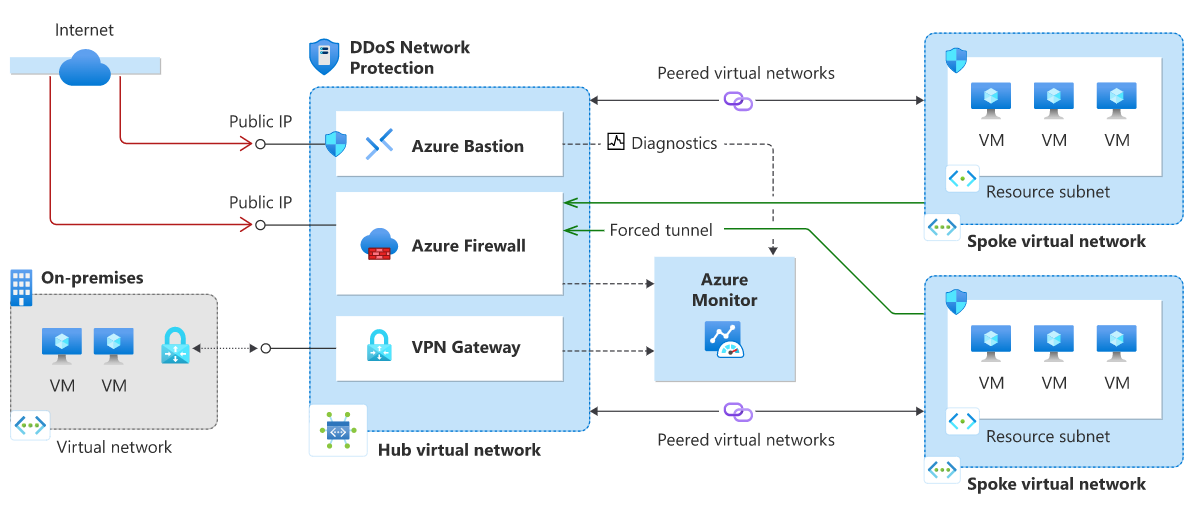

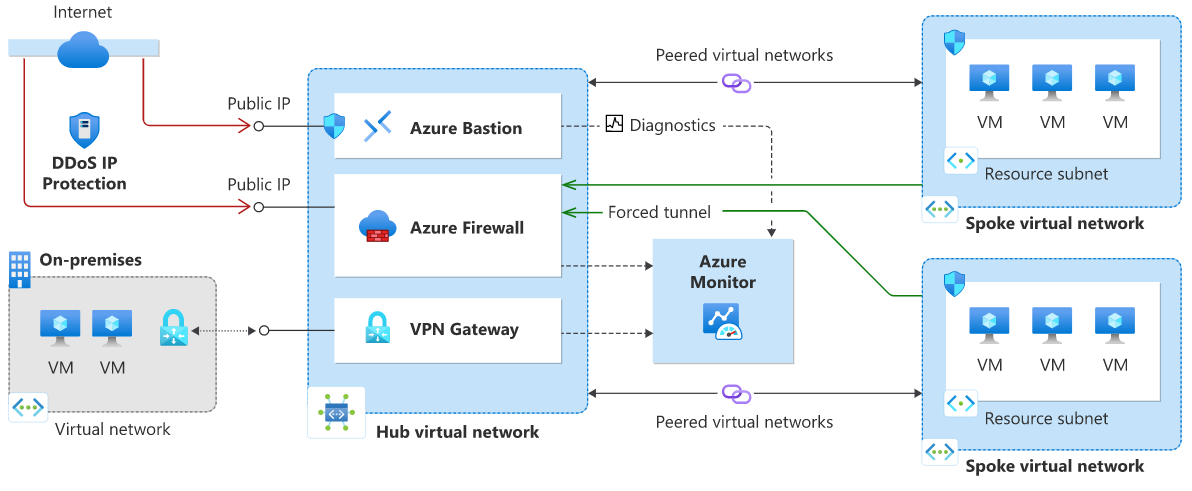

Azure Firewall と Azure Bastion を使用したハブアンドスポーク ネットワークトポロジ

この参照アーキテクチャでは、セキュリティの側面を一元的に制御する必要があるシナリオ用に、DMZ としてのハブ内部での Azure Firewall を使用したハブアンドスポーク トポロジについて詳しく説明します。 Azure Firewall は、サービスとしてのマネージド ファイアウォールであり、独自のサブネットに配置されます。 Azure Bastion は、独自のサブネットにデプロイされ、配置されます。

VNet ピアリングを使用してハブに接続されているスポークが 2 つあり、スポーク間接続がありません。 スポーク間接続が必要な場合は、1 つのスポークからファイアウォールにトラフィックを転送するルートを作成する必要があります。これにより、それを別のスポークにルーティングできます。 ハブ内のすべてのパブリック IP は、DDoS Protection によって保護されます。 このシナリオでは、ハブのファイアウォールはインターネットからのイグレス トラフィックを制御するのに役立つと同時に、ファイアウォールのパブリック IP が保護されます。 Azure DDoS Protection によって bastion のパブリック IP も保護されます。

DDoS Protection は、仮想ネットワークにデプロイされるサービス用に設計されています。 詳細については、仮想ネットワークへの専用 Azure サービスのデプロイに関するページを参照してください。

DDoS ネットワーク保護ハブアンドスポーク ネットワーク

このアーキテクチャでは、Azure DDoS ネットワーク保護がハブ仮想ネットワークで有効になっています。

DDoS IP 保護ハブアンドスポーク ネットワーク

このアーキテクチャ図では、パブリック IP アドレスで Azure DDoS IP 保護が有効になっています。

Note

Azure DDoS インフラストラクチャ保護は追加コストなしで利用でき、IPv4 と IPv6 のパブリック アドレスを使用するすべての Azure サービスが保護されます。 この DDoS 保護サービスは、Azure DNS などのサービスとしてのプラットフォーム (PaaS) サービスを含むすべての Azure サービスを保護するのに役立ちます。 詳細については、Azure DDoS Protection の概要に関する記事を参照してください。 ハブアンドスポーク テクノロジの詳細については、ハブ アンド スポーク ネットワーク トポロジに関するページを参照してください。

次のステップ

- ネットワーク保護を構成する方法について説明します。