Microsoft Defender for Cloud では、詳細なセキュリティ アラートと推奨事項が生成されます。 これらのアラートと推奨事項に含まれる情報を分析するには、それらを Azure Monitor の Log Analytics、Azure Event Hubs、または別のセキュリティ情報とイベント管理 (SIEM)、セキュリティ オーケストレーション自動応答 (SOAR)、または IT クラシック デプロイ モデル ソリューションにエクスポートできます。 生成されたアラートと推奨事項をストリーミングしたり、すべての新しいデータの定期的なスナップショットを送信するスケジュールを定義したりできます。

この記事では、Log Analytics ワークスペースまたは Azure のイベント ハブへの連続エクスポートを設定する方法について説明します。

ヒント

Defender for Cloud には、コンマ区切り値 (CSV) ファイルに 1 回限りの手動エクスポートを行うオプションも用意されています。 CSV ファイルをダウンロードする方法について説明します。

[前提条件]

Microsoft Azure サブスクリプションが必要です。 Azure サブスクリプションをお持ちでない場合は、無料サブスクリプションにサインアップすることができます。

Azure サブスクリプションで Microsoft Defender for Cloud を有効にしている必要があります。

必要なロールとアクセス許可:

- リソース グループのセキュリティ管理者または所有者

- ターゲット リソースの書き込みアクセス許可。

- Azure Policy DeployIfNotExist ポリシーを使用する場合は、ポリシーを割り当てできるアクセス許可が必要です。

- Event Hubs にデータをエクスポートするには、Event Hubs ポリシーに対する書き込みアクセス許可が必要です。

- Log Analytics ワークスペースにエクスポートするには:

SecurityCenterFree ソリューションがある場合は、ワークスペース ソリューションの最小読み取りアクセス許可 (

Microsoft.OperationsManagement/solutions/read) が必要です。SecurityCenterFree ソリューションがない場合は、ワークスペース ソリューションの書き込みアクセス許可 (

Microsoft.OperationsManagement/solutions/action) が必要です。

Azure portal で連続エクスポートを設定する

継続的エクスポートは、Azure portal の Microsoft Defender for Cloud ページ、REST API を使用して、または提供された Azure Policy テンプレートを使用して大規模に設定できます。

Azure portal を使用して Log Analytics または Azure Event Hubs への連続エクスポートを設定するには:

Defender for Cloud リソース メニューで、[ 環境設定] を選択します。

データ エクスポートを構成するサブスクリプションを選択します。

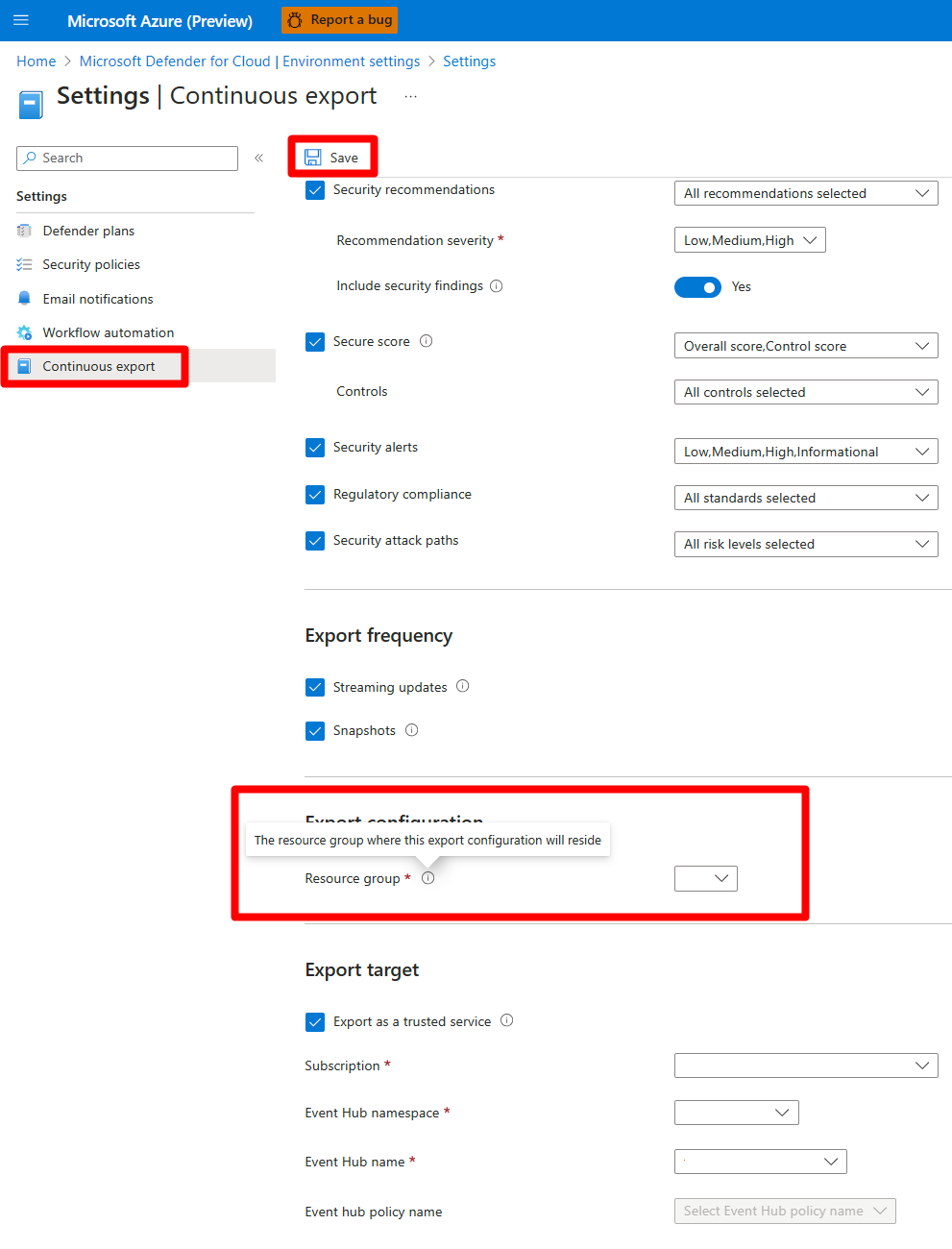

リソース メニューの [設定] で、[ 連続エクスポート] を選択します。

エクスポート オプションが表示されます。 使用可能なエクスポート ターゲット (イベント ハブまたは Log Analytics ワークスペース) ごとにタブがあります。

エクスポートするデータ型を選択し、各種類のフィルターから選択します (たとえば、重大度の高いアラートのみをエクスポートします)。

エクスポート頻度を選択します。

- ストリーミング。 評価は、リソースの正常性状態が更新されたときに送信されます (更新が行われなければ、データは送信されません)。

- スナップショット。 サブスクリプションごとに週に 1 回送信される、選択したデータ型の現在の状態のスナップショット。 スナップショット データを識別するには、 IsSnapshot フィールドを探します。

選択にこれらの推奨事項のいずれかが含まれている場合は、脆弱性評価の結果を含めることができます。

- SQL データベースでは脆弱性の検出結果を解決する必要がある

- マシン上の SQL サーバーでは脆弱性の検出結果を解決する必要がある

- コンテナ レジストリ イメージには、脆弱性の検出結果が解消されている必要があります (Qualys を利用)

- マシンに脆弱性の検出結果が解決されている必要がある

- コンピューターにシステム更新プログラムをインストールする必要がある

これらの推奨事項に結果を含めるには、[ セキュリティの結果を含める] を [はい] に設定します。

![連続エクスポート構成の [セキュリティの結果を含める] トグルを示すスクリーンショット。](media/continuous-export/include-security-findings-toggle.png)

[ エクスポート先] で、データを保存する場所を選択します。 データは、別のサブスクリプションのターゲット (中央の Event Hubs インスタンスや中央の Log Analytics ワークスペースなど) に保存できます。

別のテナントのイベント ハブまたは Log Analytics ワークスペースにデータを送信することもできます

保存 を選択します。

注

Log Analytics では、最大 32 KB のサイズのレコードのみがサポートされます。 データ制限に達すると、データ 制限を超えたというメッセージがアラートに表示されます。

関連コンテンツ

この記事では、推奨事項とアラートの継続的なエクスポートを構成する方法について説明しました。 また、アラート データを CSV ファイルとしてダウンロードする方法についても学習しました。

関連するコンテンツを表示するには:

- Azure Monitor で エクスポートされたデータを表示 する方法について説明します。

- ワークフロー自動化テンプレートの詳細を確認します。

- Azure Event Hubs のドキュメントを参照してください。

- Microsoft Sentinel の詳細を確認します。

- Azure Monitor のドキュメントを確認します。

- データ型スキーマをエクスポートする方法について説明します。

- 連続エクスポート に関する一般的な質問を 確認します。