Microsoft Defender for Cloud の Defender for Servers プランでは、保護対象のマシンについて脆弱性スキャンが提供されます。 脆弱性スキャンでは、統合された Microsoft Defender 脆弱性の管理がスキャナーとして使用されます。

警告

ライセンス持ち込み (BYOL) 機能は非推奨になっています。 2 月 3 日以降、新しい BYOL セキュリティ ソリューションを追加したり、既存のマシンに新しいマシンをオンボードしたりできなくなります。 5 月 1 日までに非推奨が完了し、データは使用できなくなります。 BYOL を使用している場合は、Defender 脆弱性の管理を使用して新しい方法に移行するか、Microsoft セキュリティ露出管理コネクタを使用してください。

Defender 脆弱性の管理の代わりに、独自のプライベート ライセンスの脆弱性評価ソリューションを使用することもできます。 この記事では、複数の Azure VM にパートナー ソリューションをデプロイするために必要な手順について説明します。

前提条件

| 要件 | 詳細 |

|---|---|

| サポートされている Microsoft 以外のスキャナー | Qualys および Rapid7 ソリューションがサポートされています。 Microsoft 以外の脆弱性スキャナーが構成されていない場合は、Defender for Cloud にデプロイするオプションが表示されます。 |

| プラン | BYOL 脆弱性スキャンを使用するために Defender for Servers プランを有効にする必要はありません。 |

| マシンのサポート | BYOL ソリューションの使用は、Azure VM でのみサポートされています。 Azure Arc VM はサポートされていません。 |

| アクセス許可 | スキャナーをデプロイするには、リソース所有者のアクセス許可が必要です。 |

- 結果を表示するには、セキュリティ閲覧者が必要です。

BYOL ソリューションをデプロイする

Azure portal から、Defender for Cloud を開きます。

Defender for Cloud のメニューから、推奨事項ページを開きます。

推奨事項 "マシンに脆弱性評価ソリューションを導入する必要がある" を選択します。

レビュー対象の VM は、次の 1 つ以上のグループに表示されます。

- 正常なリソース – Defender for Cloud で、これらの VM で実行されている脆弱性評価ソリューションが検出されました。

- 異常なリソース - これらの VM に脆弱性スキャナー拡張機能をデプロイできます。

- 適用できないリソース - これらの VM では、脆弱性スキャナー拡張機能をデプロイできません。

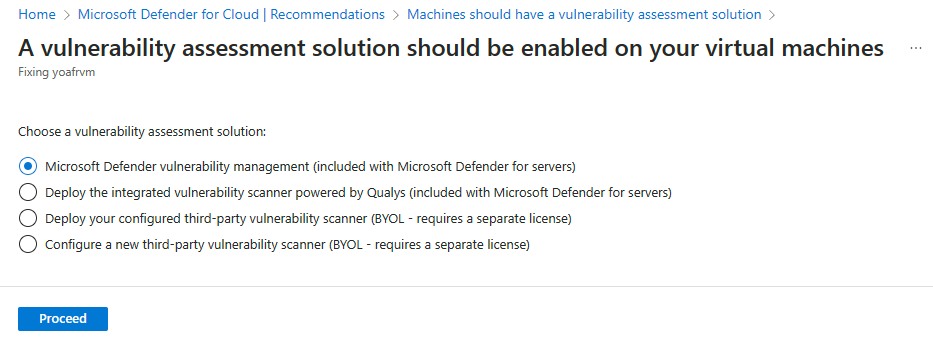

異常なマシンの一覧から、脆弱性評価ソリューションを受信するマシンを選択し、 [修復] を選択ます。 構成によっては、このリストの一部しか表示されない場合があります。

新しい BYOL 構成を設定する場合は、[新しいサード パーティの脆弱性スキャナーの構成] を選択します。 関連する拡張機能、[続行] の順に選択して、プロバイダーから次のように詳細を入力します。

- [リソース グループ] では、 [既存のものを使用] を選択します。 後でこのリソース グループを削除すると、BYOL ソリューションは使用できなくなります。

- [場所] では、そのソリューションが地理的に配置されている場所を選択します。

- Qualys の場合は、 [ライセンスコード] フィールドに、Qualys から提供されたライセンスを入力します。

- Rapid7 の場合は、Rapid7 構成ファイルをアップロードします。

- [公開キー] ボックスに、パートナーから提供された公開キー情報を入力します。

- このソリューションのサブスクリプション内で検出されたすべての VM に脆弱性評価エージェントを自動的にインストールするには、 [自動デプロイ] を選択します。

- [OK] を選択します。

BYOL ソリューションを設定している場合は、[サード パーティの構成された脆弱性スキャナーのデプロイ]、関連する拡張機能、[続行] の順に選択します。

ターゲットコンピューターに脆弱性評価ソリューションがインストールされると、Defender for Cloud はスキャンを実行して、システムとアプリケーションの脆弱性を検出して特定します。 最初のスキャンが完了するまでに数時間かかる場合があります。 その後は、毎時に実行されます。

PowerShell と REST API を使用してデプロイする

Qualys または Rapid7 から、プライベートにライセンス供与された独自の脆弱性評価ソリューションをプログラムでデプロイするには、提供されているスクリプト PowerShell > 脆弱性ソリューションを使います。

REST API スクリプトを使用して、Defender for Cloud に新しいセキュリティソリューションを作成します。 サービス プロバイダーから提供されたライセンスとキー (Qualys または Rapid7) が必要です。

Azure Marketplace で Qualys Virtual Scanner Appliance を取得する方法の詳細について説明します。

作成できるソリューションは、ライセンスごとに 1 つだけです。 同じ名前/ライセンス/キーを使用して別のソリューションを作成しようとすると、失敗します。

次の PowerShell モジュールが必要です。

- Install-module Az PowerShell モジュール

- Install-module Az.security

スクリプトを実行する

スクリプトを実行するには、以下のパラメーターに関連する情報が必要です。

| パラメーター | 必須 | メモ |

|---|---|---|

| SubscriptionId | ✔ | 分析するリソースを含む Azure サブスクリプションの subscriptionID。 |

| ResourceGroupName | ✔ | リソース グループの名前。 既定値 ("DefaultResourceGroup-xxx") を含む既存のリソース グループを使用します。 このソリューションは Azure リソースではないため、リソース グループの下には表示されませんが、アタッチされています。 後でリソース グループを削除すると、BYOL ソリューションは使用できなくなります。 |

| vaSolutionName | ✔ | 新しいソリューションの名前。 |

| vaType | ✔ | Qualys または Rapid7。 |

| licenseCode | ✔ | ベンダーから提供されたライセンス文字列。 |

| publicKey | ✔ | ベンダーから提供された公開キー。 |

| AutoUpdate | - | この VA ソリューションの自動デプロイを有効 (true) または無効 (false) にします。 有効にすると、サブスクリプションのすべての新しい VM が自動的にソリューションへのリンクを試みます。 (既定値:false) |

構文:

.\New-ASCVASolution.ps1 -subscriptionId <Subscription Id> -resourceGroupName <RG Name>

-vaSolutionName <New solution name> -vaType <Qualys / Rapid7> -autoUpdate <true/false>

-licenseCode <License code from vendor> -publicKey <Public Key received from vendor>

例

この例には、有効なライセンスの詳細は含まれていません。

.\New-ASCVASolution.ps1 -subscriptionId 'f4cx1b69-dtgb-4ch6-6y6f-ea2e95373d3b' -resourceGroupName 'DefaultResourceGroup-WEU' -vaSolutionName 'QualysVa001' -vaType 'Qualys' -autoUpdate 'false' `

-licenseCode 'eyJjaWQiOiJkZDg5OTYzXe4iMTMzLWM4NTAtODM5FD2mZWM1N2Q3ZGU5MjgiLCJgbTYuOiIyMmM5NDg3MS1lNTVkLTQ1OGItYjhlMC03OTRhMmM3YWM1ZGQiLCJwd3NVcmwiOiJodHRwczovL3FhZ3B1YmxpYy1wMDEuaW50LnF1YWx5cy5jb20vQ2xvdSKJY6VudC8iLCJwd3NQb3J0IjoiNDQzIn0=' `

-publicKey 'MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQCOiOLXjOywMfLZIBGPZLwSocf1Q64GASLK9OHFEmanBl1nkJhZDrZ4YD5lM98fThYbAx1Rde2iYV1ze/wDlX4cIvFAyXuN7HbdkeIlBl6vWXEBZpUU17bOdJOUGolzEzNBhtxi/elEZLghq9Chmah82me/okGMIhJJsCiTtglVQIDAQAB'

![[脆弱性評価ソリューションを仮想マシンで有効にする必要がある]推奨事項ページでマシンをグループ化する](media/deploy-vulnerability-assessment-vm/recommendation-page-machine-groupings.png)