Microsoft Defender for Cloud における Defender for Servers プランでは、保護されたマシンに対して、Microsoft Defender 脆弱性の管理を使用したエージェントレスおよびエージェントベースの脆弱性スキャンが提供されています。

| 要件 | 詳細 |

|---|---|

| プラン | エージェントレス脆弱性スキャンの場合、Defender for Servers プラン 2 を有効にして、このプラン内でエージェントレス スキャンをオンにする必要があります。 Microsoft Defender for Endpoint エージェントを使用したエージェント ベースのスキャンの場合、Defender for Servers プラン 1 または Defender for Servers プラン 2 を有効にして、Defender for Endpoint 統合を有効にする必要があります。 |

| エージェントレス スキャン | エージェントレス スキャンの前提条件を確認してください。 |

| エージェント ベースのスキャン | Defender for Servers における Defender for Endpoint 統合の前提条件を確認してください。 |

スキャン検出結果を表示する

脆弱性評価の結果を (構成されているすべてのスキャナーから) 表示し、特定された脆弱性を修復するには:

Defender for Cloud のメニューから、推奨事項ページを開きます。

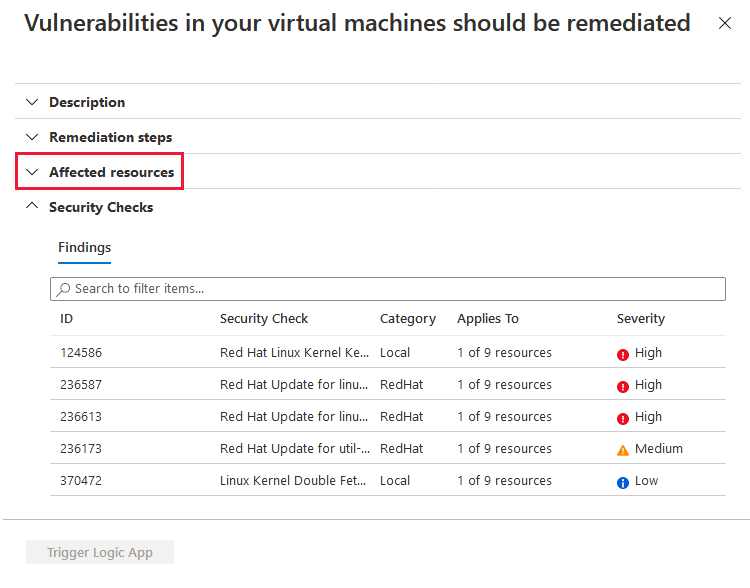

推奨事項マシンでは脆弱性の検出結果が解決されている必要があるを選択します。

Defender for Cloudに、現在選択されているサブスクリプションのすべての VM に関する検出結果がすべて表示されます。 検出結果は重要度順に並んでいます。

特定の VM で検出結果をフィルターに掛けるには、[影響を受けるリソース] セクションを開き、目的の VM を選択します。 または、リソースの正常性ビューから VM を選択し、そのリソースに関連するすべての推奨事項を表示できます。

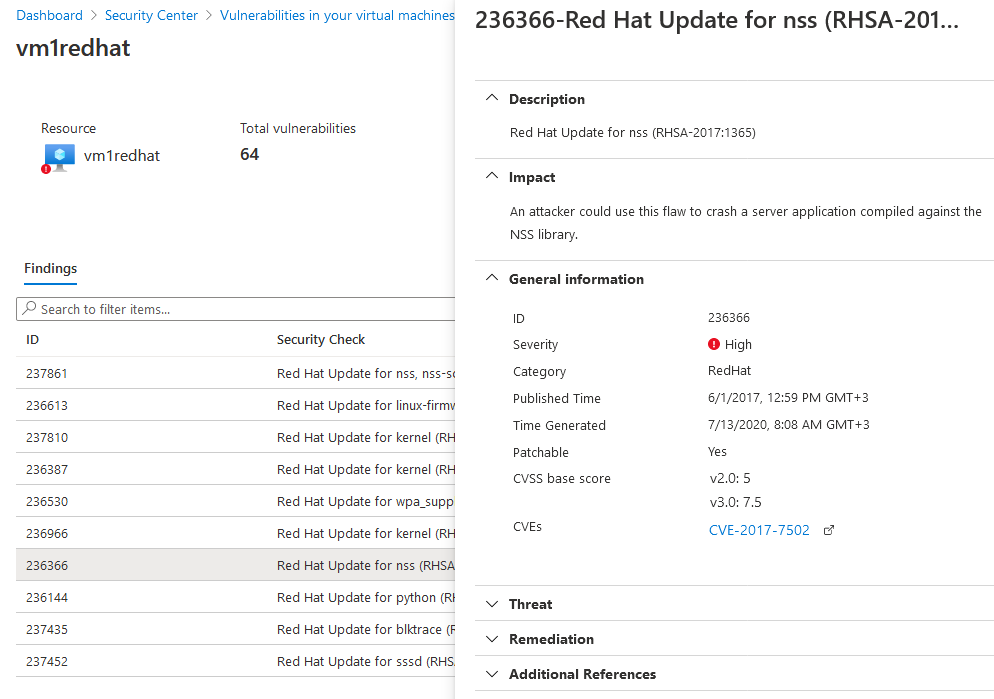

Defender for Cloud に、その VM の検出結果が重要度順に表示されます。

特定の脆弱性の詳細を確認するには、それを選択します。

表示される詳細ペインには、次のような脆弱性に関する広範な情報が含まれています。

- 関連するすべての CVE へのリンク (使用可能な場合)

- 修復手順

- その他の参照ページ

検出結果を修復するには、詳細ペインの修復手順に従います。

結果をエクスポートする

Azure Resource Graph を使用して脆弱性評価の結果をエクスポートします。 Azure Resource Graph を使用すると、堅牢なフィルター処理、グループ化、および並べ替え機能を使用して、クラウド環境全体のリソース情報にすばやくアクセスできます。 これは、Azure サブスクリプション全体の情報を、プログラムから、または Azure portal 内ですばやく効率的に照会する方法です。

完全な手順とサンプルの ARG クエリについては、次の技術コミュニティの投稿を参照してください: Exporting vulnerability assessment results in Microsoft Defender for Cloud.