VM のエージェントレス スキャンを有効にする

エージェントレス スキャンを使用すると、ワークロードにインストールされているソフトウェアとソフトウェアの脆弱性を可視化し、脆弱性評価エージェントをインストールせずに脆弱性評価の範囲をサーバー ワークロードに拡張できます。

エージェントレス型の脆弱性評価では、VM にインストールされているソフトウェアの脆弱性を、Microsoft Defender 脆弱性の管理エンジンを使用して評価します。Defender for Endpoint をインストールする必要はありません。 脆弱性評価では、ソフトウェア インベントリと脆弱性についての結果が、エージェントベースの評価と同じ形式で表示されます。

エージェントベースの脆弱性評価ソリューションとの互換性

Defender for Cloud は、既に、Microsoft Defender 脆弱性の管理 (MDVM)、BYOL など、エージェントベースのさまざまな脆弱性スキャンをサポートしています。 エージェントレス スキャンにより、Defender for Cloud の可視性が拡張され、より多くのデバイスに対応できます。

エージェントレス型の脆弱性評価を有効にする場合:

サブスクリプション上にあるいずれかの VM で有効になっている統合された既存の脆弱性評価ソリューションがない場合は、Defender for Cloud では既定で MDVM が自動的に有効になります。

Microsoft Defender for Endpoint との統合の一環として [Microsoft Defender 脆弱性の管理] を選択している場合、Defender for Cloud には、対象範囲と更新間隔が最適化された単一の統合ビューが表示されます。

- ソースの一方だけ (Defender 脆弱性の管理またはエージェントレス) によってカバーされるマシンでは、そのソースからの結果が表示されます。

- 両方のソースによってカバーされるマシンでは、鮮度が向上するようにエージェントベースの結果だけが表示されます。

[Vulnerability assessment with BYOL integrations] (BYOL 統合による脆弱性評価) を選択している場合、Defender for Cloud には既定でエージェントベースの結果が表示されます。 エージェントレス スキャンの結果は、エージェントがインストールされていないマシン、または検出結果を正しく報告していないマシンについて表示されます。

(サードパーティ エージェント ソリューションかどうかに関係なく) MDVM からの結果を常に表示するように既定の動作を変更するには、脆弱性評価ソリューションで [Microsoft Defender 脆弱性の管理] 設定を選びます。

マシンのエージェントレス スキャンを有効にする

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 を有効にすると、エージェントレス スキャンが既定で有効になります。

Defender for Servers P2 が既に有効になっていて、エージェントレス スキャンがオフになっている場合は、エージェントレス スキャンを手動でオンにする必要があります。

エージェントレス スキャンを有効にすることができるもの

Note

エージェントレス マルウェア スキャンは、Defender for Servers プラン 2 が有効な場合にのみ使用できます。

Azure でのエージェントレス型の脆弱性評価

Azure でエージェントレス型の脆弱性評価を有効にするには:

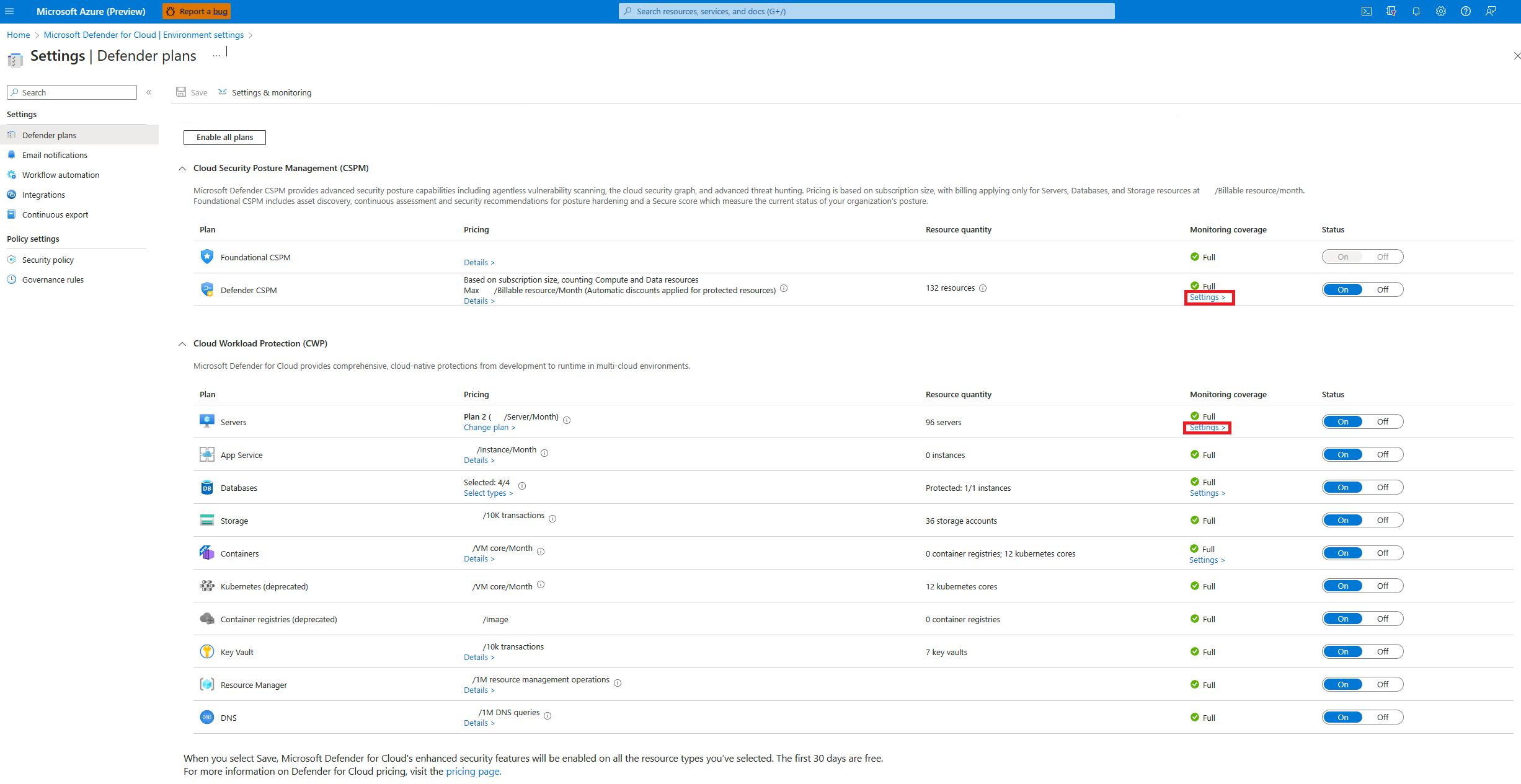

[Defender for Cloud] メニューで、 [環境設定] を開きます。

関連するサブスクリプションを選択します。

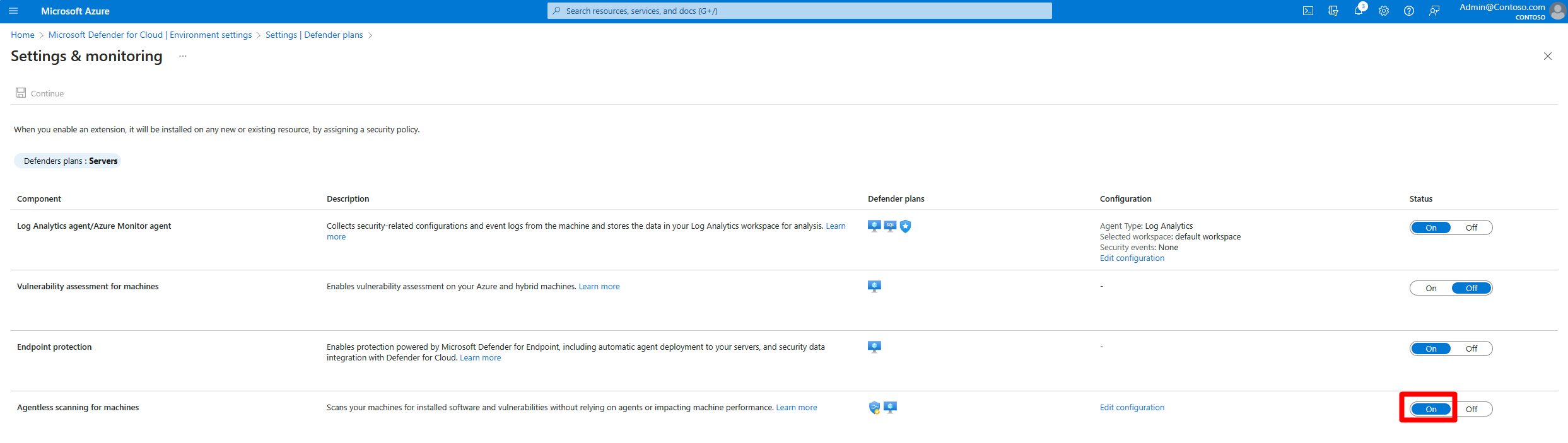

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 プランの場合は、[設定] を選択します。

エージェントレス スキャンの設定は、Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 の両方で共有されます。 どちらかのプランでエージェントレス スキャンを有効にすると、両方のプランでその設定が有効になります。

[設定] ペインで、[マシンのエージェントレス スキャン] をオンにします。

[保存] を選択します。

CMK で暗号化されたディスクのスキャンを Azure で有効にするには (プレビュー):

CMK で暗号化されたディスクを使用する Azure VM を対象にエージェントレス スキャンを行うには、これらのディスクの安全なコピーを作成するための追加のアクセス許可を Defender for Cloud に付与する必要があります。 そのためには、VM の CMK による暗号化に使われる Key Vault に対する追加のアクセス許可が必要です。

アクセス許可を手動で割り当てるには、Key Vault の種類に応じて次の手順のようにします。

- RBAC 以外のアクセス許可を使う Key Vault の場合は、"Microsoft Defender for Cloud Servers スキャナー リソース プロバイダー" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) に次のアクセス許可を割り当てます: キー取得、キー ラップ、キー ラップ解除。 - RBAC のアクセス許可を使う Key Vault の場合は、"Microsoft Defender for Cloud Servers スキャナー リソース プロバイダー" (

0c7668b5-3260-4ad0-9f53-34ed54fa19b2) に、Key Vault Crypto Service Encryption User 組み込みロールを割り当てます。

これらのアクセス許可を大規模に割り当てるには、こちらのスクリプトを使うこともできます。

詳しくは、エージェントレス スキャンのアクセス許可に関する記事をご覧ください。

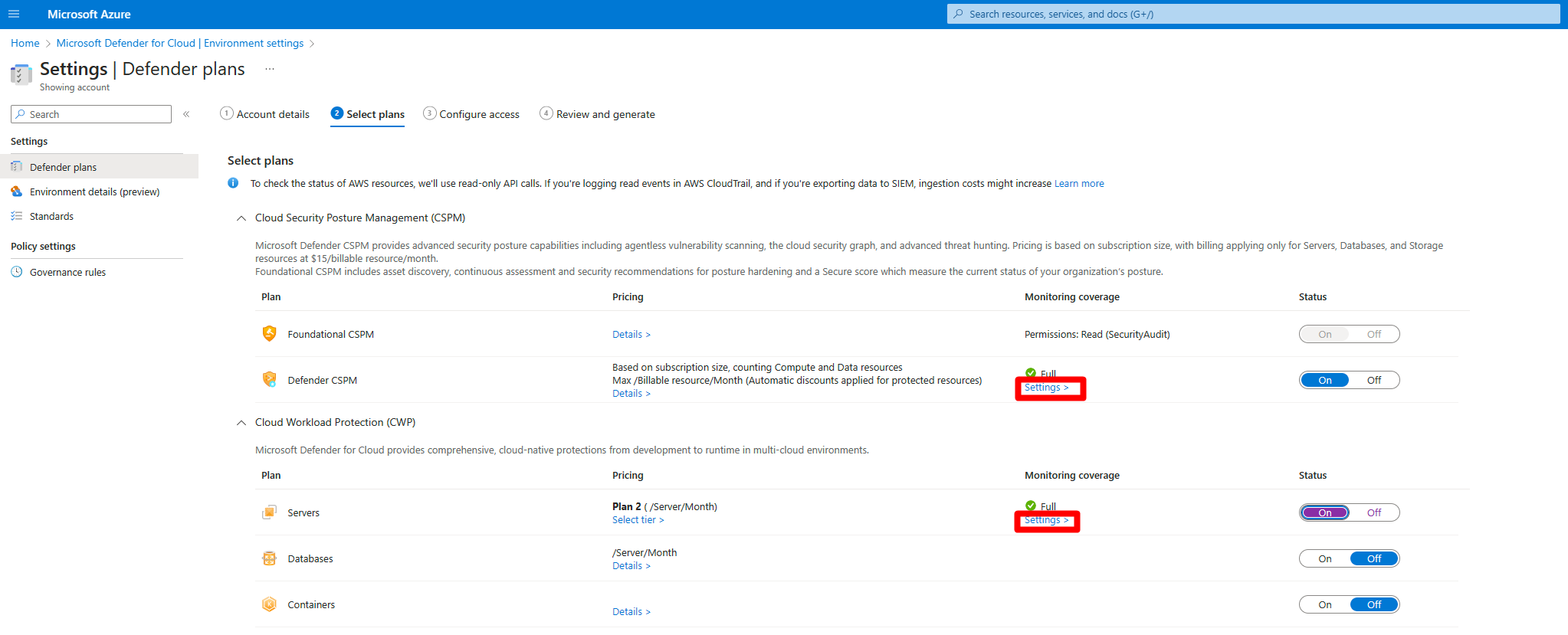

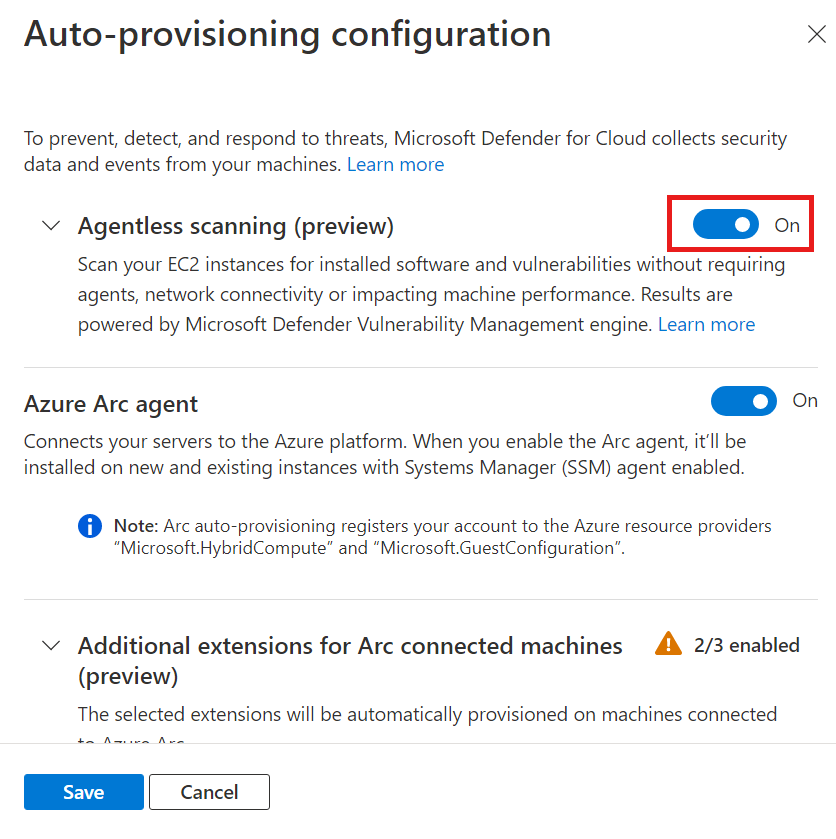

AWS でのエージェントレス型の脆弱性評価

[Defender for Cloud] メニューで、 [環境設定] を開きます。

関連するアカウントを選択します。

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 プランの場合は、[設定] を選択します。

どちらかのプランでエージェントレス スキャンを有効にすると、その設定が両方のプランに適用されます。

[設定] ペインで、[マシンのエージェントレス スキャン] をオンにします。

[保存して次へ: アクセスの構成] を選択します。

CloudFormation テンプレートをダウンロードします。

ダウンロードした CloudFormation テンプレートを使用して、画面上の指示に従って AWS にスタックを作成します。 管理アカウントをオンボードする場合は、Stack および StackSet として CloudFormation テンプレートを実行する必要があります。 オンボード後 24 時間以内に、メンバー アカウントのコネクタが作成されます。

[Next : Review and update](次: 確認と生成) を選択します。

[更新] を選択します。

エージェントレス スキャンを有効にすると、Defender for Cloud でソフトウェア インベントリと脆弱性情報が自動的に更新されます。

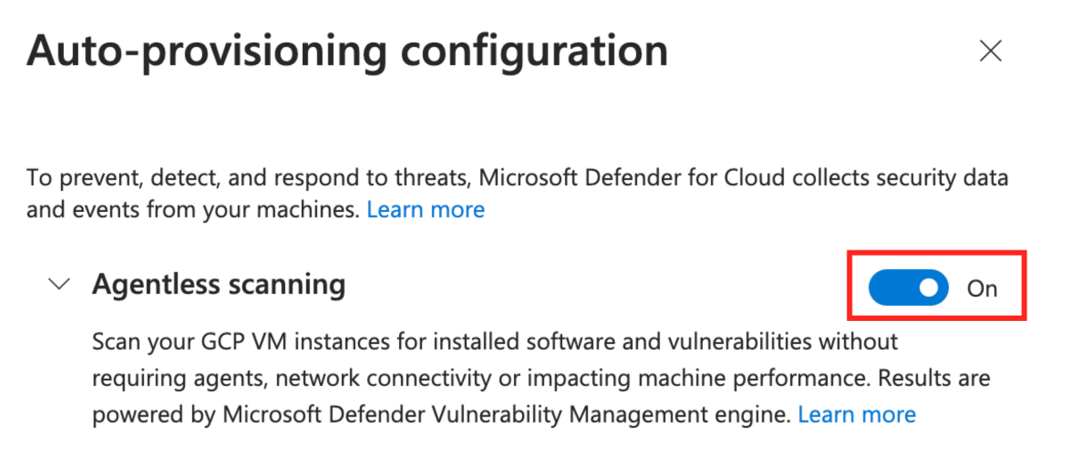

GCP でエージェントレス スキャンを有効にする

Defender for Cloud で、[環境設定] を選びます。

関連するプロジェクトまたは組織を選択します。

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 プランの場合は、[設定] を選択します。

エージェントレス スキャンを [オン] に切り替えます。

[保存して次へ: アクセスの構成] を選択します。

オンボード スクリプトをコピーします。

GCP 組織/プロジェクト スコープ (GCP ポータルまたは gcloud CLI) でオンボード スクリプトを実行します。

[Next : Review and update](次: 確認と生成) を選択します。

[更新] を選択します。

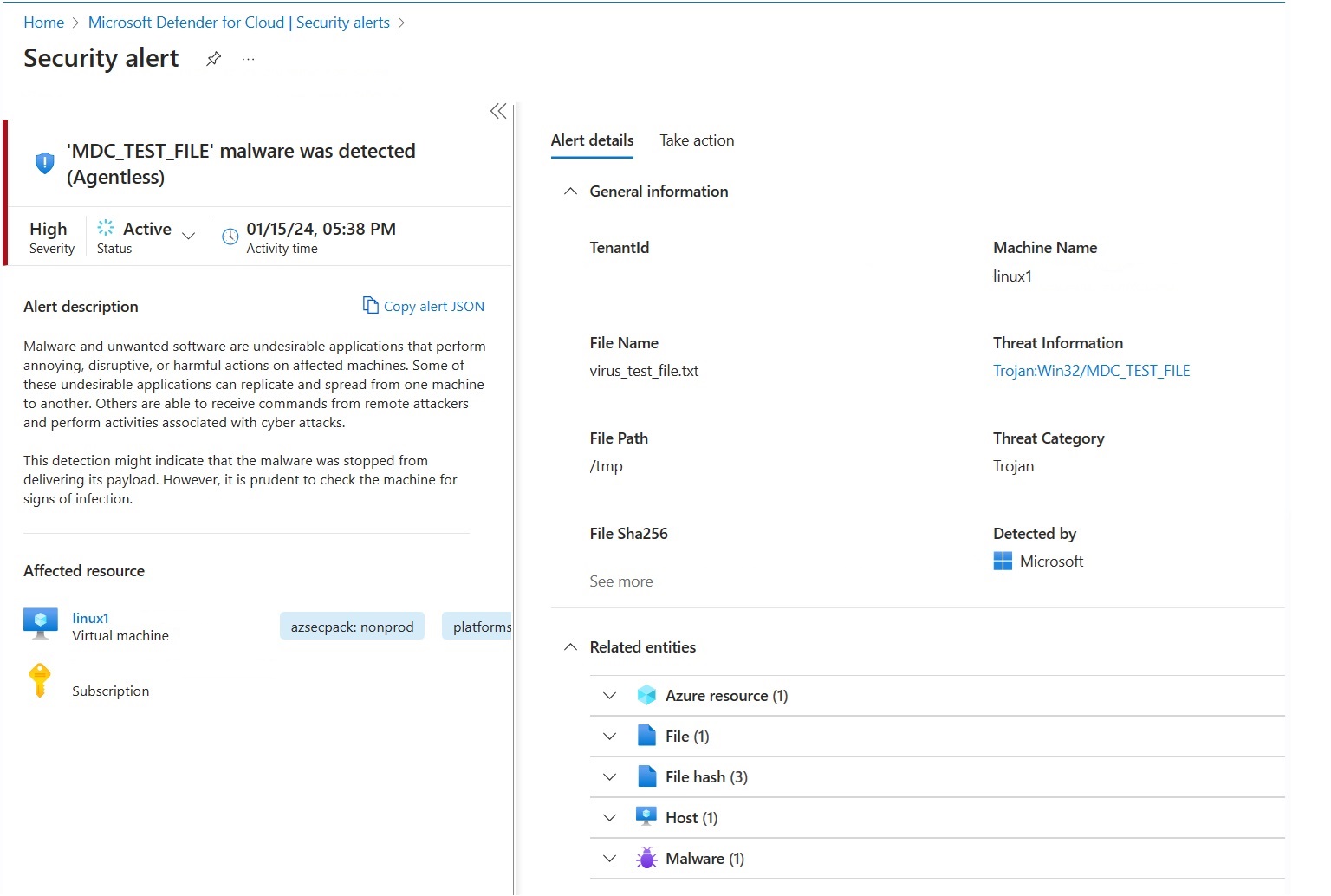

エージェントレス マルウェア スキャナーのデプロイをテストする

セキュリティ アラートは、環境で脅威が検出された場合にのみポータルに表示されます。 アラートが表示されない場合は、環境に脅威が存在しないためである可能性があります。 テスト ファイルを作成することで、デバイスが適切にオンボードされていること、Defender for Cloud に報告されていることをテストできます。

Linux 用のテスト ファイルを作成する

VM 上でターミナル ウィンドウを開きます。

次の コマンドを実行します。

# test string TEST_STRING='$$89-barbados-dublin-damascus-notice-pulled-natural-31$$' # File to be created FILE_PATH="/tmp/virus_test_file.txt" # Write the test string to the file echo -n $TEST_STRING > $FILE_PATH # Check if the file was created and contains the correct string if [ -f "$FILE_PATH" ]; then if grep -Fq "$TEST_STRING" "$FILE_PATH"; then echo "Virus test file created and validated successfully." else echo "Virus test file does not contain the correct string." fi else echo "Failed to create virus test file." fi

アラート MDC_Test_File malware was detected (Agentless) は、24 時間以内に Defender for Cloud の [アラート] ページと Defender XDR ポータルに表示されます。

Windows 用のテスト ファイルを作成する

テキスト ドキュメントを含むテスト ファイルを作成する

VM 上にテキスト ファイルを作成します。

テキスト

$$89-barbados-dublin-damascus-notice-pulled-natural-31$$をテキスト ファイルに貼り付けます。重要

テキスト ファイルに余分なスペースや行が含まれていないことを確認します。

ファイルを保存します。

ファイルを開いて、ステージ 2 の内容が含まれていることを確認します。

アラート MDC_Test_File malware was detected (Agentless) は、24 時間以内に Defender for Cloud の [アラート] ページと Defender XDR ポータルに表示されます。

PowerShell を使ってテスト ファイルを作成する

VM 上で PowerShell を開きます。

次のスクリプトを実行します。

# Virus test string

$TEST_STRING = '$$89-barbados-dublin-damascus-notice-pulled-natural-31$$'

# File to be created

$FILE_PATH = "C:\temp\virus_test_file.txt"

# Create "temp" directory if it does not exist

$DIR_PATH = "C:\temp"

if (!(Test-Path -Path $DIR_PATH)) {

New-Item -ItemType Directory -Path $DIR_PATH

}

# Write the test string to the file without a trailing newline

[IO.File]::WriteAllText($FILE_PATH, $TEST_STRING)

# Check if the file was created and contains the correct string

if (Test-Path -Path $FILE_PATH) {

$content = [IO.File]::ReadAllText($FILE_PATH)

if ($content -eq $TEST_STRING) {

Write-Host "Test file created and validated successfully."

} else {

Write-Host "Test file does not contain the correct string."

}

} else {

Write-Host "Failed to create test file."

}

アラート MDC_Test_File malware was detected (Agentless) は、24 時間以内に Defender for Cloud の [アラート] ページと Defender XDR ポータルに表示されます。

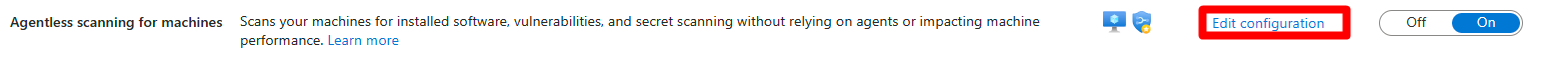

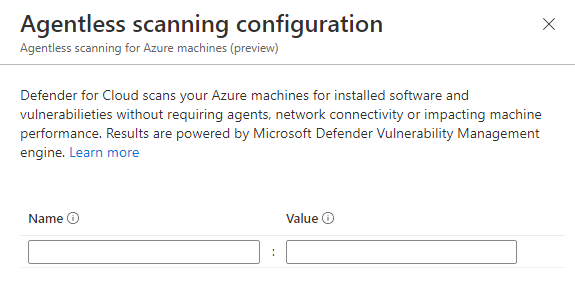

マシンをスキャンから除外する

エージェントレス スキャンは、サブスクリプション内のすべての対象マシンに適用されます。 特定のマシンをスキャンしないようにするために、既存の環境タグに基づいてエージェントレス スキャンからマシンを除外できます。 Defender for Cloud でマシンに対する継続的な検出が実行されるとき、除外されているマシンはスキップされます。

除外されるようにマシンを構成するには:

Defender for Cloud で、[環境設定] を選びます。

関連するサブスクリプションまたはマルチクラウド コネクタを選択します。

Defender Cloud Security Posture Management (CSPM) または Defender for Servers P2 プランの場合は、[設定] を選択します。

エージェントレス スキャンの場合は、[構成の編集] を選択します。

除外するマシンに適用されるタグの名前と値を入力します。

multiple tag:valueペアを入力できます。

[保存] を選択します。

関連するコンテンツ

各項目の詳細情報