Microsoft Defender for Servers に関する一般的な質問が掲載されています。

価格

サブスクリプションで支払うサーバーは何ですか?

サブスクリプションで Defender for Servers を有効にすると、電源状態に基づいて、すべてのマシンに対して課金されます。

| 都道府県 | 詳細 | 請求 |

|---|---|---|

| Azure VM | ||

| 開始中 | VM 起動中。 | 課金されません |

| 実行中 | 通常の動作状態。 | 課金されます |

| 停止中 | 移行中。 完了すると、停止状態に移行します。 | 課金されます |

| 停止済み | VM は、ゲスト OS 内から、または PowerOff API を使用してシャットダウンされます。 ハードウェアは引き続き割り当てられ、マシンはホスト上に残ります。 | 課金されます |

| 割り当て解除中 | 移行中。 完了すると、割り当て解除状態に移行します。 | 課金されません |

| 割り当て解除済み | VM は停止し、ホストから削除されました。 | 課金されません |

| Azure Arc マシン | ||

| 接続します。 | 接続されているがハートビートがまだ受信されていないサーバー。 | 課金されません |

| 接続済み | Connected Machine エージェントからの定期的なハートビートの受信。 | 課金されます |

| オフライン/切断 | 15 分から 30 分でハートビートが受信されない。 | 課金されません |

| 有効期限切れ | 45 日間切断された場合、状態が [期限切れ] に変わる場合があります。 | 課金されません |

Microsoft Defender for Endpoint のライセンス要件はどのようなものですか。

Defender for Endpoint for Servers のライセンスは、Defender for Servers に含まれています。

Microsoft Defender for Endpoint のライセンスを既に持っている場合、割引を受けることはできますか?

Microsoft Defender for Endpoint for Servers のライセンスが既にある場合は、Microsoft Defender for Servers プラン 1 (P1) または 2 (P2) ライセンスのその部分に対する支払いは行われません。

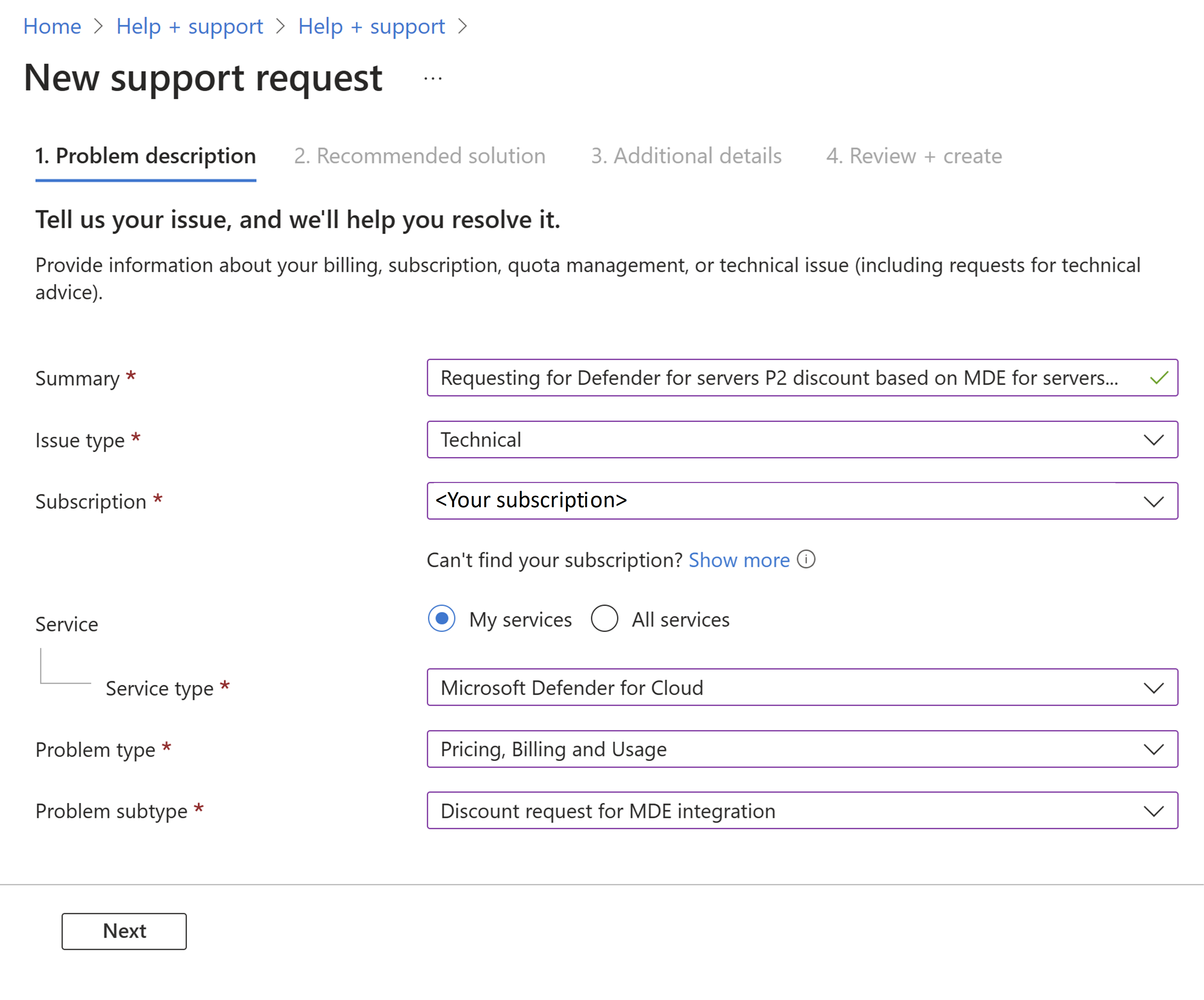

割引を要求するには、Azure portal で [サポートとトラブルシューティング]>[ヘルプとサポート] を選択します。 [サポート リクエストを作成する] を選択し、フィールドに入力します。

[その他の詳細] で、詳細、テナント ID、購入した Defender for Endpoint ライセンスの数、有効期限、その他すべての必須フィールドを入力します。

プロセスを完了し、[作成] を選択します。

割引は承認日から適用されます。 これは期間をさかのぼっては適用されません。

無料のデータ インジェスト許容量とは何ですか?

Defender for Servers プラン 2 を有効にすると、特定のデータの種類について、無料のデータ インジェスト許容量が得られます。 詳細情報

展開

サブスクリプション内のマシンのサブセットで Defender for Servers を有効にすることはできますか?

はい。サブスクリプション内の特定のリソースで Defender for Servers を有効にすることができます。 デプロイ スコープの計画の詳細を参照してください。

Defender for Servers によるデータの収集方法

Defender for Servers のデータ コレクション メソッドの詳細を参照してください。

Defender for Servers では、データはどこに格納されますか?

Defender for Cloud のデータ所在地の詳細を参照してください。

Defender for Servers には Log Analytics ワークスペースが必要ですか?

Defender for Servers プラン 1 は Log Analytics に依存しません。 Defender for Servers プラン 2 で、無料のデータ インジェスト特典を利用するには Log Analytics ワークスペースが必要です。 また、プラン 2 のファイル整合性の監視を使用するためのワークスペースも必要です。 無料のデータ インジェスト特典用に Log Analytics ワークスペースを設定する場合は、Defender for Servers プラン 2 の有効化をそのワークスペース上で直接行う必要があります。

ワークスペースで Defender for Servers が有効になっていて、サブスクリプションでは有効になっていない場合はどうなりますか?

ワークスペースと Log Analytics エージェントを使用して Defender for Servers プラン 2 にサーバーをオンボードするための従来の方法はサポートされなくなりました。また、ポータルで使用することもできません。 ワークスペースに現在接続されているマシンが確実に保護されるようにするには、次の操作を行います。

- オンプレミス マシンとマルチクラウド マシン: 以前に従来の方法を使用してオンプレミス マシンと AWS/GCP マシンをオンボードした場合は、Defender for Servers プラン 2 が有効なサブスクリプションへの Azure Arc 対応サーバーとして、これらのマシンを Azure に接続します。

- 選択したマシン: 従来の方法を使用して個々のマシンで Defender for Servers プラン 2 を有効にした場合は、サブスクリプション全体で Defender for Server プラン 2 を有効にすることをお勧めします。 その後、リソースレベルの構成を使用して特定のマシンを除外できます。

Defender for Endpoint 統合

Defender for Servers でサポートされている Microsoft Defender for Endpoint プランはどれですか。

Defender for Servers プラン 1 とプラン 2 には、エンドポイントでの検出と対応 (EDR) など、Microsoft Defender for Endpoint プラン 2 の機能が用意されています。

自分のマシン用に個別のマルウェア対策ソリューションを購入する必要がありますか?

いいえ。 Defender for Endpoint を Defender for Servers に統合することで、マシンでのマルウェア対策も得られます。 さらに、Defender for Servers プラン 2 では、エージェントレス マルウェア スキャンが提供されます。

新しい Windows Server オペレーティング システムでは、Microsoft Defender ウイルス対策はオペレーティング システムに含まれており、"アクティブ モード" で有効になります。 Defender for Endpoint 統合ソリューションの統合が有効になっている Windows Server を実行しているマシンでは、Defender for Servers は "アクティブ モード" で Defender ウイルス対策をデプロイします。 Linux では、Defender for Servers はマルウェア対策コンポーネントを含む Defender for Endpoint をデプロイし、"パッシブ モード" でコンポーネントを設定します。

Microsoft 以外の EDR ツールから切り替えるにはどうすればよいですか?

Microsoft 以外のエンドポイント ソリューションからの切り替えの詳しい手順については、Microsoft Defender for Endpoint の移行の概要に関するドキュメントを参照してください。

私のマシンで実行されている "MDE.Windows" / "MDE.Linux" 拡張機能とは何ですか?

サブスクリプションで Defender for Servers プランを有効にすると、Defender for Cloud のネイティブ Defender for Endpoint 統合によって、必要に応じて、サブスクリプションでサポートされているマシンに Defender for Endpoint エージェントが自動的にデプロイされます。 自動オンボードでは、MDE.Windows/MDE.Linux 拡張機能がインストールされます。

拡張機能が表示されない場合は、マシンが前提条件を満たしていること、および Defender for Servers が有効になっていることを確認します。

重要

MDE.Windows/MDE.Linux 拡張機能を削除しても、Microsoft Defender for Endpoint は削除されません。 Defender for Endpoint から Windows サーバーをオフボードする方法を参照してください。

マシンのサポートとスキャン

Defender for Servers でサポートされている仮想マシンの種類は何ですか?

Defender for Cloud は、オペレーティング システムの脆弱性、システムの更新、およびエンドポイントの保護の問題をどのくらいの頻度でスキャンしますか。

システム更新の解釈は、エージェントレス エンドポイント保護プラットフォームでは 12 時間ごと、24 時間ごとに行われます。

Defender for Cloud は通常、1 時間ごとに新しいデータをスキャンし、それに応じてセキュリティの推奨事項を更新します。

エンドポイント保護プラットフォーム (EPP) とは

Microsoft Defender for Servers、EPP は、エンドポイント (サーバーなど) を脅威から保護するセキュリティ機能のコア セットを指します。 通常、これらの機能は Microsoft Defender for Endpoint を通じて提供されます。

Microsoft Defender for Servers を有効にすると、Microsoft Defender for Endpoint と統合され、EPP 機能が提供されます。 この統合により、Defender for Cloud は、エンドポイントから脆弱性、インストールされているソフトウェア、アラートに関するデータにアクセスできます。

エージェントレス スキャンによって収集される VM スナップショットはどのようにセキュリティで保護されますか?

エージェントレス スキャンでは、Microsoft の最高セキュリティ標準に従ってディスク スナップショットが保護されます。 セキュリティ対策には次のものが含まれます。

- 保存データと転送中のデータは暗号化されます。

- 分析プロセスが完了するとすぐにスナップショットは削除されます。

- スナップショットは、元の AWS または Azure リージョン内に残ります。 EC2 スナップショットは Azure にコピーされません。

- 顧客アカウント/サブスクリプションごとに環境が分離されます。

- 分離されたスキャン環境の外部では、スキャン結果を含むメタデータのみが送信されます。

- すべての操作が監査されます。

"ライセンス持ち込み" (BYOL) ソリューションを使用した脆弱性スキャンの自動プロビジョニング機能とは何ですか? 複数のソリューションに適用できますか?

Defender for Servers では、マシンをスキャンして、EDR ソリューションが有効になっているかどうかを確認できます。 そうでない場合は、既定で Defender for Cloud に統合されている Microsoft Defender 脆弱性の管理を使用できます。 代わりに、Defender for Cloud では、サポートされている Microsoft BYOL 以外の脆弱性スキャナーをデプロイできます。 BYOL スキャナーは 1 つだけ使用できます。 複数の Microsoft 以外のスキャナーはサポートされていません。

統合された Defender 脆弱性の管理スキャナーはネットワークの脆弱性を検出しますか?

いいえ。マシン自体の脆弱性のみが検出されます。

VM で "スキャン データがありません" というメッセージが表示されるのはなぜですか?

このメッセージが表示されるのは、VM のスキャン データがない場合です。 データ収集方法が有効になった後、データのスキャンには約 1 時間またはそれより短い時間がかかります。 最初のスキャンの後、スキャン データがないため、このメッセージが表示されることがあります。 たとえば、停止した VM に対してスキャンが設定されることはありません。 このメッセージは、スキャン データが最近設定されていない場合にも表示されることがあります。

マシンが該当なしと表示されるのはなぜですか?

[該当なし] タブに記載されているリソースのリストには、[理由] 列も含まれています。

| 理由 | 詳細 |

|---|---|

| マシン上に利用可能なスキャン データがない | Azure Resource Graph に、このマシンのコンプライアンス結果がありません。 すべてのコンプライアンス結果は、Azure ゲスト構成拡張機能によって Azure Resource Graph に書き込まれます。 [Resource Graph サンプル クエリ][(/azure/governance/policy/samples/resource-graph-samples?tabs=azure-cli#azure-policy-guest-configuration) を使用して、Azure Resource Graph のデータを確認できます。 |

| Azure ゲスト構成拡張機能がマシンにインストールされていない | マシンに拡張機能がありません。これは、Microsoft Cloud セキュリティ ベースラインに対するコンプライアンスを評価するための前提条件です。 |

| システム マネージド ID がマシンで構成されていない | システム割り当てマネージド ID をマシンにデプロイする必要があります。 |

| ポリシーで推奨事項が無効になっている | OS ベースラインを評価するポリシー定義が、スコープで無効になっています。 |