Azure Monitor エージェントを使用するときにファイルの整合性の監視を有効にする

ファイルの整合性の監視 (FIM) を行うために、Azure Monitor エージェント (AMA) は、データ収集ルールに従ってマシンからデータを収集します。 システム ファイルの現在の状態が前回のスキャン中の状態と比較された場合、FIM から、疑わしい変更についての通知を受け取ります。

Note

Defender for Cloud の更新戦略の一環として、Azure Monitor エージェントは Defender for Servers のすべての機能を受け取る必要がなくなります。 このページで説明されているものを含め、現在 Azure Monitor エージェントに依存しているすべての機能は、2024 年 8 月までに、Microsoft Defender for Endpoint統合 またはエージェントレス スキャンを通じて利用できるようになります。 マシン上の Defender for SQL サーバーのすべての機能にアクセスするには、Azure 監視エージェント (AMA とも呼ばれます) が必要です。 機能のロード マップについては詳しく、こちらのお知らせをご覧ください。

Azure Monitor エージェントでのファイルの整合性の監視は以下を提供します。

- 統合監視エージェントとの互換性 - セキュリティ、信頼性を強化し、データを格納するためのマルチホーム エクスペリエンスを容易に実現する Azure Monitor エージェントと互換性があります。

- 追跡ツールとの互換性 - クライアントの仮想マシン上に Azure Policy を介してデプロイされた変更の追跡 (CT) 拡張機能と互換性があります。 Azure Monitor エージェント (AMA) に切り替えると、CT 拡張機能によってソフトウェア、ファイル、レジストリが AMA にプッシュされます。

- オンボードの簡素化 - Microsoft Defender for Cloud から FIM をオンボードできます。

- マルチホーム エクスペリエンス – 1 つの中央ワークスペースから管理を標準化します。 すべての VM がデータ収集とメンテナンスのために 1 つのワークスペースを指すように、Log Analytics (LA) から AMA に移行できます。

- ルールの管理 – データ収集ルールを使用して、データ収集のさまざまな側面を構成またはカスタマイズします。 たとえば、ファイル収集の頻度を変更できます。

この記事では、以下を行う方法について説明します。

可用性

| 側面 | 詳細 |

|---|---|

| リリース状態: | プレビュー |

| 価格: | Microsoft Defender for Servers Plan 2 が必要 |

| 必要なロールとアクセス許可: | [所有者] Contributor |

| クラウド: | australiaeast、australiasoutheast、canadacentral、centralindia、centralus、eastasia、eastus2euap、eastus、eastus2、francecentral、japaneast、koreacentral、northcentralus、northeurope、southcentralus、southeastasia、switzerlandnorth、uksouth、westcentralus、westeurope、westus、westus2 |

前提条件

AMA を使用してマシン上のファイルに対する変更を追跡するには、次のようにします。

Defender for Servers プラン 2 を有効にします。

監視するマシンに AMA をインストールします。

AMA を使用してファイルの整合性の監視を有効にします

ファイルの整合性の監視 (FIM) を有効にするには、FIM に関する推奨事項を使用して、監視用のマシンを選択します。

Defender for Cloud のサイドバーから、[推奨事項] ページを開 きます。

マシンでファイルの整合性の監視を有効にする必要があるという推奨事項を選択します。 Defender for Cloud に関する推奨事項の詳細を確認してください。

ファイルの整合性の監視を使用するマシンを選択し、[修正] を選択して、[Fix X resources] (x のリソースを修復する) を選択します。

推奨修正プログラムは、以下を行います。

- マシンに

ChangeTracking-WindowsまたはChangeTracking-Linux拡張機能をインストールします。 - 既定の設定に基づいて監視する必要があるファイルとレジストリを定義する、

Microsoft-ChangeTracking-[subscriptionId]-default-dcrという名前のサブスクリプションのデータ収集ルール (DCR) を生成します。 修正プログラムにより、AMA がインストールされ、FIM が有効になっている、サブスクリプション内のすべてのマシンに DCR がアタッチされます。 - 名前付け規則

defaultWorkspace-[subscriptionId]-fimと既定のワークスペース設定を使用して、新しい Log Analytics ワークスペースを作成します。

DCR と Log Analytics ワークスペースの設定は、後で更新できます。

- マシンに

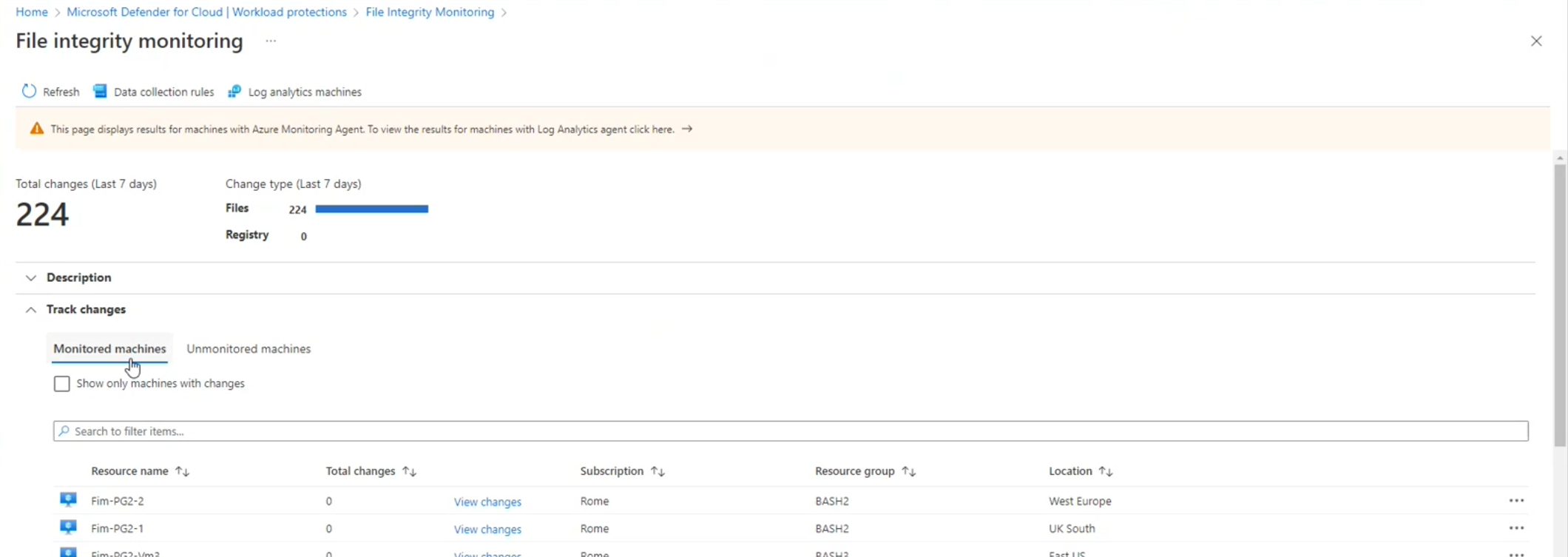

Defender for Cloud のサイドバーから、[ワークロード保護]>[ファイルの整合性の監視] に移動し、バナーを選択して、Azure Monitor エージェントを使用するマシンの結果を表示します。

ファイルの整合性の監視が有効になっているマシンが表示されます。

追跡対象のファイルに対して行われた変更の数を確認できます。また、[変更を表示する] を選択すると、そのコンピューター上の追跡対象ファイルに加えられた変更を確認できます。

追跡対象ファイルとレジストリ キーの一覧を編集する

Azure Monitor エージェントを使用するマシンのファイルの整合性の監視 (FIM) では、データ収集ルール (DCR) を使用して、追跡するファイルとレジストリ キーの一覧を定義します。各サブスクリプションには、そのサブスクリプション内のマシンの DCR があります。

FIM は、追跡対象のファイルとレジストリ キーの既定の構成を使用して DCR を作成します。 DCR を編集して、FIM によって追跡されるファイルとレジストリの一覧を追加、削除、更新することができます。

追跡対象のファイルとレジストリの一覧を編集するには、次のようにします。

[ファイルの整合性の監視] で、[データ収集ルール] を選択します。

アクセスできるサブスクリプションに対して作成された各ルールを表示できます。

サブスクリプションに対して更新したい DCR を選択します。

Windows レジストリ キー、Windows ファイル、Linux ファイルの一覧内の各ファイルには、名前、パス、その他のオプションなど、ファイルまたはレジストリ キーの定義が含まれています。 また、[有効] を [False] に設定して、定義を削除せずにファイルまたはレジストリ キーの追跡を停止することもできます。

システム ファイルとレジストリ キーの定義の詳細を確認してください。

ファイルを選択し、ファイルまたはレジストリ キーの定義を追加または編集します。

[追加] を選択して変更内容を保存します。

ファイルの整合性の監視からマシンを除外する

DCR にアタッチされているサブスクリプション内のすべてのマシンが監視されます。 DCR からマシンをデタッチして、ファイルとレジストリ キーが追跡されないようにすることができます。

ファイルの整合性の監視からマシンを除外するには、次のようにします。

- FIM 結果内の監視対象マシンの一覧で、マシンのメニュー (...) を選択します。

- [データ収集ルールをデタッチする] を選択します。

マシンは、監視対象外のマシンの一覧に移動し、そのマシンのファイルの変更は追跡されなくなります。

次の手順

Defender for Cloud の詳細について学習します。

- セキュリティ ポリシーの設定 - Azure サブスクリプションとリソース グループのセキュリティ ポリシーの構成方法について説明します。

- セキュリティに関する推奨事項の管理 - 推奨事項に従って Azure リソースを保護する方法について説明します。

- Azure セキュリティ ブログ - Azure のセキュリティに関する最新のニュースと情報を入手できます。