このガイドでは、GitHub Advanced Security (GHAS) と Microsoft Defender for Cloud の統合に役立つセットアップ手順とその他のアクションについて説明します。 この統合は、Microsoft のクラウドネイティブ アプリケーション セキュリティを最大化するのに役立ちます。

このガイドに従うことで、次の操作を行うことができます。

- Defender for Cloud カバレッジ用に GitHub リポジトリを設定します。

- ランタイム リスクファクターを作成します。

- Defender for Cloud で実際のユース ケースをテストします。

- コードをクラウド リソースにリンクします。

- GitHub でセキュリティ キャンペーンを開始します。 このキャンペーンでは、ランタイム コンテキストを使用して、ランタイム コンテキストに基づいて GHAS セキュリティ アラートに優先順位を付けます。

- 修復を開始するには、Defender for Cloud から GitHub の問題を作成します。

- エンジニアリング チームとセキュリティ チームの間のループを閉じます。

[前提条件]

| 特徴 | 詳細 |

|---|---|

| 環境要件 | - Defender for Cloud で作成されたコネクタを含む GitHub アカウント - GHAS ライセンス - サブスクリプションで有効になっている Defender Cloud Security Posture Management (CSPM) - Microsoft Security Copilot (自動修復の場合は省略可能) |

| ロールとアクセス許可 | - セキュリティ管理者のアクセス許可 - Azure サブスクリプションのセキュリティ閲覧者 (Defender for Cloud で結果を表示するため) - GitHub 組織の所有者 |

| クラウド環境 | - 商用クラウドでのみ利用できます (Azure Government、21Vianet が運用する Azure、またはその他のソブリン クラウドでは使用できません) |

環境を準備する

手順 1: GitHub リポジトリを設定し、ワークフローを実行する

統合をテストするには、独自のリポジトリまたはすべてのコンテンツが既にある GitHub リポジトリの例を使用して、脆弱なコンテナー イメージを構築します。 リポジトリを設定する前に、次の点を確認してください。

Defender for Cloud ポータルで使用する予定の GitHub 組織のコネクタを定義します。 「GitHub 環境を Microsoft Defender for Cloud に接続する」の手順に従います。

GitHub コネクタのエージェントレス コード スキャンを構成します。 エージェントレス コード スキャンの構成 (プレビュー) の手順に従います。

統合に使用するリポジトリはプライベートです。

サンプル リポジトリを使用する場合は、GitHub 組織に次のリポジトリを複製します: build25-woodgrove/mdc-customer-playbook。 このリポジトリは、Defender for Cloud と GHAS の統合をテストするためのリポジトリです。 GHAS が有効になっており、Defender CSPM が有効になっている Azure テナントにオンボードされます。

リポジトリで、次の手順に従います。

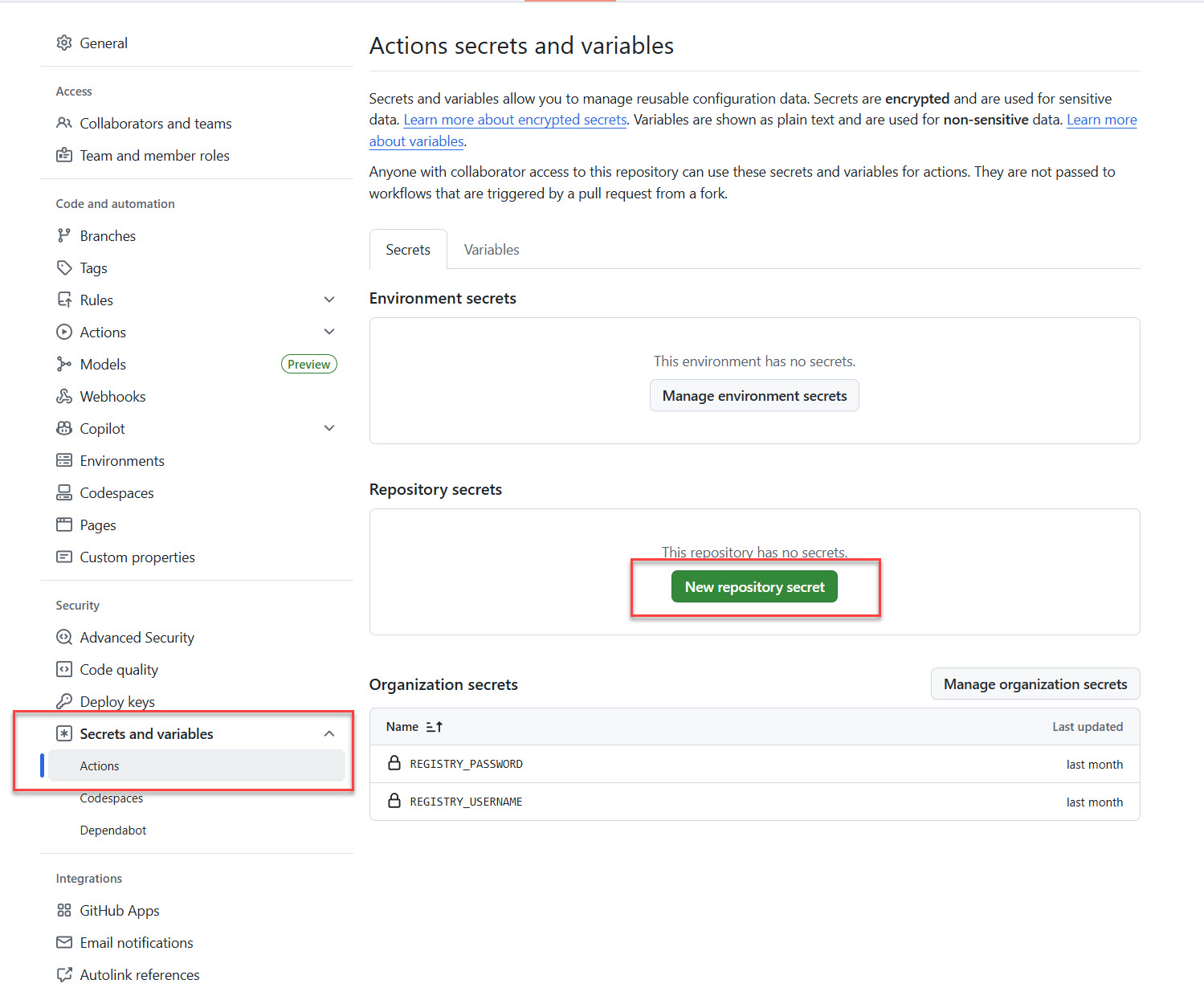

[設定] に移動します。

左側のウィンドウで、 シークレットと変数>Actions を選択します。 次に、新しいリポジトリ シークレット を選択します。

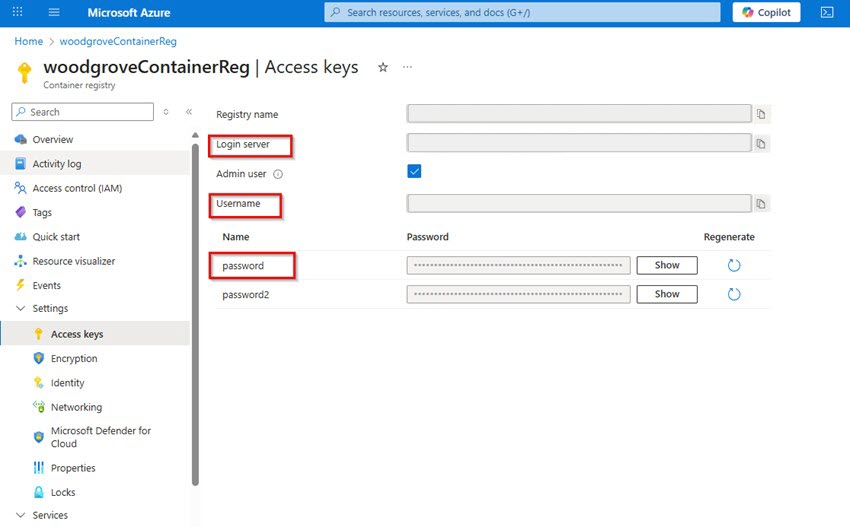

リポジトリまたは組織レベルで次のシークレットを追加します。

Variable Description ACR_ENDPOINTコンテナー レジストリのログイン サーバー ACR_USERNAMEコンテナー レジストリのユーザー名 ACR_PASSWORDコンテナー レジストリのパスワード 注

名前は自由に選択でき、特定のパターンに従う必要はありません。

この情報は、次の手順に従って Azure portal で確認できます。

リポジトリで[ アクション]を選択します。

[ビルドと ACR へのプッシュ] ワークフローを選択し、[ワークフローの実行] を選択します。

イメージがコンテナー レジストリにデプロイされたことを確認します。

サンプル リポジトリの場合、イメージは mdc-mock-0001 という名前のレジストリに、タグ mdc-ghas-integration が含まれている必要があります。

クラスターで実行中のコンテナーと同じイメージをデプロイします。 この手順を完了する 1 つの方法は、クラスターに接続し、

kubectl runコマンドを使用することです。 Azure Kubernetes Service (AKS) の例を次に示します。クラスター サブスクリプションを設定します。

az account set --subscription $subscriptionIDクラスターの資格情報を設定します。

az aks get-credentials --resource-group $resourceGroupName --name $kubernetesClusterName --overwrite-existingイメージをデプロイします。

kubectl run $containerName --image=$registryName.azurecr.io/mdc-mock-0001:mdc-ghas-integration

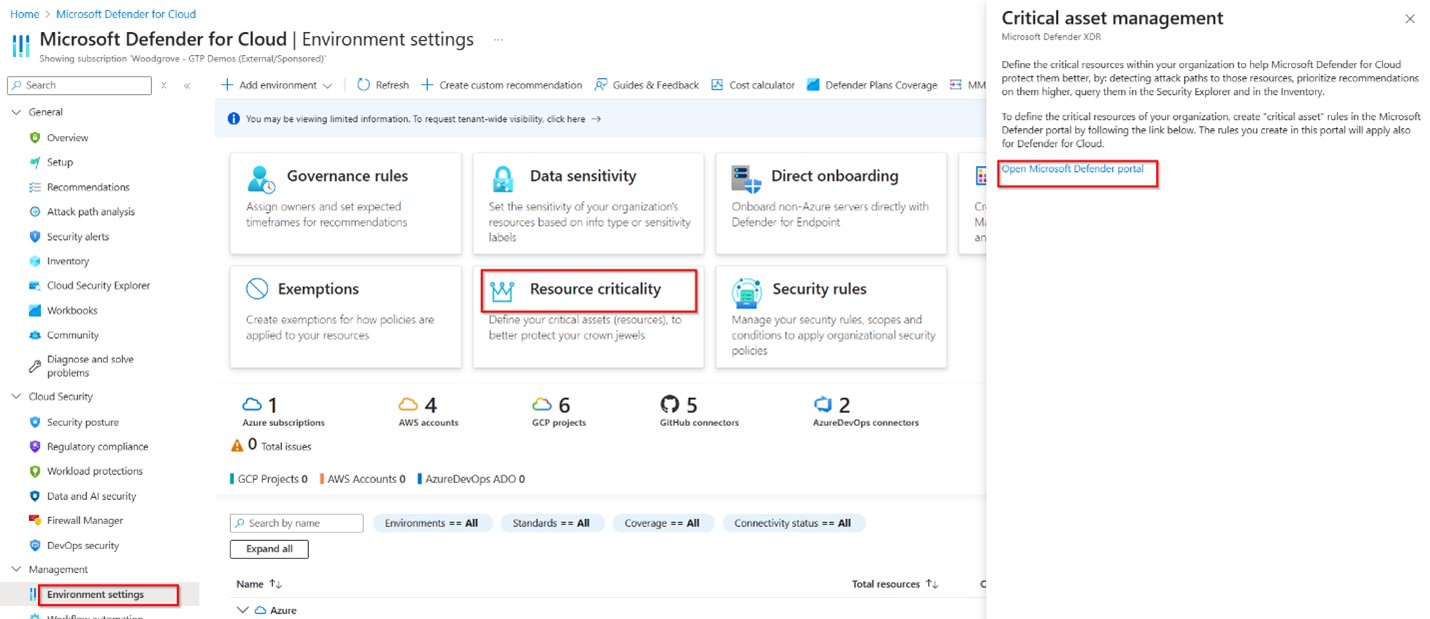

手順 2: 最初のリスク要因を作成する (ビジネス クリティカルなルール)

Defender for Cloud がこの統合に対して検出するリスク要因の 1 つは、ビジネスの重要度です。 組織は、リソースにビジネス クリティカルとしてラベルを付けるルールを作成できます。

Defender for Cloud ポータルで、[>リソースの重要度] に移動します。

右側のウィンドウで、リンクを選択して Microsoft Defender を開きます。

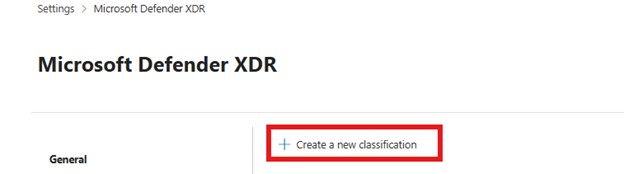

[ 新しい分類の作成] を選択します。

名前と説明を入力します。

クエリ ビルダーで、[ クラウド リソース] を選択します。

リソース 名 を、検証のためにクラスターにデプロイしたコンテナーの名前と同じ名前に設定するクエリを記述します。 次に、[次へ] を選択します。

[ プレビューアセット ] ページで、Microsoft Defender によってリソースが既に検出されている場合、コンテナーの名前は、資産の種類 が K8s-container または K8s-pod で表示されます。

名前がまだ表示されていない場合でも、次の手順に進みます。 Microsoft Defender は、コンテナーを検出した後、コンテナーに重要度ラベルを適用します。 このプロセスには最大で 24 時間かかります。

重要度レベルを選択し、分類規則を確認して送信します。

手順 3: 環境の準備ができていることを検証する

注

次の結果を確認するには、前の手順が適用されてから最大 24 時間かかる場合があります。

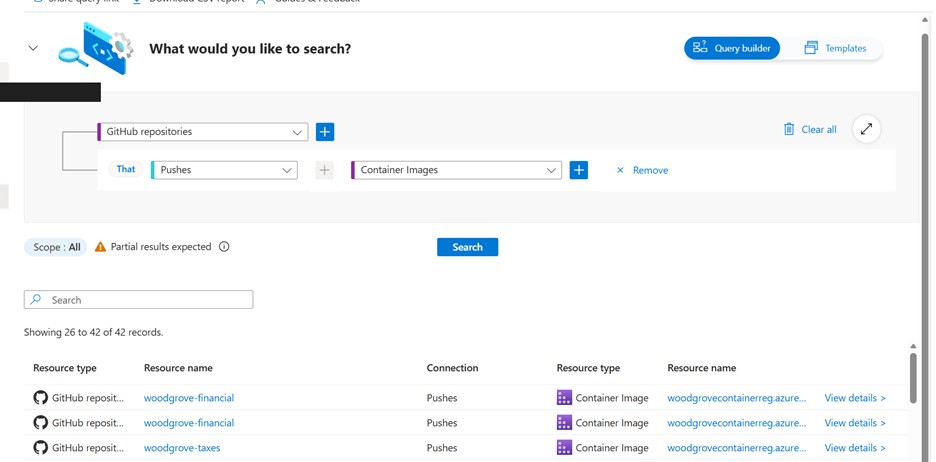

GitHub エージェントレス スキャンによってリポジトリが取得されることをテストします。

Cloud Security Explorer に移動し、クエリを実行します。

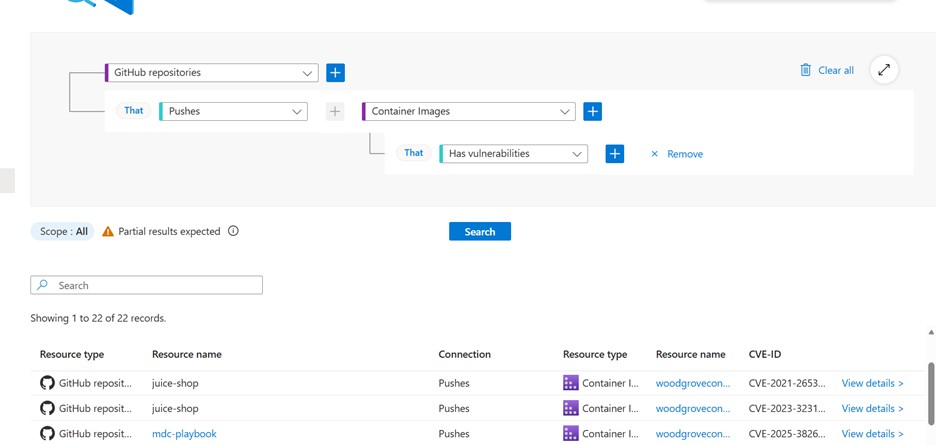

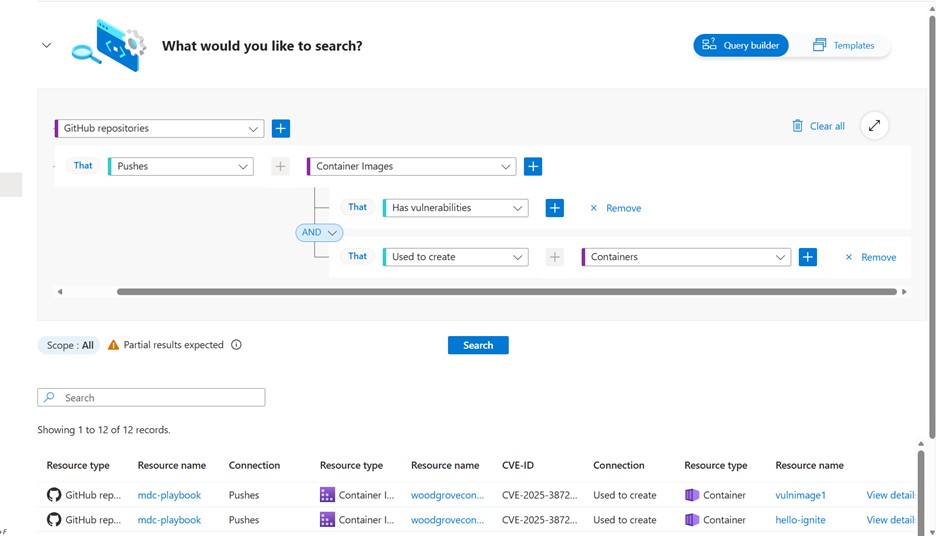

Defender for Cloud (Azure Container Registry) がコンテナー イメージをスキャンし、それを使用してコンテナーを作成したことを確認します。 クエリで、特定のデプロイの条件を追加します。

コンテナーが実行されていること、および Defender for Cloud が AKS クラスターをスキャンしたことを確認します。

Defender for Cloud 側でリスク要因が正しく構成されていることを検証します。 Defender for Cloud インベントリ ページでコンテナー名を検索すると、それが重大としてマークされていることがわかります。

手順 4: GitHub キャンペーンを作成する

ワークフローは、リスク要因 (ビジネス クリティカル) のいずれかを含む実行中のコンテナーを作成するイメージをデプロイするため、開発者は GitHub でリスク要因を確認できます。

注

リソースをクリティカルとして分類した後、Defender for Cloud が GitHub にデータを送信するまでに最大 12 時間かかることがあります。 詳細については、こちらを参照してください。

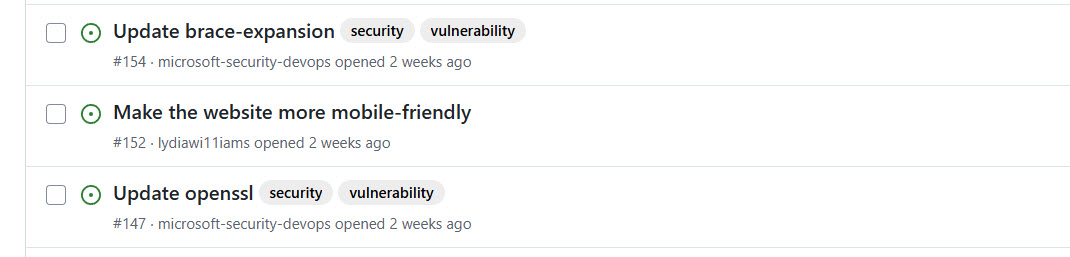

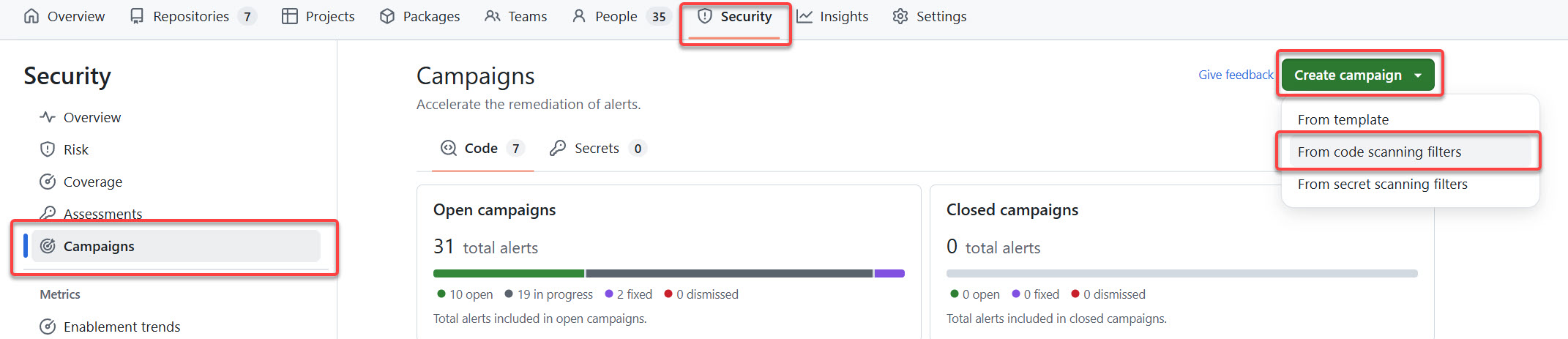

GitHub で、セットアップ テストに使用した GitHub 組織に移動します。

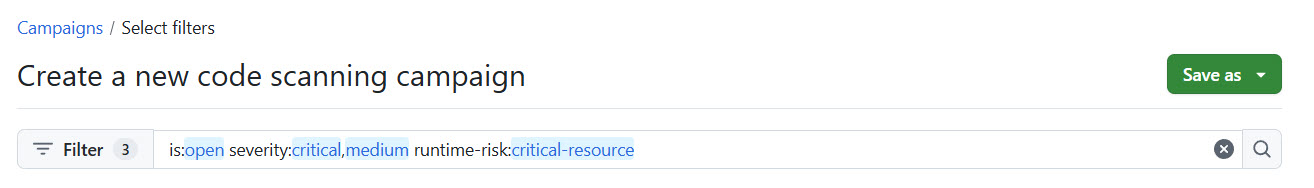

Security>Campaigns>キャンペーンを作成>コードスキャンフィルターから選択 を選択します。

次のキャンペーンを作成します。 このキャンペーンでは、リポジトリからデプロイされたイメージが重要なリソースに関連付けられている重大度が中程度のオープン アラートが表示されます。 このキャンペーンでは、テスト リポジトリを検出する必要があります。

[>キャンペーンとして公開] を選択します。

必要な情報を入力し、キャンペーンを発行します。

手順 5: コードからクラウドへの推奨事項を評価する

コードからクラウドへの推奨事項とセキュリティ アラートを使用して、セキュリティの問題の状態を把握します。 その後、Defender for Cloud の Dependabot セキュリティ アラートと一致する一般的な脆弱性と露出 (CVE) ID の間の接続の助けを借りて、関連するエンジニアリング チームに解決の推奨事項を割り当てることができます。

コードからクラウドへの推奨事項を表示するには:

Defender for Cloud ポータルで、[ 推奨事項 ] タブに移動します。

作成したコンテナーの名前を検索します。 次に、 Update という単語を含む推奨事項のいずれかを開きます。

サンプル リポジトリを使用した場合は、ブレース展開の更新レコメンデーションを探します。

[Remediation Insights] タブに移動し、コードからクラウドへの図を表示します。 この図は、実行中のコンテナーをコード リポジトリ内のコンテナー イメージと GitHub の配信元のコード リポジトリにマップします。

セキュリティ アラートを表示する

[関連付けられた CVE] タブを選択します。一部の CVE ID には、[関連する GitHub アラート] 列に GitHub の [ビュー] リンクがあります。

リンクを選択して、関連する GHAS セキュリティ アラートを開きます。

GitHub の issue を作成する

セキュリティ チームとエンジニアリング チームの間のループを閉じるには、エンジニアリング チームが重点を置く必要があるセキュリティの問題に優先順位を付ける GitHub の問題を作成できます。 この優先順位付けには、GHAS が取得しなかったものの、直接依存関係の一部ではない CVE ID に対して Defender for Cloud によって検出された結果を渡すことが含まれます。 これらの結果には、基本イメージ、オペレーティング システム、または NGINX などのソフトウェアの脆弱性が含まれる場合があります。

GitHub の問題は、推奨事項のスコープ内にあるすべての CVE ID で自動的に生成されます。 元のリポジトリにおいて、Dependabotアラートの一致の有無に関わらず推奨される内容には、他のランタイムコンテキストも含まれています。

問題を割り当てると、Defender for Cloud ポータルで問題の状態が更新されます。

エージェント型修正を行う

GitHub 側で、GitHub Copilot ライセンスをお持ちの場合は、GitHub コーディング エージェントの助けを借りて問題を解決できます。

- GitHub コーディング エージェントを問題に割り当てます。

- 生成された修正プログラムを確認します。

- 修正が妥当と思われる場合は、適用します。

- Defender for Cloud が問題の状態を [終了済み] に更新することを確認します。

![ワークフロー履歴とワークフローを実行するためのボタンを示す GitHub リポジトリの [Actions]\(アクション\) セクションのスクリーンショット。](media/github-advanced-security/build-push-acr-workflow.jpg)

![リンクされた開発フェーズの図を示す [Remediation Insights] タブのスクリーンショット。](media/github-advanced-security/github-issue-creation-panel.jpg)

![関連する GitHub アラートへのリンクを示す [関連付けられた CVE] タブのスクリーンショット。](media/github-advanced-security/associated-cves-tab-view.jpg)