クイック スタートで、Microsoft Defender for Cloud の [環境設定] ページで GitHub 組織を接続します。 このページは、GitHub リポジトリを自動検出するための簡単なオンボード エクスペリエンスを提供します。

GitHub 環境を Defender for Cloud に接続することで、Defender for Cloud のセキュリティ機能を GitHub リソースに拡張し、セキュリティ態勢を向上させることができます。 詳細については、こちらを参照してください。

[前提条件]

このクイック スタートを完了するには、次のものが必要です。

- Defender for Cloud がオンボードされている Azure アカウント。 Azure アカウントをまだお持ちでない場合は、 無料で作成してください。

可用性

| 特徴 | 詳細 |

|---|---|

| リリース状態: | 一般提供。 |

| 価格: | 価格については、「Defender for Cloud の 価格」ページ を参照してください。 また、Defender for Cloud コスト計算ツールを使用してコストを見積もることもできます。 |

| 必要なアクセスを許可: |

Azure portal にサインインするためのアクセス許可をもっているアカウント管理者。 Azure サブスクリプションでコネクタを作成するための共同作成者。 GitHub の組織所有者。 |

| GitHub でサポートされているプランとユーザー モデル | GitHub Free、Pro、Team、Enterprise Cloud (個人用アカウントと Enterprise Managed Users を使用) |

| リージョンと可用性。 | リージョンのサポートと利用できる機能については、サポートと前提条件のセクションを参照してください。 |

| クラウド: |

商用

商用  National (Azure Government、21Vianet によって運営される Microsoft Azure)

National (Azure Government、21Vianet によって運営される Microsoft Azure) |

注

セキュリティ閲覧者ロールをリソース グループ/GitHub コネクタ スコープに適用すると、DevOps セキュリティ態勢評価の読み取りアクセス権に対してサブスクリプション レベルで高い特権を設定しないようにすることができます。

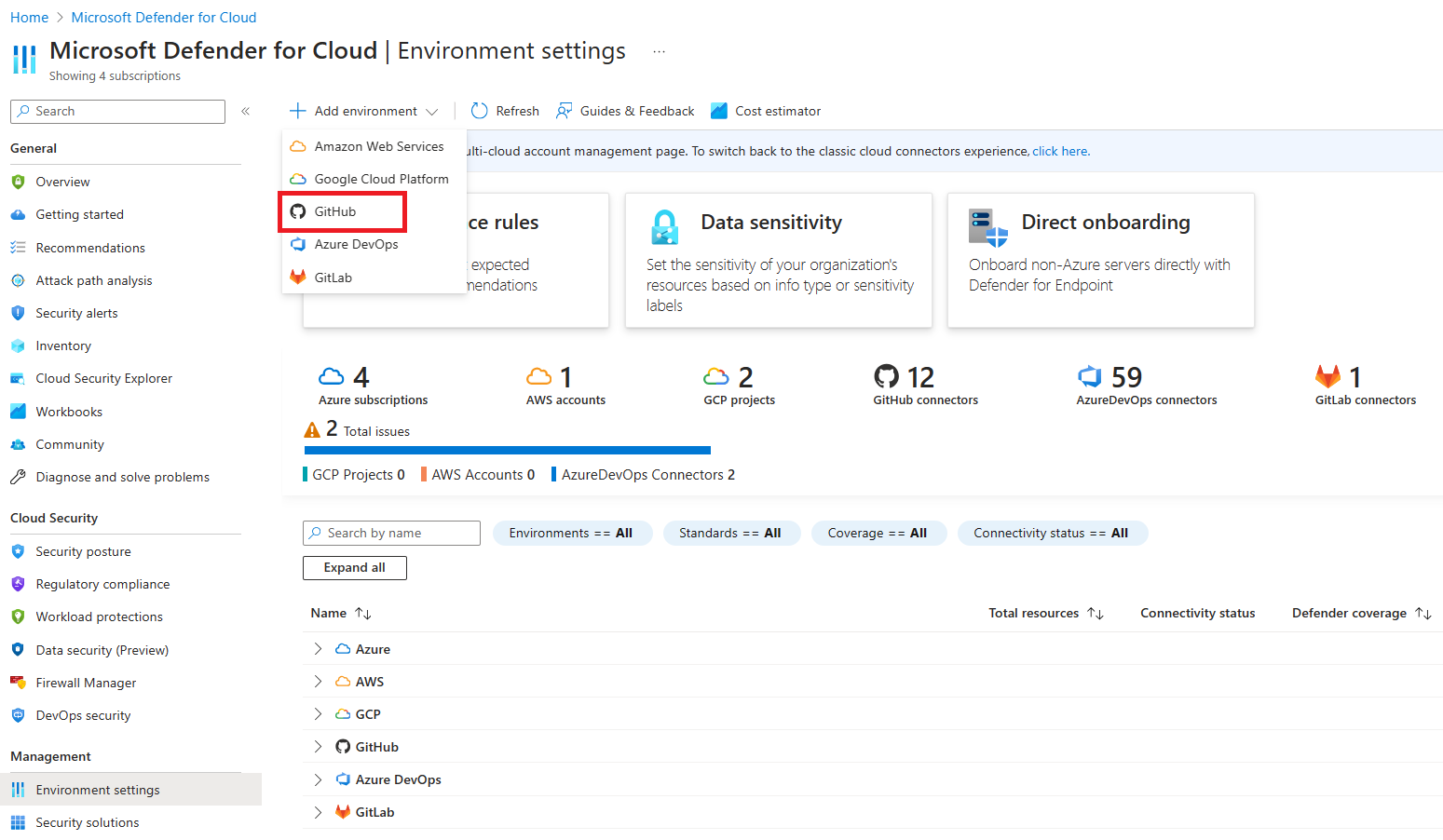

GitHub 環境を接続する

GitHub 環境を Microsoft Defender for Cloud に接続するには、次の手順を実行します。

Azure portal にサインインします。

Microsoft Defender for Cloud >に移動します。

[ 環境の追加] を選択します。

[GitHub] を選択します。

名前 (20 文字以下) を入力してから、サブスクリプション、リソース グループ、リージョンを選びます。

サブスクリプションは、Defender for Cloud が GitHub 接続を作成して格納する場所です。

[次: アクセスの構成] を選択します。

[ 承認] を選択して、GitHub リポジトリへのアクセス権を Azure サブスクリプションに付与します。 必要に応じて、保護するリポジトリへのアクセス許可を持つアカウントでサインインします。

承認後、DevOps セキュリティ GitHub アプリケーションのインストールが長すぎる場合、セッションはタイムアウトになり、エラー メッセージが表示されます。

[インストール] を選択します。

Defender for Cloud GitHub アプリケーションをインストールする組織を選択します。 Defender for Cloud が GitHub 環境全体をセキュリティで保護できるように、すべてのリポジトリ へのアクセス権を付与することをお勧めします。

この手順により、オンボーディングする組織へのアクセス権が Defender for Cloud に付与されます。

Defender for Cloud GitHub アプリケーションがインストールされたすべての組織が Defender for Cloud にオンボーディングされます。 今後の動作を変更するには、次のいずれかを選択します。

DevOps セキュリティ GitHub アプリケーションがインストールされている GitHub 組織のすべてのリポジトリを自動検出するには、[既存のすべての組織] を選択します。

DevOps セキュリティ GitHub アプリケーションがインストールされている GitHub 組織のすべてのリポジトリと、DevOps セキュリティ GitHub アプリケーションがインストールされる今後の組織を自動検出するには、[既存と将来のすべての組織] を選択します。

注

コネクタの作成が完了した後は、そのコネクタから組織を削除できます。 詳細については、DevOps コネクタの編集に関するページを参照してください。

次: 確認と生成 を選択します。

を選択してを作成します。

プロセスが完了すると、GitHub コネクタが 環境設定 ページに表示されます。

Defender for Cloud サービスは、DevOps セキュリティ GitHub アプリケーションをインストールした組織を自動的に検出します。

注

Defender for Cloud の高度な DevOps ポスチャ機能の適切な機能を確保するために、コネクタを作成する Azure テナントにオンボードできるのは、GitHub 組織の 1 つのインスタンスだけです。

オンボードが成功すると、DevOps リソース (リポジトリ、ビルドなど) が、インベントリ ページおよび DevOps セキュリティ ページ内に表示されます。 リソースを表示するには最大 8 時間かかる場合があります。 セキュリティ スキャンの推奨事項には、ワークフローを構成するための追加の手順が必要になる場合があります。 セキュリティ所見の更新間隔は推奨事項によって異なります。詳細は、[推奨事項] ページを参照してください。

次のステップ

- Defender for Cloud での DevOps セキュリティについて確認します。

- Microsoft Security DevOps GitHub アクションを構成する方法を確認します。

![GitHub コネクタが接続されるようになった [環境設定] ページを示すスクリーンショット。](media/quickstart-onboard-github/github-connector.png)