この記事は、Microsoft Defender for IoT を使用した OT 監視のデプロイ パスについて説明するシリーズ記事の 1 つです。

以下のコンテンツを使用して、独自の運用テクノロジ (OT)/IoT ネットワーク アーキテクチャ、および各システム要素が OT ネットワーク セグメント化のレイヤーに分類される場所について学習します。

OT/IoT ネットワーク レイヤー

組織のネットワークは、次のメイン グループに分割できる多くのデバイスの種類で構成されています。

- エンドポイント デバイス。 サーバー、コンピューター、IoT (モノのインターネット) デバイスなど、複数のサブグループを含めることができます。

- ネットワーク デバイス。 ネットワーク サービスを使用してインフラストラクチャを提供し、ネットワーク スイッチ、ファイアウォール、ルーター、およびアクセス ポイントを含めることができます。

ほとんどのネットワーク環境は、3 つのレイヤーの階層モデルを使用して設計されています。 次に例を示します。

| レイヤー | 説明 |

|---|---|

| Access (アクセス) | アクセス レイヤーは、ほとんどのエンドポイントが配置される場所です。 これらのエンドポイントは、通常、既定のゲートウェイと上位レイヤーからのルーティングによって提供され、多くの場合、配布レイヤーからのルーティングによって提供されます。 * 既定のゲートウェイは、LAN または IP セグメントの外部でトラフィックをルーティングするローカル サブネット内のネットワーク サービスまたはエンティティです。 |

| 配布 | 配布レイヤーは、複数のアクセス レイヤーを集約し、VLAN ルーティング、サービス品質、ネットワーク ポリシーなどのサービスを使用して通信をコア レイヤーに通信を提供する役割を担います。 |

| コア | コア レイヤーには組織のメイン サーバー ファームが含まれており、配布レイヤーを介して高速で低遅延のサービスを提供します。 |

ネットワーク アーキテクチャの Purdue モデル

産業用制御システム (ICS)/OT ネットワークのセグメント化用の Purdue 参照モデルでは、さらに 6 つのレイヤーが定義されており、各レイヤーに特定のコンポーネントと関連セキュリティ コントロールが含まれています。

OT ネットワークの各デバイスの種類は、たとえば、次の図に示すように、Purdue モデルの特定のレベルに分類されます。

次の表では、Purdue モデルの各レベルについて、ネットワーク内に存在する可能性があるデバイスに当てはめて説明します。

| 名前 | 説明 |

|---|---|

| レベル 0: セルと領域 | レベル 0 は、基本的な製造プロセスに関係するさまざまなセンサー、アクチュエータ、およびデバイスで構成されています。 これらのデバイスは、次のような、産業オートメーションおよび制御システムの基本的な機能を実行します。 - モーターの駆動 - 変数の測定 - 出力の設定 - 塗装、溶接、曲げなどの主要な機能の実行 |

| レベル 1: プロセス制御 | レベル 1 は、主要な機能がレベル 0 のデバイスと通信する、製造プロセスを制御および操作する組み込みのコントローラーで構成されます。 ディスクリート型製造業では、これらのデバイスはプログラマブル ロジック コントローラー (PLC) またはリモート テレメトリ ユニット (RTU) です。 プロセス型製造業では、基本的なコントローラーは分散制御システム (DC) と呼ばれます。 |

| レベル 2: 監督 | レベル 2 は、生産施設のエリアの実行時の監督と運用に関連付けられたシステムと機能を表します。 通常、これらには次のようなものがあります。 - オペレーター インターフェイスまたはヒューマン マシン インターフェイス (HMI) - アラームまたは警告システム - プロセス ヒストリアンとバッチ管理システム - コントロール ルームのワークステーション これらのシステムは、レベル 1 の PLC および RTU と通信します。 場合によっては、サイトまたはエンタープライズ (レベル 4 およびレベル 5) のシステムおよびアプリケーションと通信したりデータを共有したりすることがあります。 これらのシステムは、主に標準のコンピューティング機器とオペレーティング システム (Unix または Microsoft Windows) に基づいています。 |

| レベル 3 および 3.5: サイトレベルおよび産業用境界ネットワーク | サイト レベルは、最高レベルの産業オートメーションおよび制御システムを表します。 このレベルに存在するシステムとアプリケーションは、サイト全体の産業オートメーションおよび制御機能を管理します。 レベル 0 ~ 3 は、サイトの運用にとって重要であると見なされます。 このレベルに存在するシステムと機能には、次のようなものがあります。 - 運用レポート (サイクル時間、品質指数、予測メンテナンスなど) - プラント ヒストリアン - 詳細な運用スケジュール - サイトレベルの運用管理 - デバイスおよび資材の管理 - パッチ起動サーバー - ファイル サーバー - 産業用ドメイン、Active Directory、ターミナル サーバー これらのシステムは、運用ゾーンと通信し、エンタープライズ (レベル 4 およびレベル 5) のシステムおよびアプリケーションとデータを共有します。 |

| レベル 4 および 5: ビジネスおよびエンタープライズ ネットワーク | レベル 4 とレベル 5 は、一元化された IT システムと機能が存在するサイトまたはエンタープライズ ネットワークを表します。 IT 組織は、これらのレベルでサービス、システム、アプリケーションを直接管理します。 |

OT センサーをネットワークに配置する

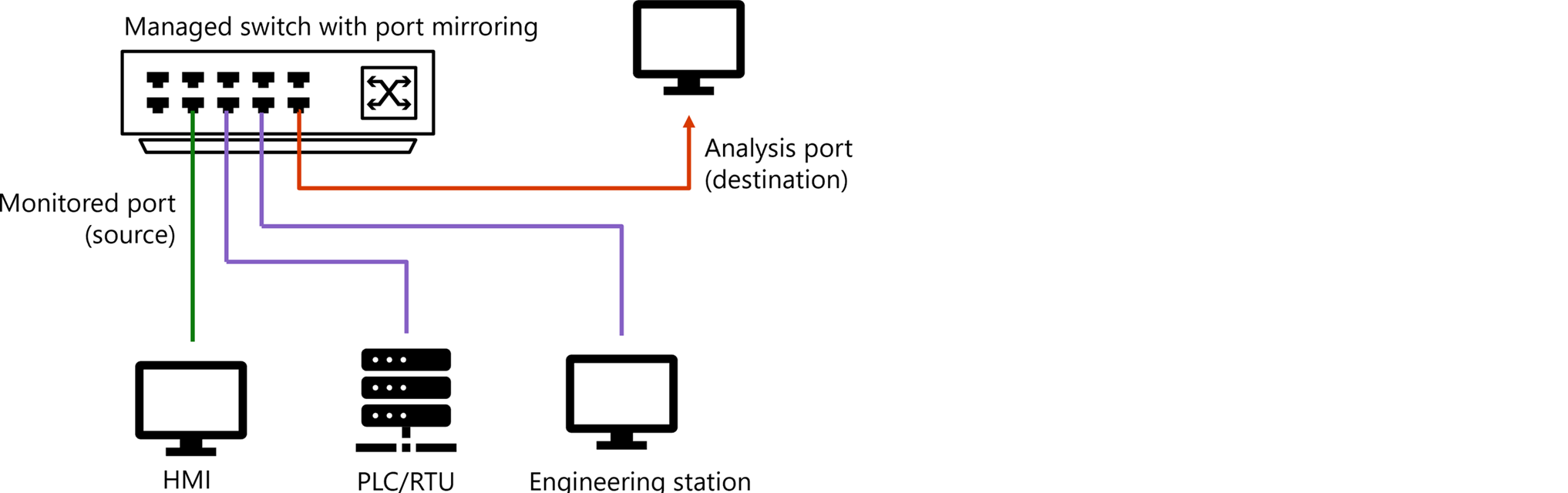

Defender for IoT ネットワーク センサーがネットワーク インフラストラクチャに接続されている場合、スイッチ ミラー (SPAN) ポートやネットワーク TAP などから、ミラーリングされたトラフィックを受信します。 センサーの管理ポートは、Azure portal からのネットワーク管理などのために、ビジネス、企業、またはセンサー管理ネットワークに接続します。

次に例を示します。

次の図では、Azure portal の SPAN ポート、ネットワーク センサー、Defender for IoT など、前述の説明と同じネットワークに Defender for IoT リソースを追加します。

詳細については、「サンプルの OT ネットワーク接続モデル」を参照してください。

興味深いトラフィック ポイントの識別

通常、セキュリティの観点から興味深い点は、既定のゲートウェイ エンティティとコア スイッチまたはディストリビューション スイッチの間を接続するインターフェイスです。

これらのインターフェイスを興味深いポイントとして識別すると、IP セグメント内から IP セグメントの外部へのトラフィックが確実に監視されます。 また、欠落したトラフィックも考慮してください。これは、本来はセグメントから出るはずだったトラフィックが、セグメント内に残ってしまったトラフィックのことです。 詳細については、「ネットワーク内のトラフィック フロー」を参照してください。

Defender for IoT のデプロイを計画するときは、ネットワーク内の次の要素を考慮することをお勧めします。

| 考慮事項 | 説明 |

|---|---|

| セグメント内の一意のトラフィックの種類 | 特に、ネットワーク セグメント内の次の種類のトラフィックを考慮してください。 ブロードキャスト/マルチキャスト トラフィック: サブネット内の任意のエンティティに送信されるトラフィック。 インターネット グループ管理プロトコル (IGMP) を使用すると、ネットワーク内でスヌーピングが構成されますが、マルチキャスト トラフィックが特定のエンティティに転送される保証はありません。 ブロードキャストおよびマルチキャスト トラフィックは、通常、ローカル IP サブネット内のすべてのエンティティ (既定のゲートウェイ エンティティを含む) に送信されるため、対象となり、監視も行われます。 ユニキャスト トラフィック: 既定のゲートウェイを含むサブネット エンドポイント全体を通過せずに、宛先に直接転送されるトラフィック。 アクセス スイッチにセンサーを直接配置して、Defender for IoT でユニキャスト トラフィックを監視します。 |

| トラフィックの両方のストリームを監視する | Defender for IoT にトラフィックをストリーミングする場合、一部のベンダーや製品では方向ストリームが許可されるため、データにギャップが生じる可能性があります。 トラフィックの双方向を監視することで、サブネットのネットワーク会話情報を取得でき、一般的に精度を高めることができるため、非常に便利です。 |

| サブネットの既定のゲートウェイを検索する | 興味深いサブネットごとに、興味深いポイントは、ネットワーク サブネットの既定のゲートウェイとして機能するエンティティへの任意の接続です。 ただし、場合によっては、サブネット内に、通常の興味深いポイントによって監視されていないトラフィックがあります。 通常のデプロイでは監視されないこの種類のトラフィックを監視することは、特に機密性の高いサブネットで役立ちます。 |

| 通常とは異なるトラフィック | 通常のデプロイによって監視されないトラフィックを監視するには、RSPAN やネットワーク タッパーなどの追加のストリーミング ポイントとネットワーク ソリューションが必要になる場合があります。 詳細については、OT モニタリングのためのトラフィック ミラーリング方法に関するページを参照してください。 |

トラフィック図のサンプル

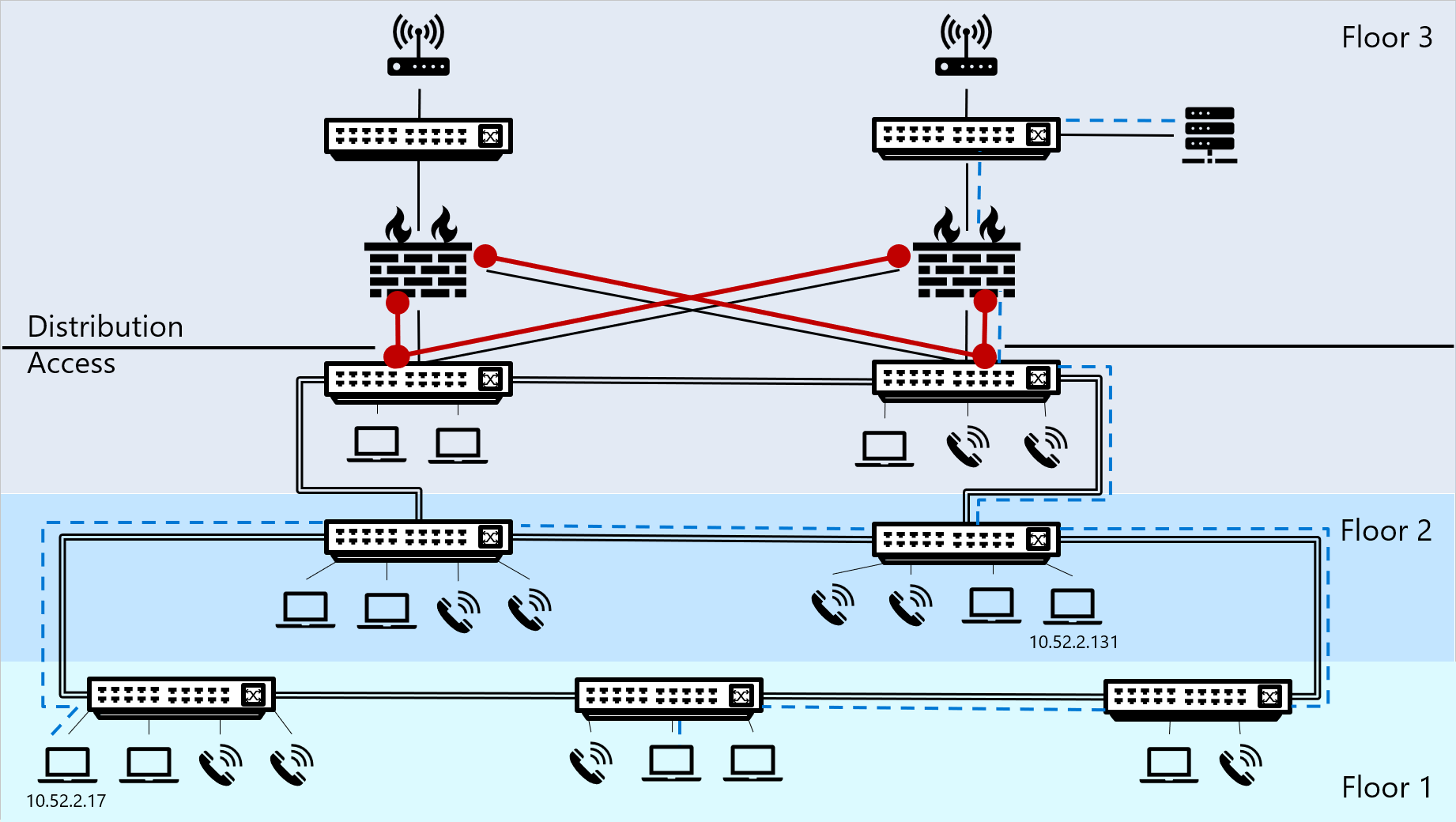

次の図は、3 階建ての建物内のサンプル ネットワークを示しています。1 階と 2 階にはエンドポイントとスイッチの両方があり、3 階にはエンドポイントとスイッチだけでなく、ファイアウォール、コア スイッチ、サーバー、ルーターも備わっています。

IP セグメントの外側を移動するトラフィック は、青い点線で示されます。

興味深いトラフィックは赤でマークされており、興味深いトラフィックを Defender for IoT にストリーミングするためにネットワーク センサーを配置することをお勧めする場所を示しています。

ネットワーク内のトラフィック フロー

ネットワーク トラフィックをトリガーするデバイスは、構成されたサブネット マスクと IP アドレスと宛先 IP アドレスを照合して、トラフィックの宛先を把握します。 トラフィックの宛先は、既定のゲートウェイか、IP セグメント内の他の場所になります。 この照合プロセスでは、ARP プロセスをトリガーして、宛先 IP アドレスの MAC アドレスを見つけることもできます。

照合プロセスの結果に基づいて、デバイスはネットワーク トラフィックを IP セグメントの内側または外側のトラフィックとして追跡します。

| トラフィック | 説明 | 例 |

|---|---|---|

| IP セグメント外のトラフィック | トラフィックの宛先がサブネット マスクの範囲内に見つからない場合、エンドポイント デバイスは、トラフィック フローを他の関連セグメントにルーティングする特定の既定のゲートウェイにトラフィックを送信します。 IP セグメントの外部を移動するすべてのトラフィックは、宛先へのパスの最初のホップとして、既定のゲートウェイを経由してネットワーク セグメントを通過します。 注: この時点で Defender for IoT OT ネットワーク センサーを配置すると、セグメント外を移動するすべてのトラフィックが Defender for IoT にストリーミングされ、分析され、調査できるようになります。 |

- PC は、10.52.2.201 の IP アドレスと 255.255.255.0 のサブネット マスクで構成されています。 - PC は、宛先 IP アドレスが 10.17.0.88 の Web サーバーへのネットワーク フローをトリガーします。 - PC のオペレーティング システムは、セグメント内の IP アドレスの範囲を含む宛先 IP アドレスを計算して、トラフィックをローカル、セグメント内、または宛先への正しいルートを見つけることができる既定のゲートウェイ エンティティに転送するかどうかを判断します。 - 計算の結果に基づいて、オペレーティング システムは、IP ピアとサブネット ピア ( 10.52.2.17 と 255.255.255.0) のセグメント範囲が 10.52.2.0 ~ 10.52.2.255 であることを検出します。 結果が意味しているのは、Web サーバーが PC と同じ IP セグメント内にないため、トラフィックを既定のゲートウェイに送信する必要があるということです。 |

| IP セグメント内のトラフィック | デバイスがサブネット マスク範囲内で宛先 IP アドレスを検出した場合、トラフィックは IP セグメントを通過せず、セグメント内を移動して宛先 MAC アドレスを見つけます。 このトラフィックには ARP 解決が必要です。これにより、ブロードキャスト パケットがトリガーされ、宛先 IP アドレスの MAC アドレスが検出されます。 |

- PC は、10.52.2.17 の IP アドレスと 255.255.255.0 のサブネット マスクで構成されています。 - この PC は、宛先アドレスが 10.52.2.131 である別の PC へのネットワーク フローをトリガーします。 - PC のオペレーティング システムは、セグメント内の IP アドレスの範囲を含む宛先 IP アドレスを計算して、トラフィックをローカル、セグメント内、または宛先への正しいルートを見つけることができる既定のゲートウェイ エンティティに転送するかどうかを判断します。 - 計算の結果に基づいて、オペレーティング システムは、IP ピアとサブネット ピア ( 10.52.2.17 と 255.255.255.0) のセグメント範囲が 10.52.2.0 – 10.52.2.255 であることを検出します。 結果は、PC の宛先 IP アドレスが PC 自体と同じセグメント内にあり、トラフィックがセグメント上で直接送信される必要があることを意味します。 |

一方向ゲートウェイを使用した Defender for IoT デプロイの実装

Waterfall、Owl Cyber Defense、Hirschmann などの一方向ゲートウェイを使用しており、データが一方向にのみデータ ダイオードを通過する場合は、OT センサーを配置する場所を理解するために以下を参照し、いずれかの方法を使用します。

OT センサーをネットワーク境界の外側に配置する (推奨)。 このシナリオでは、センサーはネットワークから一方向にダイオードを経由したSPAN トラフィックを、センサーの監視ポートに受信します。 大規模なデプロイでは、この方法を使用することをお勧めします。 次に例を示します。

OT センサーをネットワーク境界の内側に配置する。 このシナリオでは、センサーはデータ ダイオードを経由して、境界外側のターゲットに UDP syslog アラートを送信します。 次に例を示します。

ネットワーク境界の内側に配置された OT センサーはエアギャップされ、ローカルで管理する必要があります。 クラウドへの接続や、Azure portal からの管理はできません。 たとえば、これらのセンサーへの新しい脅威インテリジェンス パッケージの更新は、手動で実施する必要があります。

一方向ネットワークを使用しており、Azure portal から管理するクラウドに接続されたセンサーが必要な場合は、必ずセンサーをネットワーク境界の外側に配置します。