OT 監視のために Defender for IoT をデプロイする

この記事では、OT 監視のために Defender for IoT をデプロイするために必要な大まかな手順について説明します。 詳細については、関連する相互参照を含め、以下のセクションで詳細な各デプロイ手順を確認してください。

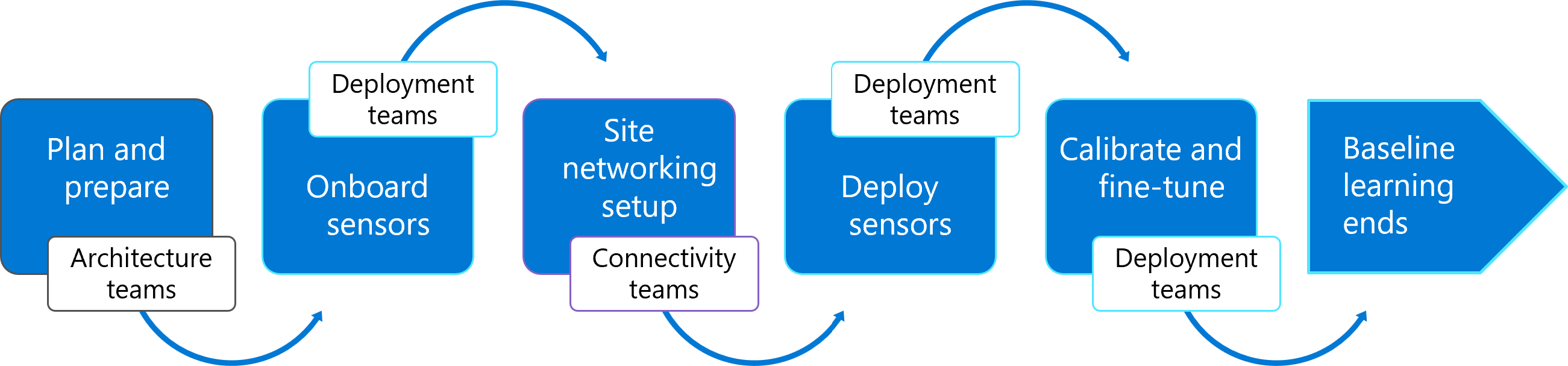

次の図は、エンド ツー エンドの OT 監視のデプロイ パスのフェーズと、各フェーズを担当するチームを示しています。

チームと役職は組織によって異なりますが、すべての Defender for IoT デプロイでは、ネットワークとインフラストラクチャのさまざまな領域を担当するユーザー間の通信が必要です。

ヒント

プロセスのステップごとに要する時間は異なります。 たとえば、OT センサーのアクティブ化ファイルのダウンロードには 5 分かかる場合があり、トラフィック監視の構成には、組織のプロセスによっては数日から数週間かかる場合があります。

次の手順に進む前にステップが完了するのを待つことなく、各ステップのプロセスを開始することをお勧めします。 確実に完了するために、必ずまだ進行中の手順をすべて引き続き実行してください。

前提条件

OT 監視のデプロイの計画を開始する前に、Azure サブスクリプションと OT プランが Defender for IoT にオンボードされていることを確認してください。

詳細については、「Microsoft Defender for IoT の試用版を開始する」を参照してください。

計画と準備

次の図は、計画と準備のフェーズに含まれる手順を示しています。 計画と準備の手順は、アーキテクチャ チームによって処理されます。

OT 監視システムを計画する

次のような監視システムに関する基本的な詳細を計画します。

サイトとゾーン: 世界中の場所を表すことができる "サイト" と "ゾーン" を使用して、監視するネットワークをセグメント化する方法を決定します。

センサー管理: クラウド接続またはエアギャップ、ローカル管理の OT センサー、またはその両方のハイブリッド システムのどちらを使用するかを決定します。 クラウド接続センサーを使用している場合は、直接接続やプロキシ経由などの接続方法を選択します。

ユーザーとロール: 各センサーに必要なユーザーの種類と、各アクティビティに必要なロールの一覧。

詳細については、「Defender for IoT を使用して OT 監視システムを計画する」を参照してください。

ヒント

複数のローカル管理センサーを使用している場合は、一元的な可視性と管理のためにオンプレミス管理コンソールをデプロイすることもできます。

OT サイトのデプロイを準備する

次のように、システムで計画されている各サイトの追加の詳細を定義します。

ネットワーク図。 監視するすべてのデバイスを特定し、サブネットの明確に定義された一覧を作成します。 センサーをデプロイしたら、この一覧を使用して、監視するすべてのサブネットが Defender for IoT の対象になっていることを確認します。

センサーの一覧: 監視するトラフィック、サブネット、デバイスの一覧を使用して、必要な OT センサーの一覧と、ネットワーク内のどこに配置するかを作成します。

トラフィック ミラーリング方法: SPAN ポートや TAP など、OT センサーごとにトラフィック ミラーリング方法を選択します。

アプライアンス: 計画した各 OT センサーに使用するデプロイ ワークステーションおよびハードウェアまたは VM アプライアンスを準備します。 事前構成済みのアプライアンスを使用する場合は、忘れずに注文してください。

詳細については、OT サイトのデプロイの準備に関する記事を参照してください。

Azure へのセンサーのオンボード

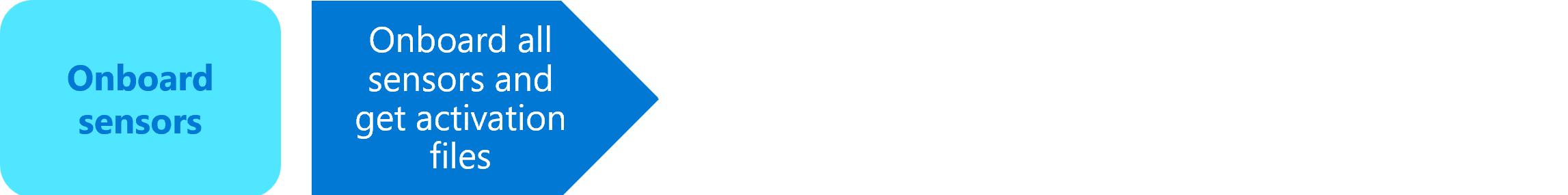

次の図は、オンボード センサーのフェーズに含まれる手順を示しています。 センサーは、デプロイ チームによって Azure にオンボードされます。

Azure portal で OT センサーをオンボードする

計画した数の OT センサーを Defender for IoT にオンボードします。 必ず OT センサーごとに提供されているアクティブ化ファイルをダウンロードし、センサー マシンからアクセスできる場所に保存してください。

詳細については、「Defender for IoT に OT センサーをオンボードする」を参照してください。

サイト ネットワークのセットアップ

次の図は、サイト ネットワークのセットアップ フレーズに含まれる手順を示しています。 サイト ネットワークの手順は、接続チームによって処理されます。

ネットワークでトラフィック ミラーリングを構成する

先ほど作成したプランを使用して、OT センサーをデプロイし、トラフィックを Defender for IoT にミラーリングするネットワーク内の場所でトラフィック ミラーリングを構成します。

詳細については、次を参照してください。

- スイッチ SPAN ポートを使用してミラーリングを構成する

- リモート SPAN (RSPAN) ポートを使用してトラフィック ミラーリングを構成する

- アクティブまたはパッシブのアグリゲーション (TAP) を構成する

- センサーの監視インターフェイスを更新する (ERSPAN を構成する)

- ESXi vSwitch を使ってトラフィック ミラーリングを構成する

- Hyper-V vSwitch を使用してトラフィック ミラーリングを構成する

クラウド管理用にプロビジョニングする

OT センサー アプライアンスから Azure クラウド上の Defender for IoT に確実にアクセスできるように、ファイアウォール規則を構成します。 プロキシ経由で接続する場合は、センサーをインストールした後でのみ、これらの設定を構成します。

センサー コンソールで直接、またはオンプレミス管理コンソールを介して、エアギャップおよびローカル管理する予定の OT センサーについては、この手順をスキップします。

詳細については、クラウド管理用の OT センサーのプロビジョニングに関するページを参照してください。

OT センサーをデプロイする

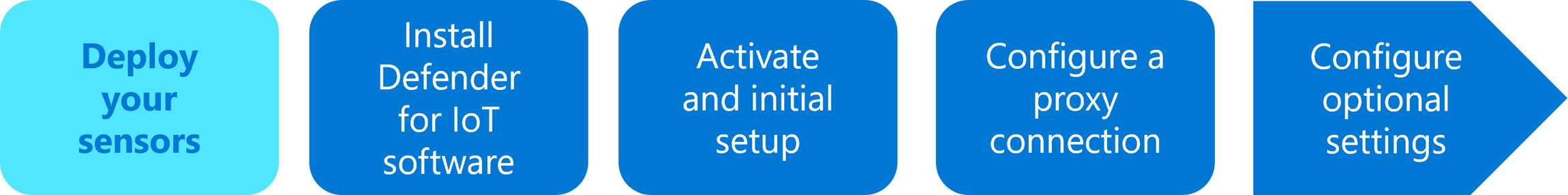

次の図は、センサーのデプロイ フェーズに含まれる手順を示しています。 OT センサーは、デプロイ チームによってデプロイおよびアクティブ化されます。

OT センサーをインストールする

独自のアプライアンスに Defender for IoT ソフトウェアをインストールする場合は、Azure portal からインストール ソフトウェアをダウンロードし、OT センサー アプライアンスにインストールします。

OT センサー ソフトウェアをインストールした後、いくつかの検査を実行して、インストールと構成を検証します。

詳細については、次を参照してください。

事前構成済みのアプライアンスを購入する場合は、これらの手順をスキップします。

OT センサーと初期セットアップをアクティブ化する

初期セットアップ ウィザードを使用して、ネットワーク設定の確認、センサーのアクティブ化、SSH/TLS 証明書の適用を行います。

詳細については、「OT センサーを構成してアクティブ化する」を参照してください。

プロキシ接続を構成する

プロキシを使用してセンサーをクラウドに接続することにした場合は、プロキシを設定し、センサーの設定を構成します。 詳細については、OT センサーでプロキシ設定を構成するに関する記事を参照してください。

次の状況では、この手順をスキップします。

- プロキシなしで Azure に直接接続している OT センサーの場合

- センサー コンソールで直接、またはオンプレミス管理コンソールを介して、エアギャップおよびローカル管理する予定のセンサーの場合。

オプション設定を構成する

OT センサーでオンプレミス ユーザーを管理したり、SNMP を使用してセンサーの正常性監視を設定したりするように、Active Directory 接続を構成することをお勧めします。

デプロイ中にこれらの設定を構成しない場合は、後で戻って構成することもできます。

詳細については、次を参照してください。

OT 監視を調整および微調整する

次の図は、新しくデプロイされたセンサーを使用した OT 監視の調整と微調整に関連する手順を示しています。 調整と微調整のアクティビティは、デプロイ チームによって行われます。

センサーで OT 監視を制御する

OT センサーでは既定で、監視するネットワークを正確に検出したり、表示したい方法で正確に識別したりしない場合があります。 前に作成したリストを使用して、サブネットを確認して手動で構成し、ポートと VLAN の名前をカスタマイズし、必要に応じて DHCP アドレス範囲を構成します。

詳細については、Microsoft Defender for IoT によって監視される OT トラフィックを制御するに関する記事を参照してください。

検出されたデバイス インベントリを確認して更新する

デバイスが完全に検出されたら、デバイス インベントリを確認し、必要に応じてデバイスの詳細を変更します。 たとえば、マージできる重複するデバイス エントリ、変更するデバイスの種類やその他のプロパティなどを特定します。

詳細については、「検出されたデバイス インベントリを確認して更新する」を参照してください。

ネットワーク ベースラインを作成するための OT アラートについて学習する

OT センサーによってトリガーされるアラートには、定期的に無視できるいくつかのアラート ("学習") が、認可されたトラフィックとして含まれている場合があります。

システム内のすべてのアラートを初期トリアージとして確認します。 この手順では、今後使用する Defender for IoT のネットワーク トラフィック ベースラインを作成します。

詳細については、「OT アラートの学習したベースラインを作成する」を参照してください。

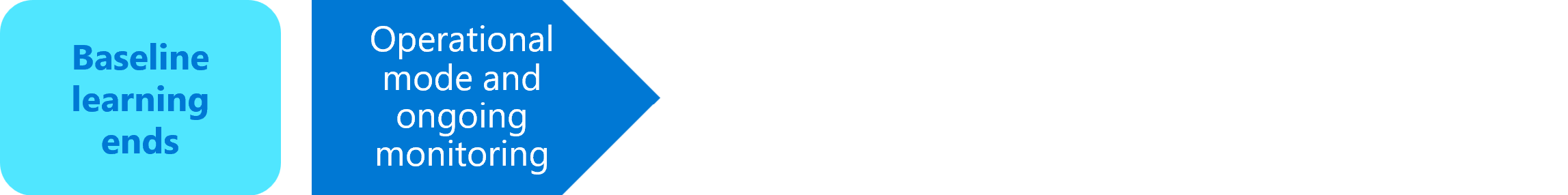

ベースライン学習の終了

OT センサーは、新しいトラフィックが検出されて未処理のアラートがある限り、"学習モード" のままになります。

ベースライン学習が終了すると、OT 監視のデプロイ プロセスが完了し、継続的な監視のために操作モードで続行します。 操作モードでは、ベースライン データと異なるアクティビティによってアラートがトリガーされます。

ヒント

Defender for IoT の現在のアラートにネットワーク トラフィックが正確に反映され、学習モードがまだ自動的に終了していないと感じる場合は、学習モードを手動でオフにします。

Defender for IoT データを SIEM に接続する

Defender for IoT がデプロイされたら、ご自分のセキュリティ情報イベント管理 (SIEM) プラットフォームと既存の SOC ワークフローおよびツールを Defender for IoT と統合して、セキュリティ アラートを送信し、OT/IoT インシデントを管理します。 Defender for IoT アラートを組織の SIEM と統合するには、Microsoft Sentinel と統合して、すぐに使用できる Microsoft Defender for IoT ソリューションを活用するか、他の SIEM システムへの転送ルールを作成します。 Defender for IoT は、Microsoft Sentinel だけでなく、Splunk、IBM QRadar、LogRhythm、Fortinet などの幅広い SIEM システムとすぐに統合できます。

詳細については、次を参照してください。

- エンタープライズの SOC における OT 脅威の監視

- チュートリアル: Microsoft Defender for IoT を Microsoft Sentinel に接続する

- オンプレミスの OT ネットワーク センサーを Microsoft Sentinel に接続する

- Microsoft およびパートナーのサービスと統合する

- Defender for IoT クラウド アラートをパートナー SIEM にストリーミングする

Defender for IoT アラートを SIEM と統合した後、OT/IoT アラートを運用化し、既存の SOC ワークフローおよびツールと完全に統合するには、次の手順を行うことをお勧めします。

特定の OT のニーズと環境に基づいて監視する、関連する IoT/OT セキュリティの脅威と SOC インシデントを特定して定義します。

SIEM で検出ルールと重大度レベルを作成します。 関連するインシデントのみがトリガーされるため、不要なノイズを減らすことができます。 たとえば、許可されていないデバイスから、または勤務時間外に実行された PLC コードの変更を、この特定のアラートの忠実度が高いため、重大度の高いインシデントとして定義します。

Microsoft Sentinel の Microsoft Defender for IoT ソリューションには、すぐに使える検出ルールのセットが含まれています。これは Defender for IoT データ専用に構築されており、Sentinel で作成されるインシデントを微調整するのに役立ちします。

リスク軽減のための適切なワークフローを定義し、ユース ケースごとに自動調査プレイブックを作成します。 Microsoft Sentinel の Microsoft Defender for IoT ソリューションには、Defender for IoT アラートへの自動応答のためのすぐに使用できるプレイブックが含まれています。

次のステップ

OT 監視システムのデプロイ手順を理解したので、開始する準備ができました。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示