インシデント調査にユーザー アカウント、ホスト名、IP アドレス、Azure リソースが表示されると、その詳細について確認が必要となる場合があります。 たとえば、アクティビティ履歴、それが他のアラートやインシデントに表示されているかどうか、それが予期しないことまたは特性ではないことを行ったかどうかなどを知ることができます。 要するに、これらのエンティティが表す脅威の種類を特定し、それに応じて調査を実施するのに役立つ情報が必要です。

この記事では、Azure portal の Microsoft Sentinel エンティティ ページについて説明します。 Defender ポータルのエンティティ ページの詳細については、次を参照してください。

- Microsoft Defender の [ユーザー エンティティ] ページ

- Microsoft Defenderのデバイス エンティティ ページ

- Microsoft Defenderの IP アドレス エンティティ ページ

重要

Microsoft Sentinel は、Microsoft Defender XDR または E5 ライセンスを持たないお客様を含め、Microsoft Defender ポータルで一般提供されています。

2026 年 7 月以降、Azure portal で Microsoft Sentinel を使用しているすべてのお客様は Defender ポータルにリダイレクトされ、Defender ポータルでのみ Microsoft Sentinel が使用されます。 2025 年 7 月以降、多くの新規ユーザーが自動的にオンボードされ、Defender ポータルにリダイレクトされます。

Azure portal で Microsoft Sentinel を引き続き使用している場合は、スムーズな移行を確保し、Microsoft Defender によって提供される統合セキュリティ運用エクスペリエンスを最大限に活用するために、Defender ポータルへの移行の計画を開始することをお勧めします。 詳細については、「 移動する時間: セキュリティを強化するために Microsoft Sentinel の Azure portal を廃止する」を参照してください。

エンティティ ページ

このような場合、エンティティを選択し (クリック可能なリンクとして表示されます)、エンティティ ページ (そのエンティティに関する有用な情報が多く含まれるデータシート) に移動できます。 Microsoft Sentinel エンティティ動作ページでエンティティを直接検索することで、エンティティ ページにアクセスすることもできます。 エンティティ ページで見つけることができる情報の種類には、そのエンティティについての基本的な事実、このエンティティに関連した注目すべきイベントのタイムライン、そのエンティティの行動に関する分析情報が含まれます。

具体的には、エンティティ ページは次の 3 つの部分で構成されます。

左側のパネルには、Microsoft Entra ID、Azure Monitor、Azure Activity、Azure Resource Manager、Microsoft Defender for Cloud、CEF/Syslog、Microsoft Defender XDR (およびそのすべてのコンポーネント) などのデータ ソースから収集された、そのエンティティの識別情報が表示されます。

中央のパネルには、そのエンティティに関連した注目すべきイベント (アラート、ブックマーク、異常、アクティビティなど) のグラフとテキストの両方のタイムラインが表示されます。 アクティビティは、Log Analytics からの注目すべきイベントの集計です。 これらのアクティビティを検出するクエリは、Microsoft のセキュリティリ調査チームによって開発されており、独自のカスタムクエリを追加して、任意のアクティビティを検出できるようになりました。

右側のパネルには、エンティティに関する行動分析情報が表示されます。 これらの分析情報は、Microsoft セキュリティ調査チームによって継続的に開発されています。 これらはさまざまなデータ ソースに基づいており、エンティティとその観察されたアクティビティのコンテキストを提供するため、異常な動作とセキュリティの脅威をすばやく特定するのに役立ちます。

新しい調査エクスペリエンスを使用してインシデントを調査している場合は、インシデントの詳細ページのすぐ内側に、パネル化されたバージョンのエンティティ ページが表示されます。 特定のインシデント内のすべてのエンティティの一覧があり、エンティティを選択すると、3 つの "カード" (情報、タイムライン、分析情報) が表示されたサイド パネルが開き、インシデント内のアラートに対応する特定の期間内に、上記の同じ情報がすべて表示されます。

Defender ポータルで Microsoft Sentinel を使用している場合は、Defender エンティティ ページの [Sentinel イベント] タブにタイムラインと分析情報のパネルが表示されます。

タイムライン

タイムラインは、エンティティ ページが Microsoft Sentinel の行動分析に寄与している内容の主要な部分です。 ここには、エンティティ関連のイベントに関する項目が表示されるため、特定の期間内のエンティティのアクティビティを理解するのに役立ちます。

事前に設定されたいくつかのオプション ([過去 24 時間] など) の中から [時間範囲] を選択するか、またはそれをカスタム定義の期間に設定できます。 さらに、タイムライン内の情報を特定の種類のイベントまたはアラートに制限するフィルターを設定できます。

タイムラインには、次の種類の項目が含まれています。

アラート: エンティティが [マップされたエンティティ] として定義されているすべてのアラート。 組織で分析ルールを使用したカスタム アラートが作成されている場合は、ルールのエンティティ マッピングが正しく実行されていることを確認する必要がある点に注意してください。

ブックマーク: そのページに表示されている特定のエンティティを含むすべてのブックマーク。

異常: さまざまなデータ入力の各エンティティで作成された、および独自の履歴アクティビティ、ピアの履歴アクティビティ、組織全体の履歴アクティビティに対して作成された動的ベースラインに基づく UEBA 検出。

アクティビティ: エンティティに関連する注目すべきイベントの集計。 さまざまなアクティビティが自動的に収集され、任意のアクティビティを追加することで、このセクションをカスタマイズできるようになりました。

エンティティ分析情報

エンティティ分析情報は、アナリストがより効率的かつ効果的に調査できるようにするために Microsoft のセキュリティ研究者によって定義されたクエリです。 この分析情報はエンティティ ページの一部として表示され、ホストとユーザーに関する重要なセキュリティ情報を表形式データとグラフの両方の形式で提供します。 ここに情報が表示されるため、Log Analytics に迂回する必要はありません。 この分析情報には、サインイン、グループの追加、異常なイベントなどに関連したデータや、異常な行動を検出するための高度な ML アルゴリズムが含まれています。

この分析情報は、次のデータ ソースに基づいています。

- Syslog (Linux)

- SecurityEvent(セキュリティイベント)(Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (Azure Monitor Agent)

- CommonSecurityLog (Microsoft Sentinel)

一般に、エンティティ ページに表示される各エンティティ分析情報には、結果と併せて、分析情報の基になるクエリが表示されたページへのリンクが含まれているため、結果をより詳しく確認することができます。

- Azure portal の Microsoft Sentinel でこのリンクをクリックすると、[ログ] ページに移動します。

- Microsoft Defender ポータルのリンクをクリックすると、[高度な追求] ページが表示されます。

エンティティ ページを使用する方法

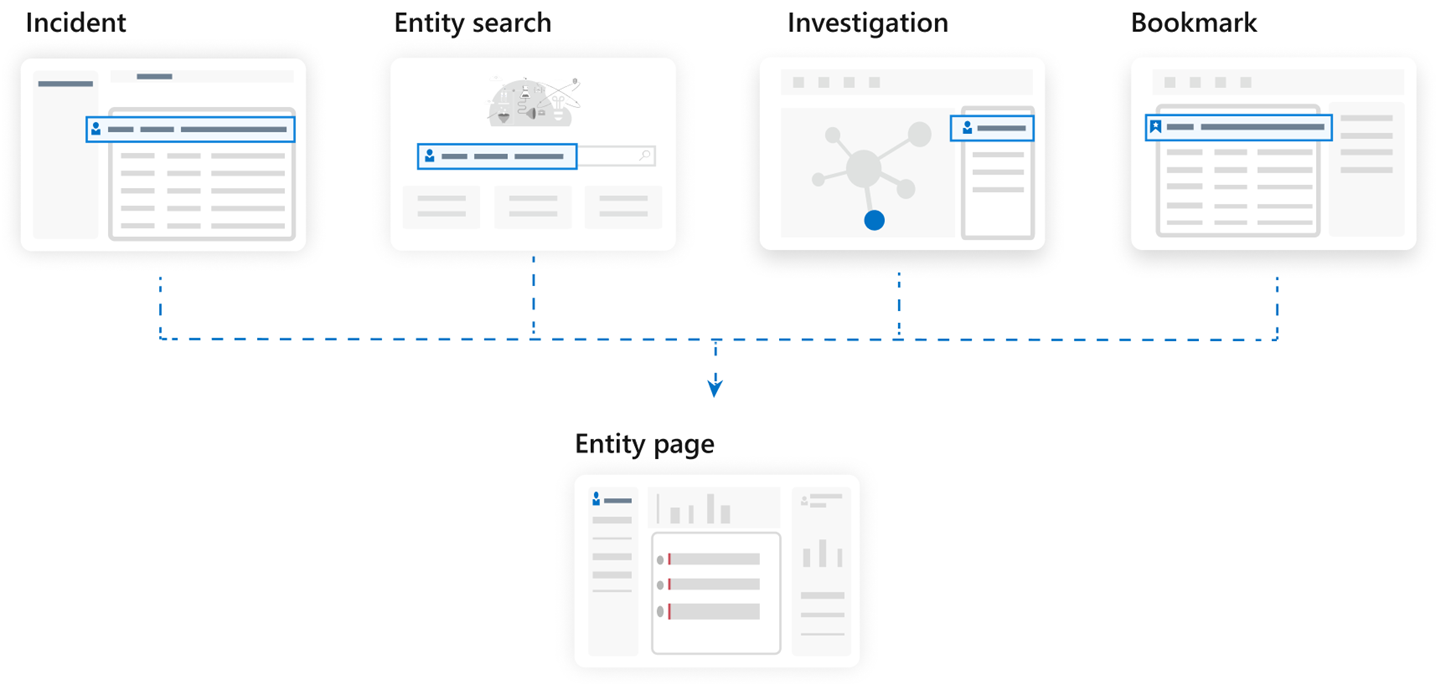

エンティティ ページは、複数の使用シナリオの一部として設計されており、インシデント管理、調査グラフ、ブックマークからアクセスすることも、Microsoft Sentinel のメイン メニューの [ エンティティの動作 ] の下にあるエンティティ検索ページから直接アクセスすることもできます。

エンティティ ページの情報は、「Microsoft Sentinel UEBA リファレンス」で詳細に説明されているように、BehaviorAnalytics テーブルに格納されます。

サポートされているエンティティ ページ

Microsoft Sentinel では現在、次のエンティティ ページが提供されています。

ユーザー アカウント

Host

IP アドレス (プレビュー)

Note

IP アドレス エンティティ ページ (現在はプレビュー段階にあります) には、Microsoft の脅威インテリジェンス サービスによって提供される位置情報データが含まれています。 このサービスは、Microsoft ソリューションとサードパーティのベンダーやパートナーが提供する位置情報データを組み合わせたものです。 このデータは、セキュリティ インシデントのコンテキストで分析や調査に利用できます。 詳細については、「Microsoft Sentinel において REST API を使用して位置情報データでエンティティをエンリッチする (パブリック プレビュー)」も参照してください。

Azure リソース (プレビュー)

IoT デバイス (プレビュー) — 現在、Azure portal の Microsoft Sentinel のみです。

次のステップ

このドキュメントでは、エンティティ ページを使用して Microsoft Sentinel のエンティティに関する情報を取得する方法を学びました。 エンティティの詳細および使用方法については、次の記事をご覧ください。