この記事は、Microsoft Sentinel の従来のインシデント調査エクスペリエンスを使用するのに役立ちます。 新しいバージョンのインターフェイスを使用している場合は、新しい手順セットを使用して一致させます。 詳細については、「 Microsoft Sentinel でのインシデントの移動と調査」を参照してください。

データ ソースを Microsoft Sentinel に接続した後、不審な事態が発生したときに通知を受け取る必要があります。 これを行うために、Microsoft Sentinel では、割り当てて調査できるインシデントを生成する高度な分析ルールを作成できます。

インシデントには、複数のアラートを含めることができます。 これは、特定の調査に関連するすべての証拠の集約です。 インシデントは、[ 分析 ] ページで作成した分析ルールに基づいて作成されます。 重大度や状態など、アラートに関連するプロパティはインシデント レベルで設定されます。 探している脅威の種類とその検索方法を Microsoft Sentinel に知らせた後、インシデントを調査して検出された脅威を監視できます。

Von Bedeutung

特に、現在プレビュー段階の機能です。 Azure プレビュー補足条項には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

[前提条件]

インシデントを調査できるのは、分析ルールの設定時にエンティティ マッピング フィールドを使用した場合のみです。 調査グラフでは、元のインシデントにエンティティが含まれている必要があります。

インシデントを割り当てる必要があるゲスト ユーザーがいる場合は、そのユーザーに Microsoft Entra テナントのディレクトリ閲覧者ロールを割り当てる必要があります。 通常 (ゲスト以外) のユーザーには、このロールが既定で割り当てられます。

インシデントの調査方法

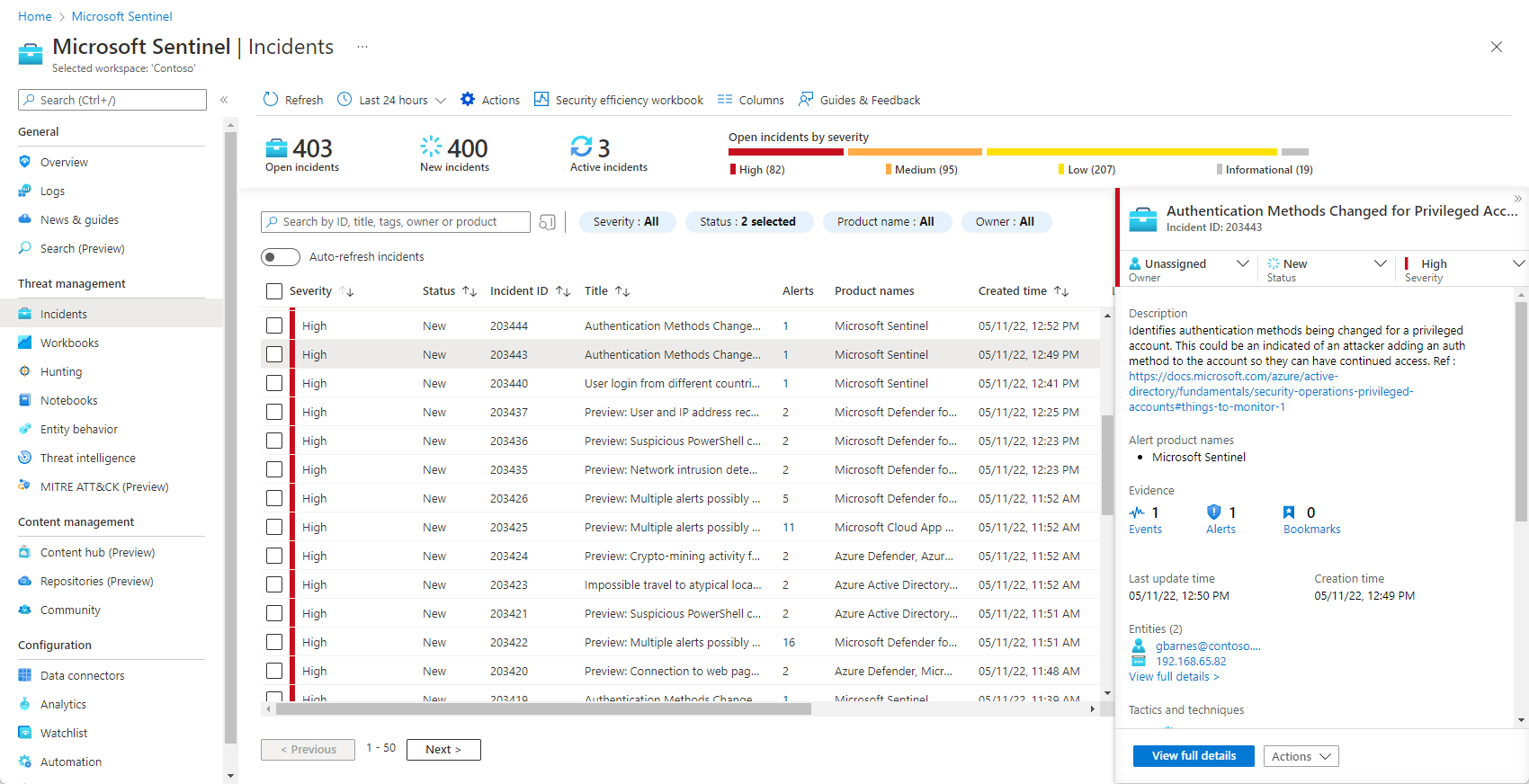

[インシデント] を選択します。 [インシデント] ページでは、インシデントの数と、インシデントが新規、アクティブ、またはクローズされたかどうかを確認できます。 インシデントごとに、インシデントの発生時刻とインシデントのステータスを確認できます。 重大度を確認して、最初に処理するインシデントを決定します。

必要に応じて、ステータスや重大度などでインシデントをフィルタリングできます。 詳細については、「インシデントを検索する」を参照してください。

調査を開始するには、特定のインシデントを選択します。 右側には、インシデントの重大度、関与するエンティティの数の概要、このインシデントをトリガーした未処理のイベント、インシデントの一意の ID、マップされた MITRE ATT&CKの戦術や手法など、インシデントの詳細情報が表示されます。

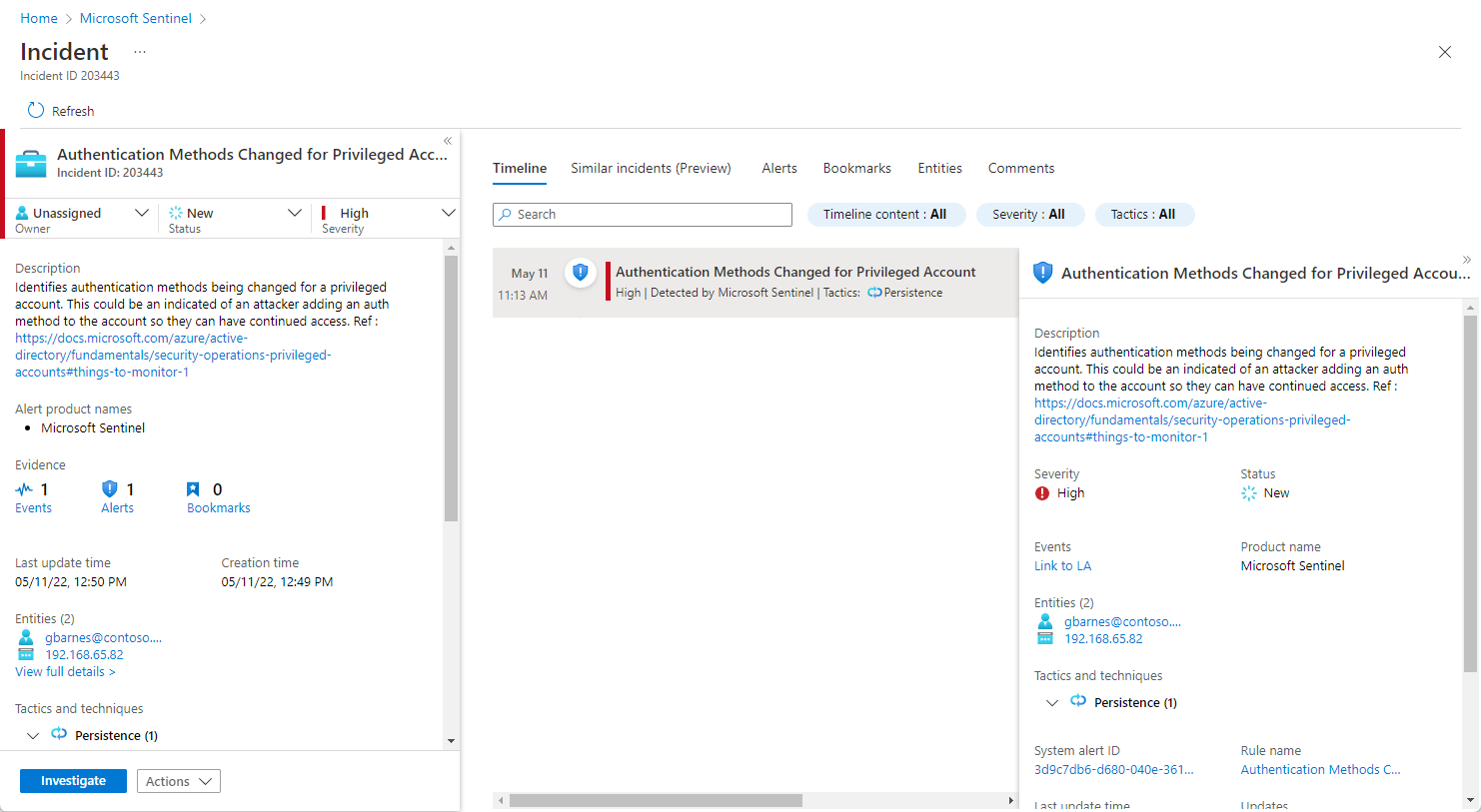

インシデント内のアラートとエンティティの詳細を表示するには、インシデント ページで [ 詳細の表示 ] を選択し、インシデント情報を要約する関連タブを確認します。

現在新しいエクスペリエンスを使用している場合は、インシデントの詳細ページの右上でオフに切り替えて、代わりに従来のエクスペリエンスを使用します。

[ タイムライン ] タブで、インシデント内のアラートとブックマークのタイムラインを確認し、攻撃者のアクティビティのタイムラインを再構築するのに役立ちます。

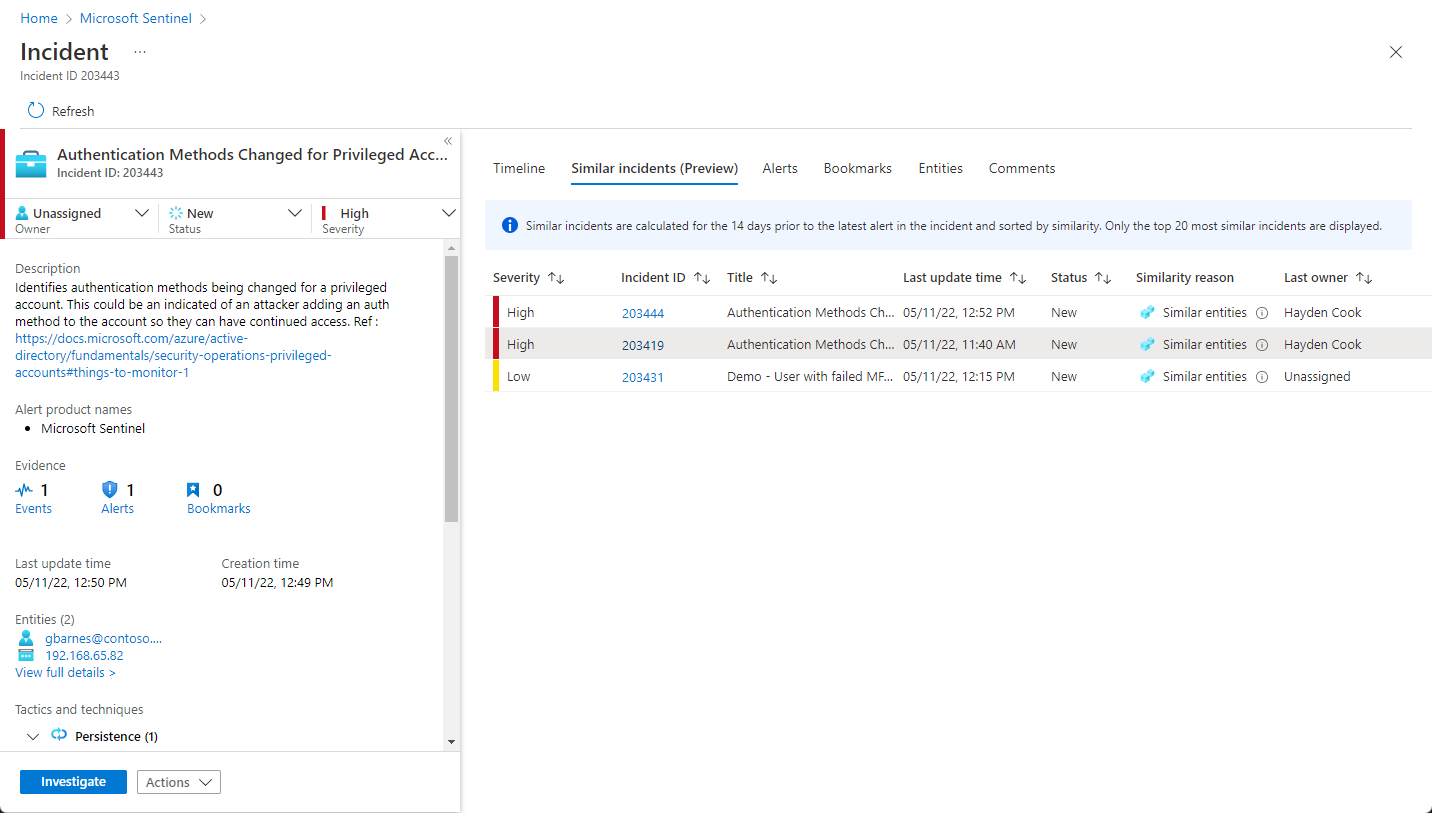

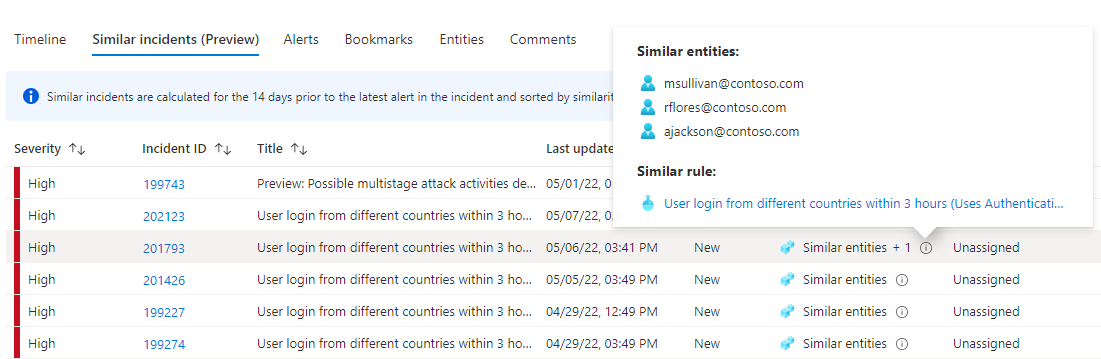

[類似インシデント (プレビュー)] タブには、現在のインシデントに最も近い他のインシデントのコレクションが最大 20 個表示されます。 これにより、より大きなコンテキストでインシデントを確認でき、調査の指示に役立ちます。 類似のインシデントの詳細については、以下をご覧ください。

[ アラート] タブで、このインシデントに含まれるアラートを確認します。 アラートに関するすべての関連情報 (アラートを生成した分析ルール、アラートごとに返される結果の数、アラートに対してプレイブックを実行する機能) が表示されます。 インシデントをさらに掘り下げるには、 イベントの数を選択します。 これにより、結果を生成したクエリと、アラートをトリガーしたイベントが Log Analytics で開きます。

[ブックマーク] タブには、自分または他の調査担当者がこのインシデントにリンクしたブックマークが表示されます。 ブックマークの詳細については、こちらをご覧ください。

[エンティティ] タブでは、アラート ルール定義の一部としてマップしたすべてのエンティティを確認できます。 これらは、ユーザー、デバイス、アドレス、ファイル、その他の種類など、インシデントで役割を果たしたオブジェクトです。

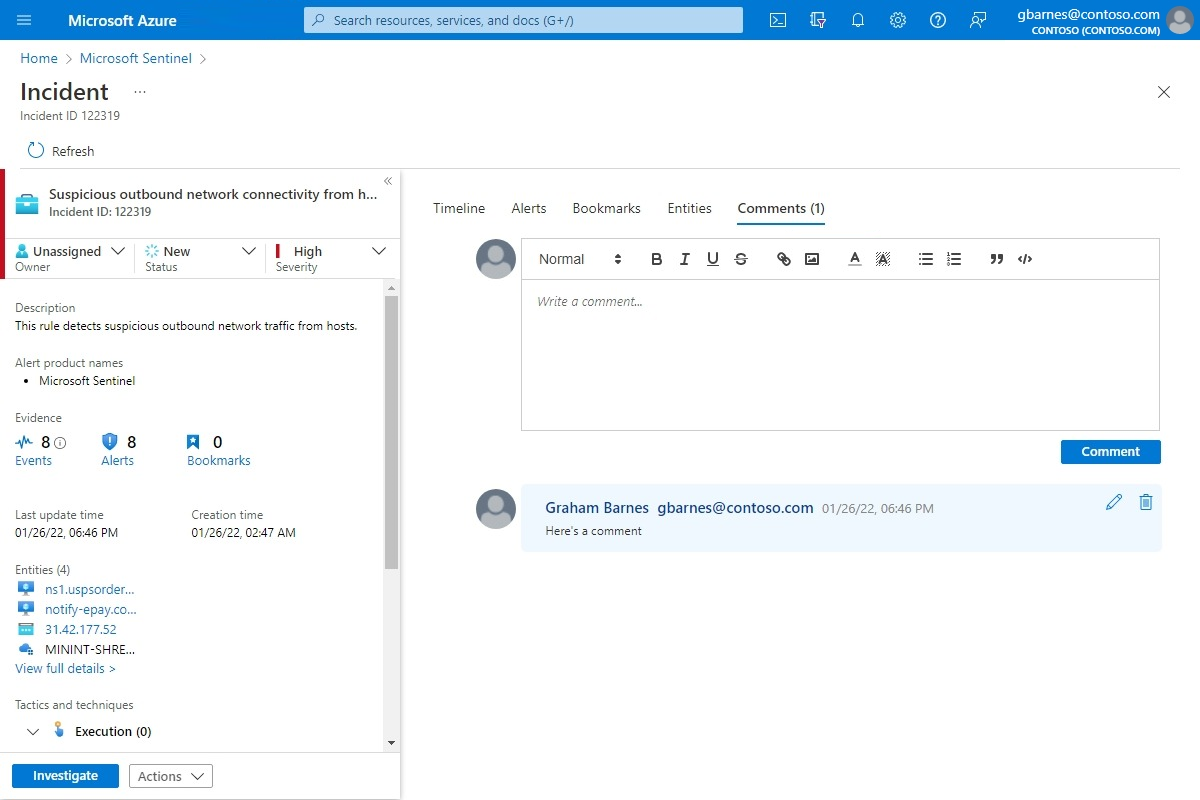

最後に、[ コメント] タブでは、調査に関するコメントを追加したり、他のアナリストや調査担当者が行ったコメントを表示したりできます。 詳しくは、コメントについての記事をご覧ください。

インシデントを積極的に調査している場合は、インシデントを閉じるまでインシデントのステータスを [アクティブ ] に設定することをお勧めします。

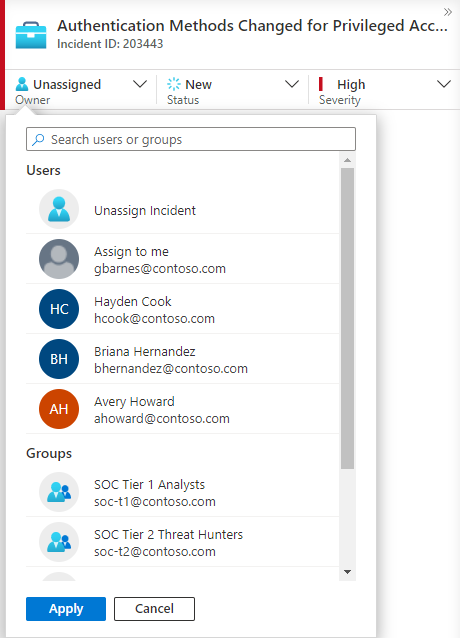

インシデントは、特定のユーザーまたはグループに割り当てることができます。 インシデントごとに、 所有者 フィールドを設定することで所有者を割り当てることができます。 すべてのインシデントは未割り当てとして開始されます。 また、コメントを追加して、他のアナリストが調査した内容とインシデントに関する懸念事項を理解できるようにすることもできます。

最近選んだユーザーとグループが、図のドロップダウン リストの先頭に表示されます。

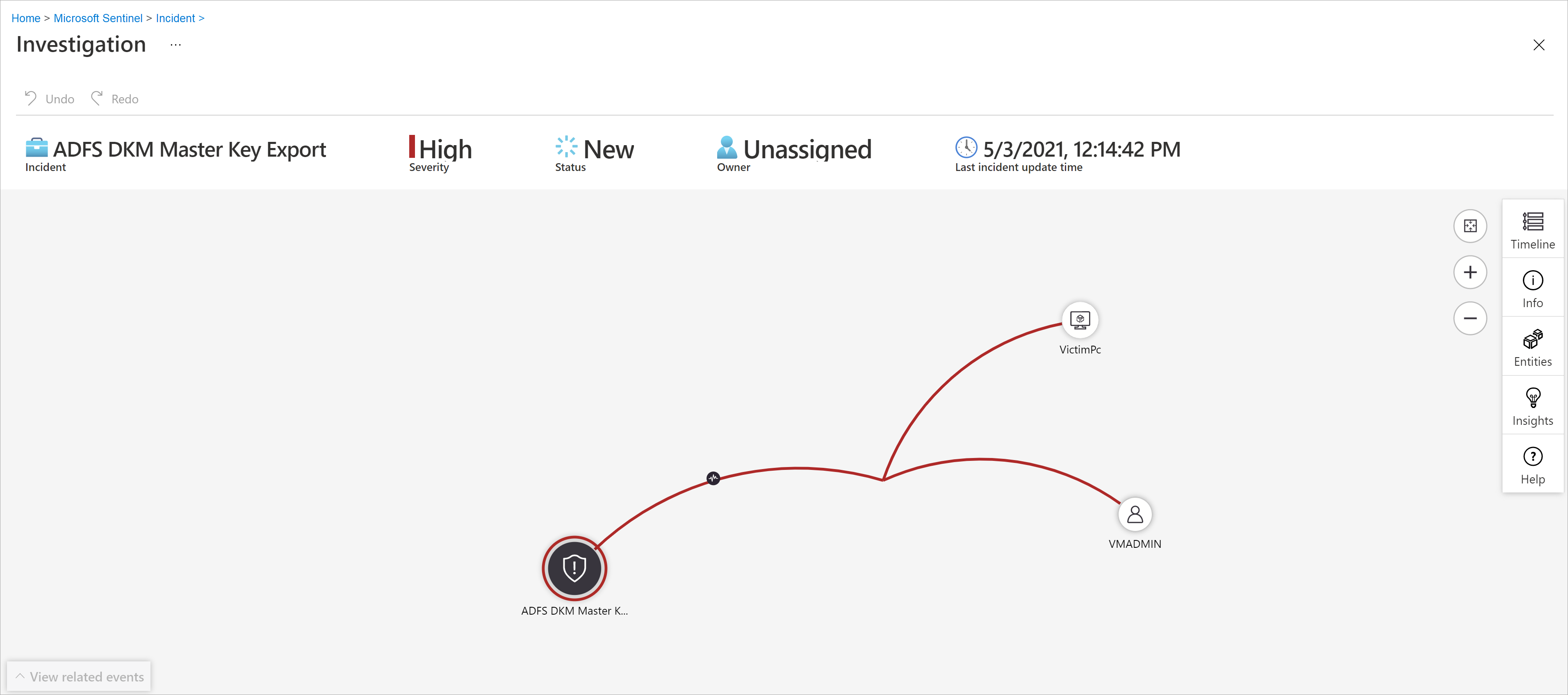

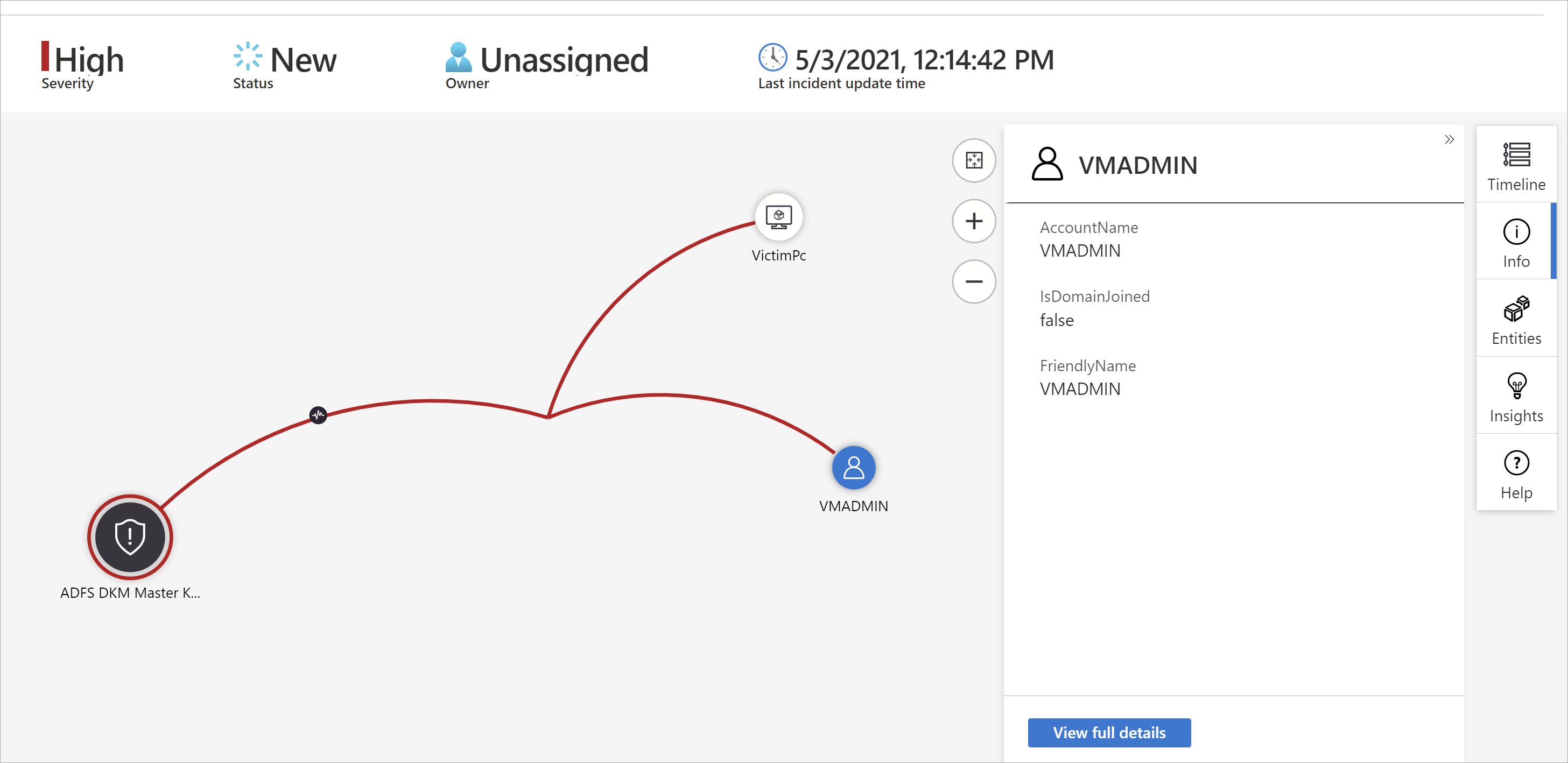

[調査] を選択して、調査マップを表示します。

調査グラフを使用して詳細に

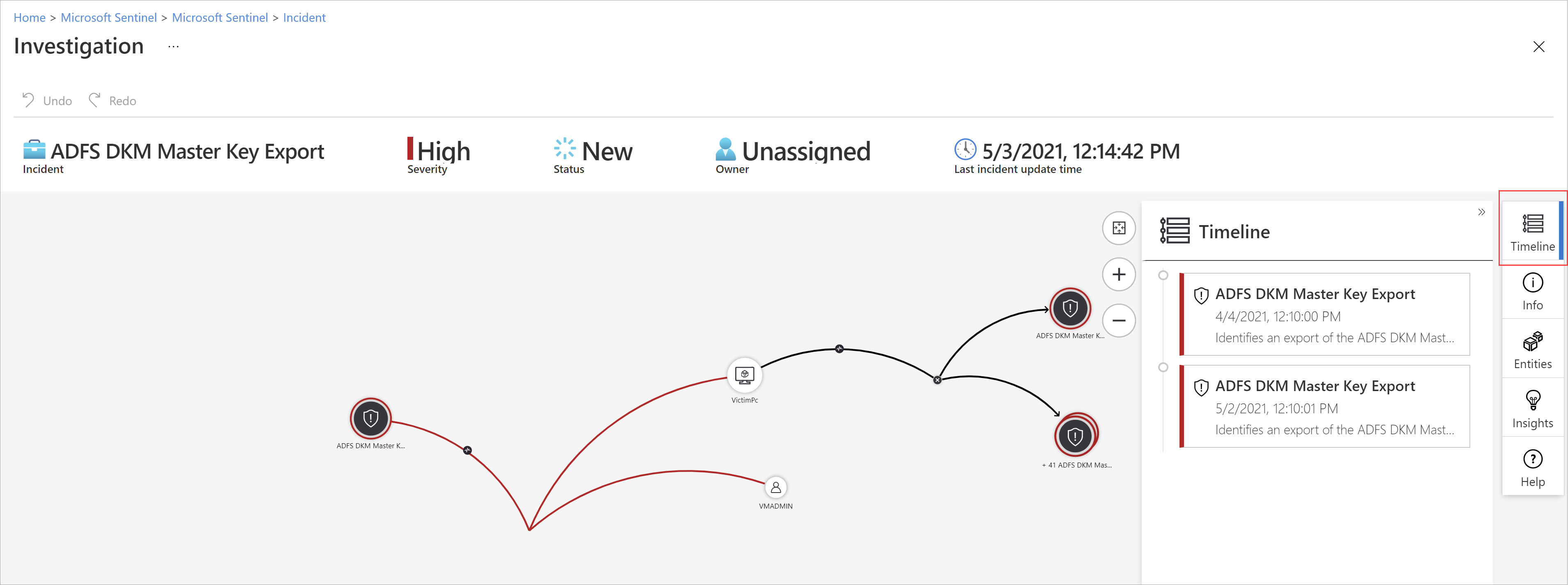

調査グラフを使用すると、アナリストは調査ごとに適切な質問を行うことができます。 調査グラフは、関連するデータを関連するエンティティに関連付けることで、潜在的なセキュリティ脅威の範囲を理解し、根本原因を特定するのに役立ちます。 グラフに表示されている任意のエンティティをさらに深く掘り下げて調査するには、エンティティを選択し、さまざまな拡張オプションから選択します。

調査グラフには、次のものがあります。

生データからの視覚的なコンテキスト: ライブの視覚的なグラフには、生データから自動的に抽出されたエンティティの関係が表示されます。 これにより、さまざまなデータ ソース間の接続を簡単に確認できます。

完全な調査スコープの検出: 組み込みの探索クエリを使用して調査スコープを拡大し、侵害の全範囲を明らかにします。

組み込みの調査手順: 定義済みの探索オプションを使用して、脅威に直面したときに適切な質問をしていることを確認します。

調査グラフを使用するには:

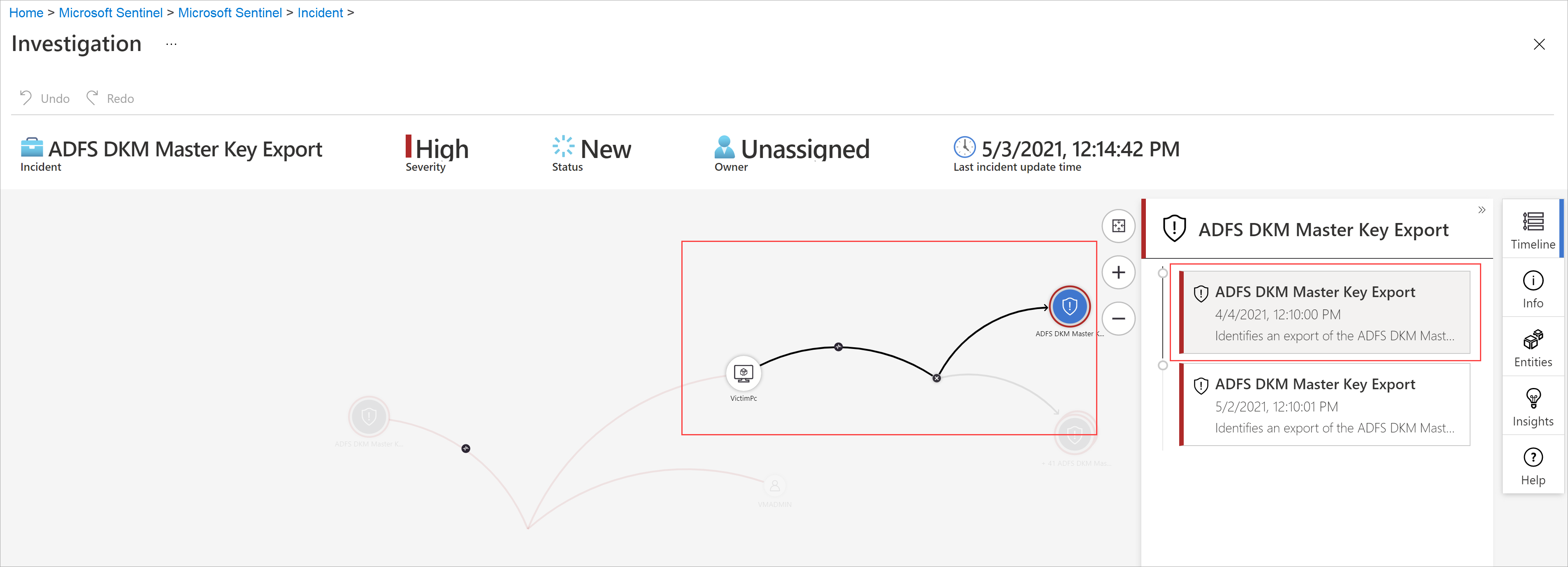

インシデントを選択し、 [調査] を選択します。 これにより、調査グラフが表示されます。 グラフには、アラートに直接接続されているエンティティと、さらに接続されている各リソースのイラスト マップが示されます。

Von Bedeutung

インシデントを調査できるのは、分析ルールの設定時にエンティティ マッピング フィールドを使用した場合のみです。 調査グラフでは、元のインシデントにエンティティが含まれている必要があります。

Microsoft Sentinel では現在、 最大 30 日前のインシデントの調査がサポートされています。

エンティティを選択すると、 [エンティティ] ウィンドウが開き、そのエンティティに関する情報を確認できます。

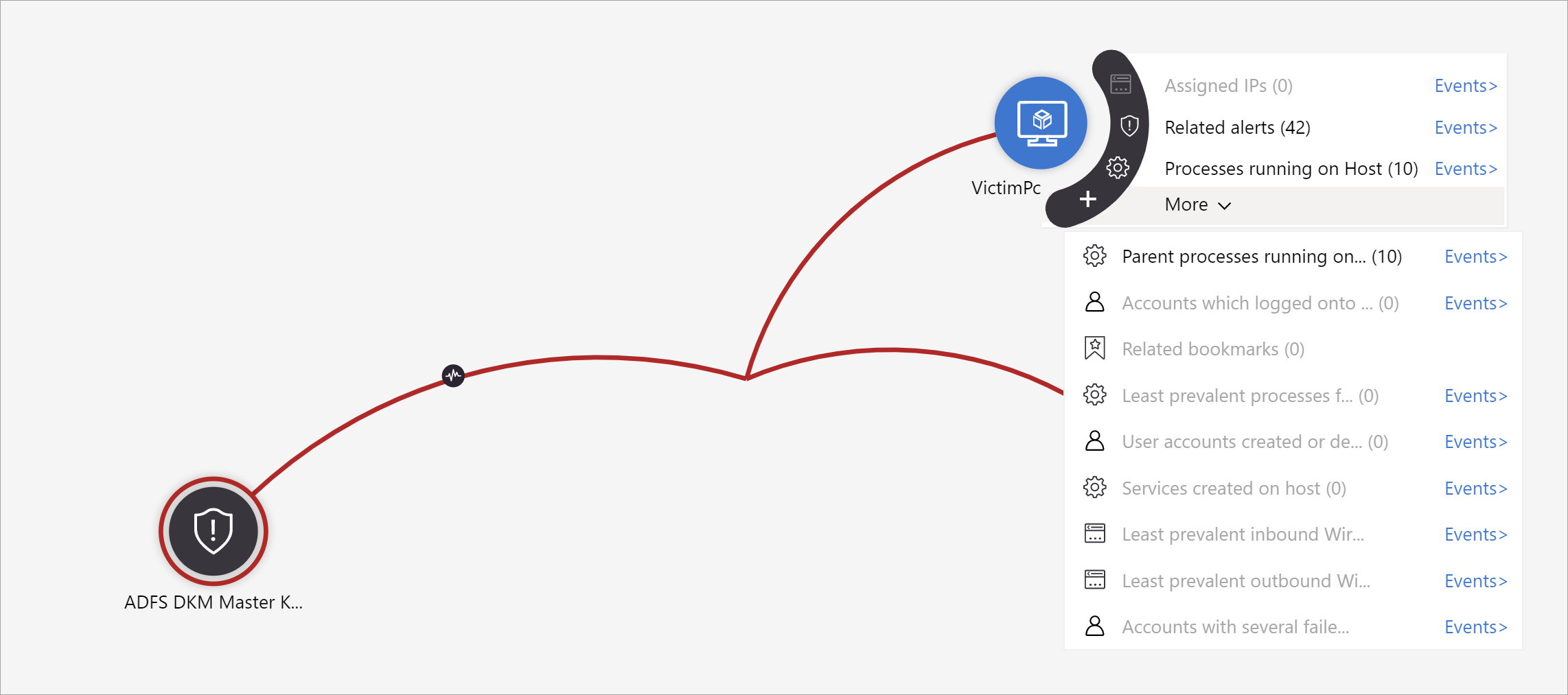

各エンティティにカーソルを合わせると、セキュリティの専門家とアナリストがエンティティの種類ごとに設計した質問のリストが表示され、調査を深めることができます。 これらのオプションを探索クエリと呼びます。

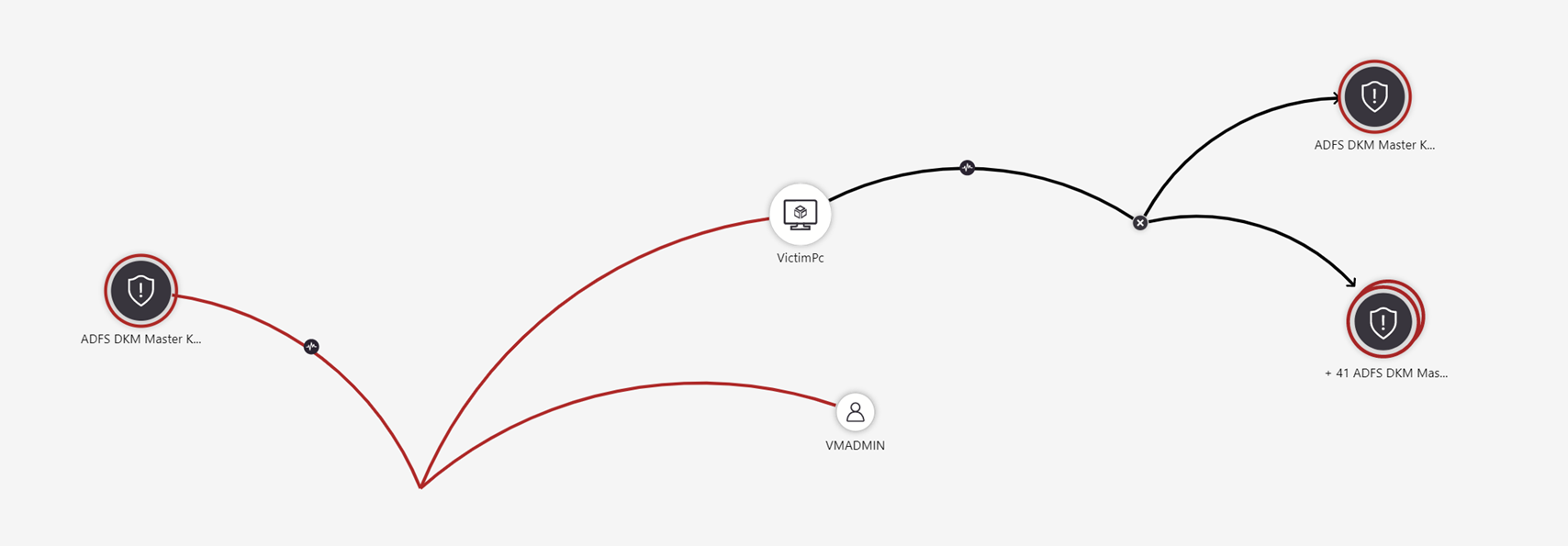

たとえば、関連するアラートを要求できます。 探索クエリを選択すると、結果として得られたエンティティがグラフに追加されます。 この例では、 [Related alerts](関連するアラート) を選択すると、グラフに次のアラートが返されます。

関連するアラートが点線でエンティティに接続されていることを確認します。

探索クエリごとに、[イベント]> を選択して、生イベントの結果と、Log Analytics で使用されるクエリを開くオプションを選択できます。

インシデントの理解のために、グラフには平行したタイムラインが表示されます。

タイムライン上にカーソルを移動して、グラフ上のどの項目がどの時点で発生したかを確認します。

調査の焦点を絞る

インシデントにアラートを追加するか、インシデントからアラートを削除することで、調査の範囲を広げたり狭めたりする方法について説明します。

類似のインシデント (プレビュー)

セキュリティ運用アナリストとして、インシデントを調査するときは、より大きなコンテキストに注意を払う必要があります。 たとえば、このような他のインシデントが以前に発生したか、または現在発生しているかどうかを確認する必要があります。

同時に発生し、同じ大規模な攻撃戦略の一部である可能性があるインシデントを特定することが必要な場合があります。

過去の類似するインシデントを現在の調査の参照ポイントとして使用するために、場合により、それらのインシデントを特定する必要があります。

多くのコンテキストを提供できる SOC のユーザーを見つけるため、または調査をエスカレートできる先のユーザーを見つけるために、場合により、過去の類似インシデントの所有者を特定する必要があります。

インシデントの詳細ページの [類似インシデント] タブ (現在プレビュー段階) には、現在のインシデントに最も類似した他のインシデントが最大 20 個表示されます。 類似性は内部の Microsoft Sentinel アルゴリズムによって計算され、インシデントは類似性の降順で並べ替えられて表示されます。

類似性の計算

類似性を判断するには、次の 3 つの基準があります。

類似のエンティティ: インシデントは、両方に同じ エンティティが含まれている場合、別のインシデントと類似していると見なされます。 2 つのインシデントに共通して含まれているエンティティが多いほど、それらの類似性が高いと見なされます。

同様のルール: インシデントは、両方が同じ 分析ルールによって作成された場合、別のインシデントと類似していると見なされます。

同様のアラートの詳細: インシデントは、同じタイトル、製品名、 カスタムの詳細を共有している場合、別のインシデントと類似していると見なされます。

インシデントが類似インシデントの一覧に表示される理由は、[Similarity reason] (類似の理由) 列に表示されます。 情報アイコンにカーソルを合わせると、共通の項目 (エンティティ、ルール名、または詳細) が表示されます。

類似性の時間枠

インシデントの類似性は、14 日前からインシデントの最後のアクティビティまで、つまりインシデントの最新アラートの終了時刻までのデータに基づいて計算されます。

インシデントの類似性は、インシデントの詳細ページに入るたびに再計算されるため、新しいインシデントが作成または更新された場合は、セッション間で結果が異なる可能性があります。

インシデントに関するコメント

セキュリティ運用アナリストは、インシデントを調査する際に、経営陣への正確な報告を確保し、同僚間のシームレスな協力とコラボレーションを可能にするために、実行する手順を徹底的に文書化する必要があります。 Microsoft Sentinel には、これを実現するのに役立つ豊富なコメント環境が用意されています。

コメントでできるもう1つの重要なことは、インシデントを自動的に充実させることです。 外部ソースから関連情報を取得するインシデントに対してプレイブックを実行する場合 (たとえば、VirusTotal でファイルのマルウェアをチェックする場合)、プレイブックで外部ソースの応答を (定義する他の情報と共に) インシデントのコメントに配置できます。

コメントの使い方は簡単です。 インシデントの詳細ページの [コメント ] タブからアクセスします。

インシデントのコメントに関してよく寄せられる質問

インシデントコメントを使用する際には、考慮すべき点がいくつかあります。 次の質問リストは、これらの考慮事項を示しています。

どのような種類の入力がサポートされていますか?

テキスト: Microsoft Sentinel のコメントでは、プレーンテキスト、基本的な HTML、Markdown でのテキスト入力がサポートされています。 コピーしたテキスト、HTML、Markdown をコメント ウィンドウに貼り付けることもできます。

画像: コメントに画像へのリンクを挿入でき、画像はインラインで表示されますが、画像はDropbox、OneDrive、Googleドライブなどの一般公開されている場所にすでにホストされている必要があります。 画像をコメントに直接アップロードすることはできません。

コメントのサイズに制限はありますか?

コメントごと: 1 つのコメントが保持できる最大文字数は 30,000 文字です。

インシデントごと: 1 つのインシデントが保持できる最大コメント数は 100 件です。

注

Log Analytics の SecurityIncident テーブルにおけるインシデント レコード 1 件のサイズの上限は 64 KB です。 この制限を超えると、コメント (新しいものから順) が切り捨てられ、 詳細検索結果 に表示されるコメントに影響を与える可能性があります。

インシデント データベース内の実際のインシデント レコードは影響を受けません。

コメントを編集または削除できるのは誰ですか?

編集: コメントを編集するためのアクセス許可が与えられているのは、その作成者だけです。

削除: コメントを削除するためのアクセス許可が与えられているのは、Microsoft Sentinel 共同作成者ロールのユーザーだけです。 コメントの作成者であっても、コメントを削除するにはこのロールが必要です。

インシデントを終了する

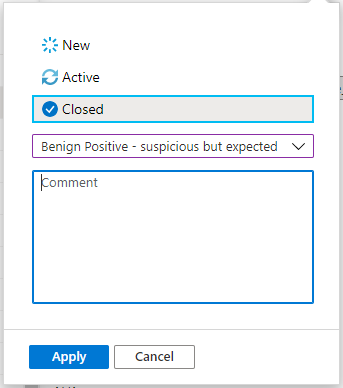

特定のインシデントを解決したら (たとえば、調査が結論に達した場合)、インシデントの状態を [終了] に設定する必要があります。 その際、インシデントを閉じる理由を指定してインシデントを分類するように求められます。 この手順は必須です。 [分類の選択] を選び、ドロップダウン リストから次のいずれかを選びます。

- True Positive - 疑わしいアクティビティ

- 良性陽性 - 疑わしいが予想される

- 誤検出 - アラート ロジックが正しくありません

- 誤検知 - データが正しくありません

- [Undetermined](不明)

![[分類の選択] リストで使用できる分類が強調表示されているスクリーンショット。](media/investigate-cases/closing-reasons-dropdown.png)

偽陽性と真陽性について詳しくは、「Microsoft Azure Sentinel での偽陽性の処理」を参照してください。

適切な分類を選択した後、 [コメント] フィールドに説明文を追加します。 これは、このインシデントを参照する必要がある場合に役立ちます。 終えて [適用] をクリックすると、インシデントが終了されます。

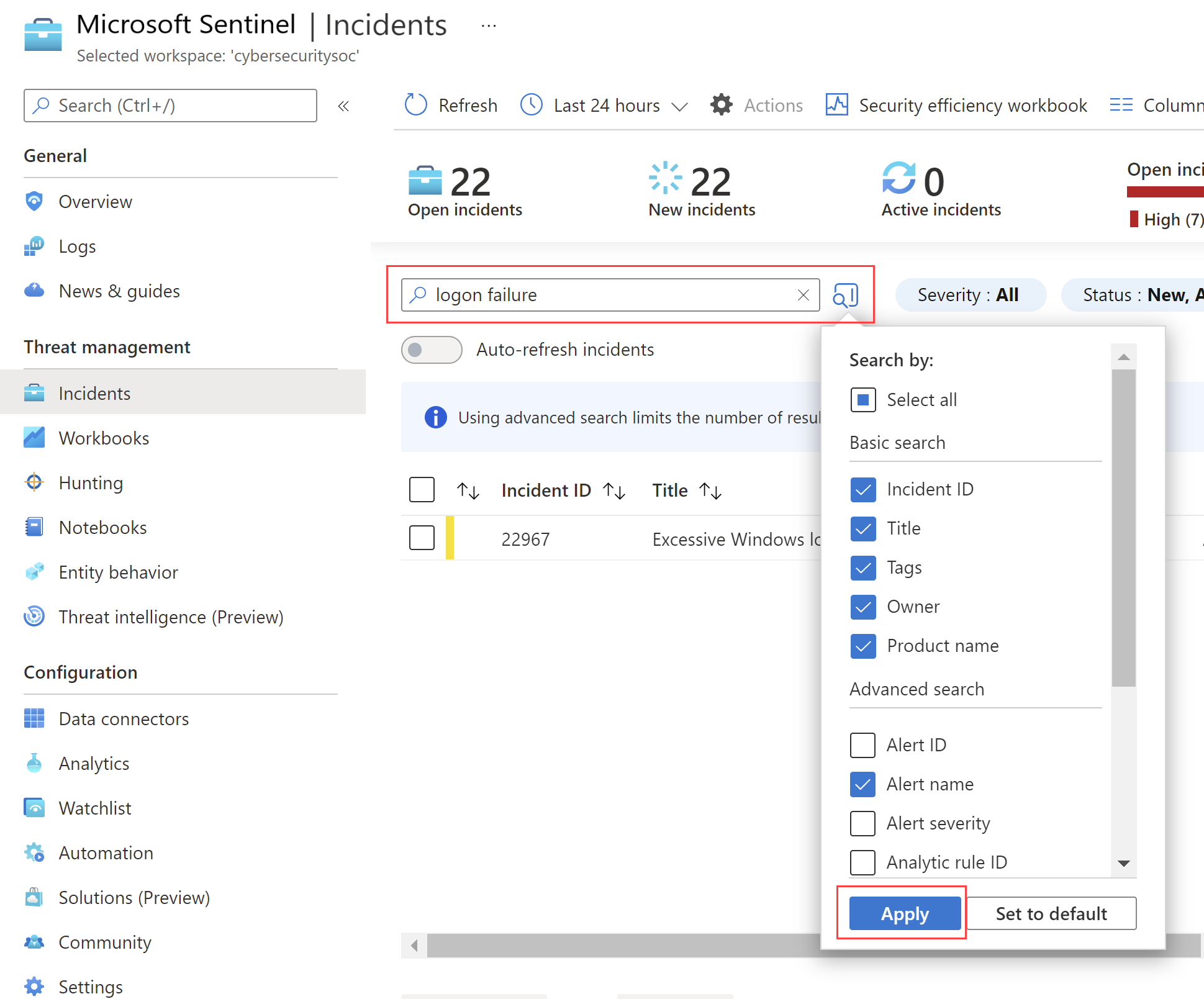

インシデントを検索する

特定のインシデントをすばやく検索するには、インシデント グリッドの上にある検索ボックスに検索文字列を入力して Enter キーを押し、表示されるインシデントの一覧を適切に変更します。 目的のインシデントが結果に含まれていない場合は、[高度な検索] オプションを使って検索を絞り込むことができます。

検索パラメーターを変更するには、 [検索] ボタンを選択し、検索を実行するパラメーターを選択します。

例えば次が挙げられます。

既定では、インシデントの検索は、インシデント ID、タイトル、タグ、所有者、および製品名の値に対してのみ実行されます。 検索ペインで、一覧を下にスクロールして検索する他のパラメーターを 1 つ以上選択し、 [適用] を選択して検索パラメーターを更新します。 [既定値として設定] を選択すると、選択されているパラメーターが既定のオプションにリセットされます。

注

[所有者] フィールドの検索では、名前とメール アドレスの両方がサポートされます。

高度な検索オプションを使用すると、検索動作が次のように変更されます。

| 検索の動作 | 説明 |

|---|---|

| 検索ボタンの色 | 検索で現在使用されているパラメーターの種類に応じて、検索ボタンの色が変わります。

|

| 自動更新 | 高度な検索パラメーターを使用すると、結果の自動更新を選択できなくなります。 |

| エンティティ パラメーター | 高度な検索では、すべてのエンティティ パラメーターがサポートされています。 任意のエンティティ パラメーターで検索すると、すべてのエンティティ パラメーターで検索が実行されます。 |

| 検索文字列 | 単語の文字列を検索すると、検索クエリ内のすべての単語が含まれます。 検索文字列では大文字と小文字が区別されます |

| クロス ワークスペースのサポート | クロスワークスペース ビューでは、高度な検索はサポートされていません。 |

| 表示される検索結果の数 | 高度な検索パラメーターを使用している場合、一度に表示される結果は 50 件のみです。 |

ヒント

探しているインシデントが見つからない場合は、検索パラメーターを削除して検索を広げます。 検索結果の項目が多すぎる場合は、さらにフィルターを追加して結果を絞り込みます。

関連コンテンツ

この記事では、Microsoft Azure Sentinel を使用して、インシデントの調査を開始する方法について学習しました。 詳細については、以下を参照してください。