このチュートリアルでは、IBM WebSphere Application Server (WAS) Network Deployment (ND) 従来版をインストールし、GNU/Linux 上の Azure Virtual Machines (VM) で WAS クラスターを構成する方法を説明します。

このチュートリアルでは、次の作業を行う方法について説明します。

- カスタム仮想ネットワークを作成し、ネットワーク内にVMを作成します。

- グラフィカル インターフェイスを使用して、WebSphere Application Server Network Deployment traditional (V9 または V8.5) を手動でインストールします。

- プロファイル管理ツールを使用して WAS クラスターを構成します。

- クラスター内に Java Platform Enterprise Edition (Java EE) アプリケーションをデプロイして実行します。

- Azure Application Gateway 経由でアプリケーションをパブリック インターネットに公開します。

- 成功した構成を検証します。

Azure ポータルから直接、GNU/Linux VM 上でこれらのすべての手順を自動的に実行する完全に自動化されたソリューションを希望する場合は、「クイック スタート: Azure 仮想マシンに WebSphere Application Server Network Deployment クラスターをデプロイする」を参照してください。 自動化はそれほどではないものの、それでも高速化されるオプションは、事前構成された Red Hat Linux ベースイメージを使用して、オペレーティング システムに Java Development Kit (JDK) と WebSphere をインストールする手順を省略することです。 これらのオファーについては、Azure Marketplace で 「WebSphere Application Server image 9.0.5.x」の検索を使用してご確認ください。

WebSphere on Azure ソリューションを開発しているエンジニアリング チームと密接に連携して移行シナリオに取り組むことにご興味がある場合は、こちらの簡単な WebSphere 移行に関するアンケート にご記入いただき、連絡先情報をご記入ください。 プログラム マネージャー、アーキテクト、エンジニアのチームからすぐに連絡があり、緊密なコラボレーションが開始されます。

前提条件

- Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。

- Azure CLI コマンドを実行できるように、 Azure CLI version 2.46.0 以降のバージョンをインストール します。

- この記事では、Windows PowerShell または UNIX Bash で Azure CLI コマンドを実行する手順について説明します。 いずれにしても、Azure CLI をインストールする必要があります。

- 初回使用時にインストールを求められたら、Azure CLI 拡張機能をインストールします。 拡張機能の詳細については、「Azure CLI で拡張機能を使用および管理する」を参照してください。

- az version を実行し、インストールされているバージョンおよび依存ライブラリを検索します。 最新バージョンにアップグレードするには、 az upgradeを実行します。

- IBMid が必要です。 お持ちでない場合は、 IBM へのログイン時 に IBM アカウントを作成し、 [IBMid の作成]を選択します。 IBMid のパスワードと Email を書き留めておきます。

- バージョン 8.5.5 の IBM WebSphere Application Server Network Deployment を使用予定の場合、この IBMid には、そのバージョンのソフトウェアを使用する権利が必要です。 権利の詳細については、IBM Passport Advantage サイトのプライマリまたはセカンダリ連絡先に問い合わせてアクセス許可を付与してもらうか、 IBM eCustomer Careの手順に従ってください。

環境の準備

このセクションでは、IBM Installation Manager および WebSphere Application Server Network Deployment traditional をインストールするインフラストラクチャを設定します。

前提条件

このチュートリアルでは、合計 3 台の VM 上に展開マネージャーと 2 台のマネージド サーバーを備えた WAS クラスターを構成します。 クラスターを構成するには、同じ可用性セット内に次の 3 つの Azure VM を作成する必要があります。

- 管理者 VM (VM 名

adminVM) には、デプロイ マネージャーが実行されています。 - マネージド VM (VM 名

mspVM1とmspVM2) には、2 つのマネージド サーバーが実行されています。

Azure へのサインイン

まだ行っていない場合は、 az login コマンドを使って Azure サブスクリプションにサイン インし、画面上の指示に従います。

az login

Note

複数の Azure テナントがお使いの Azure 資格情報に関連付けられている場合は、サインインするテナントを指定する必要があります。 これは、 --tenant オプションを使って行うことができます。 (例: az login --tenant contoso.onmicrosoft.com)。

リソース グループを作成する

az group create を使用してリソース グループを作成します。 リソース グループ名は、サブスクリプション内でグローバルに一意である必要があります。 この理由で、一意にする必要がある名前を作成するには、一意の識別子を前に付けることを検討してください。 便利な方法は、自分のイニシャルの後に今日の日付を mmdd の形式で付加することです。 この例では、 abc1110rg の場所に eastus という名前のリソース グループを作成します。

export RESOURCE_GROUP_NAME=abc1110rg

az group create --name $RESOURCE_GROUP_NAME --location eastus

仮想ネットワークの作成

Note

既定では、このセクションの Azure CLI コマンドは、特に指定がない限り Bash スタイルに従っています。

PowerShell でこれらのコマンドを実行する場合は、ここまでのコマンドで示されているように環境パラメーターを必ず宣言してください。

PowerShell でコマンド ラインを複数行に分割するには、各行の末尾にバックティック文字 (') を使用します。

WebSphere Application Server クラスターを構成するリソースは、仮想ネットワークを使用して、相互に通信し、パブリック インターネットと通信する必要があります。 仮想ネットワークの計画に関する完全なガイドは、Cloud Adoption Framework for Azure ガイドの 「仮想ネットワークの計画」を参照してください。 詳細については、 「Azure Virtual Network のよくある質問 (FAQ)」を参照してください。

次の手順を実行して、仮想ネットワークを作成します。 このセクションの例では、アドレス空間 192.168.0.0/16 で仮想ネットワークを作成して、VM 用のサブネットを作成します。

az network vnet create を使用して、仮想ネットワークを作成します。 次の例では、

myVNetという名前のネットワークを作成します。az network vnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name myVNet \ --address-prefixes 192.168.0.0/24az network vnet subnet create を使用して WAS クラスターのサブネットを作成します。 次の例では、

mySubnetという名前のサブネットを作成します。az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name mySubnet \ --vnet-name myVNet \ --address-prefixes 192.168.0.0/25az network vnet subnet create を使用して Application Gateway のサブネットを作成します。 次の例では、

wasGatewayという名前のサブネットを作成します。az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name wasGateway \ --vnet-name myVNet \ --address-prefixes 192.168.0.128/25

可用性セットの作成

次の例で示すように、 az vm availability-set createを使用して可用性セットを作成します。 可用性セットの作成は省略可能ですが、作成することをお勧めします。 詳細については、 「Windows VM 用 Azure インフラストラクチャ チュートリアル」を参照してください。

az vm availability-set create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAvailabilitySet \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

GNU/Linux で WAS を入手またはインストールする

次のセクションでは、GNU/Linux で WAS を入手またはインストールする手順について説明します。 オペレーティング システムと WAS バージョンは要件に応じて選択できますが、これらを使用できるかどうかを IBM WebSphere Application Server Network Deployment ドキュメントで確認する必要があります。

WAS V9 を使用する場合は、サポートされている最新バージョンのソフトウェアが含まれている Azure VM イメージを使用します。 イメージは IBM と Microsoft が保守しています。 IBS と Microsoft が保守している WAS ベース イメージの完全なリストについては、 Azure Marketplaceを参照してください。

IBM と Microsoft は、推奨バージョンの Red Hat Enterprise Linux に WAS V9 がプレインストールされた VM ベース イメージを保守しています。 このイメージの詳細については、 Azure portalを参照してください。 この方法を採用する場合、VM の作成に使用する Azure Marketplace イメージは ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2021-04-27-twas-cluster-base-image:2021-04-27-twas-cluster-base-image:latest になります。 イメージ名を環境変数に保存するには、次のコマンドを使用します。

export VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

$Env:VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

Red Hat Enterprise Linux マシンを作成する

基本的な VM を作成して必要なツールがインストールされていることを確認し、ディスクのスナップショットを取得し、そのスナップショットに基づいてレプリカを作成するには、次の手順に従います。

az vm create を使用して VM を作成します。 この VM でデプロイ マネージャーを実行します。

次の例では、認証に username/password のペアを使用して Red Hat Enterprise Linux マシンを作成します。 代わりに TLS/SSL 認証を使用することもできます。これは、より安全です。

az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --availability-set myAvailabilitySet \ --image $VM_URN \ --size Standard_DS1_v2 \ --admin-username azureuser \ --admin-password Secret123456 \ --public-ip-address "" \ --nsg ""次のコマンドを使用して、WAS ファイルの新しいディスクを作成してアタッチします。

この手順は、VM のベース イメージを使用するときに既に実行されています。

Windows VM を作成して X サーバーをセットアップする

このチュートリアルでは、WAS のグラフィカル インターフェイスを使用して、インストールと構成を完了します。 ジャンプ ボックス として Windows VM を使用し、 X Window System サーバー を実行して、WAS クラスターの 3 台の VM でグラフィカル インストーラーを表示します。

Windows 10 マシンをプロビジョニングし、X サーバーをインストールするには、次の手順を実行します。 Red Hat Enterprise Linux マシンと同じネットワーク内に Windows マシンが既にある場合は、Azure から新しいマシンをプロビジョニングする必要はありません。 X サーバーをインストールするセクションに直接進むことができます。

次の手順を実行して、Azure Portal から Windows 10 VM を作成します。

- Azure portal で前に作成したリソース グループを開きます。

- [作成] を選択して、リソースを作成します。

- [コンピューティング]を選択して、 windows 10を検索したら、 [Microsoft Windows 10]を選択します。

- 目的のプランを選択して、 [作成]を選択します。

- 次の値を使用して、VM を構成します。

- 仮想マシン名: myWindowsVM

- 画像: Windows 10 Pro

- [ユーザー名]: azureuser

- パスワード: Secret123456

- [ライセンス] のチェックボックスをオンにします。

- [確認と作成] を選択し、次に [作成] を選択します。

VM とサポートするリソースを作成するには数分かかります。

導入が完了したら、X サーバーをインストールし、それを使用して、グラフィカル インターフェイスを使用して Linux マシン上でアプリケーション サーバーを構成します。

X サーバーをインストールして起動するには、次の手順を実行します。

- リモート デスクトップを使用して

myWindowsVMに接続します。 詳細なガイドについては、 「リモート デスクトップを使用した接続方法と Windows が実行されている Azure 仮想マシンへのサイン オン方法」を参照してください。myWindowsVMのこのセクションに記載されている残りの手順を実行する必要があります。 - VcXsrv Windows X Server をダウンロードしてインストールします。

- ファイアウォールを無効にします。 Linux VM からの通信を許可するには、次の手順を実行して Microsoft Defender ファイアウォールをオフにします。

- [Microsoft Defender ファイアウォール] を検索して開きます。

- [Microsoft Defender ファイアウォールのオン/オフ]を見つけ、 [プライベート ネットワーク設定]で [オフにする] を選択します。 [パブリック ネットワーク設定] はそのままにします。

- [OK] を選択します。

- [Windows Defender ファイアウォール] 設定パネルを閉じます。

- デスクトップで [X-launch] を選択します。

- ディスプレイ設定で、複数のウィンドウを使用するにはディスプレイ番号を -1 に設定して、 [次へ]を選択します。

- [クライアントの起動方法を選択] の場合は、 [クライアントを起動しない]を選択して、 [次へ]を選択します。

- 追加設定を行う場合は、 [クリップボードとプライマリ選択]、 [ネイティブ opengl]、および [アクセス制御を無効化]を選択します。

- 次へ を選択して完了します。

Windows セキュリティアラート ダイアログが表示され、"VcXsrv Windows X Server がこれらのネットワーク上で通信することを許可する" というメッセージが表示されることがあります。その場合は、 [アクセスを許可]を選択します。

- リモート デスクトップを使用して

これで、Red Hat Enterprise Linux マシンに接続し、グラフィカル インターフェイスを使用して必要なツールをインストールする準備ができました。 以降のセクションでは、IBM Installation Manager と WebSphere Application Server Network Deployment traditional をインストールする方法について説明します。 インストールと構成には myWindowsVM を使用します。

依存関係のインストール

次の手順を実行して、グラフィカル インストールを有効にするために必要な依存関係をインストールし、X サーバーからの接続を許可します。

次の手順を実行して、

adminVMのプライベート IP アドレスを取得します。- Azure ポータルで、前に作成したリソース グループを選択します。

- リソースの一覧で [

adminVM] を選択します。 - [概要] ペインで、 [プロパティ]を選択します。

-

[ネットワーク] セクションで、 プライベート IP アドレスの値をコピーします。 この例では、値は

192.168.0.4です。

次の例に示すように、

myWindowsVMからコマンド プロンプトを開き、adminVMを使用して、sshに接続します。set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%パスワード「Secret123456」を入力します。

次のコマンドを使用して、

rootユーザーに切り替えます。 このチュートリアルでは、rootユーザーですべてのツールをインストールします。sudo su -次のコマンドを使用して依存関係をインストールします。

# dependencies for X server access yum install -y libXtst libSM libXrender # dependencies for GUI installation yum install -y gtk2 libXtst xorg-x11-fonts-Type1 mesa-libGL

後で、 adminVMで データ ディスクを継続してマウントするので、このターミナルを開いたままにしておきます。

データ ディスクをマウントする

この手順は、VM のベース イメージを使用するときに既に実行されています。

WebSphere Application Server Network Deployment traditional をインストールする

ベース イメージを使用する際には、既に WebSphere Application Server Network Deployment が /datadrive/IBM/WebSphere/ND/V9 ディレクトリにインストールされています。

マネージド サーバー用マシンを作成する

WebSphere Application Server Network Deployment を adminVM にインストールしました。ここでデプロイ マネージャーが実行されます。 引き続き、2 つのマネージド サーバーを実行するマシンを準備する必要があります。 次に、 adminVM のディスクのスナップショットを作成し、マネージド サーバー用マシンとして、 mspVM1 と mspVM2の 2 つを準備します。

このセクションでは、 adminVMのスナップショットを使用してマシンを準備する方法について説明します。 Azure CLI にサインインしているターミナルに戻り、次の手順を実行します。 このターミナルは Windows ジャンプ ボックスではありません。

次のコマンドを使用して

adminVMを停止します:# export RESOURCE_GROUP_NAME=abc1110rg az vm stop --resource-group $RESOURCE_GROUP_NAME --name adminVMaz snapshot create を使用して、

adminVMの OS ディスクのスナップショットを作成します。export ADMIN_OS_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query storageProfile.osDisk.managedDisk.id \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --source $ADMIN_OS_DISK_IDaz snapshot create を使用して

adminVMデータ ディスクのスナップショットを作成します。export ADMIN_DATA_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query 'storageProfile.dataDisks[0].managedDisk.id' \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --source $ADMIN_DATA_DISK_ID次のコマンドを使用して、後で使用するスナップショット ID をクエリします。

# Get the snapshot ID. export OS_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --query '[id]' \ --output tsv) export DATA_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --query '[id]' \ --output tsv)

次に、 mspVM1 と mspVM2を作成します。

mspVM1 を作成する

次の手順を実行して、 mspVM1を作成します:

-

# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --source $OS_SNAPSHOT_ID 次のコマンドを使用して VM

mspVM1を作成し、OS ディスクmspVM1_OsDisk_1をアタッチします。# Get the resource ID of the managed disk. export MSPVM1_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --attach-os-disk $MSPVM1_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM1 ` --attach-os-disk $Env:MSPVM1_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'データ ディスク スナップショットからマネージド ディスクを作成し、

mspVM1にアタッチします。az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM1_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM1 \ --name $MSPVM1_DATA_DISK_IDWAS がインストールされた状態で

mspVM1を作成できました。 VMをadminVMディスクのスナップショットから作成したため、2 つの VM は同じホスト名になります。 az vm run-command invoke を使用して、ホスト名の値をmspVM1に変更します。az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM1"コマンドが正常に実行されると、次の例のような出力になります。

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

mspVM2 を作成する

次の手順を実行して、 mspVM2を作成します:

-

# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --source $OS_SNAPSHOT_ID 次のコマンドを使用して VM

mspVM2を作成し、OS ディスクmspVM2_OsDisk_1をアタッチします。# Get the resource ID of the managed disk. export MSPVM2_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --attach-os-disk $MSPVM2_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM2 ` --attach-os-disk $Env:MSPVM2_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'データ スナップショットからマネージド ディスクを作成し、

mspVM2にアタッチします。az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM2_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM2 \ --name $MSPVM2_DATA_DISK_IDWAS がインストールされた状態で

mspVM2を作成できました。 VMをadminVMディスクのスナップショットから作成したため、2 つの VM は同じホスト名になります。 az vm run-command invoke を使用して、ホスト名の値をmspVM2に変更します。az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM2"コマンドが正常に実行されると、次の例のような出力になります。

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

前の手順を mspVM1 と mspVM2 の両方に対して実行したことを確認します。 次に、次の手順を実行してマシンの準備を完了します。

次の例に示すように、 az vm start コマンドを使用して、

adminVMを起動します。az vm start --resource-group $RESOURCE_GROUP_NAME --name adminVM次のコマンドを使用して、後のセクションで使用するプライベート IP アドレスを取得して表示します。

export ADMINVM_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export ADMINVM_IP=$(az network nic show \ --ids $ADMINVM_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM1_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM1_IP=$(az network nic show \ --ids $MSPVM1_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM2_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM2_IP=$(az network nic show \ --ids $MSPVM2_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) echo "Private IP of adminVM: $ADMINVM_IP" echo "Private IP of mspVM1: $MSPVM1_IP" echo "Private IP of mspVM2: $MSPVM2_IP"

これで、3 台のマシンの準備が整いました。 次に、WAS クラスターを構成します。

WAS プロファイルとクラスターを作成する

このセクションでは、WAS クラスターを作成および構成する方法について説明します。 WAS プロファイルとクラスターの作成に関しては、9.x シリーズと 8.5.x シリーズの間に大きな違いはありません。 このセクションのすべてのスクリーンショットは、V9 をベースとして示しています。

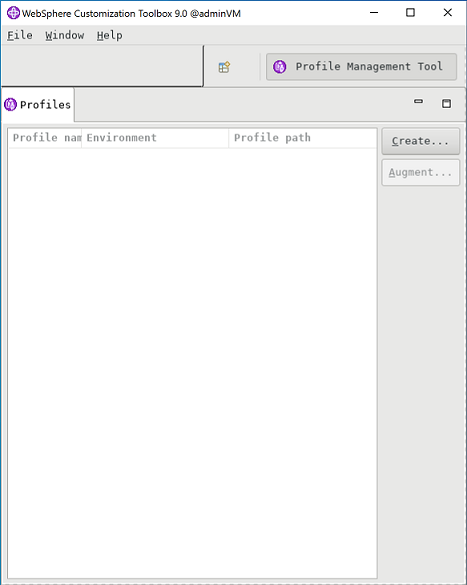

Deployment Manager プロファイルを構成する

このセクションでは、 myWindowsVM の X サーバーを使用して、Deployment Manager 用の管理プロファイルを作成し、Profile Management Tool を使用して、Deployment Manager セル内のサーバーを管理します。 プロファイルの詳細については、 「プロファイルのコンセプト」を参照してください。 Deployment Manager プロファイルの作成に関する詳細については、 「Deployment Manager で管理プロファイルを作成する」を参照してください。

次の手順を実行して、管理プロファイルを作成、構成します。

まだ Windows マシンにいることを確認します。 そうでない場合は、次のコマンドを使用して

myWindowsVMにリモート接続し、コマンド プロンプトからadminVMに接続します。set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%次のコマンドを使用して、

rootユーザーになり、DISPLAY変数を設定します。sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0次のコマンドを使用して、Profile Management Tool を起動します。

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shしばらくすると、Profile Management Tool が表示されます。 ユーザー インターフェイスが表示されない場合は、コマンド プロンプトの背後をチェックします。 [作成] を選択します

[環境の選択] ペインで、 [管理]を選択し、 [次へ]を選択します。

[サーバーの種類の選択] ペインで、 [展開マネージャー]を選択し、 [次へ]を選択します。

[プロファイル作成オプション] ペインで、 [高度なプロファイルの作成] を選択し、 [次へ]を選択します。

[オプションのアプリケーション デプロイ] ペインで、 [管理コンソールをデプロイ (推奨)] が選択されていることを確認し、 [次へ]を選択します。

[プロファイルの名前と場所] ペインで、プロファイル名と場所を入力します。 この例では、プロファイル名は

Dmgr01です。 場所は WAS バージョンによって異なります。- WAS V9 では、ロケーションは、 /datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01です。

- WAS V8.5 では、場所は、 /datadrive/IBM/WebSphere/ND/V85/profiles/Dmgr01です。

完了したら、 次へを選択します。

[ノード]、[ホスト] および [セル名] の各ペインに、ノード名、ホスト名、およびセル名を入力します。 ホストは

adminVMのプライベート IP アドレスです。 この例では、ノード名は、adminvmCellManager01で、ホストの値は、192.168.0.4で、セルの名前は、adminvmCell01です。 完了したら、 次へを選択します。[管理セキュリティ] ぺインで、管理者ユーザー名とパスワードを入力します。 この例では、ユーザー名は

websphere、パスワードはSecret123456です。 IBM コンソールへのサインインに使用できるように、ユーザー名とパスワードをメモしておきます。 完了したら、 次へを選択します。セキュリティ証明書 (パート 1) については、証明書を入力します (あれば)。 この例では、デフォルトの自己署名証明書を使用します。 [次へ] を選択します。

セキュリティ証明書 (パート 2) については、証明書を入力します (あれば)。 この例では、デフォルトの自己署名証明書を使用します。 [次へ] を選択します。

[ポート値の割り当て] ペインで、既定のポートをそのまま使用し、 [次へ]を選択します。

[Linux サービス定義] ペインで、 [Linux サービスとして Deployment Manager プロセスを実行する]を選択します。 後で Linux サービスを作成します。 [次へ] を選択します。

[プロファイル作成の概要] ペインで、情報が正しいことを確認し、 [作成]を選択します。

プロファイルの作成が完了するまでに時間がかかります。 [プロファイル作成の完了] ペインが表示されたら、 [ファースト ステップ コンソールの起動]を選択します。 [完了] を選択します。

[ファースト ステップ] コンソールが表示されます。 [インストールの検証] を選択します。

検証プロセスが開始され、次の例のような出力が表示されます。 エラーがある場合は、続行する前に解決する必要があります。

Deployment Manager のプロセスが開始されます。 [ファースト ステップ] コンソールを終了するには、出力ペインを閉じ、コンソールの [終了] を選択します。

プロファイルの作成が完了しました。 WebSphere Customization Toolbox を閉じます。

IBM コンソールにアクセスするには、次のコマンドを使用してファイアウォール ポートを開きます。

firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=7277/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=5555/tcp --permanent firewall-cmd --zone=public --add-port=7060/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=9420/tcp --permanent firewall-cmd --reloadスタートアップ時に Deployment Manager を自動的に起動するには、プロセス用の Linux サービスを作成します。 次のコマンドを実行して、Linux サービスを作成します。

export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service. ${PROFILE_PATH}/bin/wasservice.sh -add adminvmCellManager01 -servername dmgr -profilePath ${PROFILE_PATH}次の出力が表示されることを確認します。

CWSFU0013I: Service [adminvmCellManager01] added successfully.この出力が表示されない場合は、続行する前にトラブルシューティングを行って問題を解決してください。

adminVM で、Deployment Manager が実行されます。 ジャンプ ボックスの Windows VM から、URL http://<admin-vm-private-ip>:9060/ibm/console/ の IBM コンソールにアクセスできます。

カスタム プロファイルの構成

このセクションでは、 myWindowsVM の X サーバーを使用して、マネージド サーバー、 mspVM1 と mspVM2.のカスタム プロファイルを作成します。

まだ Windows マシンにいることを確認します。 そうでない場合は、 myWindowsVMにリモートで接続します。

mspVM1 のカスタム プロファイルを構成する

mspVM1 のカスタム プロファイルを構成するには、次の手順を実行します。

次のコマンドを使用して、コマンド プロンプトから

mspVM1に接続します。set MSPVM1VM_IP="192.168.0.6" ssh azureuser@%MSPVM1VM_IP%次のコマンドを使用して、

rootユーザーになり、DISPLAY変数を設定します。sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0adminVMで Deployment Manager にアクセスするには、次のコマンドを使用してファイアウォール ポートを開きます。firewall-cmd --zone=public --add-port=9080/tcp --permanent firewall-cmd --zone=public --add-port=9443/tcp --permanent firewall-cmd --zone=public --add-port=2809/tcp --permanent firewall-cmd --zone=public --add-port=9405/tcp --permanent firewall-cmd --zone=public --add-port=9406/tcp --permanent firewall-cmd --zone=public --add-port=9353/tcp --permanent firewall-cmd --zone=public --add-port=9633/tcp --permanent firewall-cmd --zone=public --add-port=5558/tcp --permanent firewall-cmd --zone=public --add-port=5578/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9404/tcp --permanent firewall-cmd --zone=public --add-port=7276/tcp --permanent firewall-cmd --zone=public --add-port=7286/tcp --permanent firewall-cmd --zone=public --add-port=5060/tcp --permanent firewall-cmd --zone=public --add-port=5061/tcp --permanent firewall-cmd --zone=public --add-port=8880/tcp --permanent firewall-cmd --zone=public --add-port=11003/udp --permanent firewall-cmd --zone=public --add-port=11004/tcp --permanent firewall-cmd --zone=public --add-port=2810/tcp --permanent firewall-cmd --zone=public --add-port=9201/tcp --permanent firewall-cmd --zone=public --add-port=9202/tcp --permanent firewall-cmd --zone=public --add-port=9354/tcp --permanent firewall-cmd --zone=public --add-port=9626/tcp --permanent firewall-cmd --zone=public --add-port=9629/tcp --permanent firewall-cmd --zone=public --add-port=7272/tcp --permanent firewall-cmd --zone=public --add-port=5001/tcp --permanent firewall-cmd --zone=public --add-port=5000/tcp --permanent firewall-cmd --zone=public --add-port=9900/tcp --permanent firewall-cmd --zone=public --add-port=9901/tcp --permanent firewall-cmd --zone=public --add-port=8878/tcp --permanent firewall-cmd --zone=public --add-port=7061/tcp --permanent firewall-cmd --zone=public --add-port=7062/tcp --permanent firewall-cmd --zone=public --add-port=11001/udp --permanent firewall-cmd --zone=public --add-port=11002/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --reload次のコマンドを使用して、Profile Management Tool を起動します。

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shしばらくすると、Profile Management Tool が表示されます。 ユーザー インターフェイスが表示されない場合は、続行する前に問題のトラブルシューティングを行って解決してください。 [作成] を選択します

[環境の選択] ウィンドウで、 [カスタム プロファイル]を選択し、 [次へ]を選択します。

[プロファイル作成オプション] ペインで、 [高度なプロファイルの作成] を選択し、 [次へ]を選択します。

[プロファイルの名前と場所] ペインで、プロファイル名と場所を入力します。 この例では、プロファイル名は

Custom01です。 場所は WAS バージョンによって異なります。- WAS V9 では、ロケーションは、 /datadrive/IBM/WebSphere/ND/V9/profiles/Custom01です。

- WAS V8.5 では、ロケーションは、 /datadrive/IBM/WebSphere/ND/V85/profiles/Custom01です。

完了したら、 次へを選択します。

[ノード] と [ホスト名] ペインで、ノード名とホストを入力します。 ホストの値は、

mspVM1のプライベート IP アドレスです。 この例では、ホストは、192.168.0.6で、ノード名は、mspvm1Node01です。 完了したら、 次へを選択します。[フェデレーション] ペインで、Deployment Manager のホスト名と認証を入力します。 Deployment Manager ホスト名または IP アドレスの場合、値は、

adminVMのプライベート IP アドレスになります。ここでは、192.168.0.4です。 Deployment Manager 認証については、この例ではユーザー名はwebsphereで、パスワードはSecret123456です。 完了したら、 次へを選択します。セキュリティ証明書 (パート 1) については、証明書を入力します (あれば)。 この例では、デフォルトの自己署名証明書を使用します。 [次へ] を選択します。

セキュリティ証明書 (パート 2) については、証明書を入力します (あれば)。 この例では、デフォルトの自己署名証明書を使用します。 [次へ] を選択します。

[ポート値の割り当て] ペインで、既定のポートをそのまま使用し、 [次へ]を選択します。

[プロファイル作成の概要] ペインで、情報が正しいことを確認し、 [作成]を選択します。

カスタム プロファイルの作成には時間がかかります。 [プロファイル作成の完了] ペインで、 [ファースト ステップ コンソールの起動] チェックボックスをオフにします。 次に、 [完了] を選択してプロファイルの作成を終了し、Profiles Management Tool を閉じます。

スタートアップ時にサーバーを自動的に起動するには、プロセス用の Linux サービスを作成します。 次のコマンドを実行して、Linux サービスを作成し、

nodeagentを起動します。export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Custom01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service to start nodeagent. ${PROFILE_PATH}/bin/wasservice.sh -add mspvm1Node01 -servername nodeagent -profilePath ${PROFILE_PATH}次の出力が表示されることを確認します。

CWSFU0013I: Service [mspvm1Node01] added successfully.この出力が表示されない場合は、続行する前にトラブルシューティングを行って問題を解決してください。

カスタム プロファイルの作成が完了し、 nodeagent が mspVM1で実行されます。

root ユーザーから元のユーザーに戻り、 mspVM1への SSH 接続を閉じます。

mspVM2 のカスタム プロファイルを構成する

「mspVM1 のカスタム プロファイルを構成する」セクションの最初に戻り、 mspVM2に対して同じ手順を再度実行します。 つまり、 mspVM1 などを使用した場合は、同じ手順を mspVM2にも実行します。

[ノードとホスト名] ペインで、 mspvm2Node01 に「」と入力し、 192.168.0.7に「」と入力します。

mspVM1 と mspVM2 の 2 つのマネージド サーバー用のカスタム プロファイルの準備が整いました。 WAS クラスターの作成に進みます。

クラスターを作成してサーバーを起動する

このセクションでは、IBM コンソールを使用して WAS クラスターを作成し、 myWindowsVMでブラウザーを使用してマネージド サーバーを起動します。 まだ Windows マシンにいることを確認します。 そうでない場合は、 myWindowsVMにリモートで接続します。 次に、次の手順を使用します。

Microsoft Edge ブラウザーを開き、

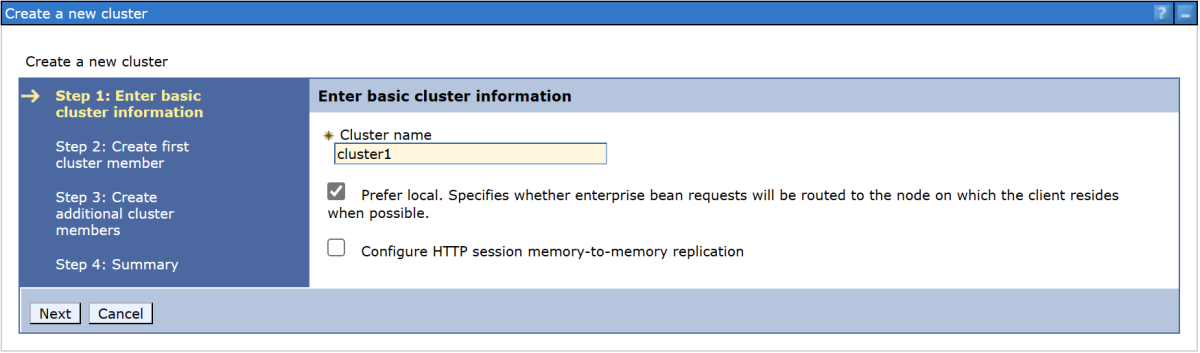

http://<adminvm-private-ip>:9060/ibm/console/に移動します。 この例では、IBM コンソール URL は、http://192.168.0.4:9060/ibm/console/です。 サインイン ペインを見つけます。 管理ユーザー名とパスワード (websphere/Secret123456) を使用して、IBM コンソールにサインインします。 これで、クラスターとサーバーを管理できます。ナビゲーション ペインで、 [サーバー]>[クラスター]>[WebSphere Application Server クラスター]の順に選択します。 次に、 [新規作成] を選択して、新しいコンピューティング クラスターを作成します。

[新しいクラスターの作成] ダイアログの [手順 1: クラスターの基本情報の入力] で、クラスター名を入力します。 この例では、クラスター名は

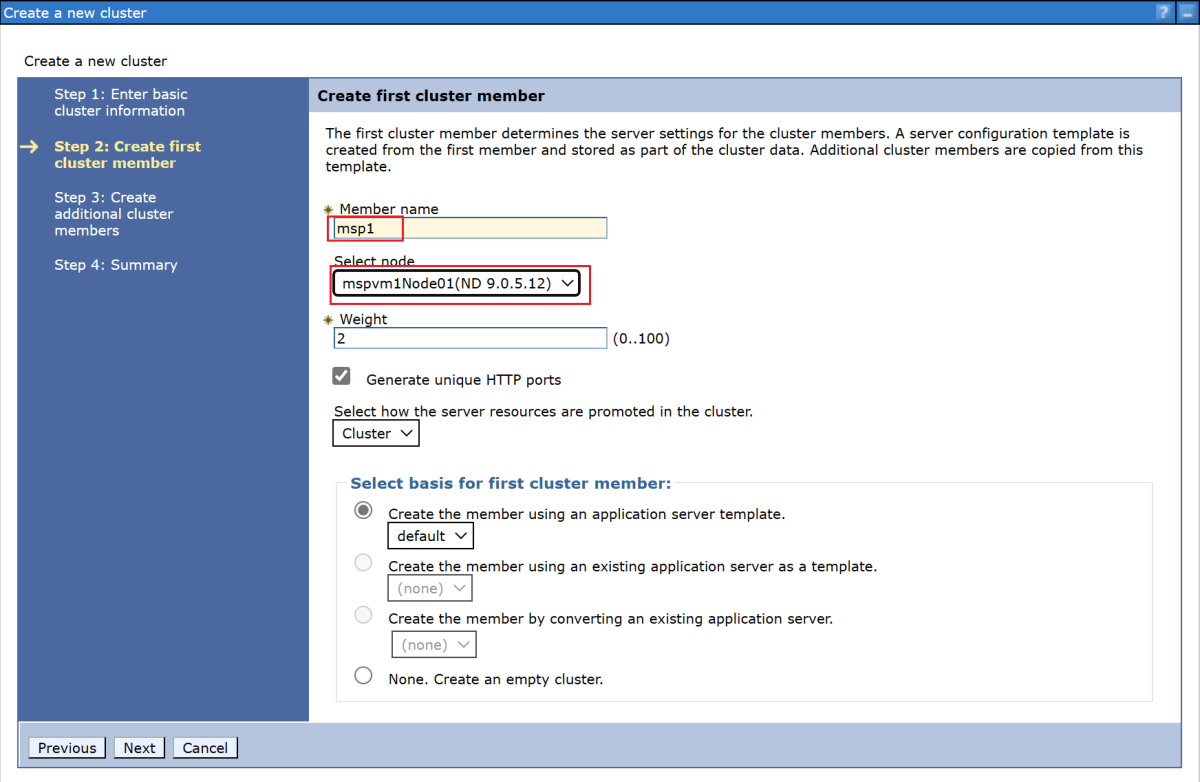

cluster1です。 完了したら、 次へを選択します。[手順 2: 最初のクラスター メンバーの作成] で、メンバー名を入力し、ノード

mspvm1Node01を選択します。 この例では、メンバー名はmsp1です。 ノードは WAS バージョンによって異なります。- WAS V9 では、ノードは

mspvm1Node01 (ND 9.0.5.12)です。 - WAS V8.5 では、ノードは

mspvm1Node01 (ND 8.5.5.24)です。

完了したら、 次へを選択します。

- WAS V9 では、ノードは

[手順 3: 追加のクラスター メンバーの作成] で、2 番目のメンバー名を入力し、ノード

mspvm2Node01を選択します。 この例では、メンバー名はmsp2です。 ノードは WAS バージョンによって異なります。- WAS V9 では、ノードは

mspvm2Node01 (ND 9.0.5.12)です。 - WAS V8.5 では、ノードは

mspvm2Node01 (ND 8.5.5.24)です。

- WAS V9 では、ノードは

[メンバーを追加] を選択して、2 番目のノードを追加します。 テーブルに、2 つのメンバーが一覧表示されます。 完了したら、 次へを選択します。

[手順 4: 概要]で、 [完了]を選択します。

クラスターの作成には、時間がかかります。 クラスターが作成されると、テーブルに

cluster1が表示されます。cluster1を選択してから、 [確認] を選択して情報を確認します。

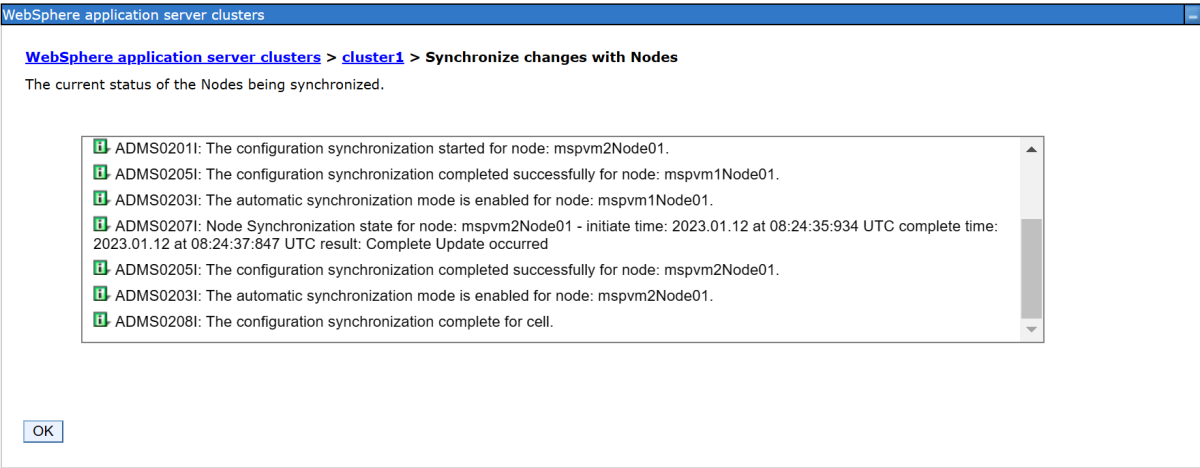

[変更をノードに同期する]を選択し、 [保存]を選択します。

作成はエラーなしで完了します。 OK を選択して続行します。

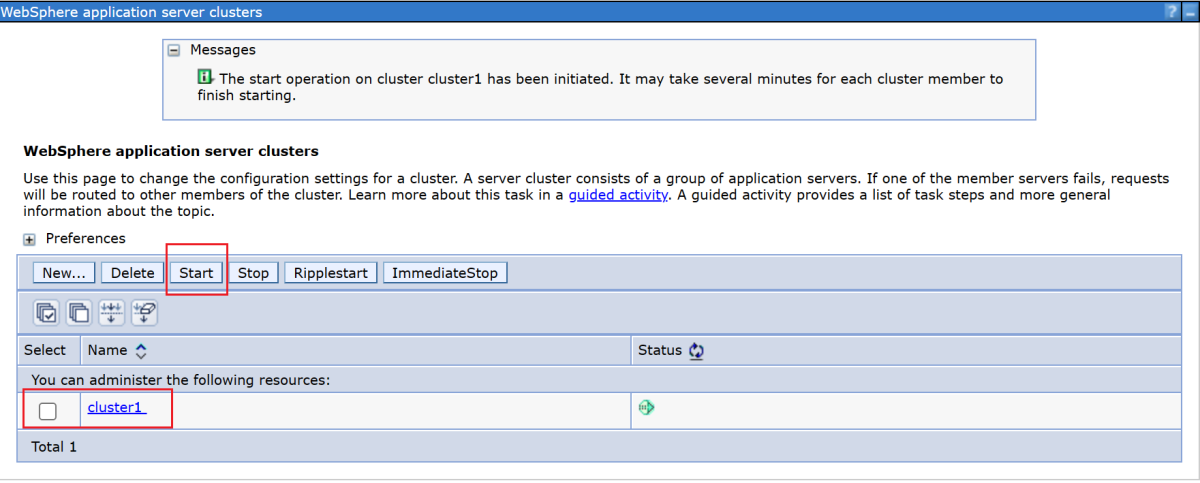

テーブルで cluster1 を選択し、 [開始] ボタンを選択してクラスターを起動します。

2 つのマネージド サーバーを起動するには、しばらく時間がかかります。 [状態] 列で、更新アイコン (互いを指す 2 つの矢印) を選択して、状態を更新します。

更新アイコンにマウス ポインターを合わせます。 ツールチップに [開始] と表示されたら、クラスターが形成されています。 ツールチップに [開始] と表示されるまで、定期的に更新してチェックを続けます。

次の手順を実行して、[アプリケーション サーバー監視ポリシー] 設定を構成し、[ノード エージェント] 開始前にマネージド サーバーを自動起動するようにします。

次の手順を実行して、

msp1を構成します。ナビゲーション ペインで、 [サーバー]、 [サーバーの種類]、 [WebSphere アプリケーション サーバー]の順に選択します。

アプリケーション サーバー

msp1のハイパーリンクを選択します。[サーバー インフラストラクチャ] セクションで [Java とプロセス管理] を選択します。

[監視ポリシー] を選択します。

[自動再起動] が選択されていることを確認してから、ノードの再起動状態として [実行中] を選択します。 [OK] を選択します。

[ミドルウェア サービス] ペインに戻ります。 [メッセージ] パネルで、 [確認] リンクを選択し、 [変更をノードと同期する]を選択します。 [保存] を選択して、すべての変更を保存および同期します。

"

The configuration synchronization complete for cell." というメッセージが表示されます。 [OK] を選択 して構成を終了します 。

次の手順を実行して、

msp2を構成します。- ナビゲーション ペインで、 [サーバー]、 [サーバーの種類]、 [WebSphere アプリケーション サーバー]の順に選択します。

- アプリケーション サーバー

msp2のハイパーリンクを選択します。 - [サーバー インフラストラクチャ] セクションで [Java とプロセス管理] を選択します。

- [監視ポリシー] を選択します。

- [自動再起動] が選択されていることを確認してから、ノードの再起動状態として [実行中] を選択します。 [OK] を選択します。

- [ミドルウェア サービス] ペインに戻ります。 [メッセージ] パネルで、 [確認] リンクを選択し、 [変更をノードと同期する]を選択します。 [保存] を選択して、すべての変更を保存および同期します。

- "

The configuration synchronization complete for cell." というメッセージが表示されます。 [OK] を選択 して構成を終了します 。

2 つのマネージド サーバー、 cluster1 と msp1を使用して msp2 を構成しました。 クラスターは稼働しています。

アプリケーションをデプロイする

次の手順を実行して、サンプル アプリケーションをデプロイします。

さきほどサインインした管理コンソールで、 [アプリケーション]>[新しいアプリケーション]を選択し、 [新しいエンタープライズ アプリケーション]を選択します。

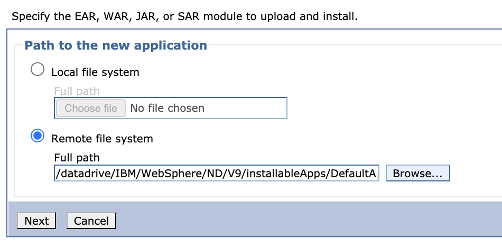

次のパネルで、 [リモート ファイル システム]を選択し、 [参照] を選択して、インストールされているサーバーのファイル システムを参照します。

adminvm で始まるシステムを選択します。 VM のファイル システムが表示されます。 そこから、 [V9] (または V85) を選択し、次に [installableApps]を選択します。

インストールできるアプリケーションの一覧で、 DefaultApplication.earを選択します。 [OK] をクリックします。

アプリケーションを選択するためのパネルに戻ります。 [次へ] を選択します。

[新しいアプリケーションをインストール] のワークフローの残りの手順で、 [次へ] を選択します。 [完了] を選択します。

"

Application DefaultApplication.ear installed successfully." というメッセージが表示されます。このメッセージが表示されない場合は、トラブルシューティングを行い、問題を解決してから続行してください。[マスター構成に直接保存] リンクを選択します。

アプリケーションを起動する必要があります。 [アプリケーション]>[すべてのアプリケーション] へ移動します。 [DefaultApplication.ear] チェック ボックスをオンにし、 [アクション] が [開始]に設定されていることを確認して、 [アクションの送信]を選択します。

[すべてのアプリケーション] テーブルの [状態] 列で、更新アイコンを選択します。 この方法でテーブルを数回更新すると、 DefaultApplication.earの [状態] 列に緑色の矢印が表示されます。

これで、アプリケーションが WAS クラスターにインストールされました。

Azure Application Gateway を使用して WAS を公開する

GNU/Linux Virtual Machines で WAS クラスターの作成を完了したので、このセクションでは、Azure Application Gateway を使用して、WAS をインターネットに公開するプロセスを説明します。

アプリケーション ゲートウェイの作成

アプリケーション ゲートウェイを作成するには、次の手順を実行します。

WAS をインターネットに公開するには、パブリック IP アドレスが必要になります。 次の例に示されているように、Azure CLI がインストールされているシェルで、「az network public-ip create」 を使用して IP アドレスを作成ます。

az network public-ip create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --allocation-method Static \ --sku Standard export APPGATEWAY_IP=$(az network public-ip show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --query '[ipAddress]' \ --output tsv)IPアドレスに関連付けるアプリケーション ゲートウェイを作成します。 次の例では、既定のバックエンド プールに WebSphere マネージド サーバーを含むアプリケーション ゲートウェイを作成します。

az network application-gateway create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAppGateway \ --public-ip-address myAGPublicIPAddress \ --location eastus \ --capacity 2 \ --http-settings-port 80 \ --http-settings-protocol Http \ --frontend-port 80 \ --sku Standard_V2 \ --subnet wasGateway \ --vnet-name myVNet \ --priority 1001 \ --servers ${MSPVM1_IP} ${MSPVM2_IP}マネージド サーバーは、ポート

9080を使用してワークロードを公開します。 次のコマンドで、バックエンド ポートappGatewayBackendHttpSettingsを指定して9080を更新し、それに対するプローブを作成します。az network application-gateway probe create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name clusterProbe \ --protocol http \ --host-name-from-http-settings true \ --match-status-codes 404 \ --path "/" az network application-gateway http-settings update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name appGatewayBackendHttpSettings \ --host-name-from-backend-pool true \ --port 9080 \ --probe clusterProbe次のコマンドを使用して、リダイレクト用の書き換えルールをプロビジョニングします。

# Create a rewrite rule set. az network application-gateway rewrite-rule set create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name myRewriteRuleSet # Associated routing rules. az network application-gateway rule update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name rule1 \ --rewrite-rule-set myRewriteRuleSet # Create a rewrite rule 1. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule01 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule01 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.6:9080(.*)$" # Create a rewrite rule 2. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule02 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule02 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.7:9080(.*)$"

これで、次のコマンドから返される URL を使用してアプリケーションにアクセスできます。

echo "http://${APPGATEWAY_IP}/snoop/"

Note

この例では、HTTP を使用して WAS サーバーへの簡単なアクセスを設定します。 セキュリティで保護されたアクセスが必要な場合は、「Application Gateway でのエンド ツー エンド TLS」の手順に 従って TLS/SSL ターミネーションを構成します。

この例では、Application Gateway 経由で IBM コンソールを公開しません。 IBM コンソールにアクセスするには、Windows マシン myWindowsVM を使用するか、パブリック IP アドレス を adminVM に割り当てます。

ジャンプ ボックス myWindowsVM を使用して IBM コンソールにアクセスせず、パブリック ネットワークに公開する場合は、次のコマンドを使用してパブリック IP アドレスを adminVM に割り当てます。

# Create a public IP address.

az network public-ip create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--allocation-method Static \

--sku Standard

# Create a network security group.

az network nsg create \

--resource-group $RESOURCE_GROUP_NAME \

--name adminnsg

# Create an inbound rule for the network security group.

az network nsg rule create \

--resource-group $RESOURCE_GROUP_NAME \

--nsg-name adminnsg \

--name ALLOW_IBM_CONSOLE \

--access Allow \

--direction Inbound \

--source-address-prefixes '["*"]' \

--destination-port-ranges 9043 \

--protocol Tcp \

--priority 500

# Update the network adapter with the network security group.

az network nic update \

--resource-group $RESOURCE_GROUP_NAME \

--name adminVMVMNic \

--network-security-group adminnsg

# Update the network adapter with the public IP address.

az network nic ip-config update \

--resource-group $RESOURCE_GROUP_NAME \

--name ipconfigadminVM \

--nic-name adminVMVMNic \

--public-ip-address myAdminVMPublicIPAddress

export ADMIN_PUBLIC_IP=$(az network public-ip show \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--query '[ipAddress]' \

--output tsv)

echo "IBM Console public URL: https://${ADMIN_PUBLIC_IP}:9043/ibm/console/"

WAS クラスター構成のテスト

WAS クラスターの構成と、それに対する Java Enterprise Edition アプリケーションのデプロイが完了しました。 次の手順を実行して、アプリケーションにアクセスし、すべての設定を検証します。

- Web ブラウザーを開きます。

- URL

http://<gateway-public-ip-address>/snoop/を使用して、アプリケーションに移動します。 - ブラウザーを継続的に更新すると、アプリはサーバー インスタンスを循環します。 Host 要求ヘッダーの値を確認します。変更は、複数回再読み込みした後に反映されることに注意してください。

リソースをクリーンアップする

WAS クラスターの構成が完了しました。 次のセクションでは、作成したリソースを削除する方法について説明します。

Windows マシンをクリーンアップする

Windows マシン myWindowsVM は、次のコマンドを使用して削除できます。 または、Windows マシン をシャットダウンし、進行中のクラスター メインテナント タスクのジャンプ ボックスとして引き続き使用することもできます。

export WINDOWSVM_NIC_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query networkProfile.networkInterfaces[0].id \

--output tsv)

export WINDOWSVM_NSG_ID=$(az network nic show \

--ids ${WINDOWSVM_NIC_ID} \

--query networkSecurityGroup.id \

--output tsv)

export WINDOWSVM_DISK_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query storageProfile.osDisk.managedDisk.id \

--output tsv)

export WINDOWSVM_PUBLIC_IP=$(az network public-ip list \

-g ${RESOURCE_GROUP_NAME} --query [0].id \

--output tsv)

echo "deleting myWindowsVM"

az vm delete --resource-group ${RESOURCE_GROUP_NAME} --name myWindowsVM --yes

echo "deleting nic ${WINDOWSVM_NIC_ID}"

az network nic delete --ids ${WINDOWSVM_NIC_ID}

echo "deleting public-ip ${WINDOWSVM_PUBLIC_IP}"

az network public-ip delete --ids ${WINDOWSVM_PUBLIC_IP}

echo "deleting disk ${WINDOWSVM_DISK_ID}"

az disk delete --yes --ids ${WINDOWSVM_DISK_ID}

echo "deleting nsg ${WINDOWSVM_NSG_ID}"

az network nsg delete --ids ${WINDOWSVM_NSG_ID}

すべてのリソースのクリーンアップ

次のコマンドを使用して、 abc1110rg を削除します。

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

次のステップ

Azure で WebSphere 製品を実行するオプションについては、「Azure で WebSphere ファミリの製品を実行するためのソリューションとは?」を参照してください。

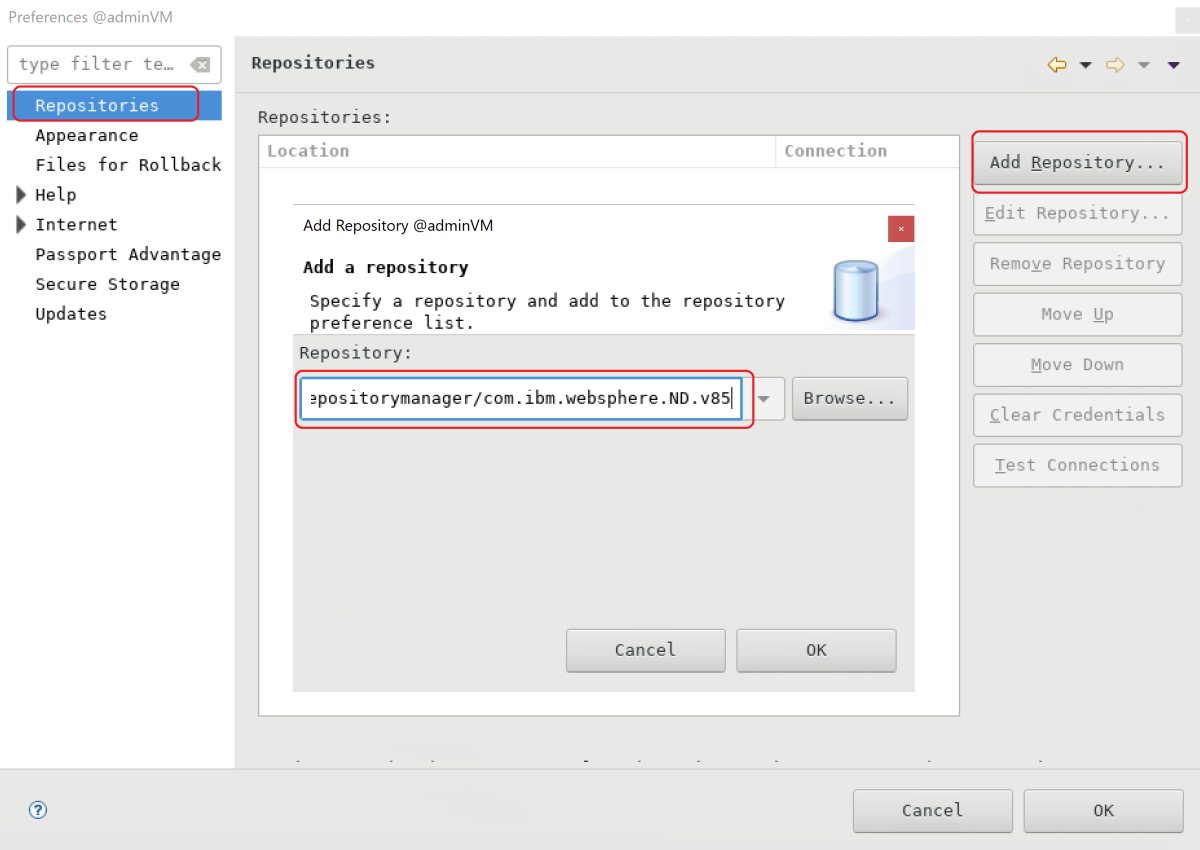

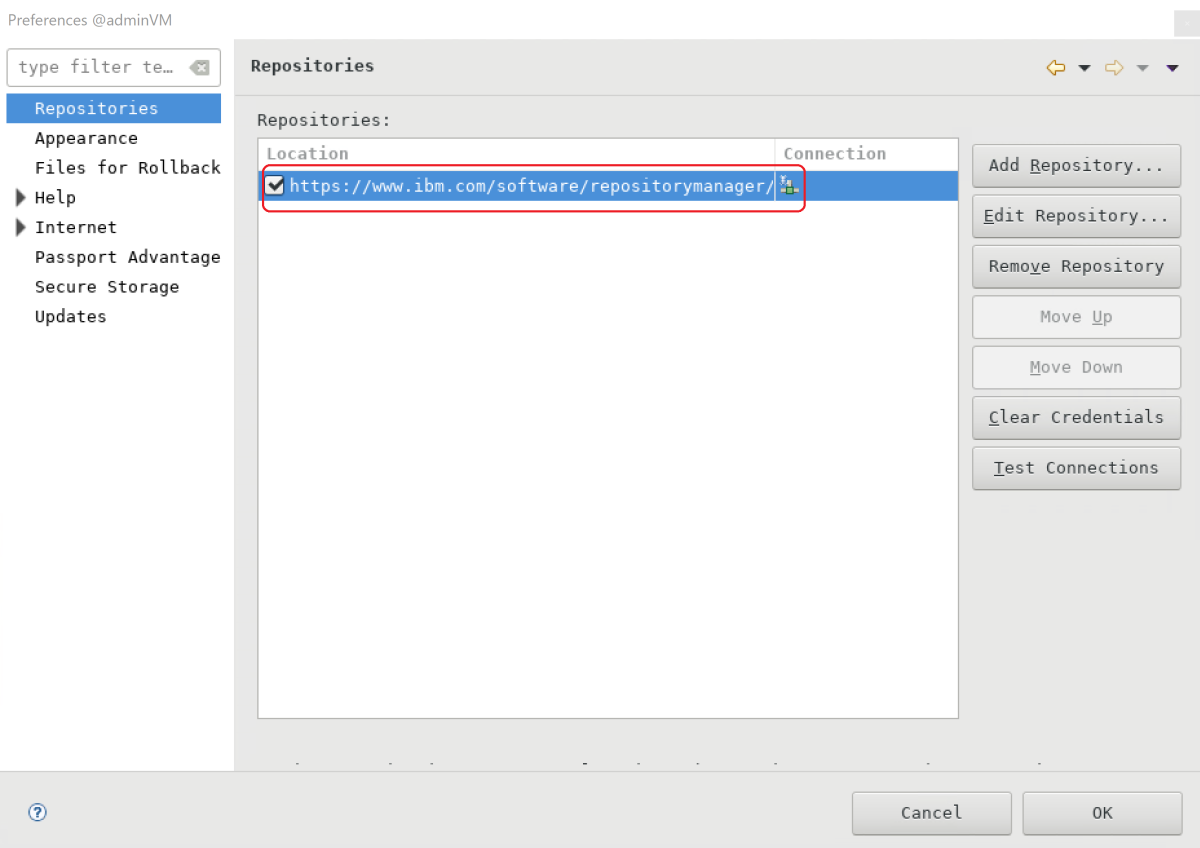

![IBM WebSphere Application Server の [パスワードが必要] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-application-server-installation-passport-username-password.png)

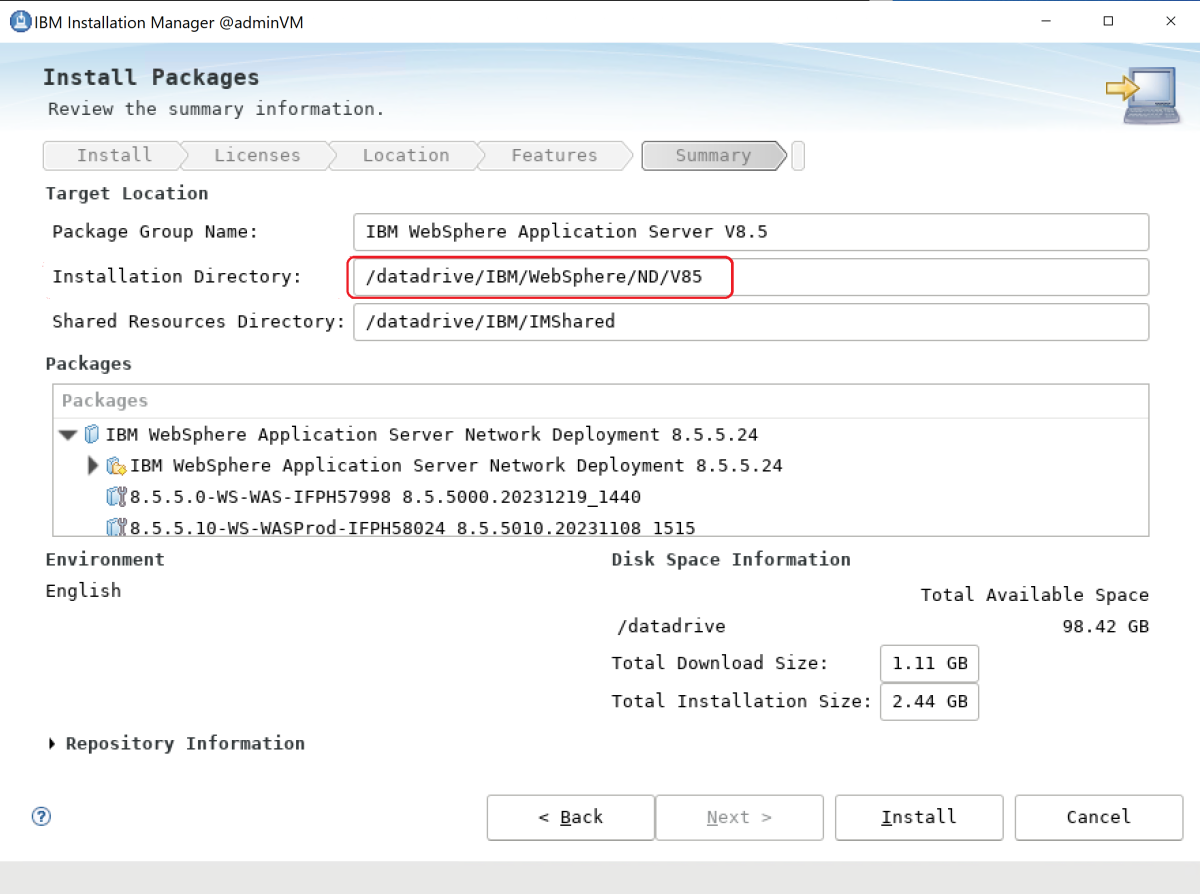

![[パッケージのインストール] ペインと IBM WebSphere Application Server WAS 8.5.5 インストールのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-application-server-installation-was855-installation.png)

![IBM WebSphere Application Server の [共有リソース ディレクトリ] ボックスのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-application-server-installation-was855-shared-resources-directory.png)

![IBM WebSphere Application Server の [インストール ディレクトリ] ボックスのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-application-server-installation-was855-installation-directory.png)

![IBM Profile Management Tool の [環境の選択] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-management-profile.png)

![IBM Profile Management Tool の [サーバーの種類の選択] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-deployment-manager.png)

![IBM Profile Management Tool の [プロファイル作成オプション] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-options-advanced.png)

![IBM Profile Management Tool の [オプションのアプリケーション デプロイ] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-advanced-deploy-console.png)

![IBM Profile Management Tool の [プロファイルの名前と場所] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-advanced-profilename-location.png)

![IBM Profile Management Tool の [ノード、ホスト、およびセルの名前] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-advanced-node-host-cell.png)

![IBM Profile Management Tool の [管理セキュリティ] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-admin-security.png)

![IBM Profile Management Tool の [ポート値の割り当て] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-advanced-ports.png)

![IBM Profile Management Tool の [プロファイル作成サマリー] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-tool-management-profile-summary.png)

![IBM Profile Management Tool の [プロファイル作成の完了] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-management-profile-complete.png)

![IBM Profile Management Tool の [環境の選択] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile.png)

![IBM Profile Management Tool の [プロファイル作成オプション] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-advanced-creation-1.png)

![IBM Profile Management Tool の [プロファイルの名前と場所] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-name-location.png)

![IBM Profile Management Tool の [ノード名およびホスト名] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-node-host-name.png)

![IBM Profile Management Tool の [フェデレーション] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-deployment-manager.png)

![IBM Profile Management Tool の [ポート値の割り当て] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-ports.png)

![IBM Profile Management Tool の [プロファイル作成サマリー] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-summary.png)

![IBM Profile Management Tool の [プロファイル作成の完了] ペインのスクリーンショット。](media/migrate-websphere-to-azure-vm-manually/ibm-websphere-profiles-custom-profile-complete.png)