既定では、要求に有効な認証と承認がある限り、Event Hubs 名前空間にはインターネットからアクセスできます。 IP ファイアウォールを使用すると、これをさらに CIDR (クラスレス ドメイン間ルーティング) 表記の IPv4 や IPv6 のアドレスのセット、またはアドレス範囲のみに制限できます。

この機能は、Azure Event Hubs へのアクセスを特定の既知のサイトからのみに制限したいシナリオで役立ちます。 ファイアウォール規則を使用すると、特定の IPv4 と IPv6 アドレスから送信されたトラフィックを受け入れる規則を構成できます。 たとえば、Azure ExpressRoute で Event Hubs を使用する場合、オンプレミス インフラストラクチャ IP アドレスからのトラフィックのみ許可するファイアウォール規則を作成できます。

IP ファイアウォール規則

Event Hubs 名前空間レベルで IP ファイアウォール規則を指定します。 そのため、規則は、サポートされているプロトコルを使用するクライアントからのすべての接続に適用されます。 Event Hubs 名前空間上の許可 IP 規則に合致しない IP アドレスからの接続試行はすべて、未承認として拒否されます。 その応答に、IP 規則に関する記述は含まれません。 IP フィルター規則は順に適用され、IP アドレスと一致する最初の規則に基づいて許可アクションまたは拒否アクションが決定されます。

重要なポイント

- この機能は Basic レベルではサポートされていません。

- 許可されているパブリック IP アドレスで稼働中のサービスから要求が送信される場合を除き、Event Hubs 名前空間に対してファイアウォール規則を有効にすると、着信要求は既定でブロックされます。 ブロックされる要求には、他の Azure サービスから、Azure portal から、ログおよびメトリック サービスなどからの各要求が含まれます。 例外として、IP フィルターが有効になっている場合でも、特定の信頼できるサービスからの Event Hubs リソースへのアクセスを許可できます。 信頼できるサービスの一覧については、「信頼できる Microsoft サービス」を参照してください。

- 指定した IP アドレスまたは仮想ネットワークのサブネットからのトラフィックのみを許可するには、名前空間に少なくとも 1 つの IP ファイアウォール規則または仮想ネットワーク規則を指定します。 IP 規則も仮想ネットワーク規則も指定しない場合は、パブリック インターネット経由で (アクセス キーを使用して) 名前空間にアクセスできます。

Azure Portal の使用

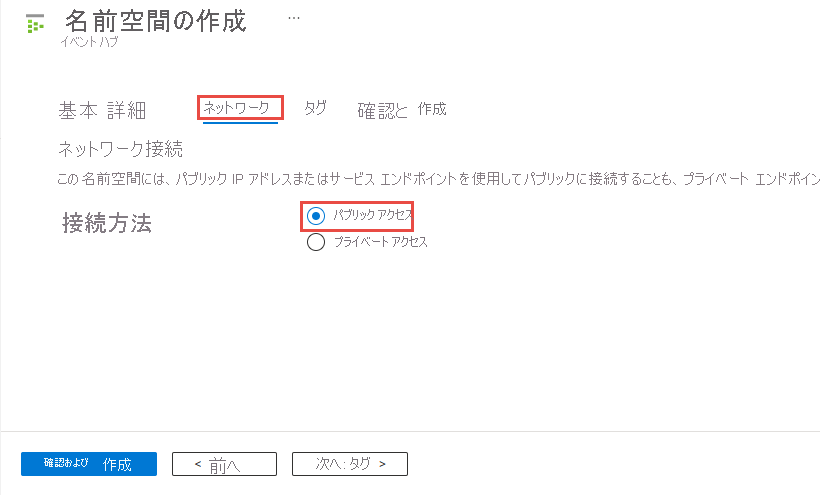

名前空間を作成するときは、名前空間へのパブリックのみ (すべてのネットワークから) またはプライベートのみ (プライベート エンドポイントを介してのみ) のアクセスを許可できます。 名前空間が作成されたら、(ネットワーク サービス エンドポイントを使用して) 特定の IP アドレスまたは特定の仮想ネットワークからのアクセスを許可できます。

名前空間の作成時にパブリック アクセスを構成する

パブリック アクセスを有効にするには、名前空間の作成ウィザードの [ネットワーク] ページで [パブリック アクセス] を選択します。

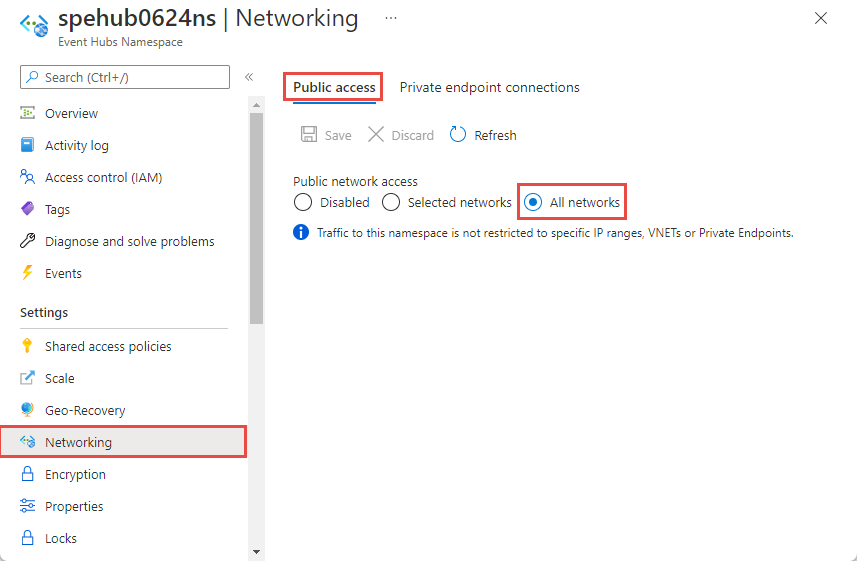

名前空間を作成したら、[Event Hubs 名前空間] ページの左側のメニューで [ネットワーク] を選択します。 [すべてのネットワーク] オプションが選択されていることがわかります。 [選択したネットワーク] オプションを選択し、特定の IP アドレスまたは特定の仮想ネットワークからのアクセスを許可できます。 次のセクションでは、IP ファイアウォールを構成して、アクセスを許可する IP アドレスを指定する方法について詳しく説明します。

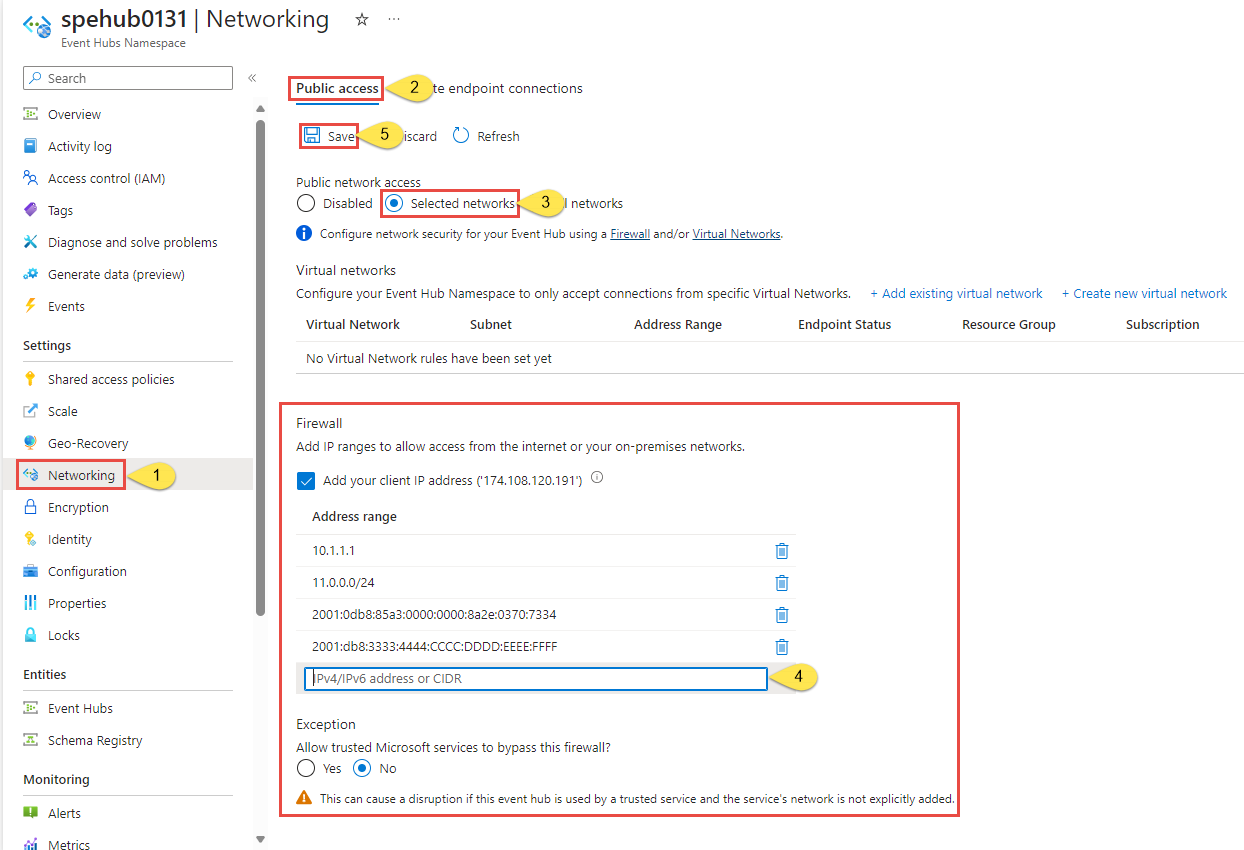

既存の名前空間の IP ファイアウォールを構成する

このセクションでは、Azure portal を使用して、Event Hubs 名前空間に対する IP ファイアウォール規則を作成する方法について説明します。

Azure portal で Event Hubs 名前空間に移動します。

左側のメニューの [設定] で [ネットワーク] を選択します。

[ネットワーク] ページの [パブリック ネットワーク アクセス] で、[選択したネットワーク] オプションを選択して、指定した IP アドレスからのアクセスのみを許可します。

[パブリック ネットワーク アクセス] ページで使用できるオプションの詳細を次に示します。

Disabled。 このオプションでは、名前空間へのパブリック アクセスが無効になります。 名前空間には、プライベート エンドポイント経由でのみアクセスできます。

[選択されたネットワーク]。 このオプションでは、選択されたネットワークからアクセス キーを使用して名前空間にパブリック アクセスできます。

重要

[選択されたネットワーク] を選択した場合は、少なくとも 1 つの IP ファイアウォール規則、または対象の名前空間にアクセスできる仮想ネットワークを追加してください。 この名前空間へのすべてのトラフィックをプライベート エンドポイント経由のみに制限する場合は、[無効] を使用します。

[すべてのネットワーク] (既定)。 このオプションを選択すると、アクセス キーを使用して、すべてのネットワークからパブリックにアクセスできるようになります。 [すべてのネットワーク] オプションを選択した場合、イベント ハブはあらゆる IP アドレスからの (アクセス キーを使用した) 接続を受け入れます。 この設定は、IP アドレス範囲 0.0.0.0/0 を受け入れる規則と同じです。

特定の IP アドレスへのアクセスを制限するには、[選択したネットワーク] オプションを選択し、次の手順に従います。

[ファイアウォール] セクションで、現在のクライアント IP にその名前空間へのアクセスを許可するには、[クライアント IP アドレスを追加する] オプションを選択します。

[アドレス範囲] には、特定の IPv4 や IPv6 のアドレス、またはアドレス範囲を CICR 表記で入力します。

重要

サービスが今後 IPv6 接続のサポートを開始し、クライアントが自動的に IPv6 の使用に切り替わると、IPv4 アドレスしかなくて IPv6 アドレスがない場合、クライアントが中断することになります。 そのため、サービスが最終的に IPv6 のサポートに切り替えたときにクライアントが中断しないように、許可されている IP アドレスの一覧に現段階で IPv6 アドレスを追加することをお勧めします。

信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可するかどうかを指定します。 詳細については、「信頼できる Microsoft サービス」を参照してください。

ツール バーの [保存] を選択して設定を保存します。 ポータルの通知に確認が表示されるまで、数分間お待ちください。

Note

特定の仮想ネットワークへのアクセスを制限するには、特定のネットワークからのアクセスの許可に関する記事をご覧ください。

信頼できる Microsoft サービス

[信頼された Microsoft サービスがこのファイアウォールをバイパスすることを許可する] 設定を有効にした場合、同じテナント内の次のサービスに Event Hubs リソースへのアクセス権が与えられます。

| 信頼できるサービス | サポートされる使用シナリオ |

|---|---|

| Azure Event Grid | Event Hubs 名前空間のイベント ハブにイベントを送信することを Azure Event Grid に許可します。 次の手順も行う必要があります。

詳細については、「マネージド ID を使用したイベント配信」を参照してください |

| Azure Stream Analytics | Event Hubs 名前空間のイベント ハブからのデータの読み取り (入力) またはイベント ハブへの書き込み (出力) を Azure Stream Analytics ジョブに許可します。 重要:Stream Analytics ジョブは、マネージド ID を使用してイベント ハブにアクセスするように構成されている必要があります。 詳細については、「Azure Stream Analytics ジョブからマネージド ID を使用してイベント ハブにアクセスする (プレビュー)」を参照してください。 |

| Azure IoT Hub | Event Hubs 名前空間のイベント ハブにメッセージを送信することを IoT Hub に許可します。 次の手順も行う必要があります。

|

| Azure API Management | API Management サービスを使用すると、Event Hubs 名前空間のイベント ハブにイベントを送信できます。

|

| Azure Monitor ([診断設定] と [アクション グループ]) | Event Hubs 名前空間のイベント ハブに診断情報とアラート通知を送信することを Azure Monitor に許可します。 Azure Monitor では、イベント ハブから読み取ることができ、イベント ハブにデータを書き込むこともできます。 |

| Azure Synapse | Azure Synapse が Synapse ワークスペースのマネージド ID を使用してイベント ハブに接続できるようにします。 Azure Event Hubs データ送信者、受信者、または所有者のロールを Event Hubs 名前空間の ID に追加します。 |

| Azure Data Explorer | Azure Data Explorer でクラスターのマネージド ID を使用してイベント ハブからイベントを受信できるようにします。 次の手順を行う必要があります。

|

| Azure IoT Central | Event Hubs 名前空間のイベント ハブにデータをエクスポートすることを IoT Central に許可します。 次の手順も行う必要があります。

|

| Azure Health Data Services | Healthcare API の IoT コネクタで Event Hubs 名前空間から医療デバイス データを取り込み、構成済みの高速ヘルスケア相互運用性リソース (FHIR®) サービスにデータを保持できるようにします。 IoT コネクタは、マネージド ID を使用してイベント ハブにアクセスするように構成されている必要があります。 詳細については、IoT コネクタの概要 - Azure Healthcare API に関する記事を参照してください。 |

| Azure Digital Twins | Azure Digital Twins が Event Hubs 名前空間内のイベント ハブにデータを送信できるようにします。 次の手順も行う必要があります。

|

Azure Event Hubs のその他の信頼できるサービスは次のとおりです。

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Resource Manager テンプレートの使用

重要

ファイアウォール機能は、Basic レベルではサポートされていません。

次の Resource Manager テンプレートでは、既存の Event Hubs 名前空間に IP フィルター規則を追加できます。

テンプレート内の ipMask は、1 つの IPv4 アドレスか、または CIDR 表記法で記述した IP アドレス ブロックです。 たとえば、CIDR 表記では、70.37.104.0/24 は 70.37.104.0 から 70.37.104.255 までの 256 個の IPv4 アドレスを表し、24 は範囲に対する有効プレフィックス ビット数を示します。

Note

defaultAction の既定値は Allow です。 仮想ネットワークまたはファイアウォール規則を追加するときは、必ず defaultAction を Deny に設定します。

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "contosoehub1333",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.EventHub/namespaces",

"apiVersion": "2022-01-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard",

"capacity": 1

},

"properties": {

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true,

"isAutoInflateEnabled": false,

"maximumThroughputUnits": 0,

"kafkaEnabled": true

}

},

{

"type": "Microsoft.EventHub/namespaces/authorizationrules",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.EventHub/namespaces/networkRuleSets",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

},

{

"ipMask": "172.72.157.204",

"action": "Allow"

}

]

}

}

]

}

テンプレートをデプロイするには、Azure Resource Manager の手順に従います。

重要

IP 規則も仮想ネットワーク規則も指定されていない場合は、defaultAction を deny に設定しても、すべてのトラフィックが名前空間に送られます。 名前空間には、パブリック インターネット経由で (アクセス キーを使用して) アクセスできます。 指定された IP アドレスまたは仮想ネットワークのサブネットからのトラフィックのみを許可するには、名前空間に少なくとも 1 つの IP 規則または仮想ネットワーク規則を指定します。

Azure CLI の使用

az eventhubs namespace network-rule-set add、list、update、remove の各コマンドを使用して、Event Hubs 名前空間の IP ファイアウォール規則を管理します。

Azure PowerShell の使用

Set-AzEventHubNetworkRuleSet コマンドレットを使用して、1 つ以上の IP ファイアウォール規則を追加します。 記事からの例を示します。

$ipRule1 = New-AzEventHubIPRuleConfig -IPMask 2.2.2.2 -Action Allow

$ipRule2 = New-AzEventHubIPRuleConfig -IPMask 3.3.3.3 -Action Allow

$virtualNetworkRule1 = New-AzEventHubVirtualNetworkRuleConfig -SubnetId '/subscriptions/subscriptionId/resourcegroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVirtualNetwork/subnets/default'

$networkRuleSet = Get-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace

$networkRuleSet.IPRule += $ipRule1

$networkRuleSet.IPRule += $ipRule2

$networkRuleSet.VirtualNetworkRule += $virtualNetworkRule1

Set-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace -IPRule $ipRule1,$ipRule2 -VirtualNetworkRule $virtualNetworkRule1,$virtualNetworkRule2,$virtualNetworkRule3

既定のアクションとパブリック ネットワーク アクセス

REST API

defaultAction プロパティの既定値は、defaultActionの API バージョンでは Deny でした。 ただし、拒否規則は、IP フィルターまたは仮想ネットワーク規則を設定しない限り、適用されません。 つまり、IP フィルターと仮想ネットワーク規則が一切ない場合、これは Allow として扱われます。

API バージョン 2021-06-01-preview 以降では、サービス側の適用を正確が反映されるよう、defaultAction プロパティの既定値は Allow です。 既定のアクションが Deny に設定されている場合は、IP フィルターと仮想ネットワーク規則が適用されます。 既定のアクションが Allow に設定されている場合は、IP フィルターと仮想ネットワーク規則は適用されません。 ルールをオフにしてから再度有効にしたときも、サービスではルールが記憶されています。

API バージョン 2021-06-01-preview 以降では、publicNetworkAccess という名前の新しいプロパティも導入されています。 これを Disabled に設定した場合は、操作がプライベート リンクのみに制限されます。 Enabled に設定した場合は、パブリック インターネット上で操作が許可されます。

これらのプロパティの詳細については、「ネットワーク 規則セットの作成または更新」および「プライベート エンドポイント接続の作成または更新」を参照してください。

Note

上記の設定ではいずれも、SAS または Microsoft Entra 認証による要求の検証がバイパスされません。 認証チェックは、常に、defaultAction、publicNetworkAccess、privateEndpointConnections の設定で構成されたネットワーク チェックをサービスが検証した後に実行されます。

Azure portal

Azure portal は常に、最新の API バージョンを使用してプロパティを取得し、設定します。 defaultAction を Deny に設定し、IP フィルターと仮想ネットワーク規則をまったく指定せずに 2021-01-01-preview 以前を使用する名前空間を構成していた場合、以前はポータルが名前空間の [ネットワーク] ページの [選択されたネットワーク] を確認していました。 現在は、[すべてのネットワーク] オプションがオンになっています。

次のステップ

Event Hubs へのアクセスを Azure 仮想ネットワークに制約するには、次のリンクをご覧ください。