Azure Firewall Manager の "セキュリティ パートナー プロバイダー" を使用すると、使い慣れた、最適なサードパーティのサービスとしてのセキュリティ (SECaaS) オファリングを使用して、ユーザーのインターネット アクセスを保護することができます。

サポートされているシナリオとベスト プラクティスのガイドラインの詳細については、「セキュリティ パートナー プロバイダーとは」を参照してください。

統合されたサードパーティのサービスとしてのセキュリティ (SECaaS) パートナーを利用できるようになりました。

- Zscaler

サード パーティのセキュリティ プロバイダーを新しいハブにデプロイする

サードパーティ プロバイダーを既存のハブにデプロイしている場合は、このセクションをスキップしてください。

- Azure portal にサインインします。

- [検索] で、 「Firewall Manager」 と入力し [サービス] でそれを選択します。

- [概要] に移動します。 [View secured virtual hubs](セキュリティで保護された仮想ハブの表示) を選択します。

- [セキュリティで保護された仮想ハブの新規作成] を選択します。

- サブスクリプションとリソース グループを入力し、サポートされているリージョンを選択して、ハブと仮想 WAN の情報を追加します。

- [Include VPN gateway to enable Security Partner Providers](セキュリティ パートナー プロバイダーを有効にする VPN ゲートウェイを含める) を選択します。

- 要件に応じて、 [ゲートウェイ スケール ユニット] を選択します。

-

[Next:Azure Firewall] を選択します。

注意

セキュリティ パートナー プロバイダーは、VPN Gateway トンネルを使用してハブに接続します。 VPN Gateway を削除すると、セキュリティ パートナー プロバイダーへの接続が失われます。

- プライベート トラフィックをフィルター処理するための Azure Firewall をサード パーティのサービス プロバイダーと一緒にデプロイし、インターネット トラフィックをフィルター処理する場合は、Azure Firewall のポリシーを選択します。 サポートされているシナリオを参照してください。

- ハブにサード パーティのセキュリティ プロバイダーのみをデプロイする場合は、 [Azure Firewall:Enabled/Disabled](有効/無効) を選択し、 [無効] に設定します。

- [Next: Security Partner Provider](Next: セキュリティ パートナー プロバイダー) を選択します。

- [Security Partner Provider](セキュリティ パートナー プロバイダー) を [有効] に設定します。

- パートナーを選択します。

- [Next:確認と作成] をクリックします。

- 内容を確認し、 [作成] を選択します。

VPN ゲートウェイのデプロイには 30 分以上かかることがあります。

ハブが作成されたことを確認するには、[Azure Firewall Manager]->[概要]->[セキュリティ保護付き仮想ハブの表示] に移動します。 セキュリティ パートナー プロバイダー名と、セキュリティ パートナーの状態である [セキュリティ接続保留中] が表示されます。

ハブが作成され、セキュリティ パートナーがセットアップされたら、引き続きセキュリティ プロバイダーをハブに接続します。

サード パーティのセキュリティ プロバイダーを既存のハブにデプロイする

また、Virtual WAN 内の既存のハブを選択し、それをセキュリティ保護付き仮想ハブに変換することもできます。

- [はじめに] の [概要] で、[セキュリティ保護付き仮想ハブの表示] を選択します。

- [Convert Existing Hubs]\(既存のハブの変換) を選択します。

- サブスクリプションと既存のハブを選択します。 残りの手順に従って、新しいハブにサード パーティ プロバイダーをデプロイします。

既存のハブをサード パーティ プロバイダーによってセキュリティ保護付きハブに変換するには、VPN ゲートウェイをデプロイする必要があることに注意してください。

セキュリティ保護付きハブに接続するようにサード パーティのセキュリティ プロバイダーを構成する

サード パーティ プロバイダーで仮想ハブの VPN Gateway へのトンネルを設定するには、ハブへのアクセス権が必要です。 これを行うには、サービス プリンシパルをサブスクリプションまたはリソース グループに関連付け、アクセス権を付与します。 次に、ポータルを使用して、これらの資格情報をサード パーティに付与する必要があります。

注意

サードパーティのセキュリティ プロバイダーにより、ユーザーに代わって VPN サイトが作成されます。 この VPN サイトは、Azure portal には表示されません。

サービス プリンシパルを作成および承認する

Microsoft Entra サービス プリンシパルを作成します。リダイレクト URL はスキップできます。

方法: リソースにアクセスできる Microsoft Entra アプリケーションとサービス プリンシパルをポータルで作成する

サービス プリンシパルのアクセス権とスコープを追加します。 方法: リソースにアクセスできる Microsoft Entra アプリケーションとサービス プリンシパルをポータルで作成する

Note

より詳細に制御するには、アクセスをリソース グループのみに制限します。

パートナー ポータルにアクセスする

パートナーから提供された手順に従って、セットアップを完了します。 これには、ハブの検出と接続、エグレス ポリシーの更新、接続の状態とログの確認を行うための Microsoft Entra 情報の送信が含まれます。

Azure の Azure Virtual WAN ポータルで、トンネル作成の状態を確認できます。 トンネルが Azure とパートナー ポータルの両方で [connected](接続済み) と表示されたら、次の手順に進み、ルートを設定してパートナーにインターネット トラフィックを送信するブランチと VNet を選択します。

他のネットワーク仮想アプライアンスは、Virtual WAN ハブに追加できます。 詳細については、「Virtual WAN ハブの NVA について」を参照してください。

Firewall Manager を使用してセキュリティを構成する

[Azure Firewall Manager] -> [Secured Hubs](セキュリティ保護付きハブ) を参照します。

ハブを選択します。 ハブの状態には、「セキュリティ接続保留中」ではなく、「プロビジョニング済み」と表示されます。

サード パーティ プロバイダーがハブに接続できることを確認してください。 VPN ゲートウェイのトンネルは、 [connected](接続済み) 状態である必要があります。 この状態は、以前の状態と比較して、ハブとサード パーティ パートナー間の接続の正常性をより反映します。

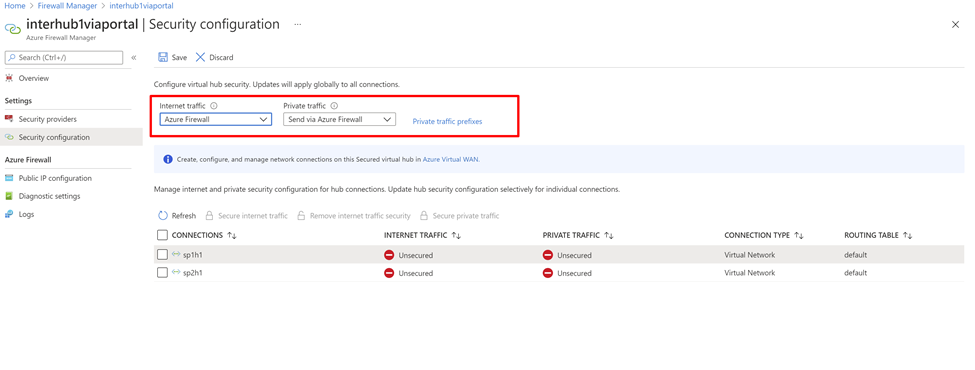

ハブを選択し、 [セキュリティ構成] に移動します。

ハブにサード パーティ プロバイダーをデプロイすると、ハブがセキュリティ保護付き仮想ハブに変換されます。 これにより、サード パーティ プロバイダーがハブへの 0.0.0.0/0 (既定) ルートをアドバタイズします。 ただし、どの接続がこの既定のルートを取得すべきかを選択しない限り、仮想ネットワーク接続と、ハブに接続されているサイトはこのルートを取得しません。

Note

ブランチのアドバタイズには、BGP 経由で 0.0.0.0/0 (既定) ルートを手動で作成しないでください。 これは、サードパーティのセキュリティ プロバイダーを使用したセキュリティで保護された仮想ハブのデプロイに対して自動的に実行されます。 これにより、デプロイ プロセスが中断される可能性があります。

Azure Firewall を介したインターネット トラフィックと信頼されたセキュリティ パートナーを介したプライベート トラフィックを設定して、仮想 WAN のセキュリティを構成します。 これにより、仮想 WAN 内の個々の接続が自動的に保護されます。

さらに、組織により、仮想ネットワークとブランチ オフィスでパブリック IP 範囲が使用されている場合は、プライベート トラフィック プレフィックスを使用してこれらの IP プレフィックスを明示的に指定する必要があります。 パブリック IP アドレスのプレフィックスは、個別に、または集合として指定できます。

プライベート トラフィックのプレフィックスに RFC1918 以外のアドレスを使用する場合は、RFC1918 以外のプライベート トラフィックに対して SNAT を無効にするように、ファイアウォールの SNAT ポリシーを構成することが必要な場合があります。 既定では、Azure Firewall によって RFC1918 以外のすべてのトラフィックに SNAT が行われます。

ブランチまたは仮想ネットワークの、サード パーティのサービス経由のインターネット トラフィック

次に、仮想ネットワークの仮想マシンまたはブランチ サイトがインターネットにアクセスできるかどうかを確認し、トラフィックがサード パーティのサービスに送信されていることを検証できます。

ルート設定の手順が完了すると、仮想ネットワークの仮想マシンとブランチ サイトに、サード パーティのサービス ルートへの 0/0 が送信されます。 これらの仮想マシンに RDP または SSH 接続することはできません。 サインインするために、ピアリングされた仮想ネットワークに Azure Bastion サービスをデプロイできます。

ルールの構成

パートナー ポータルを使用してファイアウォール規則を構成します。 Azure Firewall はトラフィックを通過させます。

たとえば、そのトラフィックを許可する明示的なルールがないにもかかわらず、トラフィックが Azure Firewall を通過することが許可されるのを観測することがあります。 これは、Azure Firewall がネクスト ホップのセキュリティ パートナー プロバイダー (ZScalar) に渡すためです。 Azure Firewall には、送信トラフィックを許可するルールがまだありますが、ルール名はログに記録されません。

詳細については、パートナー向けドキュメントを参照してください。