Security Copilot は、AI を利用した生成型のセキュリティ ソリューションであり、セキュリティ担当者の効率と機能を向上させ、マシンの速度とスケールでセキュリティの成果を向上させます。 自然言語の支援型コパイロット エクスペリエンスを提供し、セキュリティ プロフェッショナルをインシデント対応、脅威ハンティング、情報収集、態勢管理などのエンド ツー エンドのシナリオでサポートします。 実行できる機能の詳細については、「Microsoft Security Copilot とは」を参照してください。

開始する前に知っておくべきこと

Security Copilot を初めて使用する場合は、次の記事を読んで理解する必要があります。

- Microsoft Security Copilot とは

- Microsoft Security Copilot エクスペリエンス

- Microsoft Security Copilot の概要

- Microsoft Security Copilot での認証について

- Microsoft Security Copilot でのプロンプト

Azure Firewall での Security Copilot の統合

Azure Firewall は、Azure で実行されているクラウド ワークロードに最高レベルの脅威保護を提供する、クラウドネイティブでインテリジェントなネットワーク ファイアウォールのセキュリティ サービスです。 組み込みの高可用性とクラウドの無制限のスケーラビリティを備えた、完全にステートフルなサービスとしてのファイアウォールです。

Security Copilot の Azure Firewall 統合は、アナリストが自然言語の質問を使用して、フリート全体でファイアウォールの IDPS 機能によって傍受された悪意のあるトラフィックの詳細な調査を実行するのに役立ちます。

この統合は、次の 2 つの異なるエクスペリエンスで使用できます。

Security Copilot ポータル (スタンドアロン エクスペリエンス)

Azure portal での Azure Copilot (埋め込みエクスペリエンス):

詳細については、 Microsoft Security Copilot エクスペリエンス と Azure Copilot の機能に関するページを参照してください。

主要な機能

Security Copilot には、有効になっているさまざまなプラグインからデータを取得できるシステム機能が組み込まれています。

Azure Firewall の組み込みシステム機能の一覧を表示するには、Security Copilot ポータルで次の手順を実行します。

プロンプト バーで、[プロンプト] アイコン を 選択します。

[ すべてのシステム機能を表示] を選択します。

Azure Firewall セクションには、使用できるすべての機能が一覧表示されます。

Security Copilot で Azure Firewall 統合を有効にする

Azure Firewall が以下のように正しく構成されていることを確認します。

Azure Firewall 構造化ログ – Security Copilot で使用する Azure Firewall は、IDPS 用のリソース固有の構造化ログで構成する必要があり、これらのログは Log Analytics ワークスペースに送信する必要があります。

Azure Firewall のロールベースのアクセス制御 – Security Copilot で Azure Firewall プラグインを使用するユーザーは、ファイアウォールと関連する Log Analytics ワークスペースにアクセスするための適切な Azure ロールベースのアクセス制御ロールを持っている必要があります。

Security Copilot に移動し、資格情報でサインインします。

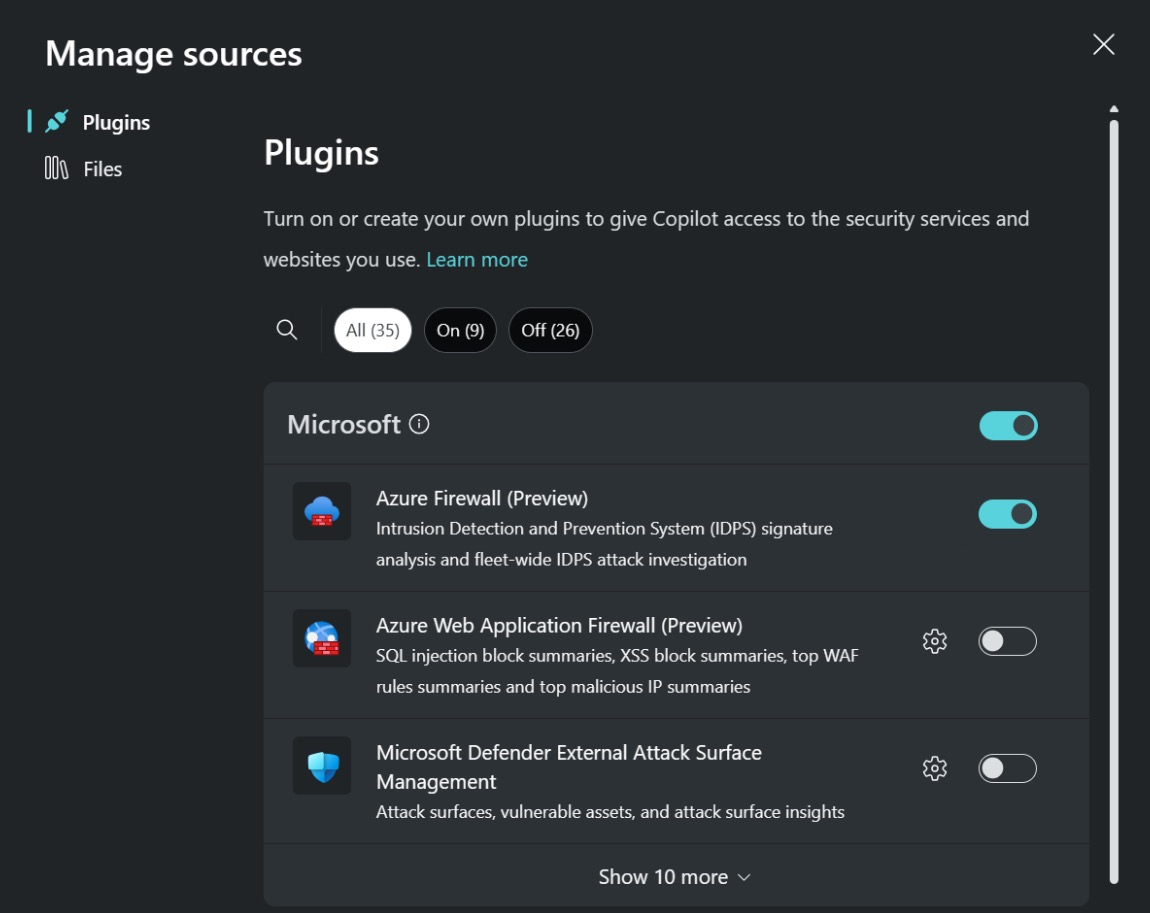

Azure Firewall プラグインが有効になっていることを確認します。 プロンプト バーで、[ ソース ] アイコンを選択します。 表示された [ ソースの管理 ] ポップアップ ウィンドウで、 Azure Firewall のトグルがオンになっていることを確認します。 次に、ウィンドウを閉じます。 その他の構成は必要ありません。 構造化されたログが Log Analytics ワークスペースに送信され、適切なロールベースのアクセス制御アクセス許可を持っている限り、Copilot は質問に答えるために必要なデータを見つけます。

Security Copilot ポータルまたは Azure portal の Azure Copilot エクスペリエンスを使用して、プロンプト バーにプロンプトを入力します。

重要

Azure Firewall のクエリに Azure Copilot を使用することは Security Copilot に含まれており、 セキュリティ コンピューティング ユニット (SKU) が必要です。 SKU は、いつでもデプロイして増減できます。 SCU の詳細については、「 Microsoft Security Copilot の概要」を参照してください。 Security Copilot が適切に構成されていないが、Azure Copilot エクスペリエンスを通じて Azure Firewall の機能に関連する質問をすると、エラー メッセージが表示されます。

Azure Firewall プロンプトのサンプル

Azure Firewall から情報を得るために使用できるプロンプトはたくさんあります。 このセクションには、現在最適なものが示されています。 これらは、新しい機能のリリースに伴って継続的に更新されます。

特定の Azure Firewall の上位 IDPS 署名ヒット数を取得する

KQL クエリを手動で作成するのではなく、IDPS 機能によってインターセプトされたトラフィックに関する ログ情報 を取得します。

サンプル プロンプト:

- ファイアウォール

<Firewall name>によって傍受された悪意のあるトラフィックはありますか? - リソース グループ

<Firewall name>のファイアウォール<resource group name>の過去 7 日間の IDPS ヒット数の上位 20 件は何ですか? - 過去 1 か月のサブスクリプション

<Firewall name>のファイアウォール<subscription name>を対象とした上位 50 件の攻撃を表形式で表示します。

ログ情報を超えて IDPS 署名の脅威プロファイルを強化する

IDPS 署名を手動でコンパイルするのではなく、脅威情報/プロファイルを強化するための 追加の詳細 を取得します。

サンプル プロンプト:

IDPS が上位のヒットの重大度を高く、5 番目のヒットの重大度を低くフラグを設定した理由を説明してください。

この攻撃について何が分かりますか? この攻撃者は他のどのような攻撃で知られていますか?

3 番目の署名 ID が CVE

<CVE number\>に関連付けられていることがわかります。この CVE の詳細を教えてください。注意

Microsoft 脅威インテリジェンス プラグインは、Security Copilot が IDPS 署名の脅威インテリジェンスを提供するために使用する可能性があるもう 1 つのソースです。

テナント、サブスクリプション、またはリソース グループ全体で特定の IDPS 署名を探す

手動で脅威を検索する代わりに、すべての Firewall で脅威のフリート全体検索 (任意のスコープ) を実行します。

サンプル プロンプト:

- この署名 ID

<ID number\>は、たった1つのファイアウォールによってのみ停止されたのですか? このテナント全体の他のものではどうでしたか? - サブスクリプション

<subscription name>内の他のファイアウォールでこの上位ヒットは検出されましたか? - 過去 1 週間で、リソース グループ

<resource group name\>内のファイアウォールが署名 ID<ID number>を認識しましたか?

Azure Firewall の IDPS 機能を使用して環境を保護するための推奨事項を生成する

この情報を手動で調べるのではなく、Azure Firewall の IDPS 機能を使用して環境をセキュリティで保護する方法に関する ドキュメントから 情報を取得します。

サンプル プロンプト:

インフラストラクチャ全体でこの攻撃者からの将来の攻撃から自分自身を保護するにはどうすればよいですか?

すべての Azure Firewall が署名 ID

<ID number\>からの攻撃から保護されるようにするには、どうすればよいですか?IDPS のアラートのみモードとアラート アンド ブロック モードのリスクの違いは何ですか?

注意

Security Copilot では、この情報を提供するために Ask Microsoft Documentation 機能を使用することもできます。また、Azure Copilot エクスペリエンスを介してこの機能を使用する場合は、 情報の取得 機能を使用してこの情報を提供できます。

フィードバックを提供する

お客様のフィードバックは、製品の現在および計画された開発の指針にとって非常に重要です。 このフィードバックを提供する最善の方法は、製品内で直接行う方法です。

Security Copilot を通じて

完了した各プロンプトの下部にある [ この応答方法 ] を選択し、次のいずれかのオプションを選択します。

- 正しく表示 - 評価に基づいて、結果が正確かどうかを選択します。

- 改善が必要 - 評価に基づいて、結果の詳細が正しくないか不完全かどうかを選択します。

- 不適切 - 結果に疑わしい情報、あいまいな情報、または有害な可能性がある情報が含まれているかどうかを選択します。

フィードバック オプションごとに、後続のダイアログ ボックスで追加情報を指定できます。 可能な限り、特に結果が 改善が必要な場合は、結果を改善する方法を説明するいくつかの単語を記述します。 Azure Firewall 固有のプロンプトを入力し、その結果に関連性がない場合は、その情報を含めてください。

Azure Copilot を使用する

完了した各プロンプトの下部にある 好きな ボタンと 嫌い なボタンを使用します。 どちらのフィードバック オプションでも、後続のダイアログ ボックスで追加情報を指定できます。 可能であれば、特に回答が [興味なし] のときは、結果を改善するために何ができるかを簡単に説明してください。 Azure Firewall 固有のプロンプトを入力し、その結果に関連性がない場合は、その情報を含めてください。

Security Copilot のプライバシーとデータのセキュリティ

Security Copilot ポータルまたは Azure Copilot エクスペリエンスを使用して Security Copilot と対話して情報を取得すると、Copilot は Azure Firewall からそのデータをプルします。 プロンプト、取得されたデータ、およびプロンプト結果に表示される出力は、Copilot サービス内で処理され、保存されます。 詳細については、「 Microsoft Security Copilot のプライバシーとデータ セキュリティ」を参照してください。