Azure Firewall を使用して Azure Virtual Desktop のデプロイを保護する

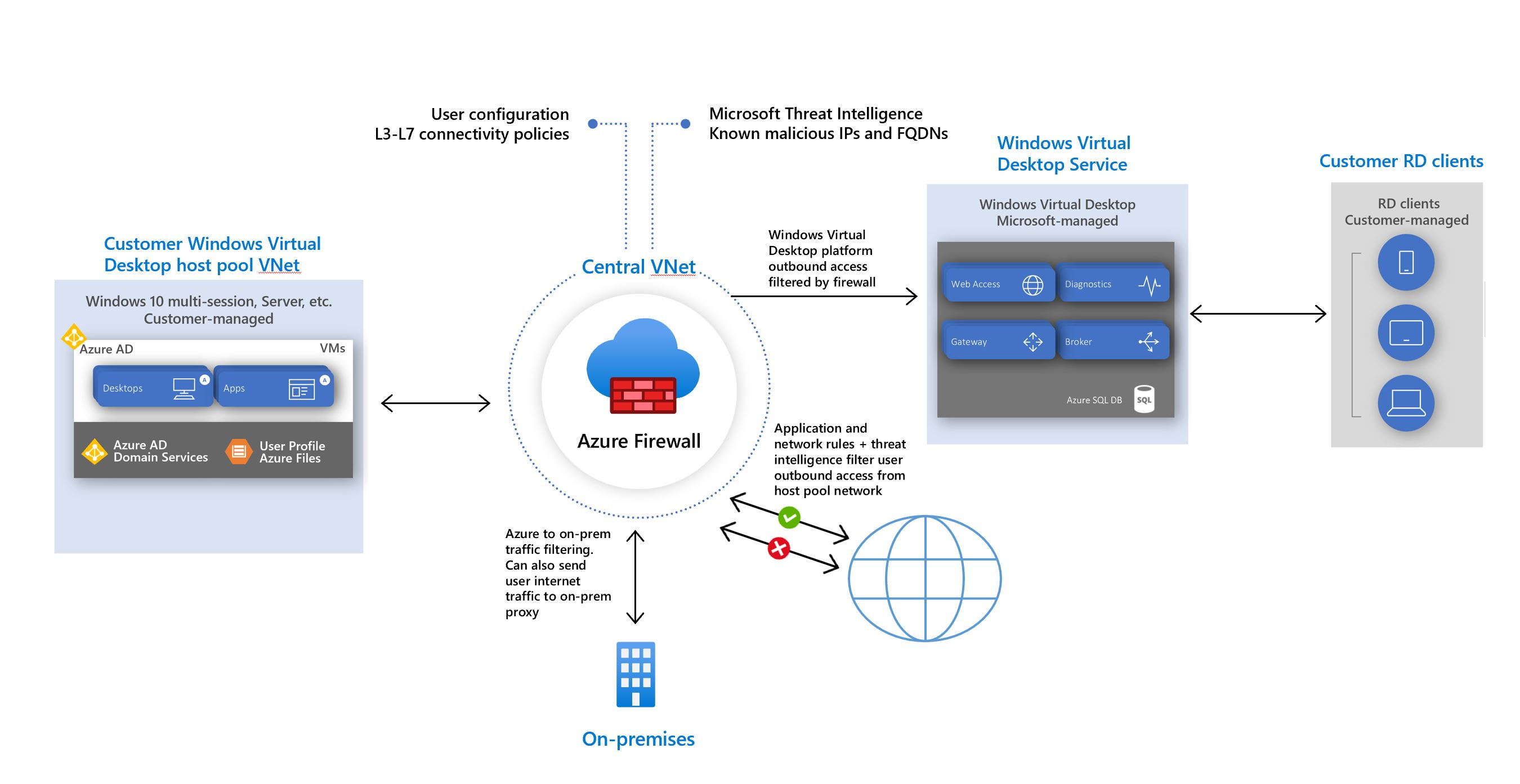

Azure Virtual Desktop は、Azure 上で実行されるクラウド仮想デスクトップ インフラストラクチャ (VDI) サービスです。 エンド ユーザーが Azure Virtual Desktop に接続すると、そのセッションはホスト プール内のセッション ホストから取得されます。 ホスト プールとは、Azure Virtual Desktop にセッション ホストとして登録する Azure 仮想マシンのコレクションです。 これらの仮想マシンは仮想ネットワーク内で実行され、仮想ネットワークのセキュリティ制御の対象となります。 Azure Virtual Desktop サービスへの発信インターネット アクセスが正常に動作している必要があり、エンド ユーザー向けに送信インターネット アクセスが必要な場合もあります。 Azure Firewall は、環境をロックダウンし、送信トラフィックをフィルター処理するのに役立ちます。

この記事のガイドラインに従って、Azure Firewall を使用して、Azure Virtual Desktop ホスト プールの保護を強化します。

前提条件

- デプロイされた Azure Virtual Desktop 環境とホスト プール 詳細については、「Azure Virtual Desktop をデプロイする」を参照してください。

- 少なくとも 1 つの Firewall Manager ポリシーを使用してデプロイされた Azure Firewall。

- ネットワーク ルールで FQDN を使用するためにファイアウォール ポリシーで有効になっている DNS と DNS プロキシ。

Azure Virtual Desktop の用語について詳しくは、「Azure Virtual Desktop の用語」を参照してください。

Azure Virtual Desktop へのホスト プールの送信アクセス

Azure Virtual Desktop 用に作成する Azure 仮想マシンが正常に機能するためには、いくつかの完全修飾ドメイン名 (FQDN) へのアクセス権が必要です。 Azure Firewall では、この構成を簡略化するために Azure Virtual Desktop FQDN タグ WindowsVirtualDesktop を使用しています。 Azure Firewall ポリシーを作成し、ネットワーク ルールとアプリケーション ルールのルール コレクションを作成する必要があります。 ルール コレクションに優先順位と許可アクションまたは拒否アクションを指定します。

必須の FQDN とエンドポイントそれぞれにルールを作成する必要があります。 そのリストは、「Azure Virtual Desktop に必要な FQDN とエンドポイント」で参照できます。 特定のホスト プールをソースとして識別するために、各セッション ホストを表す IP グループを作成できます。

重要

Azure Virtual Desktop では TLS 検査を使用しないことが推奨されます。 詳細については、プロキシ サーバー ガイドラインに関するページをご覧ください。

Azure Firewall ポリシーの例

前述のすべての必須およびオプションのルールは、https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVD で公開されているテンプレートを使用して、1 つの Azure Firewall ポリシーで簡単にデプロイできます。 運用環境にデプロイする前に、定義されているすべてのネットワークとアプリケーションのルールを確認し、Azure Virtual Desktop の公式ドキュメントおよびセキュリティ要件に準拠していることを確認することをお勧めします。

インターネットへのホスト プールの送信アクセス

組織のニーズによっては、エンド ユーザーに対して安全な送信インターネット アクセスを使用できるようにすることが必要になる場合があります。 許可される送信先の一覧が適切に定義されている場合 (Microsoft 365 アクセス用のものなど)、Azure Firewall アプリケーションとネットワーク ルールを使用して必要なアクセスを構成できます。 これにより、最適なパフォーマンスを得るため、エンド ユーザーのトラフィックがインターネットに直接ルーティングされます。 Windows 365 または Intune に対してネットワーク接続を許可する必要がある場合は、Windows 365 のネットワーク要件、および Intune のネットワーク エンドポイントに関する記事を参照してください。

セキュリティで保護された既存のオンプレミスの Web ゲートウェイを使用して送信ユーザー インターネット トラフィックをフィルター処理する場合は、明示的なプロキシ構成を使用して、Azure Virtual Desktop ホスト プールで実行されている Web ブラウザーやその他のアプリケーションを構成できます。 例については、「Microsoft Edge コマンド ライン オプションを使用してプロキシ設定を構成する方法」を参照してください。 これらのプロキシ設定は、エンド ユーザーのインターネット アクセスにのみ影響し、Azure Firewall 経由で直接 Azure Virtual Desktop プラットフォームの送信トラフィックを許可します。

Web へのユーザー アクセスを制御する

管理者は、別の Web サイト カテゴリへのユーザー アクセスを許可または拒否できます。 アプリケーション コレクションに、特定の IP アドレスから、許可または拒否する Web カテゴリに対するルールを追加します。 すべての Web カテゴリをご確認ください。

次のステップ

- Azure Virtual Desktop の詳細を、「Azure Virtual Desktop とは」で確認する