Azure portal を使用してハイブリッド ネットワークに Azure Firewall をデプロイして構成する

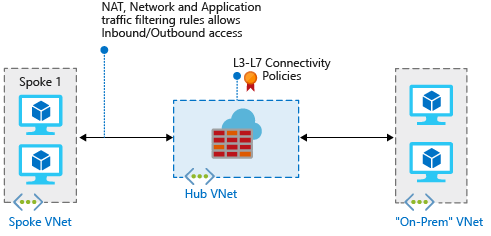

オンプレミス ネットワークを Azure 仮想ネットワークに接続してハイブリッド ネットワークを作成する場合、ご利用の Azure ネットワーク リソースへのアクセスを制御する機能が、全体的なセキュリティ プランの中で重要な役割を果たします。

Azure Firewall を使用すれば、許可および拒否するそれぞれのネットワーク トラフィックを定義するルールを使って、ハイブリッド ネットワークにおけるネットワーク アクセスを制御できます。

この記事では、3 つの仮想ネットワークを作成します。

- VNet-Hub: ファイアウォールは、この仮想ネットワーク内に存在します。

- VNet-Spoke: スポーク仮想ネットワークは Azure 上のワークロードを表します。

- VNet-Onprem: オンプレミス仮想ネットワークはオンプレミス ネットワークを表します。 実際のデプロイでは、仮想プライベート ネットワーク (VPN) 接続または Azure ExpressRoute 接続を使用してそこに接続できます。 わかりやすくするため、この記事では VPN ゲートウェイ接続を使用し、Azure に配置された仮想ネットワークがオンプレミスのネットワークを表します。

代わりに Azure PowerShell を使用してこの記事の手順を完了する場合は、「Azure PowerShell を使用してハイブリッド ネットワークに Azure Firewall をデプロイして構成する」を参照してください。

Note

この記事では、従来の Azure Firewall 規則を使用してファイアウォールを管理します。 推奨される方法は、Azure Firewall Manager ポリシーを使用することです。 Azure Firewall Manager ポリシーを使用してこの手順を実行するには、「チュートリアル: Azure portal を使用してハイブリッド ネットワークに Azure Firewall とポリシーをデプロイして構成する」をご覧ください。

前提条件

ハイブリッド ネットワークでは、ハブおよびスポーク アーキテクチャ モデルを使用して、Azure 仮想ネットワークとオンプレミス ネットワーク間でトラフィックをルーティングします。 ハブおよびスポーク アーキテクチャには、次の要件があります。

VNet-Hub を VNet-Spoke にピアリングする場合は、[この仮想ネットワークのゲートウェイまたはルート サーバーを使用する] を設定します。 ハブおよびスポーク ネットワーク アーキテクチャでは、ゲートウェイ転送によってスポーク仮想ネットワークがハブ内の VPN ゲートウェイを共有でき、VPN ゲートウェイをすべてのスポーク仮想ネットワークにデプロイする必要はありません。

また、ゲートウェイに接続された仮想ネットワークまたはオンプレミス ネットワークへのルートは、ピアリングされた仮想ネットワークのルーティング テーブルにゲートウェイ転送を介して自動的に伝達されます。 詳細については、「仮想ネットワーク ピアリングの VPN ゲートウェイ転送を構成する」を参照してください。

VNet-Spoke を VNet-Hub にピアリングする場合は、[リモート仮想ネットワークのゲートウェイまたはルート サーバーを使用する] を設定します。 [リモート仮想ネットワークのゲートウェイまたはルート サーバーを使用する] が設定され、リモート ピアリングで [この仮想ネットワークのゲートウェイまたはルート サーバーを使用する] も設定されている場合、スポーク仮想ネットワークでは、リモート仮想ネットワークのゲートウェイを転送に使用します。

スポーク サブネット トラフィックをハブ ファイアウォール経由でルーティングするには、[仮想ネットワーク ゲートウェイのルート伝達] オプションが無効になったファイアウォールを指すユーザー定義ルート (UDR) を使用してください。 このオプションを無効にすると、スポーク サブネットへのルート配布が禁止されるため、学習されたルートは UDR と競合しません。 [仮想ネットワーク ゲートウェイのルート伝達] を有効にしておきたい場合は必ず、ファイアウォールへのルートを具体的に定義して、Border Gateway Protocol (BGP) 経由でオンプレミスから BGP で発行されたルートをオーバーライドしてください。

ハブ ゲートウェイ サブネット上の UDR を、スポーク ネットワークへの次のホップとしてファイアウォール IP アドレスを指すように構成します。 Azure Firewall サブネット上に UDR は必要ありません。BGP からルートを学習するためです。

この記事の「ルートの作成」セクションでは、これらのルートを作成する方法を示します。

Azure Firewall には、インターネットへの直接接続が必要です。 AzureFirewallSubnet サブネットが BGP 経由でオンプレミス ネットワークへの既定のルートを学習する場合は、直接インターネット接続を維持するために、Internet として設定された NextHopType 値で 0.0.0.0/0 UDR を使用してオーバーライドする必要があります。

Note

強制トンネリングをサポートするように Azure Firewall を構成できます。 詳細については、「Azure Firewall 強制トンネリング」を参照してください。

直接ピアリングされた仮想ネットワーク間のトラフィックは、UDR が既定のゲートウェイとして Azure Firewall をポイントしている場合でも、直接ルーティングされます。 このシナリオでサブネット間トラフィックをファイアウォールに送信するには、UDR に両方のサブネットのターゲットのサブネット ネットワーク プレフィックスを明示的に含める必要があります。

Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。

ファイアウォールのハブ仮想ネットワークを作成する

まず、リソースを含めるためのリソース グループを作成します。

- Azure portal にサインインします。

- Azure portal のホーム ページで [リソース グループ]>[作成] の順に選択します。

- [サブスクリプション] で、ご使用のサブスクリプションを選択します。

- [リソース グループ] に、「RG-fw-hybrid-test」と入力します。

- [リージョン] でリージョンを選択します。 後で作成するリソースは、いずれも同じリージョンにある必要があります。

- [確認および作成] を選択します。

- [作成] を選択します。

次に、仮想ネットワークを作成します。

Note

AzureFirewallSubnet サブネットのサイズは /26 です。 サブネットのサイズの詳細については、「Azure Firewall に関する FAQ」を参照してください。

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「仮想ネットワーク」と入力します。

- [仮想ネットワーク] を選択し、[作成] を選択します。

- [リソース グループ] に、[RG-fw-hybrid-test] を選択します。

- [仮想ネットワーク名] に、「VNet-Hub」と入力します。

- [リージョン] で、前に使用したリージョンを選択します。

- [次へ] を選択します。

- [セキュリティ] タブで [次へ] を選択します。

- [IPv4 アドレス空間] の場合は、既定のアドレスを削除し、「10.5.0.0/16」と入力します。

- [サブネット] で、既定のサブネットを削除します。

- [サブネットの追加] を選択します

- [サブネットの追加] ページで、[サブネット テンプレート] に [Azure Firewall] を選択します。

- [追加] を選択します。

ゲートウェイ用に 2 つ目のサブネットを作成します。

- [サブネットの追加] を選択します

- [サブネット テンプレート] に、[仮想ネットワーク ゲートウェイ] を選択します。

- [開始アドレス] に、既定値 (10.5.1.0) をそのまま使用します。

- [サブネット サイズ] に、既定値 (/27) をそのまま使用します。

- [追加] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

スポーク仮想ネットワークを作成する

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「仮想ネットワーク」と入力します。

- [仮想ネットワーク] を選択し、[作成] を選択します。

- [リソース グループ] に、[RG-fw-hybrid-test] を選択します。

- [名前] に「VNet-Spoke」と入力します。

- [リージョン] で、前に使用したリージョンを選択します。

- [次へ] を選択します。

- [セキュリティ] タブで [次へ] を選択します。

- [IPv4 アドレス空間] の場合は、既定のアドレスを削除し、「10.6.0.0/16」と入力します。

- [サブネット] で、既定のサブネットを削除します。

- [サブネットの追加] を選択します

- [名前] に「SN-Workload」と入力します。

- [開始アドレス] に、既定値 (10.6.0.0) をそのまま使用します。

- [サブネット サイズ] に、既定値 (/24) をそのまま使用します。

- [追加] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

オンプレミス仮想ネットワークを作成する

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「仮想ネットワーク」と入力します。

- [仮想ネットワーク] を選択し、[作成] を選択します。

- [リソース グループ] に、[RG-fw-hybrid-test] を選択します。

- [名前] に「VNet-Onprem」と入力します。

- [リージョン] で、前に使用したリージョンを選択します。

- [次へ] を選択します。

- [セキュリティ] タブで [次へ] を選択します。

- [IPv4 アドレス空間] の場合は、既定のアドレスを削除し、「192.168.0.0/16」と入力します。

- [サブネット] で、既定のサブネットを削除します。

- [サブネットの追加] を選択します

- [名前] に「SN-Corp」と入力します。

- [開始アドレス] に、既定値 (192.168.0.0) をそのまま使用します。

- [サブネット サイズ] に、既定値 (/24) をそのまま使用します。

- [追加] を選択します。

ここで、ゲートウェイ用に 2 つ目のサブネットを作成します。

- [サブネットの追加] を選択します

- [サブネット テンプレート] に、[仮想ネットワーク ゲートウェイ] を選択します。

- [開始アドレス] に、既定値 (192.168.1.0) をそのまま使用します。

- [サブネット サイズ] に、既定値 (/27) をそのまま使用します。

- [追加] を選択します。

- [Review + create](レビュー + 作成) を選択します。

- [作成] を選択します

ファイアウォールを構成してデプロイする

ファイアウォール ハブの仮想ネットワークにファイアウォールをデプロイします。

Azure portal のホーム ページで [リソースの作成] を選択します。

検索ボックスに「firewall」と入力します。

[ファイアウォール] を選択し、[作成] を選択します。

[ファイアウォールの作成] ページで、次の表を使用してファイアウォールを構成します。

設定 値 サブスクリプション サブスクリプションを選択します。 リソース グループ 「RG-fw-hybrid-test」と入力します。 名前 「AzFW01」と入力します。 リージョン 前に使用したリージョンを選択します。 ファイアウォール SKU [Standard] を選択します。 ファイアウォール管理 [ファイアウォール規則 (クラシック) を使用してこのファイアウォールを管理する] を選択します。 仮想ネットワークを選択する [既存の> VNet-Hub を使用] を選択します。 パブリック IP アドレス [新しい> fw-pip を追加] を選択します。. [Review + create](レビュー + 作成) を選択します。

概要を確認し、 [作成] を選択してファイアウォールを作成します。

ファイアウォールのデプロイには数分かかります。

デプロイが完了したら、RG-fw-hybrid-test リソース グループに移動し、AzFW01 ファイアウォールを選択します。

プライベート IP アドレスをメモします。 後で既定のルートを作成するときにこれを使用します。

ネットワーク ルールを構成する

まず、Web トラフィックを許可するネットワーク ルールを追加します。

- [AzFW01] ページで、[規則 (クラシック)] を選択します。

- [ネットワーク ルール コレクション] タブを選択します。

- [ネットワーク ルール コレクションの追加] を選択します。

- [名前] に「RCNet01」と入力します。

- [優先度] に「100」と入力します。

- [規則コレクション アクション] で [許可] を選択します。

- [ルールの IP アドレス] で、[名前] に「AllowWeb」と入力します。

- [プロトコル] で [TCP] を選択します。

- [Source type](送信元の種類) で、 [IP アドレス] を選択します。

- [ソース] に「192.168.0.0/24」と入力します。

- [送信先の種類] として [IP アドレス] を選択します。

- [宛先アドレス] に「10.6.0.0/16」と入力します。

- [宛先ポート] に「80」と入力します。

次に、RDP トラフィックを許可するルールを追加します。 2 つ目のルール行に、次の情報を入力します。

- [名前] に「AllowRDP」と入力します。

- [プロトコル] で [TCP] を選択します。

- [Source type](送信元の種類) で、 [IP アドレス] を選択します。

- [ソース] に「192.168.0.0/24」と入力します。

- [送信先の種類] として [IP アドレス] を選択します。

- [宛先アドレス] に「10.6.0.0/16」と入力します。

- [宛先ポート] に「3389」と入力します。

- [追加] を選択します。

VPN ゲートウェイを作成して接続する

ハブとオンプレミスの仮想ネットワークは、VPN ゲートウェイ経由で接続されます。

ハブ仮想ネットワークの VPN ゲートウェイを作成する

ハブ仮想ネットワークの VPN ゲートウェイを作成します。 ネットワーク間の構成には、ルートベースの VPN の種類が必要です。 選択した SKU によっては、VPN ゲートウェイの作成に 45 分以上かかることがあります。

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「仮想ネットワーク ゲートウェイ」と入力します。

- [仮想ネットワーク ゲートウェイ] を選択し、[作成] を選択します。

- [名前] に「GW-hub」と入力します。

- [リージョン] で、前に使用したのと同じリージョンを選択します。

- [ゲートウェイの種類] で、 [VPN] を選択します。

- [VPN の種類] で、 [ルート ベース] を選択します。

- [SKU] で、 [Basic] を選択します。

- [仮想ネットワーク] で、[VNet-Hub] を選択します。

- [パブリック IP アドレス] で [新規作成] を選択し、名前として「VNet-Hub-GW-pip」と入力します。

- [アクティブ/アクティブ モードの有効化] に、[無効] を選択します。

- 他の既定値をそのまま使用し、[確認および作成] を選択します。

- 構成を確認し、[作成] を選択します。

オンプレミス仮想ネットワークの VPN ゲートウェイを作成する

オンプレミス仮想ネットワークの VPN ゲートウェイを作成します。 ネットワーク間の構成には、ルートベースの VPN の種類が必要です。 選択した SKU によっては、VPN ゲートウェイの作成に 45 分以上かかることがあります。

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「仮想ネットワーク ゲートウェイ」と入力します。

- [仮想ネットワーク ゲートウェイ] を選択し、[作成] を選択します。

- [名前] に「GW-Onprem」と入力します。

- [リージョン] で、前に使用したのと同じリージョンを選択します。

- [ゲートウェイの種類] で、 [VPN] を選択します。

- [VPN の種類] で、 [ルート ベース] を選択します。

- [SKU] で、 [Basic] を選択します。

- [仮想ネットワーク] で、 [VNet-Onprem] を選択します。

- [パブリック IP アドレス] で [新規作成] を選択し、名前として「VNet-Onprem-GW-pip」と入力します。

- [アクティブ/アクティブ モードの有効化] に、[無効] を選択します。

- 他の既定値をそのまま使用し、[確認および作成] を選択します。

- 構成を確認し、[作成] を選択します。

VPN 接続を作成する

これで、ハブ ゲートウェイとオンプレミス ゲートウェイの間に VPN 接続を作成することができます。

次の手順では、ハブ仮想ネットワークからオンプレミス仮想ネットワークへの接続を作成します。 例では共有キーを示していますが、共有キーには独自の値を使用できます。 両方の接続の共有キーが一致することが重要です。 接続の作成完了までしばらくかかります。

- RG-fw-hybrid-test リソース グループを開き、GW-hub ゲートウェイを選択します。

- 左側の列で、 [接続] を選択します。

- [追加] を選択します。

- 接続名として「Hub-to-Onprem」と入力します。

- [接続の種類] に [VNet 対 VNet] を選択します。

- [次へ] を選択します。

- [最初の仮想ネットワーク ゲートウェイ] に、[GW-hub] を選択します。

- [2 番目の仮想ネットワーク ゲートウェイ] に、[GW-Onprem] を選択します。

- [共有キー (PSK)] に「AzureA1b2C3」と入力します。

- [確認および作成] を選択します。

- [作成] を選択します。

オンプレミスとハブの間に仮想ネットワーク接続を作成します。 次の手順は前の手順と似ていますが、VNet-Onprem から VNet-Hub への接続を作成する点が異なります。 共有キーが一致することを確認してください。 数分後に接続が確立されます。

- RG-fw-hybrid-test リソース グループを開き、GW-Onprem ゲートウェイを選択します。

- 左側の列で、 [接続] を選択します。

- [追加] を選択します。

- 接続名として「Onprem-to-Hub」と入力します。

- [接続の種類] に [VNet 対 VNet] を選択します。

- [次へ: 設定] を選択します。

- [最初の仮想ネットワーク ゲートウェイ] に、[GW-Onprem] を選択します。

- [2 番目の仮想ネットワーク ゲートウェイ] に、[GW-hub] を選択します。

- [共有キー (PSK)] に「AzureA1b2C3」と入力します。

- [確認および作成] を選択します。

- [作成] を選択します。

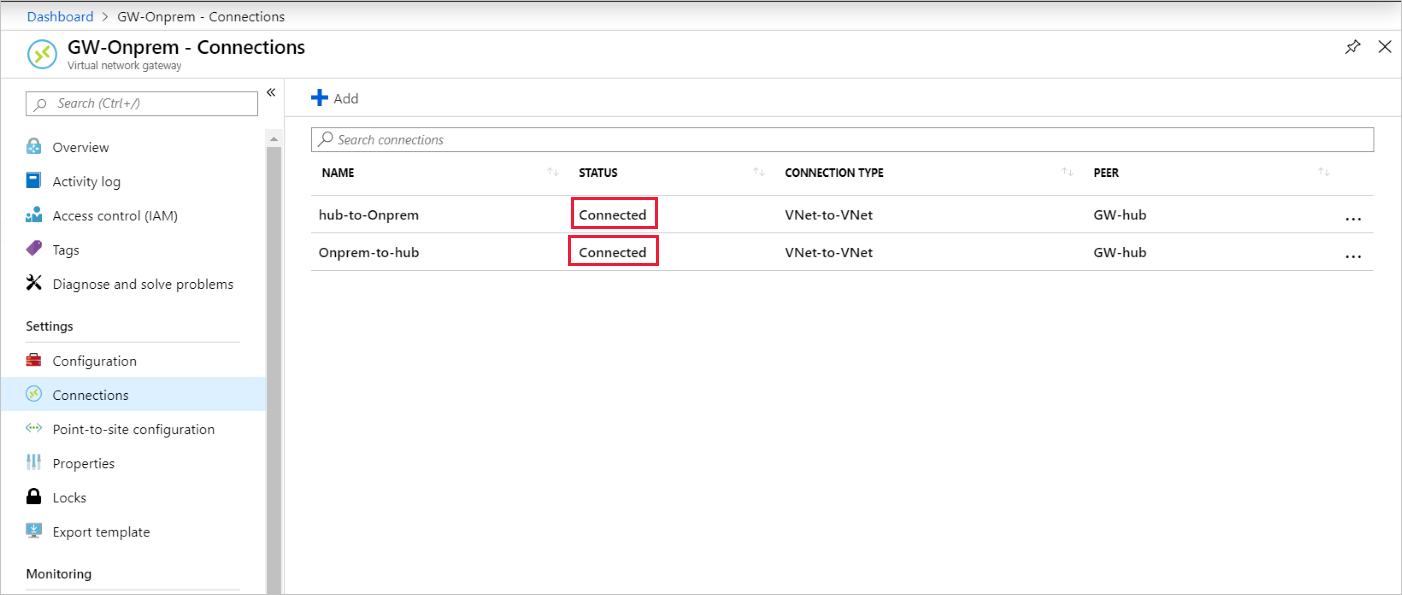

接続の確認

約 5 分後、両方の接続の状態が [接続中] になるはずです。

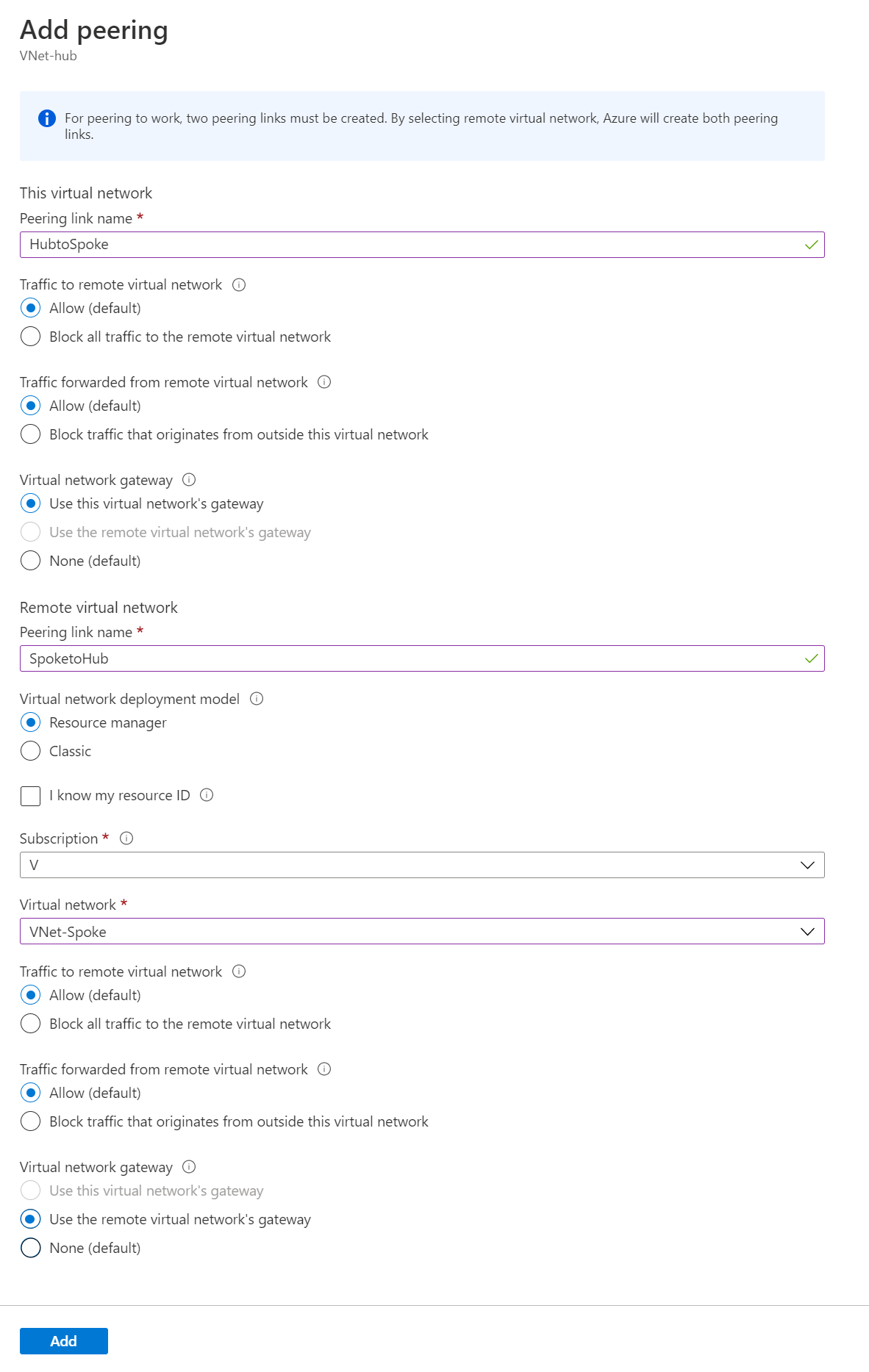

ハブとスポークの仮想ネットワークをピアリングする

次に、ハブとスポークの仮想ネットワークをピアリングします。

RG-fw-hybrid-test リソース グループを開き、VNet-Hub 仮想ネットワークを選択します。

左側の列で、 [ピアリング] を選択します。

[追加] を選択します。

[This virtual network](この仮想ネットワーク) の下で、次のように設定します。

設定名 設定 [Peering link name](ピアリング リンク名) 「HubtoSpoke」と入力します。 リモート仮想ネットワークへのトラフィック 許可を選択してださい。 [Traffic forwarded from remote virtual network](リモート仮想ネットワークから転送されるトラフィック) 許可を選択してださい。 仮想ネットワーク ゲートウェイ [この仮想ネットワークのゲートウェイを使用する] を選択します。 [Remote virtual network](リモート仮想ネットワーク) で、次のように設定します。

設定名 値 [Peering link name](ピアリング リンク名) 「SpoketoHub」と入力します。 仮想ネットワークのデプロイ モデル [リソース マネージャー] を選択します。 サブスクリプション サブスクリプションを選択します。 仮想ネットワーク [VNet-Spoke] を選択します。 リモート仮想ネットワークへのトラフィック 許可を選択してださい。 [Traffic forwarded from remote virtual network](リモート仮想ネットワークから転送されるトラフィック) 許可を選択してださい。 仮想ネットワーク ゲートウェイ [リモート仮想ネットワークのゲートウェイを使用する] を選択します。 [追加] を選択します。

次のスクリーンショットは、ハブとスポークの仮想ネットワークをピアリングするときに使用する設定を示しています。

ルートを作成する

次の手順では、これらのルートを作成します。

- ファイアウォール ハブ IP アドレスを介したハブ ゲートウェイ サブネットからスポーク サブネットへのルート

- ファイアウォール ハブ IP アドレスを介したスポーク サブネットからの既定ルート

ルートを作成するには:

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「ルート テーブル」と入力します。

- [ルート テーブル]、[作成] の順に選択します。

- [リソース グループ] に、[RG-fw-hybrid-test] を選択します。

- [リージョン] で、以前使用したのと同じ場所を選択します。

- 名前として「UDR-Hub-Spoke」と入力します。

- [確認および作成] を選択します。

- [作成] を選択します

- ルート テーブルが作成されたら、それを選択して、ルート テーブル ページを開きます。

- 左側の列で、 [ルート] を選択します。

- [追加] を選択します。

- ルート名として「ToSpoke」と入力します。

- [送信先の種類] に、[IP アドレス] を選択します。

- [宛先 IP アドレス/CIDR 範囲] に「10.6.0.0/16」と入力します。

- [次ホップの種類] として [仮想アプライアンス] を選択します。

- 次ホップ アドレスとして、前にメモしておいた、ファイアウォールのプライベート IP アドレスを入力します。

- [追加] を選択します。

ここで、ルートをサブネットに関連付けます。

- [UDR-Hub-Spoke - ルート] ページで [サブネット] を選択します。

- [関連付け] を選択します。

- [仮想ネットワーク] で [VNet-Hub] を選択します。

- [サブネット] で [GatewaySubnet] を選択します。

- [OK] を選択します。

スポーク サブネットからの既定のルートを作成します。

- Azure portal のホーム ページで [リソースの作成] を選択します。

- 検索ボックスに、「ルート テーブル」と入力します。

- [ルート テーブル]、[作成] の順に選択します。

- [リソース グループ] に、[RG-fw-hybrid-test] を選択します。

- [リージョン] で、以前使用したのと同じ場所を選択します。

- [名前] として「UDR-DG」と入力します。

- [Propagate gateway route](ゲートウェイのルートを伝達する) で、 [いいえ] を選択します。

- [確認および作成] を選択します。

- [作成] を選択します

- ルート テーブルが作成されたら、それを選択して、ルート テーブル ページを開きます。

- 左側の列で、 [ルート] を選択します。

- [追加] を選択します。

- [ルート名] として「ToHub」と入力します。

- [送信先の種類] に、[IP アドレス] を選択します。

- [宛先 IP アドレス/CIDR 範囲] に「0.0.0.0/0」と入力します。

- [次ホップの種類] として [仮想アプライアンス] を選択します。

- 次ホップ アドレスとして、前にメモしておいた、ファイアウォールのプライベート IP アドレスを入力します。

- [追加] を選択します。

ルートをサブネットに関連付けます。

- [UDR-DG - ルート] ページで [サブネット] を選択します。

- [関連付け] を選択します。

- [仮想ネットワーク] で [VNet-Spoke] を選択します。

- [サブネット] で [SN-Workload] を選択します。

- [OK] を選択します。

仮想マシンを作成する

スポーク ワークロードとオンプレミスの仮想マシンを作成し、適切なサブネットに配置します。

ワークロード仮想マシンを作成する

インターネット インフォメーション サービス (IIS) を実行し、パブリック IP アドレスを持たない仮想マシンをスポーク仮想ネットワークに作成します。

- Azure portal のホーム ページで [リソースの作成] を選択します。

- [人気のある Marketplace 製品] で、[Windows Server 2019 Datacenter] を選択します。

- 次の仮想マシンの値を入力します。

- [リソース グループ]: [RG-fw-hybrid-test] を選択します。

- [仮想マシン名]: 「VM-Spoke-01」と入力します。

- [リージョン]: 前に使用したのと同じリージョンを選択します。

- [ユーザー名]: ユーザー名を入力します。

- [パスワード]: パスワードを入力します。

- [パブリック受信ポート] で [選択したポートを許可する] を選択し、[HTTP (80)] と [RDP (3389)] を選択します。

- ディスク を選択します。

- 既定値をそのまま使用し、 [次へ: ネットワーク] を選択します。

- [仮想ネットワーク] で、[VNet-spoke] を選択します。 サブネットは SN-Workload です。

- [パブリック IP] で、 [なし] を選択します。

- [次へ: 管理] を選択します。

- [Next:監視] を選択します。

- [起動の診断] で、 [Disable](無効) を選択します。

- [確認および作成] を選択し、概要ページの設定を確認して、 [作成] を選択します。

IIS のインストール

Azure portal で Azure Cloud Shell を開き、PowerShell に設定されていることを確認します。

次のコマンドを実行して、IIS を仮想マシンにインストールし、必要に応じて場所を変更します。

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

オンプレミス仮想マシンを作成する

パブリック IP アドレスへのリモート アクセスを介して接続するために使用する仮想マシンを作成します。 そこから、ファイアウォールを介してスポーク サーバーに接続できます。

- Azure portal のホーム ページで [リソースの作成] を選択します。

- [人気順] で、[Windows Server 2019 Datacenter] を選択します。

- 次の仮想マシンの値を入力します。

- [リソース グループ]: 既存のものを選択し、[RG-fw-hybrid-test] を選択します。

- [仮想マシン名]: 「VM-Onprem」と入力します。

- [リージョン]: 前に使用したのと同じリージョンを選択します。

- [ユーザー名]: ユーザー名を入力します。

- [パスワード]: ユーザー パスワードを入力します。

- [パブリック受信ポート] で [選択したポートを許可する] を選択し、[RDP (3389)] を選択します。

- ディスク を選択します。

- 既定値をそのまま使用し、 [次へ: ネットワーク] を選択します。

- [仮想ネットワーク] で、[VNet-Onprem] を選択します。 サブネットは SN-Corp です。

- [次へ: 管理] を選択します。

- [Next:監視] を選択します。

- [起動の診断] で、 [Disable](無効) を選択します。

- [確認および作成] を選択し、概要ページの設定を確認して、 [作成] を選択します。

Note

パブリック IP が割り当てられていない VM、または内部の Basic Azure Load Balancer のバックエンド プール内にある VM に対しては、Azure によって既定のアウトバウンド アクセス IP が提供されます。 デフォルト送信アクセス IP メカニズムは、構成できないアウトバウンド IP アドレスを提供します。

次のいずれかのイベントが発生すると、既定のアウトバウンド アクセス IP は無効になります。

- パブリック IP アドレスが VM に割り当てられます。

- アウトバウンド規則の有無にかかわらず、VM は標準ロード バランサーのバックエンド プール内に配置されます。

- Azure NAT Gateway リソースが VM のサブネットに割り当てられている。

フレキシブル オーケストレーション モードの仮想マシン スケール セットによって作成された VM には、既定のアウトバウンド アクセスがありません。

Azure のアウトバウンド接続の詳細については、「Azure での既定の送信アクセス」および「送信接続での送信元ネットワーク アドレス変換 (SNAT)を使用する」を参照してください。

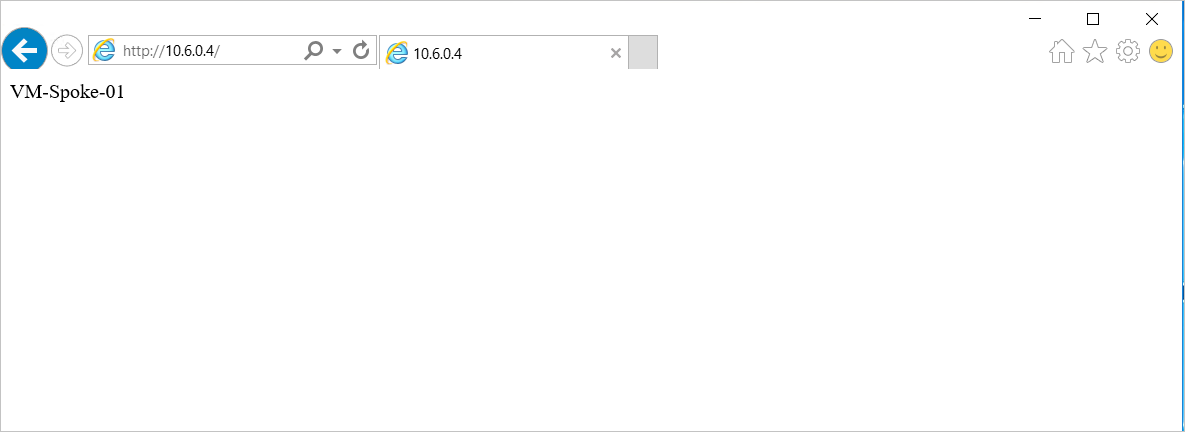

ファイアウォールをテストする

VM-spoke-01 仮想マシンのプライベート IP アドレスをメモします。

Azure portal で、VM-Onprem 仮想マシンに接続します。

VM-Onprem 上で Web ブラウザーを開き、

http://<VM-Spoke-01 private IP>にアクセスします。VM-Spoke-01 Web ページが開きます。

VM-Onprem 仮想マシンで、プライベート IP アドレスにある VM-Spoke-01 へのリモート アクセス接続を開きます。

接続が成功し、サインインできるはずです。

ファイアウォール規則が機能していることを確認したので、次のことができます。

- スポーク仮想ネットワーク上の Web サーバーにブラウザーでアクセスします。

- スポーク仮想ネットワーク上のサーバーには、RDP を使用して接続します。

次に、ファイアウォール ネットワーク ルールのコレクションのアクションを Deny に変更して、ファイアウォール規則が想定どおりに動作することを確認します。

- [AzFW01] ファイアウォールを選択します。

- [規則 (クラシック)] を選択します。

- [ネットワーク ルール コレクション] タブを選択し、[RCNet01] ルール コレクションを選択します。

- [アクション] で、 [拒否] を選択します。

- [保存] を選択します。

既存のリモート アクセス接続をすべて閉じます。 変更されたルールをテストするには、もう一度テストを実行します。 このとき、すべてが失敗するはずです。

リソースをクリーンアップする

さらにテストするためにファイアウォール リソースを保持できます。 不要になった場合は、RG-fw-hybrid-test リソース グループを削除して、ファイアウォール関連のすべてのリソースを削除します。