Private Link を使用して Azure Front Door Premium をストレージ静的 Web サイトに接続する

この記事では、Azuでe Private Link サービスを使用してストレージ静的 Web サイトにプライベート接続するように Azure Front Door Premium レベルを構成する方法について説明します。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- 配信元の Web サーバー用に Private Link サービスを作成します。

- ストレージ アカウントでストレージ静的 Web サイトが有効になっている。 静的 Web サイトを有効にする方法を確認してください。

ストレージ静的 Web サイトへの Private Link を有効にする

このセクションでは、Private Link サービスを、Azure Front Door のプライベート ネットワークに作成されたプライベート エンドポイントにマップします。

Azure portal にサインインします。

Azure Front Door Premium プロファイル内の [設定] で、 [配信元グループ] を選択します。

Private Link を有効にするストレージ静的 Web サイトの配信元が含まれている配信元グループを選択します。

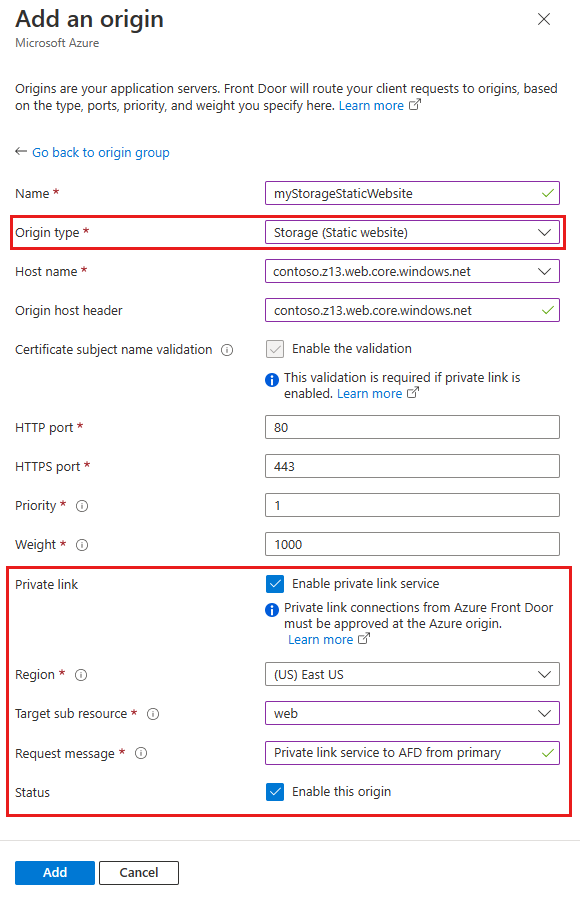

[+ Add an origin](+ 配信元の追加) を選択して新しいストレージ静的 Web サイトの配信元を追加するか、以前に作成したストレージ静的 Web サイトの配信元を一覧から選択します。

次の表には、Azure Front Door でプライベート リンクを有効にするときに各フィールドで選択する値についての情報が含まれています。 次の設定を選択または入力して、Azure Front Door Premium でプライベートに接続するストレージ静的 Web サイトを構成します。

設定 値 名前 このストレージ静的 Web サイトの配信元を識別する名前を入力します。 配信元の種類 ストレージ (静的 Web サイト) ホスト名 配信元として使用するホストをドロップダウンから選択します。 配信元のホスト ヘッダー 配信元のホスト ヘッダーは、カスタマイズすることも既定値のままにすることもできます。 HTTP ポート 80 (既定値) HTTPS ポート 443 (既定) Priority 配信元によって、プライマリ、セカンダリ、バックアップの配信元を提供する優先順位が異なる場合があります。 Weight 1000 (既定値)。 トラフィックを分散させる場合は、別の配信元に重み付けを割り当てます。 リージョン 配信元と同じか最も近いリージョンを選択します。 ターゲット サブリソース プライベート エンドポイントからアクセスできる、以前に選択したリソースのサブリソースの種類。 Web またはweb_secondary を選択できます。 要求メッセージ プライベート エンドポイントの承認中に表示されるカスタム メッセージ。 次に、 [追加] を選択して構成を保存します。 次に、[更新] を選択して変更を保存します。

ストレージ アカウントからのプライベート エンドポイント接続を承認する

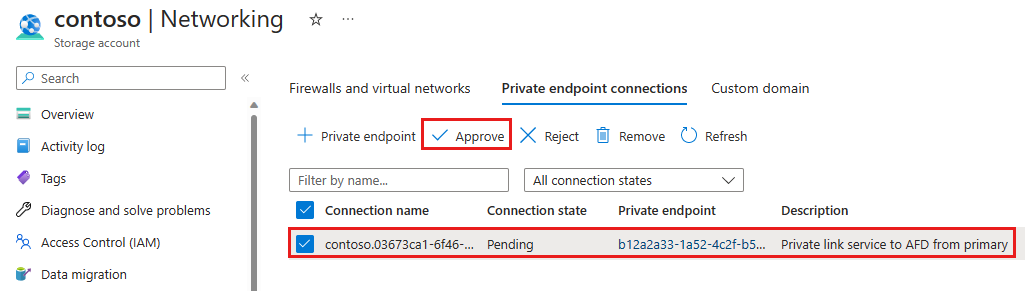

Azure Front Door Premium にプライベートに接続するストレージ アカウントに移動します。 [設定] で、 [ネットワーク] を選択します。

[ネットワーク] で、 [プライベート エンドポイント接続] を選択します。

![ストレージ アカウントのネットワーク設定の下にある [プライベート エンドポイント接続] タブを示すスクリーンショット。](media/how-to-enable-private-link-storage-static-website/storage-networking-settings.png)

Azure Front Door Premium から "保留中" のプライベート エンドポイント要求を選択し、 [承認] を選択します。

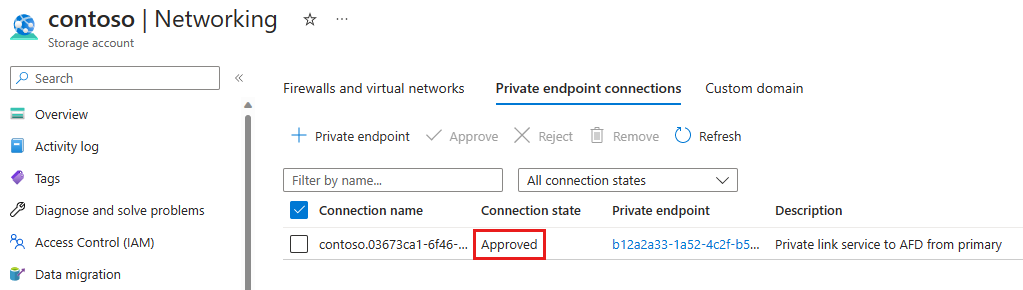

承認されると、プライベート エンドポイント接続の状態が [承認済み] になることを確認できます。

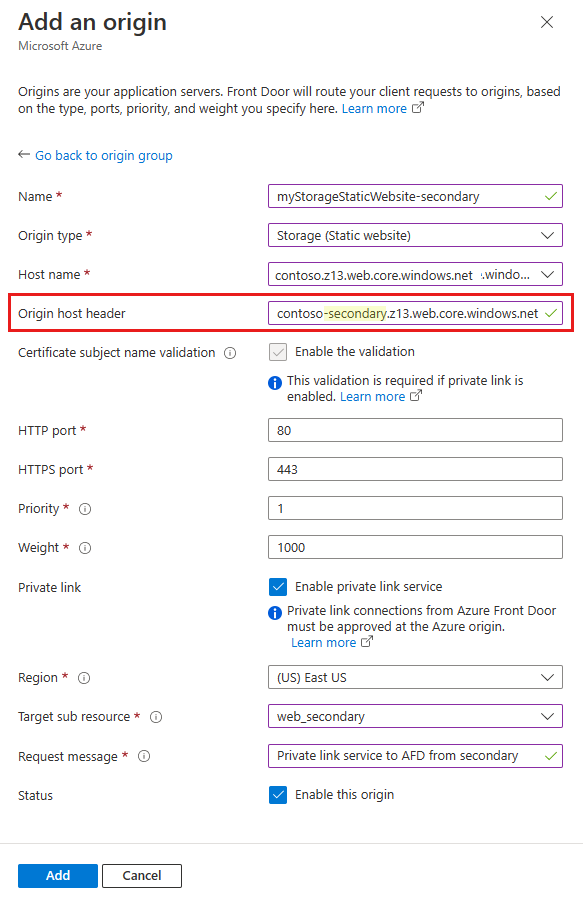

web_secondary へのプライベート エンドポイント接続を作成する

ストレージ静的 Web サイトのセカンダリ サブ リソースへのプライベート エンドポイント接続を作成する場合は、配信元のホスト ヘッダーに -secondary サフィックスを追加する必要があります。 たとえば、配信元ホスト ヘッダーが contoso.z13.web.core.windows.net の場合は、contoso-secondary.z13.web.core.windows.net に変更する必要があります。

配信元が追加され、プライベート エンドポイント接続が承認されたら、ストレージ静的 Web サイトへのプライベート リンク接続をテストできます。

この記事では、Azure CLI で Azure Private Link サービスを使用してストレージ アカウントにプライベートに接続するように Azure Front Door Premium レベルを構成する方法について説明します。

前提条件 - CLI

前提条件

Azure Cloud Shell で Bash 環境を使用します。 詳細については、「Azure Cloud Shell の Bash のクイックスタート」を参照してください。

CLI リファレンス コマンドをローカルで実行する場合、Azure CLI をインストールします。 Windows または macOS で実行している場合は、Docker コンテナーで Azure CLI を実行することを検討してください。 詳細については、「Docker コンテナーで Azure CLI を実行する方法」を参照してください。

ローカル インストールを使用する場合は、az login コマンドを使用して Azure CLI にサインインします。 認証プロセスを完了するには、ターミナルに表示される手順に従います。 その他のサインイン オプションについては、Azure CLI でのサインインに関するページを参照してください。

初回使用時にインストールを求められたら、Azure CLI 拡張機能をインストールします。 拡張機能の詳細については、Azure CLI で拡張機能を使用する方法に関するページを参照してください。

az version を実行し、インストールされているバージョンおよび依存ライブラリを検索します。 最新バージョンにアップグレードするには、az upgrade を実行します。

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- 機能している Azure Front Door Premium プロファイル、エンドポイント、origin グループがある。 Azure Front Door プロファイルを作成する方法の詳細については、「Front Door を作成する - CLI」を参照してください。

Azure Front Door Premium でストレージ静的 Web サイトへのプライベート リンクを有効にする

- az afd origin create を実行して、新しい Azure Front Door の origin を作成します。 次の設定を入力して、Azure Front Door Premium でプライベートに接続するストレージ静的 Web サイトを構成します。

private-link-locationは、使用可能なリージョンのいずれかにあり、private-link-sub-resource-typeは Web である必要があることに注意してください。

az afd origin create --enabled-state Enabled \

--resource-group testRG \

--origin-group-name default-origin-group \

--origin-name pvtStaticSite \

--profile-name testAFD \

--host-name example.z13.web.core.windows.net\

--origin-host-header example.z13.web.core.windows.net\

--http-port 80 \

--https-port 443 \

--priority 1 \

--weight 500 \

--enable-private-link true \

--private-link-location EastUS \

--private-link-request-message 'AFD Storage static website origin Private Link request.' \

--private-link-resource /subscriptions/00000000-0000-0000-0000-00000000000/resourceGroups/testRG/providers/Microsoft.Storage/storageAccounts/testingafdpl \

--private-link-sub-resource-type web

ストレージ アカウントからのプライベート エンドポイント接続を承認する

- az network private-endpoint-connection list を実行して、ストレージ アカウントのプライベート エンドポイント接続を一覧表示します。 出力の最初の行で、ストレージ アカウントで使用できるプライベート エンドポイント接続の "リソース ID" をメモしておきます。

az network private-endpoint-connection list -g testRG -n testingafdpl --type Microsoft.Storage/storageAccounts

- プライベート エンドポイント接続を承認するには、az network private-endpoint-connection approve を実行します。

az network private-endpoint-connection approve --id /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/testRG/providers/Microsoft.Storage/storageAccounts/testingafdpl/privateEndpointConnections/testingafdpl.00000000-0000-0000-0000-000000000000

Web_Secondary へのプライベート エンドポイント接続を作成する

ストレージ静的 Web サイトのセカンダリ サブ リソースへのプライベート エンドポイント接続を作成する場合は、配信元のホスト ヘッダーに -secondary サフィックスを追加する必要があります。 たとえば、配信元ホスト ヘッダーが example.z13.web.core.windows.net されている場合は、example-secondary.z13.web.core.windows.net に変更する必要があります。

配信元が追加され、プライベート エンドポイント接続が承認されたら、ストレージ静的 Web サイトへのプライベート リンク接続をテストできます。

次のステップ

ストレージ アカウントでの Private Link サービスについて学習します。