この記事では、ストレージ ターゲット用のカスタムのクライアント アクセス ポリシーを作成して適用する方法について説明します。

クライアント アクセス ポリシーでは、クライアントがストレージ ターゲット エクスポートに接続することを許可する方法が制御されます。 ルート スカッシュや読み取り/書き込みアクセスなどを、クライアント ホストやネットワークのレベルで制御できます。

アクセス ポリシーは名前空間のパスに適用されます。これは、NFS ストレージ システムで 2 つの異なるエクスポートに異なるアクセス ポリシーを使用できることを意味します。

この機能は、さまざまなクライアント グループでストレージ ターゲットにアクセスする方法を制御する必要があるワークフロー用です。

ストレージ ターゲットへのアクセスをきめ細かく制御する必要がない場合は、既定のポリシーを使用することも、追加のルールを使用して既定のポリシーをカスタマイズすることもできます。 たとえば、キャッシュを介して接続するすべてのクライアントに対してルート スカッシュを有効にする場合は、default という名前のポリシーを編集して、ルート スカッシュ設定を追加します。

クライアント アクセス ポリシーを作成する

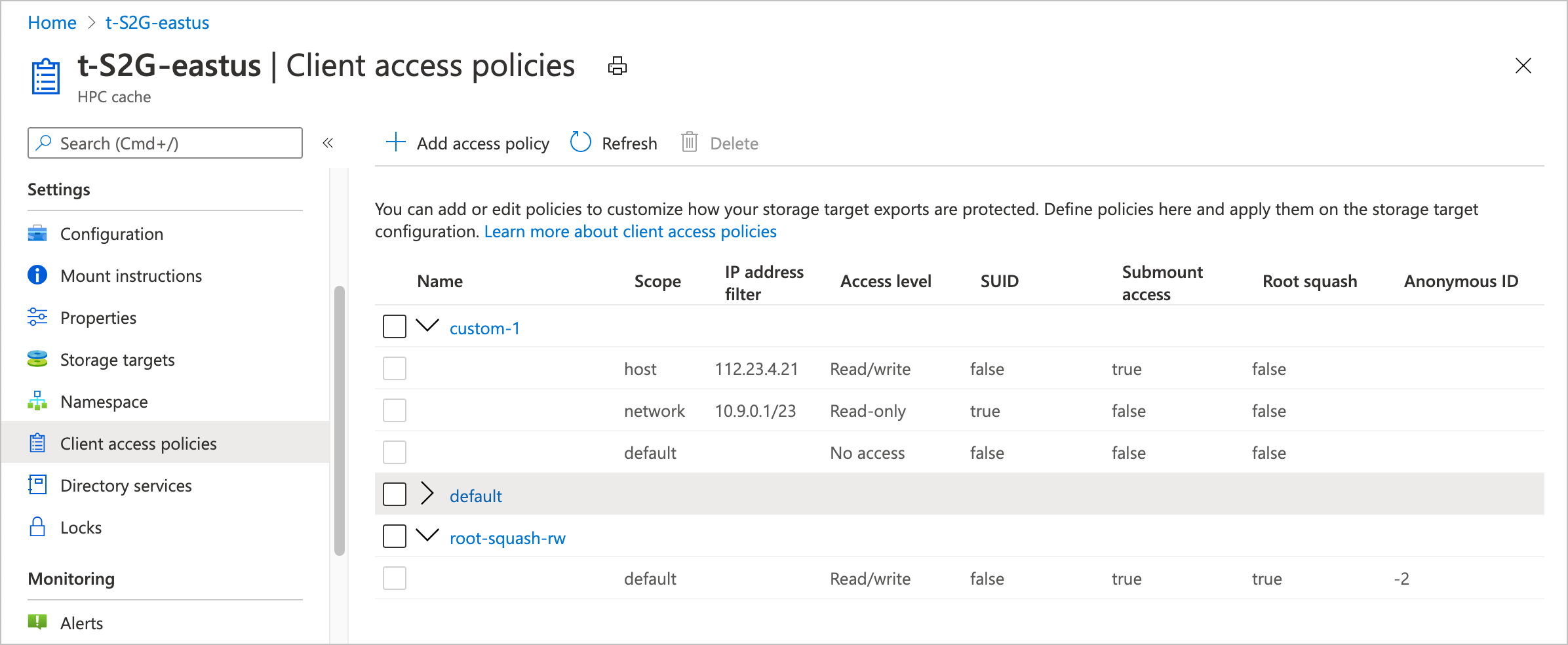

Azure portal の [クライアント アクセス ポリシー] ページを使用して、ポリシーを作成および管理します。

各ポリシーは、ルールで構成されています。 これらのルールは、最小のスコープ (ホスト) から最大 (既定) への順序でホストに適用されます。 一致する最初のルールが適用され、それ以降のルールは無視されます。

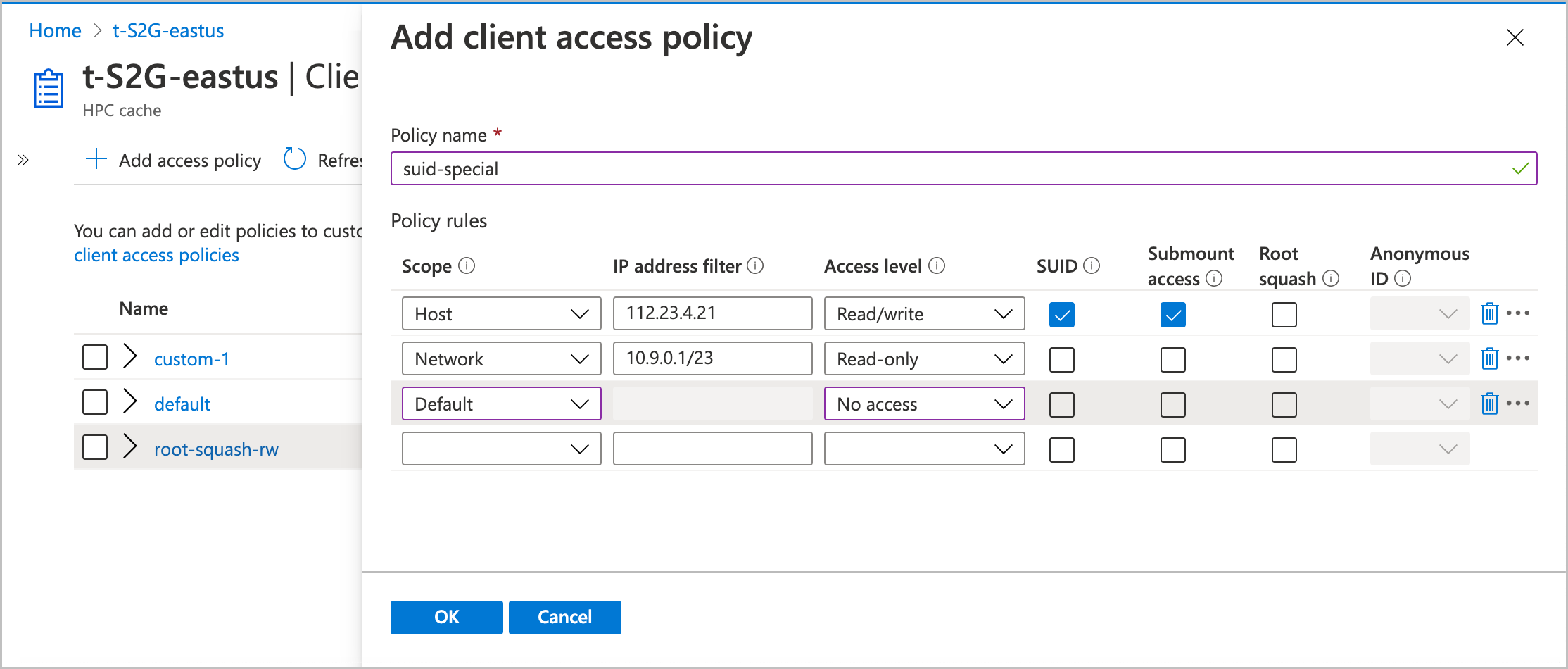

新しいアクセス ポリシーを作成するには、一覧の上部にある [+ アクセス ポリシーの追加] ボタンをクリックします。 新しいアクセス ポリシーに名前を付け、少なくとも 1 つのルールを入力します。

このセクションの残りの部分では、ルールで使用できる値について説明します。

Scope

スコープの用語とアドレス フィルターが連携して、ルールの影響を受けるクライアントを定義します。

これらを使用して、個々のクライアント (ホスト)、IP アドレスの範囲 (ネットワーク)、またはすべてのクライアント (既定) のどれにルールを適用するかを指定します。

ルールに合った適切なスコープを選択します。

- [ホスト] -ルールは個々のクライアントに適用されます

- [ネットワーク] -ルールは IP アドレスの範囲内のクライアントに適用されます

- [既定] - ルールはすべてのクライアントに適用されます。

ポリシー内のルールは、その順序で評価されます。 クライアントのマウント要求が 1 つのルールと一致すると、他のルールは無視されます。

アドレス フィルター

[アドレス フィルター] の値は、ルールに一致するクライアントを指定します。

スコープを [ホスト] に設定した場合、フィルターで指定できる IP アドレスは 1 つだけです。 スコープの設定が [既定] の場合は、既定のスコープがすべてのクライアントに一致するため、[アドレス フィルター] フィールドに IP アドレスを入力することはできません。

このルールの IP アドレスまたはアドレスの範囲を指定します。 アドレス範囲を指定するには、CIDR 表記 (例: 0.1.0.0/16) を使用します。

アクセス レベル

スコープとフィルターに一致するクライアントに付与する特権を設定します。

オプションは、[読み取り/書き込み]、[読み取り専用]、または [アクセスなし] です。

SUID

[SUID] ボックスをオンにして、アクセス時にストレージ内のファイルでユーザー ID を設定できるようにします。

SUID は通常、ユーザーの権限を一時的に増やして、ユーザーがそのファイルに関連するタスクを実行できるようにするために使用されます。

Submount アクセス

このチェック ボックスをオンにすると、指定されたクライアントがこのエクスポートのサブディレクトリを直接マウントできるようになります。

ルート スカッシュ

このルールに一致するクライアントに対してルート スカッシュを設定するかどうかを選択します。

この設定では、クライアント コンピューター上のルート ユーザーからの要求が Azure HPC Cache によってどのように処理されるかが制御されます。 ルート スカッシュを有効にすると、クライアントのルート ユーザーは、Azure HPC Cache を介して要求を送信すると、自動的に非特権ユーザーにマップされます。 また、クライアント要求で set-UID アクセス許可ビットを使用できなくなります。

ルート スカッシュが無効になっている場合は、クライアント ルート ユーザー (UID 0) からの要求は、バックエンド NFS ストレージ システムにルートとして渡されます。 この構成では、不適切なファイル アクセスが許可される可能性があります。

クライアント要求にルート スカッシュを設定すると、ストレージ ターゲットのバックエンド システムのセキュリティが強化されます。 これは、ストレージ ターゲットとして no_root_squash で構成された NAS システムを使用する場合に重要となる場合があります。 (詳細については NFS ストレージ ターゲットの前提条件に関するセクションを参照してください)。

ルート スカッシュを有効にする場合は、匿名 ID ユーザー値も設定する必要があります。 ポータルでは、0 ~ 4294967295 の整数値を使用できます。 (古い値の -2 および -1 は下位互換性のためにサポートされていますが、新しい構成では推奨されません。)

これらの値は、特定のユーザー値にマップされます。

- -2 または 65534 (該当なし)

- -1 または 65535 (アクセス権なし)

- 0 (特権なしのルート)

ストレージ システムには、他にも特別な意味を持つ値が含まれている場合があります。

アクセス ポリシーを更新する

[クライアント アクセス ポリシー] ページの表で、アクセス ポリシーを編集または削除できます。

編集のために開くには、ポリシー名をクリックします。

ポリシーを削除するには、一覧でその名前の横にあるチェックボックスをオンにし、一覧の上部にある [削除] ボタンをクリックします。 「既定」という名前のポリシーを削除することはできません。

Note

使用中のアクセス ポリシーを削除することはできません。 削除を試みる前に、ポリシーが含まれている名前空間のパスからポリシーを削除してください。

次のステップ

- ストレージ ターゲットの名前空間のパスにアクセス ポリシーを適用します。 方法については、「集約された名前空間を設定する」を参照してください。