Managed HSM を使用してクラウド内のデータを制御する

Microsoft はプライバシーを尊重し、保護し、守ります。 人々や組織がデータを制御し、データの使い方で有意な選択肢を持てるよう、私たちは透明性を信じています。 私たちは、当社の製品やサービスを使用するすべての人のプライバシーの選択肢を強化し、それを守ります。

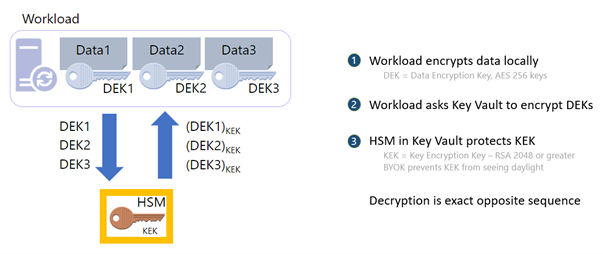

この記事では、暗号化に関する Azure Key Vault Managed HSM のセキュリティ制御と、お客様がコンプライアンス要件を満たすのに役立つ追加のセーフガードおよび技術的な手段を提供する方法について詳しく説明します。

暗号化は、データを単独で制御するために取ることのできる主要な技術的手段の 1 つです。 Azure では、保存データと転送中データの両方に対して、最先端の暗号化テクノロジを使用してデータのセキュリティを強化します。 Microsoft の暗号化製品では、どれか 1 つのレイヤーが侵害されても保護されるよう、2 つ以上の独立した暗号化レイヤーが含まれる、データへの不正アクセスに対する障壁を築いています。 さらに、クラウド内のデータに対する最大の制御をお客様に提供するために、Azure が明確に定義され、十分に確立された応答、ポリシーとプロセス、強固な契約上のコミットメント、厳格な物理的、運用上、およびインフラストラクチャのセキュリティ制御が備わっています。 Azure のキー管理戦略の基本前提は、お客様がデータに対してより細かな制御を行えるようにすることです。 Microsoft はゼロ トラスト体制で、高度なエンクレーブ テクノロジ、ハードウェア セキュリティ モジュール (HSM)、およびお客様のキーとデータへの Microsoft によるアクセスを減らす ID の分離を使用します。

保存データの暗号化により、保存データに対するデータ保護が提供されます。これは、データ ガバナンスとコンプライアンスの取り組みに対する組織のニーズによって求められます。 Microsoft のコンプライアンス ポートフォリオは、HIPAA、一般データ保護規則、連邦情報処理標準 (FIPS) 140-2 および 3 などの業界標準や政府規制に準拠し、世界中のあらゆるパブリック クラウドにおいて最も広範です。 これらの標準と規制により、データ保護と暗号化の要件のための特定のセーフガードがレイアウトされます。 ほとんどの場合、コンプライアンスには必須の対策があります。

保存時の暗号化のしくみ

Azure Key Vault サービスは、保存データを保護および制御するためにクラウド アプリケーションやサービスによって使用される暗号化キー、証明書、その他のシークレットを保護する暗号化およびキー管理ソリューションを提供します。

クラウドにあるデータを保護および制御するうえで、安全なキー管理は不可欠です。 Azure には、暗号化キーへのアクセスを管理および制御するために使用できるさまざまなソリューションが用意されているため、厳格なデータ保護とコンプライアンスのニーズを満たす選択肢と柔軟性が得られます。

- Azure Platform Encryption は、ホスト レベルの暗号化を使用して暗号化するプラットフォーム マネージド暗号化ソリューションです。 プラットフォーム マネージド キーは、完全に Azure によって生成、保存、管理される暗号化キーです。

- カスタマー マネージド キーは、完全にお客様によって作成、読み取り、削除、更新、管理されるキーです。 カスタマー マネージド キーは、Azure Key Vault などのクラウド キー管理サービスに保存できます。

- Azure Key Vault Standard は、ソフトウェア キーを使用して暗号化し、FIPS 140-2 レベル 1 に準拠しています。

- Azure Key Vault Premium は、FIPS 140 適合の HSM で保護されたキーを使用して暗号化します。

- Azure Key Vault Managed HSM は、シングルテナントの FIPS 140-2 レベル 3 の HSM で保護されたキーを使用して暗号化し、Microsoft によって完全に管理されます。

さらに安心感を高めたい場合、Azure Key Vault Premium と Azure Key Vault Managed HSM では、Bring Your Own Key (BYOK) を使用し、オンプレミス HSM から HSM で保護されたキーをインポートできます。

Azure キー管理サービス製品のポートフォリオ

| Azure Key Vault Standard | Azure Key Vault Premium | Azure Key Vault マネージド HSM | |

|---|---|---|---|

| テナント | マルチテナント | マルチテナント | シングルテナント |

| コンプライアンス | FIPS 140-2 レベル 1 | FIPS 140-2 レベル 3 | FIPS 140-2 レベル 3 |

| 高可用性 | 自動 | 自動 | 自動 |

| ユース ケース | 保存時の暗号化 | 保存時の暗号化 | 保存時の暗号化 |

| キー コントロール | Customer | Customer | Customer |

| 信頼のルート コントロール | Microsoft | Microsoft | Customer |

Azure Key Vault は、シークレットを安全に保存してアクセスすることのできるクラウド サービスです。 シークレットは、アクセスを安全に制御する必要があるもののことで、API キー、パスワード、証明書、暗号化キーなどが挙げられます。

Key Vault では、次の 2 種類のコンテナーがサポートされています。

コンテナー

- Standard レベル: コンテナーでは、シークレット、証明書、およびソフトウェアで保護されたキーの保存がサポートされます。

- Premium レベル: コンテナーでは、シークレット、証明書、ソフトウェア、および HSM で保護されたキーの保存がサポートされます。

マネージド ハードウェア セキュリティ モジュール (HSM)

- Managed HSM では、HSM で保護されたキーだけがサポートされます。

詳細については、Azure Key Vault の概念と Azure Key Vault REST API の概要に関する記事をご覧ください。

Azure Key Vault Managed HSM とは

Azure Key Vault Managed HSM は、フル マネージド、高可用性、シングル テナント、標準準拠を特徴とするクラウド サービスであり、FIPS 140-2 レベル 3 適合の HSM を使用して、クラウド アプリケーションの暗号化キーを保存および保護できるようにする、顧客が管理するセキュリティ ドメインを備えています。

Azure Key Vault Managed HSM でのキーの保護方法

Azure Key Vault Managed HSM では、物理的、技術的、管理上のセキュリティ制御を含む複数のレイヤーを使用してデータを保護および防御する、多層防御とゼロ トラストのセキュリティ体制が使用されます。

Azure Key Vault と Azure Key Vault Managed HSM は、Microsoft とそのエージェントがサービスに保存されているデータ (暗号化キーを含む) へのアクセス、使用、および抽出を実行できないように設計、デプロイ、運用されています。

お客様が特に設定しない限り、HSM デバイスに安全に作成または安全にインポートされるカスタマー マネージド キーは、抽出可能ではなく、Microsoft のシステム、従業員、およびエージェントにプレーンテキストで表示されることはありません。

Key Vault チームには、お客様によって承認された場合でも、Microsoft およびそのエージェントにそのようなアクセス権を付与するための明示的な操作手順はありません。

Azure Key Vault や Azure Key Vault Managed HSM などのお客様が制御する暗号化機能を無効にしようとすることはありません。 そのようにする法的要求に直面した場合、お客様のコミットメントと一致して、法的な基準に基づいてそのような要求に異議を申し立てます。

次に、これらのセキュリティ コントロールがどのように実装されているかを詳しく見てみましょう。

Azure Key Vault Managed HSM のセキュリティ制御

Azure Key Vault Managed HSM では、次の種類のセキュリティ制御が使用されます。

- 運動能力

- 技術

- 管理

物理的なセキュリティ コントロール

Managed HSM の中核となるのは、ハードウェア セキュリティ モジュール (HSM) です。 HSM は、FIPS 140-2 レベル 3 標準に対して検証される、特殊かつ堅牢な、改ざんされにくい、高エントロピ専用の暗号化プロセッサです。 HSM のすべてのコンポーネントは、攻撃者からキーを安全に保つために、強化されたエポキシ樹脂と金属ケースでさらにカバーされています。 HSM は、複数のデータセンター、リージョン、および地域において、サーバーのラックに配置されます。 これらの地理的に分散したデータセンターは、セキュリティおよび信頼性のための、ISO/IEC 27001:2013 や NIST SP 800-53 などの主要な業界標準に準拠しています。

Microsoft では、キーとデータが保管されている領域への物理アクセスを厳密に制御する手法で、データセンターを設計、構築、および運営しています。 コンクリートや鉄製の高さのあるフェンス、鍵のかかった鉄製ドア、温度アラーム システム、閉回路ライブカメラによる監視、24 時間 365 日常駐の警備員、アクセスの必要性に基づくフロアごとの承認、厳格なスタッフ トレーニング、生体認証、経歴調査、アクセス要求と承認など、物理的なセキュリティの追加のレイヤーを設けることが必須です。 HSM デバイスと関連サーバーは鍵付きで収容され、カメラがサーバーの前面と背面を撮影します。

技術的なセキュリティ コントロール

Managed HSM 内の複数のレイヤーからなる技術的コントロールにより、キー マテリアルがさらに保護されます。 ただし、最も重要な点として、Microsoft がキー マテリアルにアクセスできないようにします。

機密性: Managed HSM サービスは、Intel Software Guard Extensions (Intel SGX) 上に構築された信頼された実行環境内で実行されます。 Intel SGX は、使用中のデータを保護するエンクレーブ内のハードウェア分離を使用して、内部および外部の攻撃者からの保護を強化します。

エンクレーブは、ハードウェアのプロセッサやメモリの、セキュリティで保護された部分です。 デバッガーを使用しても、エンクレーブ内のデータやコードを見ることはできません。 信頼されていないコードによってエンクレーブ メモリ内のコンテンツの変更が試みられた場合、Intel SGX により環境が無効にされて、操作は拒否されます。

こうした固有の機能は、暗号化キー マテリアルがアクセス可能またはクリア テキストとして表示可能になるのを防ぐのに役立ちます。 また、Azure のコンフィデンシャル コンピューティングによって実現するソリューションを使用すると、クラウドでの処理中に機密データを分離することができます。

セキュリティ ドメイン: セキュリティ ドメインは、暗号化された BLOB であり、非常に機密性の高い暗号化情報を含みます。 セキュリティ ドメインには、HSM のバックアップ、ユーザー資格情報、署名キー、データ暗号化キーなど、マネージド HSM に固有の成果物が含まれます。

セキュリティ ドメインは、初期化時にマネージド HSM ハードウェアとサービス ソフトウェア エンクレーブの両方に生成されます。 マネージド HSM がプロビジョニングされたら、少なくとも 3 つの RSA キー ペアを作成する必要があります。 セキュリティ ドメインのダウンロードを要求すると、公開キーをサービスに送信します。 セキュリティ ドメインがダウンロードされたら、マネージド HSM はアクティブ化された状態に移行し、使用できるようになります。 Microsoft の担当者がセキュリティ ドメインを復旧することはできません。また、セキュリティ ドメインなしでキーにアクセスすることもできません。

アクセス制御と認可: マネージド HSM へのアクセスは、管理プレーンとデータ プレーンの 2 つのインターフェイスを使用して制御します。

管理プレーンでは、HSM 自体の管理を行います。 このプレーンでの操作には、マネージド HSM の作成と削除、およびマネージド HSM プロパティの取得が含まれます。

データ プレーンは、マネージド HSM に保存されているデータ (HSM によって保護される暗号化キー) を操作する場所です。 データ プレーン インターフェイスから、キーを追加、削除、変更、および使用することで、暗号化の操作を実行したり、キーへのアクセスを制御するためにロールの割り当てを管理したり、完全な HSM バックアップを作成したり、完全なバックアップから復元したり、セキュリティ ドメインを管理したりすることができます。

いずれのプレーンでマネージド HSM にアクセスする場合でも、すべての呼び出し元に適切な認証と認可が必要となります。 認証では、呼び出し元の ID が確立されます。 認可では、呼び出し元が実行できる操作が決定されます。 呼び出し元には、Microsoft Entra ID で定義されているセキュリティ プリンシパル (ユーザー、グループ、サービス プリンシパル、マネージド ID) のいずれかを指定できます。

どちらのプレーンでも、認証に Microsoft Entra ID が使用されます。 認可には、次のように異なるシステムが使用されます。

- 管理プレーンでは、Azure ロールベースのアクセス制御 (Azure RBAC) が使用されます。これは、Azure Resource Manager 上に構築された認可システムです。

- データ プレーンでは、マネージド HSM レベル RBAC (Managed HSM ローカル RBAC) が使用されます。これは、マネージド HSM レベルで実装および適用される認可システムです。 ローカル RBAC 制御モデルにより、指定された HSM 管理者には、HSM プールに対する完全な制御権が与えられます。その権限は、管理グループや、サブスクリプションまたはリソース グループ管理者でもオーバーライドできません。

- 転送中の暗号化: Managed HSM との間のすべてのトラフィックは常に TLS (トランスポート層セキュリティ バージョン 1.3 と 1.2 がサポート対象) で暗号化され、TLS 終端は、信頼されていないホストではなく SGX エンクレーブ内で行わるため、データの改ざんや傍受から保護されます

- ファイアウォール: Managed HSM は、まずサービスに到達できるユーザーを制限するように構成できます。これにより、攻撃面がさらに減少します。 パブリック インターネットからのアクセスを拒否し、信頼された Azure サービス (Azure Storage など) からのトラフィックのみを許可するように Managed HSM を構成できます。

- プライベート エンドポイント: プライベート エンドポイントを有効にすると、Managed HSM サービスを仮想ネットワークに取り込み、そのサービスを仮想ネットワークや Azure サービスなどの信頼されたエンドポイントのみに分離できます。 マネージド HSM との間のすべてのトラフィックは、パブリック インターネットを経由することなく、セキュリティで保護された Microsoft のバックボーン ネットワークを経由して送受信されます。

- 監視とログ: 最も外側の保護レイヤーは、Managed HSM の監視とログ記録の機能です。 Azure Monitor サービスを使用することで、分析とアラートのためにログを確認して、アクセス パターンが予測通りであることを確認できます。 これにより、セキュリティ チームのメンバーは、Managed HSM サービス内で何が起こっているかを把握できます。 何かが正常でないと思われる場合は、いつでもキーを切り替えたり、アクセス許可を取り消したりできます。

- Bring Your Own Key (BYOK): BYOK を使用すると、Azure のお客様は、サポートされているオンプレミス HSM を使用してキーを生成し、マネージド HSM にインポートできます。 お客様によっては、規制とコンプライアンスの要件を満たすために、オンプレミスの HSM を使用してキーを生成することを希望する場合もあります。 その後、BYOK を使用して、HSM で保護されたキーを Managed HSM に安全に転送します。 転送されるキーが HSM の外部にプレーンテキスト形式で存在することは決してありません。 インポート プロセス中、キー マテリアルはマネージド HSM に保持されているキーで保護されます。

- 外部の HSM: 一部のお客様より、サード パーティのクラウドまたはオンプレミスの外部 HSM でデータとキーを分離したままにするために、Azure クラウドの外部にある HSM のオプションについて調べたいというお問い合わせを受けました。 Azure の外部にあるサードパーティの HSM を使用すると、お客様がキーをより詳細に制御できるように思えますが、パフォーマンスの問題を引き起こす待機時間や、サードパーティ HSM の問題によって発生する SLA スリップ、メンテナンスとトレーニングのコストなど、いくつかの懸念事項が生じます。 さらに、サードパーティの HSM では、論理的な削除や消去保護などの主要な Azure 機能を使用できません。 お客様が複雑なセキュリティとコンプライアンスの状況をうまく切り抜けられるように、この技術的オプションの評価を引き続き行っていく予定です。

管理上のセキュリティ コントロール

これらの管理セキュリティ コントロールは、Azure Key Vault Managed HSM に配置されています。

- データ防御。 Microsoft は、お客様のために、政府の要求に異議を唱えてお客様のデータを保護する強いコミットメントを行っています。

- 契約上の義務。 セキュリティとお客様のデータ保護に関する義務を提供しています (Microsoft トラスト センターで説明しています)。

- リージョン間レプリケーション。 Managed HSM でマルチリージョン レプリケーションを使用して、セカンダリ リージョンに HSM をデプロイできます。

- ディザスター リカバリー。 Azure には、シンプルでセキュリティで保護され、スケーラブルでコスト効率の高いエンドツーエンドのバックアップとディザスター リカバリー ソリューションが用意されています:

- Microsoft Security Response Center (MSRC)。 Managed HSM サービス管理は、MSRC と緊密に統合されています。

- 24 時間 365 日の完全なセキュリティ対応による、予期しない管理操作に対するセキュリティ監視

- 回復性がありセキュリティで保護されたクラウドのサプライ チェーン。 Managed HSM では、回復性があるサプライ チェーンを通じて信頼性が向上します。

- 規制コンプライアンスの組み込みイニシアチブ。 Azure Policy のコンプライアンスには、責任 (お客様、Microsoft、共有) に基づくコントロールおよびコンプライアンス ドメインの一覧を表示するための組み込みのイニシアチブ定義が用意されています。 Microsoft が責任を持つコントロールについては、サード パーティの証明に基づく監査結果の詳細と、そのコンプライアンスを実現するための取り組みの詳細を提供します。

- 監査レポート。 情報セキュリティとコンプライアンスの専門家がクラウド機能を理解し、技術的なコンプライアンスと制御の要件を確認するのに役立つリソース

- 侵害の想定の理念。 あらゆるコンポーネントがいつでも侵害される恐れがあると想定し、設計とテストを適切に行います。 定期的なレッド チーム/ブルー チームの演習 (攻撃シミュレーション) を行います。

Managed HSM では、堅牢な物理的、技術的、管理上のセキュリティ制御が提供されます。 Managed HSM では、コンプライアンス、セキュリティ、プライバシーのニーズの拡大に対応し、スケーラブルで一元化されたクラウド キー管理ソリューションのキー マテリアルを単独で制御できます。 最も重要な点として、コンプライアンスに必要な暗号化保護が提供されます。 Microsoft EU データ境界の実装に向けて進むなかで、プラクティスに関する透明性によってデータを保護することに取り組んでいることを保証できます。

詳細については、Azure キー管理担当の製品チームとの話し合いを進めるために、Azure アカウント チームにお問い合わせください。