ネットワークの着信トラフィックおよび送信トラフィックを構成する

Azure Machine Learning では、パブリック インターネット上のサーバーとサービスへのアクセスが必要となります。 ネットワークの分離を実装する場合は、必要なアクセスとその有効化方法を理解する必要があります。

Note

この記事の情報は、Azure Virtual Network を使用するように構成される Azure Machine Learning ワークスペースに適用されます。 マネージド仮想ネットワーク を使用する場合、ワークスペースに必要な受信と送信の構成が自動的に適用されます。 詳しくは、Azure Machine Learning マネージド仮想ネットワーク を参照してください。

一般的な用語と情報

この記事では、次の用語と情報が使用されています。

Azure サービス タグ: サービス タグで、Azure サービスで使用される IP 範囲を簡単に指定できます。 たとえば、

AzureMachineLearningタグは、Azure Machine Learning service によって使用される IP アドレスを表します。重要

Azure サービス タグは、一部の Azure サービスでのみサポートされています。 ネットワーク セキュリティ グループとAzure Firewall でサポートされるサービス タグの一覧については、「仮想ネットワーク サービス タグ」という記事を参照してください。

サード パーティーのファイアウォールのような Azure 以外のソリューションを使用している場合は、Azure の IP 範囲とサービス タグの一覧をダウンロードしてください。 ファイルを抽出し、ファイル内のサービス タグを検索します。 IP アドレスは定期的に変わる可能性があります。

リージョン: 一部のサービス タグでは、Azure リージョンを指定できます。 これにより、特定のリージョン (通常はサービスが存在する) 内のサービス IP アドレスへのアクセスが制限されます。 この記事で

<region>が表示されたら、代わりにご利用の Azure リージョンに置き換えてください。 たとえば、Azure Machine Learning ワークスペースが米国西部リージョンにある場合、BatchNodeManagement.<region>はBatchNodeManagement.uswestです。Azure Batch: Azure Machine Learning のコンピューティング クラスターとコンピューティング インスタンスは、バックエンドの Azure Batch インスタンスに依存します。 このバックエンド サービスは、Microsoft サブスクリプションでホストされています。

ポート: この記事では、次のポートを使用します。 ポート範囲がこの表に記載されていない場合、それはサービスに固有のものであり、何に使用されているかについての情報が公開されていない可能性があります。

Port 説明 80 セキュリティで保護されていない Web トラフィック (HTTP) 443 セキュリティで保護されている Web トラフィック (HTTPS) 445 Azure File Storage のファイル共有へのアクセスに使用される SMB トラフィック 8787 コンピューティング インスタンスで RStudio に接続するときに使用されます 18881 コンピューティング インスタンス上のノートブックに対して IntelliSense を有効にするために、言語サーバーに接続するために使用されます。 プロトコル: 特に明記されていない限り、この記事で説明されているすべてのネットワーク トラフィックは TCP を使用します。

基本構成

この構成では以下を前提としています。

- 指定したコンテナー レジストリによって提供される Docker イメージを使用しており、Microsoft によって提供されるイメージは使用しません。

- プライベート Python パッケージ リポジトリを使用していて、

pypi.org、*.anaconda.com、*.anaconda.orgなどのパブリック パッケージ リポジトリにはアクセスしません。 - プライベート エンドポイントは、VNet 内で相互に直接通信できます。 たとえば次のように、すべてのサービスに同じ VNet 内のプライベート エンドポイントがあります。

- Azure Machine Learning ワークスペース

- Azure ストレージ アカウント (BLOB、ファイル、テーブル、キュー)

受信トラフィック

| source | source ports |

宛先 | 宛先ポート | 目的 |

|---|---|---|---|---|

AzureMachineLearning |

Any | VirtualNetwork |

44224 | コンピューティング インスタンス/クラスターへの受信。 インスタンスまたはクラスターがパブリック IP アドレスを使用するように構成されている場合にのみ必要です。 |

ヒント

このトラフィックには、既定でネットワーク セキュリティ グループ (NSG) が作成されます。 詳細については、既定のセキュリティ規則に関する記事を参照してください。

送信トラフィック

| サービス タグ | ポート | 目的 |

|---|---|---|

AzureActiveDirectory |

80、443 | Microsoft Entra ID を使用した認証。 |

AzureMachineLearning |

443、8787、18881 UDP: 5831 |

Azure Machine Learning service の使用。 |

BatchNodeManagement.<region> |

443 | Azure Batch との通信。 |

AzureResourceManager |

443 | Azure Machine Learning による Azure リソースの作成。 |

Storage.<region> |

443 | コンピューティング クラスターとコンピューティング インスタンスの Azure Storage アカウントに格納されたデータにアクセスします。 この送信を使用してデータを抜き取ることができます。 詳細については、「データ流出防止」を参照してください。 |

AzureFrontDoor.FrontEnd* 21Vianet によって運営される Microsoft Azure では不要。 |

443 | Azure Machine Learning スタジオ用のグローバル エントリ ポイント。 AutoML のイメージと環境を格納します。 |

MicrosoftContainerRegistry.<region> |

443 | Microsoft が提供する Docker イメージにアクセスします。 |

Frontdoor.FirstParty |

443 | Microsoft が提供する Docker イメージにアクセスします。 |

AzureMonitor |

443 | Azure Monitor への監視とメトリックのログに使用されます。 ワークスペースの Azure Monitor をセキュリティで保護していない場合にのみ必要です。 * この送信は、サポート インシデントの情報をログに記録するためにも使用されます。 |

重要

コンピューティング インスタンスまたはコンピューティング クラスターがパブリック IP 用に構成されていない場合、既定ではインターネットにアクセスできません。 それでもインターネットへの送信トラフィックを送信 "できる" 場合は、Azure の既定の送信アクセスが原因であり、インターネットへの送信を許可する NSG があります。 既定の送信アクセスを使用することはお勧めしません。 インターネットへの送信アクセスが必要な場合は、既定の送信アクセスではなく、次のいずれかのオプションを使用することをお勧めします。

- パブリック IP を使用した Azure Virtual Network NAT: Virtual Network NAT の使用の詳細については、Virtual Network NAT のドキュメントを参照してください。

- ユーザー定義ルートとファイアウォール: コンピューティングを含むサブネットにユーザー定義ルートを作成します。 ルートのネクスト ホップは、アドレス プレフィックスが 0.0.0.0/0 のファイアウォールのプライベート IP アドレスを参照する必要があります。

詳細については、「Azure での既定の送信アクセス」の記事を参照してください。

モデルのトレーニングとデプロイに推奨される構成

送信トラフィック

| サービス タグ | ポート | 目的 |

|---|---|---|

MicrosoftContainerRegistry.<region> および AzureFrontDoor.FirstParty |

443 | Microsoft がトレーニングと推論のために提供する Docker イメージの使用が許可されます。 Azure Kubernetes Service の Azure Machine Learning ルーターも設定されます。 |

トレーニングとデプロイのために Python パッケージのインストールを許可するには、次のホスト名へのアウトバウンド トラフィックを許可します。

注意

これは、インターネット上のすべての Python リソースに必要なホストの完全な一覧ではなく、最も一般的に使用されているもののみを取り上げています。 たとえば、GitHub リポジトリまたはその他のホストにアクセスする必要がある場合は、そのシナリオに必要なホストを特定して追加する必要があります。

| ホスト名 | 目的 |

|---|---|

anaconda.com*.anaconda.com |

既定のパッケージをインストールするために使用されます。 |

*.anaconda.org |

リポジトリ データを取得するために使用されます。 |

pypi.org |

既定のインデックスからの依存関係 (存在する場合) を一覧表示するために使用されます。ユーザー設定によってこのインデックスが上書きされることはありません。 インデックスが上書きされる場合は、*.pythonhosted.org も許可する必要があります。 |

pytorch.org*.pytorch.org |

PyTorch に基づくいくつかのサンプルによって使用されます。 |

*.tensorflow.org |

Tensorflow に基づくいくつかのサンプルによって使用されます。 |

シナリオ: コンピューティング インスタンスに RStudio をインストールする

コンピューティング インスタンスへの RStudio のインストールを許可するには、ファイアウォールで、Docker イメージをプルするサイトへのアウトバウンド アクセスを許可する必要があります。 Azure Firewall ポリシーに次のアプリケーション規則を追加します。

- 名前: AllowRStudioInstall

- [Source Type](ソースの種類) : IP アドレス

- ソース IP アドレス: コンピューティング インスタンスを作成するサブネットの IP アドレス範囲。 たとえば、

172.16.0.0/24のようにします。 - 送信先の種類: FQDN

- ターゲット FQDN:

ghcr.io、pkg-containers.githubusercontent.com - Protocol:

Https:443

R パッケージのインストールを許可するには、cloud.r-project.org へのアウトバウンド トラフィックを許可します。 このホストは、CRAN パッケージのインストールに使用されます。

Note

GitHub リポジトリまたはその他のホストにアクセスする必要がある場合は、そのシナリオに必要なホストを特定して追加する必要があります。

シナリオ: パブリック IP でのコンピューティング クラスターまたはコンピューティング インスタンスの使用

重要

パブリック IP を使わないコンピューティング インスタンスまたはコンピューティング クラスター では、Azure Batch 管理と Azure Machine Learning service からのインバウンド トラフィックは必要ありません。 ただし、複数のコンピューティングがあり、その一部がパブリック IP アドレスを使っている場合は、このトラフィックを許可する必要があります。

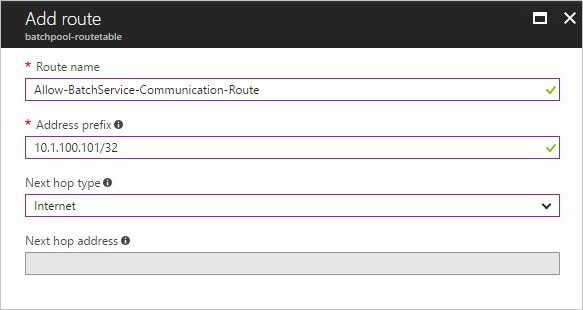

Azure Machine Learning のコンピューティング インスタンスまたはコンピューティング クラスター ("パブリック IP アドレスあり") を使うときは、Azure Machine Learning service からのインバウンド トラフィックを許可します。 "パブリック IP なし" (プレビュー) のコンピューティング インスタンスまたはコンピューティング クラスターでは、このインバウンド通信は必要ありません。 このトラフィックを許可するネットワーク セキュリティ グループは自動的に動的に作成されますが、ファイアウォールがある場合は、ユーザー定義ルート (UDR) の作成も必要な場合があります。 このトラフィック用の UDR を作成する場合は、IP アドレスまたはサービス タグを使用してトラフィックをルーティングできます。

Azure Machine Learning service の場合は、プライマリとセカンダリの両方のリージョンの IP アドレスを追加する必要があります。 セカンダリ リージョンを見つけるには、「Azure でのリージョン間レプリケーション」を参照してください。 たとえば、Azure Machine Learning service が米国東部 2 にある場合、セカンダリ リージョンは米国中部です。

Azure Machine Learning service の IP アドレスの一覧を取得するには、Azure の IP 範囲とサービス タグをダウンロードし、AzureMachineLearning.<region> についてファイルを検索します。ここで、<region> にはご利用の Azure リージョンを指定します。

重要

IP アドレスは、時間の経過と共に変化する可能性があります。

UDR を作成するときは、 [ネクスト ホップの種類] を [インターネット] に設定します。 つまり、Azure からのインバウンド通信は、ファイアウォールをスキップして、コンピューティング インスタンスとコンピューティング クラスターのパブリック IP を持つロード バランサーにアクセスします。 Azure からコンピューティング インスタンスとコンピューティング クラスターの特定の IP へのインバウンドを許可するにはファイアウォールにパブリック IP を登録する必要がありますが、ランダムなパブリック IP の取得はコンピューティング インスタンスとコンピューティング クラスターの作成時に行われ、作成前にそれらを知ることはできないため、UDR が必要です。 次の図に、Azure portal での IP アドレス ベースの UDR の例を示します。

UDR の構成については、ルーティング テーブルを使用したネットワーク トラフィックのルーティングに関する記事を参照してください。

シナリオ: Azure Machine Learning と Azure Storage のエンドポイント間のファイアウォール

ポート 445 で Storage.<region> へのアウトバウンド アクセスも許可する必要があります。

シナリオ: hbi_workspace フラグを有効にして作成されたワークスペース

Keyvault.<region> へのアウトバウンド アクセスも許可する必要があります。 このアウトバウンド トラフィックは、バックエンドの Azure Batch サービスのキー コンテナー インスタンスにアクセスするために使用されます。

hbi_workspace フラグの詳細については、データ暗号化に関する記事を参照してください。

シナリオ: Kubernetes コンピューティングを使用する

送信プロキシ サーバーまたはファイアウォールの内側で実行する Kubernetes クラスターには、追加のエグレス ネットワーク構成が必要です。

- Azure Arc 接続を使用する Kubernetes の場合は、Azure Arc エージェントで必要な Azure Arc のネットワーク要件を構成します。

- Azure Arc 接続のない AKS クラスターの場合は、AKS 拡張機能のネットワーク要件を構成します。

上記の要件に加えて、Azure Machine Learning には次のアウトバウンド URL も必要です。

| アウトバウンド エンドポイント | Port | 説明 | トレーニング | 推論 |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Kusto にシステム ログをアップロードするために必要です。 | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Azure コンテナー レジストリ。Machine Learning ワークロードに使われる Docker イメージをプルするために必要です。 | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Azure Blob Storage。Machine Learning プロジェクトのスクリプト、データ、またはモデルをフェッチし、ジョブのログと出力をアップロードするために必要です。 | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | Azure Machine Learning service API | ✓ | ✓ |

pypi.org |

443 | Python パッケージ インデックス。ジョブ環境の初期化のトレーニングに使われる pip パッケージをインストールするため。 | ✓ | 該当なし |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | 必要なセキュリティ パッチをダウンロードするために必要です。 | ✓ | 該当なし |

Note

<your workspace workspace ID>は、ワークスペースの ID に置き換えます。 ID は、Azure portal - Machine Learning リソース ページ - [プロパティ] - [ワークスペース ID] で確認できます。<your storage account>には、ストレージ アカウント名を指定します。<your ACR name>は、実際のワークスペースの Azure Container Registry の名前に置き換えます。<region>を、ワークスペースのリージョンに置き換えます。

クラスター内通信の要件

Kubernetes コンピューティングに Azure Machine Learning 拡張機能をインストールするために、すべての Azure Machine Learning 関連コンポーネントが名前空間に azureml デプロイされます。 ML ワークロードが AKS クラスター内で適切に動作するには、次のクラスター内通信が必要です。

azureml名前空間内のコンポーネントは、Kubernetes API サーバーと通信できる必要があります。azureml名前空間内のコンポーネントは、相互に通信できる必要があります。azureml名前空間内のコンポーネントは、kube-system名前空間のkube-dnsおよびkonnectivity-agentと通信できる必要があります。- クラスターがリアルタイム推論に使用される場合は、

azureml-fe-xxxPOD が、他の名前空間の 5001 ポートで、デプロイされたモデル POD と通信できる必要があります。azureml-fe-xxxPOD は、内部通信用に、11001、12001、12101、12201、20000、8000、8001、9001 のポートを開く必要があります。 - クラスターがリアルタイム推論に使用される場合は、デプロイされたモデル POD が 9999 ポートで

amlarc-identity-proxy-xxxPOD と通信できる必要があります。

シナリオ: Visual Studio Code

このセクションのホストは、Visual Studio Code のパッケージをインストールして、Visual Studio Code と Azure Machine Learning ワークスペースのコンピューティング インスタンス間のリモート通信を確立するために使用されます。

注意

これは、インターネット上のすべての Visual Studio Code リソースに必要なホストの完全な一覧ではなく、最も一般的に使用されているもののみを取り上げています。 たとえば、GitHub リポジトリまたはその他のホストにアクセスする必要がある場合は、そのシナリオに必要なホストを特定して追加する必要があります。 ホスト名の完全なリストについては、「Visual Studio Code でのネットワーク接続」を参照してください。

| ホスト名 | 目的 |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

vscode.dev (Web 用 Visual Studio Code) にアクセスするために必要です |

code.visualstudio.com |

VS Code デスクトップをダウンロードしてインストールするために必要です。 このホストは VS Code Web では必要ありません。 |

update.code.visualstudio.com*.vo.msecnd.net |

セットアップ スクリプトを通じてコンピューティング インスタンスにインストールされている VS Code サーバー ビットを取得するために使用されます。 |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

VS Code 拡張機能をダウンロードしてインストールするために必要です。 これらのホストにより、VS Code 用の Azure Machine Learning 拡張機能を使用したコンピューティング インスタンスへのリモート接続が有効になります。 詳細については、「Visual Studio Code で Azure Machine Learning コンピューティング インスタンスに接続する」を参照してください |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

コンピューティング インスタンスにインストールされている Websocket サーバー ビットを取得するために使用されます。 Websocket サーバーは、Visual Studio Code クライアント (デスクトップ アプリケーション) から、コンピューティング インスタンスで実行されている Visual Studio Code サーバーに要求を送信するために使用されます。 |

vscode.download.prss.microsoft.com |

Visual Studio Code ダウンロード CDN で使用 |

シナリオ: サービス タグを使用しないサード パーティのファイアウォールまたは Azure Firewall

このセクションのガイダンスは一般的なもので、各ファイアウォールには独自の用語や特定の構成があります。 ご質問がある場合は、お使いのファイアウォールのドキュメントを確認してください。

ヒント

Azure Firewallを使用していて、サービス タグを使用する代わりにこのセクションに記載されている FQDN を使用する場合は、次のガイダンスを使用します。

- HTTP/S ポート (80 および 443) を使用する FQDN は、アプリケーション ルールとして構成する必要があります。

- 他のポートを使用する FQDN は ネットワーク ルールとして構成する必要があります。

詳細については、「アプリケーション ルールとネットワーク ルールの違い」を参照してください。

正しく構成しないと、ワークスペースを使用したときにファイアウォールが原因で問題が発生する可能性があります。 いずれも Azure Machine Learning ワークスペースで使用されるさまざまなホスト名があります。 次のセクションでは、Azure Machine Learning に必要なホストの一覧を示します。

依存関係 API

Azure Machine Learning REST API を使用して、送信トラフィックを許可する必要があるホストとポートの一覧を取得することもできます。 この API を使用するには、次の手順を実行します。

認証トークンを取得します。 次のコマンドは、Azure CLI を使って、認証トークンとサブスクリプション ID を取得する方法を示しています。

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)API を呼び出します。 次のコマンドで、次の値を置き換えます。

<region>は、ワークスペースがある Azure リージョンに置き換えます。 たとえば、「westus2」のように入力します。<resource-group>は、ワークスペースが含まれているリソース グループに置き換えます。<workspace-name>は、ワークスペースの名前に置き換えます。

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"

API 呼び出しの結果は JSON ドキュメントです。 次のスニペットは、このドキュメントの一部です。

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Microsoft のホスト

次の表のホストは Microsoft によって所有されており、ワークスペースが適切に機能するために必要なサービスが提供されます。 表には、Azure Public、Azure Government、21Vianet が運営する Microsoft Azure リージョンのホストが一覧表示されています。

重要

Azure Machine Learning では、サブスクリプションと Microsoft が管理するサブスクリプションで Azure Storage アカウントが使用されます。 該当する場合、このセクションでは、区別するために次の用語が使用されます。

- ご使用のストレージ: サブスクリプションの Azure Storage アカウントを使用して、データと成果物 (モデル、トレーニング データ、トレーニング ログ、Python スクリプトなど) を格納します。>

- Microsoft ストレージ: Azure Machine Learning コンピューティング インスタンスとコンピューティング クラスターは、Azure Batch に依存し、Microsoft サブスクリプションにあるストレージにアクセスする必要があります。 このストレージは、コンピューティング インスタンスの管理にのみ使用されます。 ここにはデータが格納されていません。

一般的な Azure ホスト

| 次のために必須: | ホスト | プロトコル | ポート |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80、443 |

| Azure portal | management.azure.com |

TCP | 443 |

| Azure Resource Manager | management.azure.com |

TCP | 443 |

Azure Machine Learning ホスト

重要

次の表では、<storage> を、使用している Azure Machine Learning ワークスペースの既定のストレージ アカウント名に置き換えてください。 <region> を、ワークスペースのリージョンに置き換えます。

| 次のために必須: | ホスト | プロトコル | ポート |

|---|---|---|---|

| Azure Machine Learning Studio | ml.azure.com |

TCP | 443 |

| API | *.azureml.ms |

TCP | 443 |

| API | *.azureml.net |

TCP | 443 |

| モデル管理 | *.modelmanagement.azureml.net |

TCP | 443 |

| 統合されたノートブック | *.notebooks.azure.net |

TCP | 443 |

| 統合されたノートブック | <storage>.file.core.windows.net |

TCP | 443、445 |

| 統合されたノートブック | <storage>.dfs.core.windows.net |

TCP | 443 |

| 統合されたノートブック | <storage>.blob.core.windows.net |

TCP | 443 |

| 統合されたノートブック | graph.microsoft.com |

TCP | 443 |

| 統合されたノートブック | *.aznbcontent.net |

TCP | 443 |

| AutoML NLP、Vision | automlresources-prod.azureedge.net |

TCP | 443 |

| AutoML NLP、Vision | aka.ms |

TCP | 443 |

注意

AutoML NLP、Vision は現在、Azure パブリック リージョンでのみサポートされています。

Azure Machine Learning コンピューティング インスタンスおよびコンピューティング クラスターのホスト

ヒント

- Azure Key Vault のホストは、hbi_workspace フラグを有効にしてワークスペースが作成された場合にのみ必要です。

- コンピューティング インスタンスのポート 8787 と 18881 は、Azure Machine ワークスペースにプライベート エンドポイントがある場合にのみ必要です。

- 次の表では、

<storage>を、使用している Azure Machine Learning ワークスペースの既定のストレージ アカウント名に置き換えてください。 - 次の表で、

<region>は、Azure Machine Learning ワークスペースが含まれている Azure リージョンに置き換えます。 - コンピューティング インスタンスへの Websocket 通信を許可する必要があります。 Websocket トラフィックをブロックすると、Jupyter Notebook は正しく機能しません。

| 次のために必須: | ホスト | プロトコル | ポート |

|---|---|---|---|

| コンピューティング クラスター/インスタンス | graph.windows.net |

TCP | 443 |

| コンピューティング インスタンス | *.instances.azureml.net |

TCP | 443 |

| コンピューティング インスタンス | *.instances.azureml.ms |

TCP | 443、8787、18881 |

| コンピューティング インスタンス | <region>.tundra.azureml.ms |

UDP | 5831 |

| コンピューティング インスタンス | *.<region>.batch.azure.com |

ANY | 443 |

| コンピューティング インスタンス | *.<region>.service.batch.azure.com |

ANY | 443 |

| Microsoft ストレージ アクセス | *.blob.core.windows.net |

TCP | 443 |

| Microsoft ストレージ アクセス | *.table.core.windows.net |

TCP | 443 |

| Microsoft ストレージ アクセス | *.queue.core.windows.net |

TCP | 443 |

| ストレージ アカウント | <storage>.file.core.windows.net |

TCP | 443、445 |

| ストレージ アカウント | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault | *.vault.azure.net | TCP | 443 |

Azure Machine Learning によって管理される Docker イメージ

| 次のために必須: | ホスト | プロトコル | ポート |

|---|---|---|---|

| Microsoft Container Registry | mcr.microsoft.com *.data.mcr.microsoft.com |

TCP | 443 |

ヒント

- カスタム Docker イメージには Azure Container Registry が必要です。 これには、Microsoft が提供する基本イメージへの小さな変更 (追加のパッケージなど) が含まれます。 Azure Machine Learning の内部トレーニング ジョブ送信プロセスでも必要です。

- Microsoft Container Registry は、"Microsoft が提供する既定の Docker イメージ" を使用し、"ユーザー マネージドの依存関係を有効にする" 計画がある場合にのみ必要です。

- フェデレーション ID を使用する予定の場合は、「Active Directory フェデレーション サービス (AD FS) をセキュリティで保護するためのベスト プラクティス」の記事に従ってください。

また、パブリック IP によるコンピューティングのセクションの情報を使用して、BatchNodeManagement と AzureMachineLearning の IP アドレスを追加してください。

AKS にデプロイされたモデルへのアクセスの制限については、Azure Kubernetes Service でのエグレス トラフィックの制限に関するページを参照してください。

監視、メトリック、診断

ワークスペースの Azure Monitor をセキュリティで保護 していない場合、次のホストへの送信トラフィックを許可する必要があります。

ワークスペースの Azure Monitor をセキュリティで保護 していない場合、次のホストへの送信トラフィックを許可する必要があります。

注意

これらのホストにログ記録された情報は、ワークスペースで発生した問題を診断できるように Microsoft サポートによっても使用されます。

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

これらのホストの IP アドレスの一覧については、「Azure Monitor で使用される IP アドレス」を参照してください。

次の手順

この記事は、Azure Machine Learning ワークフローのセキュリティ保護に関するシリーズの一部です。 このシリーズの他の記事は次のとおりです。

Azure Firewall の構成の詳細については、Azure portal を使用した Azure Firewall のデプロイと構成に関するチュートリアルを参照してください。