適用対象: Azure CLI ml extension v2 (現行)

Azure CLI ml extension v2 (現行) Python SDK azure-ai-ml v2 (現行)

Python SDK azure-ai-ml v2 (現行)

Azure Machine Learning は、マネージド仮想ネットワーク (マネージド仮想ネットワーク) 分離をサポートしています。 マネージド仮想ネットワークを分離すると、組み込みのワークスペース レベルの Azure Machine Learning マネージド仮想ネットワークを使用して、ネットワークの分離構成を合理化し、自動化することができます。 マネージド仮想ネットワークでは、コンピューティング インスタンス、コンピューティング クラスター、サーバーレス コンピューティング、マネージド オンライン エンドポイントなどのマネージド Azure Machine Learning リソースがセキュリティで保護されます。

"マネージド ネットワーク" を使用してワークスペースをセキュリティで保護すると、ワークスペースとマネージド コンピューティングからの送信アクセスのためのネットワーク分離が提供されます。 "作成して管理する Azure Virtual Network" は、ワークスペースに対する受信アクセスのためのネットワーク分離を提供するために使用されます。 たとえば、ワークスペースのプライベート エンドポイントが Azure Virtual Network に作成されます。 仮想ネットワークに接続するすべてのクライアントは、プライベート エンドポイントを介してワークスペースにアクセスできます。 マネージド コンピューティングでジョブを実行する場合、マネージド ネットワークはどのコンピューティングがアクセスできるかを制限します。

マネージド仮想ネットワークのアーキテクチャ

マネージド仮想ネットワーク分離を有効にすると、ワークスペース用のマネージド仮想ネットワークが作成されます。 ワークスペース用に作成したマネージド コンピューティング リソースでは、このマネージド仮想ネットワークが自動的に使用されます。 マネージド仮想ネットワークでは、Azure Storage、Azure Key Vault、Azure Container Registry など、ワークスペースで使用される Azure リソースのプライベート エンドポイントを使用できます。

マネージド仮想ネットワークからの送信トラフィックには、2 種類の構成モードがあります。

ヒント

使う送信モードに関係なく、Azure リソースへのトラフィックは、プライベート エンドポイントを使うように構成できます。 たとえば、インターネットへのすべての送信トラフィックを許可し、リソースの送信規則を追加して Azure リソースとの通信を制限できます。

| 送信モード | 説明 | シナリオ |

|---|---|---|

| インターネット送信を許可する | マネージド仮想ネットワークからのすべてのインターネット送信トラフィックを許可します。 | Python パッケージや事前トレーニング済みモデルなど、インターネット上の機械学習リソースに無制限にアクセスする必要がある場合に推奨されます。1 |

| 承認された送信のみを許可する | 送信トラフィックは、サービス タグを指定することで許可されます。 | * データ流出のリスクを最小限に抑えると同時に、プライベート環境で必要な機械学習の成果物をすべて準備する必要があります。 * 承認されたサービス、サービス タグ、または FQDN の一覧への送信アクセスを構成する必要があります。 |

| 無効 | 受信と送信のトラフィックが制限されていません。または、リソースを保護するために独自の Azure 仮想ネットワークを使っています。 | ワークスペースからのパブリック送受信が必要です。または、独自の Azure 仮想ネットワークを使用してネットワークの分離を処理しています。 |

- 承認された送信のみを許可するモードを使用した送信ルールを使用して、インターネット送信を許可する場合と同じ結果を得ることができます。 相違点は以下のとおりです。

- 許可する必要がある送信接続ごとに規則を追加する必要があります。

- FQDN アウトバウンド規則を追加すると、この規則の種類で Azure Firewall が使われるため、コストが増加します。 詳細については、「価格」を参照してください

- "承認された送信のみを許可する" の既定の規則は、データ流出のリスクを最小限に抑えるように設計されています。 アウトバウンド規則を追加すると、リスクが増加する可能性があります。

マネージド仮想ネットワークは、必須の既定の規則を使って事前に構成されています。 また、ワークスペース、ワークスペースの既定のストレージ、コンテナー レジストリ、キー コンテナーへのプライベート エンドポイント接続がプライベートとして構成されている場合や承認された送信のみを許可するようにワークスペースの分離モードが設定されている場合にも構成されます。 分離モードを選んだ後は、追加する必要がある場合がある他の送信要件のみ考慮する必要があります。

次の図は、インターネット送信を許可するように構成されたマネージド仮想ネットワークを示しています。

次の図は、承認された送信のみを許可するように構成されたマネージド仮想ネットワークを示しています。

注

この構成では、ワークスペースで使用されるストレージ、キー コンテナー、コンテナー レジストリに非公開としてフラグが設定されます。 非公開としてフラグが設定されているため、プライベート エンドポイントを使用して通信します。

注

インターネット送信を許可するようにマネージド VNet ワークスペースを構成すると、ワークスペースを無効に再構成することはできません。 同様に、承認 された送信のみを許可するようにマネージド VNet ワークスペースを構成すると、インターネット送信を 許可するようにワークスペースを再構成することはできません。

Azure Machine Learning Studio

スタジオから既定のストレージ アカウントの統合ノートブックを使ったりデータセットを作成したりする場合は、お使いのクライアントで既定のストレージ アカウントにアクセスする必要があります。 クライアントが使用する Azure Virtual Networkに、既定のストレージ アカウント用の "プライベート エンドポイント" または "サービス エンドポイント" を作成します。

Azure Machine Learning スタジオの一部がクライアントの Web ブラウザーでローカルに実行されて、ワークスペース用の既定のストレージと直接通信します。 クライアントの仮想ネットワークに (既定のストレージ アカウント用の) プライベート エンドポイントまたはサービス エンドポイントを作成すると、クライアントはストレージ アカウントと通信できるようになります。

ワークスペースに関連付けられている Azure ストレージ アカウントのパブリック ネットワーク アクセスが無効になっている場合は、ワークスペース マネージド ID の閲覧者ロールが、クライアント仮想ネットワークで作成されたプライベート エンドポイントに付与されていることを確認します。 これは、ブログとファイル ストレージの両方のプライベート エンドポイントに適用されます。 このロールは、マネージド仮想ネットワークによって作成されたプライベート エンドポイントには必要ありません。

プライベート エンドポイントまたはサービス エンドポイントの作成について詳しくは、ストレージ アカウントへのプライベートな接続およびサービス エンドポイントに関する記事をご覧ください。

関連付けられているリソースのセキュリティ保護

サービス エンドポイントまたはプライベート エンドポイントを使用して (パブリック アクセスを無効にして) 以下のサービスを仮想ネットワークに追加する場合、信頼された Microsoft サービスに対して、これらのサービスへのアクセスを許可します。

| サービス | エンドポイント情報 | 信頼できる情報を許可する |

|---|---|---|

| Azure Key Vault | サービス エンドポイント プライベート エンドポイント |

信頼された Microsoft サービスを許可して、このファイアウォールをバイパスする |

| Azure Storage アカウント | サービスとプライベート エンドポイント プライベート エンドポイント |

Azure リソース インスタンスからのアクセスを許可する または 信頼された Azure サービスへのアクセスを許可する |

| Azure Container Registry | プライベート エンドポイント | 信頼されたサービスを許可する |

前提条件

この記事の手順に従う前に、次の前提条件が満たされていることをご確認ください。

Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。 無料版または有料版の Azure Machine Learning をお試しください。

Microsoft.Network リソース プロバイダーは、Azure サブスクリプションに登録する必要があります。 このリソース プロバイダーは、マネージド仮想ネットワークのプライベート エンドポイントを作成するときにワークスペースによって使用されます。

リソースプロバイダーの登録については、「リソースプロバイダー登録エラーの解決」を参照してください。

マネージド ネットワークをデプロイするときに使用する Azure ID には、プライベート エンドポイントを作成するための次の Azure ロールベースのアクセス制御 (Azure RBAC) アクションが必要です。

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure CLI と Azure CLI の

ml拡張機能。 詳しくは、CLI (v2) のインストール、設定、使用に関するページをご覧ください。ヒント

Azure Machine Learning マネージド VNet は 2023 年 5 月 23 日に導入されました。 以前のバージョンの ml 拡張機能を使っている場合は、必要に応じてこの記事の例で機能するように更新します。 拡張機能を更新するには、次の Azure CLI コマンドを使います。

az extension update -n mlこの記事の CLI の例では、Bash (または互換性のある) シェルを使用していることを前提としています。 たとえば、Linux システムや Linux 用 Windows サブシステムなどです。

この記事の Azure CLI の例では、ワークスペースの名前を表す

wsと、リソース グループの名前を表すrgを使っています。 実際の Azure サブスクリプションでこれらのコマンドを使う場合は、必要に応じてこれらの値を変更してください。

Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。 無料版または有料版の Azure Machine Learning をお試しください。

Microsoft.Network リソース プロバイダーは、Azure サブスクリプションに登録する必要があります。 このリソース プロバイダーは、マネージド仮想ネットワークのプライベート エンドポイントを作成するときにワークスペースによって使用されます。

リソースプロバイダーの登録については、「リソースプロバイダー登録エラーの解決」を参照してください。

マネージド ネットワークをデプロイするときに使用する Azure ID には、プライベート エンドポイントを作成するための次の Azure ロールベースのアクセス制御 (Azure RBAC) アクションが必要です。

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure Machine Learning Python SDK v2。 SDK の詳細については、「Azure Machine Learning 用 Python SDK v2 のインストール」を参照してください。

ヒント

Azure Machine Learning マネージド VNet は 2023 年 5 月 23 日に導入されました。 以前のバージョンの SDK をインストールしている場合は、必要に応じてこの記事の例で機能するように更新します。 SDK を更新するには、次のコマンドを使います。

pip install --upgrade azure-ai-ml azure-identityこの記事の例では、コードが次の Python で始まることを想定しています。 次のコードは、マネージド仮想ネットワークでワークスペースを作成するときに必要なクラスをインポートし、Azure サブスクリプションとリソース グループ用の変数を設定し、

ml_clientを作成します。from azure.ai.ml import MLClient from azure.ai.ml.entities import ( Workspace, ManagedNetwork, IsolationMode, ServiceTagDestination, PrivateEndpointDestination, FqdnDestination ) from azure.identity import DefaultAzureCredential # Replace with the values for your Azure subscription and resource group. subscription_id = "<SUBSCRIPTION_ID>" resource_group = "<RESOURCE_GROUP>" # get a handle to the subscription ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group)

Azure サブスクリプション。 Azure サブスクリプションをお持ちでない場合は、開始する前に無料アカウントを作成してください。 無料版または有料版の Azure Machine Learning をお試しください。

Microsoft.Network リソース プロバイダーは、Azure サブスクリプションに登録する必要があります。 このリソース プロバイダーは、マネージド仮想ネットワークのプライベート エンドポイントを作成するときにワークスペースによって使用されます。

リソースプロバイダーの登録については、「リソースプロバイダー登録エラーの解決」を参照してください。

マネージド ネットワークをデプロイするときに使用する Azure ID には、プライベート エンドポイントを作成するための次の Azure ロールベースのアクセス制御 (Azure RBAC) アクションが必要です。

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure Machine Learning を使用してマネージド仮想ネットワークでプライベート エンドポイント接続を確立するには、ワークスペースのマネージド ID、システム割り当てまたはユーザー割り当てのいずれであっても、プライベート エンドポイントの作成を開始するユーザー ID には、ターゲット リソースに対するプライベート エンドポイント接続を承認するためのアクセス許可が必要です。 2025 年 4 月 30 日以降、アクセス許可はマネージド ID に自動的に付与されず、手動で割り当てる必要があります。

Microsoft では、 Azure AI Enterprise ネットワーク接続承認者 ロールをマネージド ID に割り当てることをお勧めします。 次の一覧には、 Azure AI Enterprise ネットワーク接続承認者 ロールの対象となるプライベート エンドポイント ターゲット リソースの種類が含まれています。

- Azure Application Gateway

- Azure Monitor

- Azure AI Search

- Event Hubs

- Azure SQL データベース

- Azure Storage

- Azure Machine Learning ワークスペース

- Azure Machine Learning レジストリ

- Azure AI Foundry

- Azure Key Vault

- Azure Cosmos DB (アジュール コスモス データベース)

- Azure MySQL用データベース

- Azure Database for PostgreSQL(PostgreSQL用Azureデータベース)

- Azure AI Services

- Azure Cache for Redis (アジュール・キャッシュ・フォー・レディス)

- コンテナレジストリ

- API Management

代わりにカスタム ロールを作成する場合は、 Azure AI Enterprise ネットワーク接続承認者ロール を参照して、リソースの種類ごとに特定のアクションを追加します。

Azure AI Enterprise ネットワーク接続承認者ロールの対象ではないリソースの種類をターゲットとするプライベート エンドポイント送信規則を作成するには、カスタム スコープダウン ロールをお勧めします。 ロールは、ターゲット リソースの種類でプライベート エンドポイント接続を承認するために必要なアクションと共に定義する必要があります。 このようなリソースの種類の例としては、Azure Data Factory、Azure Databricks、Azure Function Apps があります。

既定のワークスペース リソースに対してプライベート エンドポイント送信規則を作成するには、ワークスペースの作成時に付与されたロールの割り当てによって必要なアクセス許可が自動的に適用されるため、他のアクションは必要ありません。

インターネット送信を許可するようにマネージド仮想ネットワークを構成する

ヒント

マネージド VNet の作成は、コンピューティング リソースが作成されるか、プロビジョニングが手動で開始されるまで延期されます。 自動作成を許可すると、最初のコンピューティング リソースもネットワークをプロビジョニングするため、作成に約 30 分 かかることがあります。 詳細については、ネットワークの手動プロビジョニングに関する記事を参照してください。

重要

サーバーレス Spark ジョブを送信する予定がある場合は、プロビジョニングを手動で始める必要があります。 詳細については、「サーバーレス Spark ジョブの構成」セクションを参照してください。

インターネット送信通信を許可するようにマネージド仮想ネットワークを構成するには、--managed-network allow_internet_outbound パラメーターまたは次のエントリを含む YAML 構成ファイルのいずれかを使います。

managed_network:

isolation_mode: allow_internet_outbound

また、ワークスペースが依存する他の Azure サービスに対して "送信規則" を定義することもできます。 これらの規則によって、Azure リソースがマネージド仮想ネットワークと安全に通信できるようにする "プライベート エンドポイント" を定義します。 次の規則は、Azure BLOB リソースにプライベート エンドポイントを追加する方法を示しています。

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

マネージド仮想ネットワークは、az ml workspace create コマンドまたは az ml workspace update コマンドのいずれかを使用して構成できます。

次の例では、新しいワークスペースを作成します。 --managed-network allow_internet_outbound パラメーターを使用すると、ワークスペースのマネージド仮想ネットワークが構成されます。

az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outbound

代わりに YAML ファイルを使ってワークスペースを作成するには、--file パラメーターを使い、構成設定を含む YAML ファイルを指定します。

az ml workspace create --file workspace.yaml --resource-group rg --name ws

次の YAML の例では、マネージド仮想ネットワークを持つワークスペースを定義します。

name: myworkspace

location: EastUS

managed_network:

isolation_mode: allow_internet_outbound

インターネット送信通信を許可するマネージド仮想ネットワークを構成するには、ManagedNetwork クラスを使い、IsolationMode.ALLOW_INTERNET_OUTBOUND を使ってネットワークを定義します。 これで、ManagedNetwork オブジェクトを使って新しいワークスペースを作成することや、既存のものを更新することができるようになります。 ワークスペースが依存する Azure サービスへの "アウトバウンド規則" を定義するには、 クラスを使って、サービスに対する新しいプライベート エンドポイントを定義します。PrivateEndpointDestination

次の例では、myworkspace という新しいワークスペースを作成し、myrule というアウトバウンド規則で Azure BLOB ストアのプライベート エンドポイントを追加しています。

# Basic managed VNet configuration

network = ManagedNetwork(IsolationMode.ALLOW_INTERNET_OUTBOUND)

# Workspace configuration

ws = Workspace(

name="myworkspace",

location="eastus",

managed_network=network

)

# Example private endpoint outbound to a blob

rule_name = "myrule"

service_resource_id = "/subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>"

subresource_target = "blob"

spark_enabled = True

# Add the outbound

ws.managed_network.outbound_rules = [PrivateEndpointDestination(

name=rule_name,

service_resource_id=service_resource_id,

subresource_target=subresource_target,

spark_enabled=spark_enabled)]

# Create the workspace

ws = ml_client.workspaces.begin_create(ws).result()

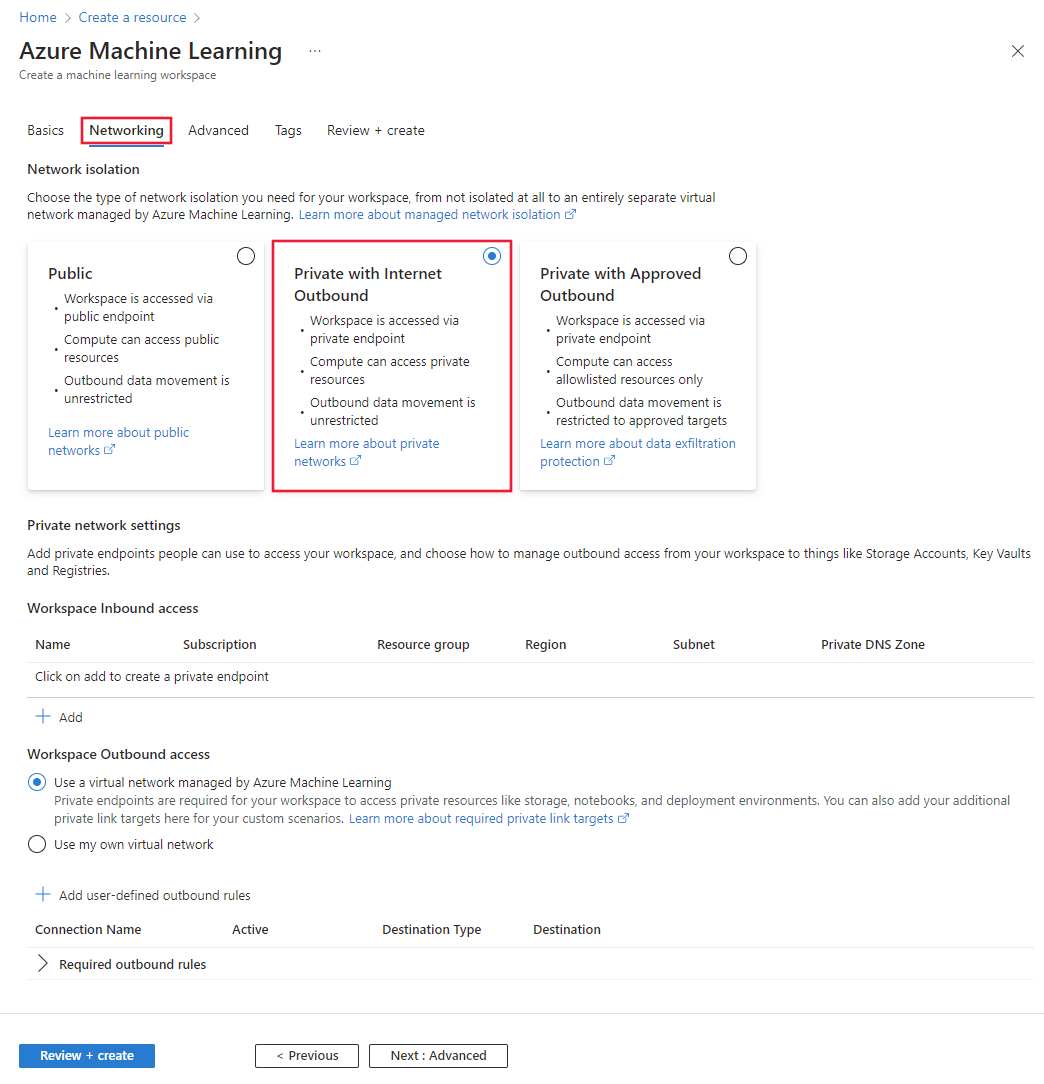

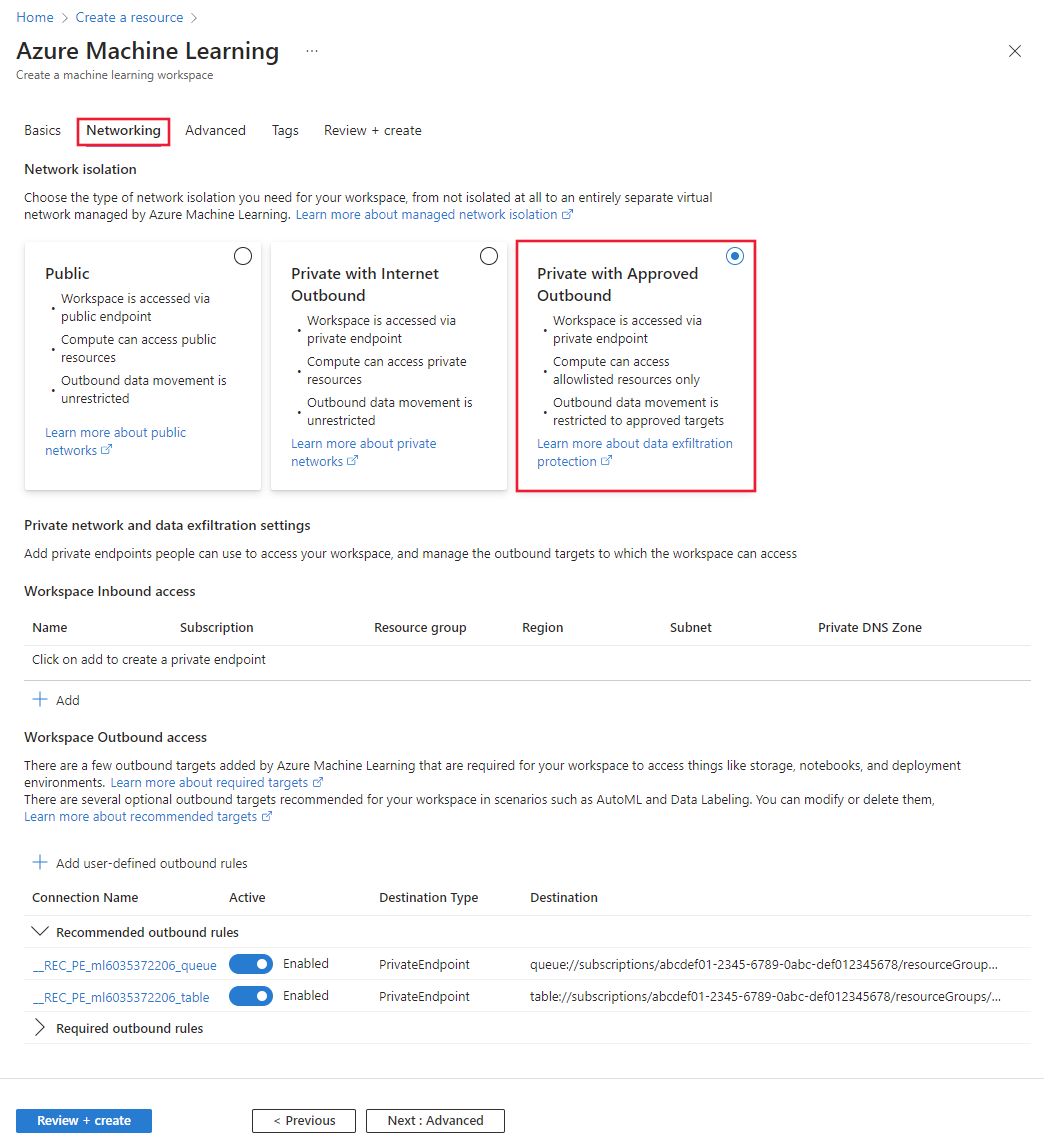

Azure portal にサインインし、[リソースの作成] メニューから [Azure Machine Learning] を選択します。

[基本] タブで、必要な情報を指定します。

[ネットワーク] タブで、[Private with Internet Outbound] (インターネット アウトバウンドに関してプライベート) を選びます。

アウトバウンド規則を追加するには、[ネットワーク] タブから [ユーザー定義アウトバウンド規則の追加] を選択します。[ワークスペース アウトバウンド規則] サイドバーから、次の情報を指定します。

- 規則の名前: 規則の名前。 このワークスペースの名前は一意である必要があります。

- 送信先の種類: ネットワーク分離がインターネット送信で非公開である場合、プライベート エンドポイントのみが選択されます。 Azure Machine Learning マネージド仮想ネットワークでは、すべての Azure リソースの種類に対するプライベート エンドポイントの作成はサポートされていません。 サポートされているリソースの一覧で、[プライベート エンドポイント] セクションを参照してください。

- サブスクリプション: プライベート エンドポイントを追加する Azure リソースを含むサブスクリプション。

- リソース グループ: プライベート エンドポイントを追加する Azure リソースを含むリソース グループ。

- リソースの種類: Azure リソースの種類。

- リソース名: Azure リソースの名前。

- サブ リソース: Azure リソースの種類のサブ リソース。

- Spark が有効: ワークスペースに対してサーバーレス Spark ジョブを有効にする場合は、このオプションを選びます。 このオプションは、リソースの種類が Azure Storage の場合にのみ使用できます。

保存 を選択してルールを保存します。 [ユーザー定義アウトバウンド規則の追加] を引き続き使用して規則を追加できます。

通常どおりのワークスペースの作成を続けます。

承認された送信のみを許可するマネージド仮想ネットワークを構成する

ヒント

コンピューティング リソースを作成すると、マネージド VNet は自動的にプロビジョニングされます。 自動作成を許可すると、最初のコンピューティング リソースもネットワークをプロビジョニングするため、作成に約 30 分 かかることがあります。 FQDN アウトバウンド規則を構成した場合、最初の FQDN 規則のプロビジョニング時間は約 10 分長くかかります。 詳細については、ネットワークの手動プロビジョニングに関する記事を参照してください。

重要

サーバーレス Spark ジョブを送信する予定がある場合は、プロビジョニングを手動で始める必要があります。 詳細については、「サーバーレス Spark ジョブの構成」セクションを参照してください。

承認された送信通信のみを許可するようにマネージド仮想ネットワークを構成するには、--managed-network allow_only_approved_outbound パラメーターまたは次のエントリを含む YAML 構成ファイルのいずれかを使います。

managed_network:

isolation_mode: allow_only_approved_outbound

また、"アウトバウンド規則" を定義して、承認する送信通信を定義することもできます。 アウトバウンド規則は、service_tag、fqdn、private_endpoint の種類に対して作成できます。 次の規則は、プライベート エンドポイントを Azure BLOB リソースに、サービス タグを Azure Data Factory に、FQDN を pypi.org に追加する方法を示しています。

重要

- サービス タグまたは FQDN の送信を追加することは、マネージド VNet が

allow_only_approved_outboundに構成されている場合にのみ有効です。 - アウトバウンド規則を追加した場合、Microsoft はデータ流出を保証できません。

警告

FQDN アウトバウンド規則は Azure Firewall を使って実装されます。 FQDN アウトバウンド規則を使用する場合は、Azure Firewall の料金が請求に追加されます。 詳細については、価格に関するページをご覧ください。

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

マネージド仮想ネットワークは、az ml workspace create コマンドまたは az ml workspace update コマンドのいずれかを使用して構成できます。

次の例では、--managed-network allow_only_approved_outbound パラメーターを使ってマネージド仮想ネットワークを構成しています。

az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outbound

次の YAML ファイルでは、マネージド仮想ネットワークがあるワークスペースを定義しています。

name: myworkspace

location: EastUS

managed_network:

isolation_mode: allow_only_approved_outbound

YAML ファイルを使ってワークスペースを作成するには、--file パラメーターを使います。

az ml workspace create --file workspace.yaml --resource-group rg --name ws

承認されたアウトバウンド通信のみを許可するマネージド仮想ネットワークを構成するには、ManagedNetwork クラスを使い、IsolationMode.ALLOw_ONLY_APPROVED_OUTBOUND を使ってネットワークを定義します。 これで、ManagedNetwork オブジェクトを使って新しいワークスペースを作成することや、既存のものを更新することができるようになります。 アウトバウンド規則を定義するには、次のクラスを使用します。

| 宛先 | クラス |

|---|---|

| ワークスペースが依存する Azure サービス | PrivateEndpointDestination |

| Azure サービス タグ | ServiceTagDestination |

| 完全修飾ドメイン名 (FQDN) | FqdnDestination |

次の例では、myworkspace という新しいワークスペースといくつかのアウトバウンド規則を作成しています。

myrule- Azure Blob ストアのプライベート エンドポイントを追加します。datafactory- Azure Data Factory と通信するサービス タグ規則を追加します。

重要

- サービス タグまたは FQDN の送信を追加することは、マネージド VNet が

IsolationMode.ALLOW_ONLY_APPROVED_OUTBOUNDに構成されている場合にのみ有効です。 - アウトバウンド規則を追加した場合、Microsoft はデータ流出を保証できません。

警告

FQDN アウトバウンド規則は Azure Firewall を使って実装されます。 FQDN アウトバウンド規則を使用する場合は、Azure Firewall の料金が請求に追加されます。 詳細については、価格に関するページをご覧ください。

# Basic managed VNet configuration

network = ManagedNetwork(IsolationMode.ALLOW_ONLY_APPROVED_OUTBOUND)

# Workspace configuration

ws = Workspace(

name="myworkspace",

location="eastus",

managed_network=network

)

# Append some rules

ws.managed_network.outbound_rules = []

# Example private endpoint outbound to a blob

rule_name = "myrule"

service_resource_id = "/subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>"

subresource_target = "blob"

spark_enabled = True

ws.managed_network.outbound_rules.append(

PrivateEndpointDestination(

name=rule_name,

service_resource_id=service_resource_id,

subresource_target=subresource_target,

spark_enabled=spark_enabled

)

)

# Example service tag rule

rule_name = "datafactory"

service_tag = "DataFactory"

protocol = "TCP"

port_ranges = "80, 8080-8089"

ws.managed_network.outbound_rules.append(

ServiceTagDestination(

name=rule_name,

service_tag=service_tag,

protocol=protocol,

port_ranges=port_ranges

)

)

# Example FQDN rule

ws.managed_network.outbound_rules.append(

FqdnDestination(

name="fqdnrule",

destination="pypi.org"

)

)

# Create the workspace

ws = ml_client.workspaces.begin_create(ws).result()

Azure portal にサインインし、[リソースの作成] メニューから [Azure Machine Learning] を選択します。

[基本] タブで、必要な情報を指定します。

[ネットワーク] タブから、[承認された送信を持つプライベート] を選択します。

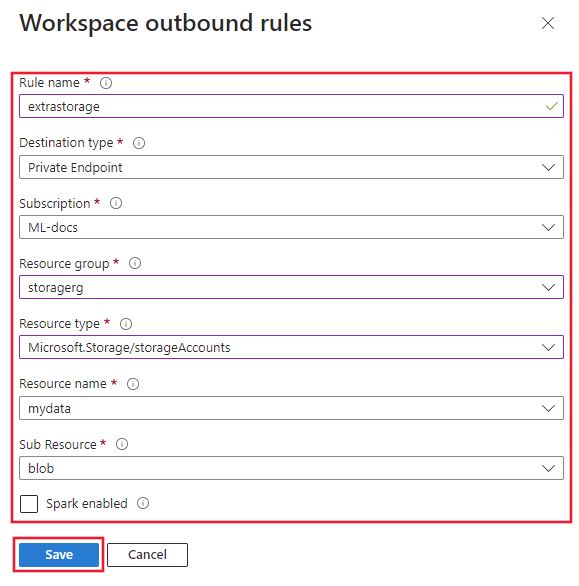

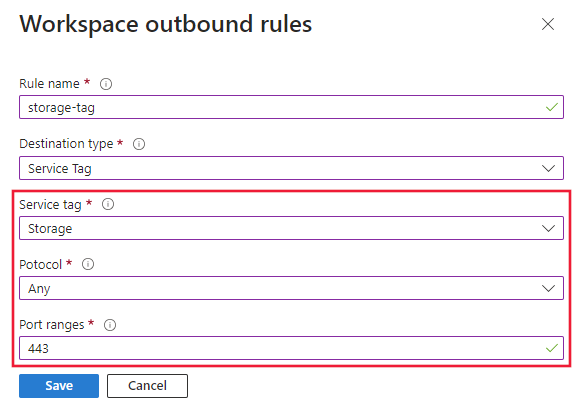

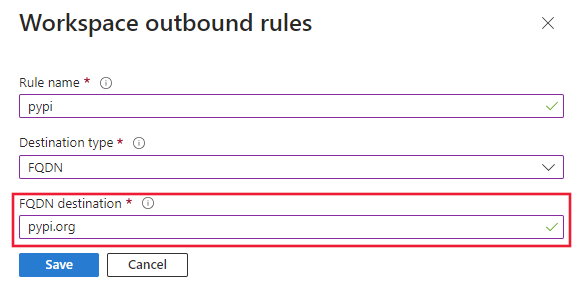

アウトバウンド規則を追加するには、[ネットワーク] タブから [ユーザー定義アウトバウンド規則の追加] を選択します。[ワークスペース アウトバウンド規則] サイドバーから、次の情報を指定します。

- 規則の名前: 規則の名前。 このワークスペースの名前は一意である必要があります。

- 送信先の種類: プライベート エンドポイント、サービス タグ、または FQDN。 サービス タグと FQDN は、ネットワーク分離が承認された送信で非公開である場合にのみ使用できます。

送信先の種類がプライベート エンドポイントの場合は、次の情報を指定します。

- サブスクリプション: プライベート エンドポイントを追加する Azure リソースを含むサブスクリプション。

- リソース グループ: プライベート エンドポイントを追加する Azure リソースを含むリソース グループ。

- リソースの種類: Azure リソースの種類。

- リソース名: Azure リソースの名前。

- サブ リソース: Azure リソースの種類のサブ リソース。

- Spark が有効: ワークスペースに対してサーバーレス Spark ジョブを有効にする場合は、このオプションを選びます。 このオプションは、リソースの種類が Azure Storage の場合にのみ使用できます。

ヒント

Azure Machine Learning マネージド VNet では、すべての Azure リソースの種類に対するプライベート エンドポイントの作成はサポートされていません。 サポートされているリソースの一覧で、[プライベート エンドポイント] セクションを参照してください。

送信先の種類がサービス タグの場合は、次の情報を指定します。

- サービス タグ: 承認されたアウトバウンド規則に追加するサービス タグ。

- プロトコル: サービス タグを許可するプロトコル。

- ポート範囲: サービス タグを許可するポート範囲。

送信先の種類が FQDN の場合は、次の情報を指定します。

警告

FQDN アウトバウンド規則は Azure Firewall を使って実装されます。 FQDN アウトバウンド規則を使用する場合は、Azure Firewall の料金が請求に追加されます。 詳細については、価格に関するページをご覧ください。

- FQDN 送信先: 承認済みのアウトバウンド規則に追加する完全修飾ドメイン名。

保存 を選択してルールを保存します。 [ユーザー定義アウトバウンド規則の追加] を引き続き使用して規則を追加できます。

通常どおりのワークスペースの作成を続けます。

サーバーレス Spark ジョブ用に構成する

ヒント

このセクションの手順は、サーバーレス Spark ジョブを送信する予定の場合にのみ必要です。 サーバーレス Spark ジョブを送信しない場合は、このセクションをスキップできます。

マネージド仮想ネットワークに対してサーバーレス Spark ジョブを有効にするには、次の操作を実行する必要があります。

- ワークスペースのマネージド仮想ネットワークを構成し、Azure Storage アカウントの送信プライベート エンドポイントを追加します。

- マネージド仮想ネットワークを構成したら、それをプロビジョニングし、Spark ジョブを許可するフラグを設定します。

送信プライベート エンドポイントを構成します。

YAML ファイルを使用してマネージド仮想ネットワークの構成を定義し、Azure Storage アカウントのプライベート エンドポイントを追加します。 また、

spark_enabled: trueを設定します。ヒント

この例は、

isolation_mode: allow_internet_outboundを使ってインターネット トラフィックを許可するように構成したマネージド VNet の場合です。 承認された送信トラフィックのみを許可する場合は、isolation_mode: allow_only_approved_outboundを使います。name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointaz ml workspace updateコマンドを使い、--fileパラメーターと YAML ファイルの名前を指定することで YAML 構成ファイルを使用できます。 たとえば、次のコマンドで、workspace_pe.ymlという YAML ファイルを使って既存のワークスペースを更新します。az ml workspace update --file workspace_pe.yml --resource_group rg --name ws注

承認された送信のみを許可する (

isolation_mode: allow_only_approved_outbound) 場合、Spark セッション構成で定義されている conda パッケージの依存関係はインストールに失敗します。 この問題を解決するには、外部依存関係のない自己完結型の Python パッケージ ホイールを Azure Storage アカウントにアップロードし、このストレージ アカウントへのプライベート エンドポイントを作成します。 Python パッケージ ホイールのパスを Spark ジョブのpy_filesパラメーターとして使います。 FQDN 規則の伝達は Spark でサポートされていないため、FQDN 送信規則を設定してもこの問題はバイパスされません。次の例は、

myworkspaceという名前の既存の Azure Machine Learning ワークスペースのマネージド仮想ネットワークを作成する方法を示しています。 また、Azure Storage アカウントのプライベート エンドポイントを追加し、spark_enabled=trueを設定しています。ヒント

次の例は、

IsolationMode.ALLOW_INTERNET_OUTBOUNDを使ってインターネット トラフィックを許可するように構成されたマネージド VNet の場合です。 承認された送信トラフィックのみを許可する場合は、IsolationMode.ALLOW_ONLY_APPROVED_OUTBOUNDを使います。# Get the existing workspace ml_client = MLClient(DefaultAzureCredential(), subscription_id, resource_group, "myworkspace") ws = ml_client.workspaces.get() # Basic managed VNet configuration ws.managed_network = ManagedNetwork(IsolationMode.ALLOW_INTERNET_OUTBOUND) # Example private endpoint outbound to a blob rule_name = "myrule" service_resource_id = "/subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>" subresource_target = "blob" spark_enabled = True # Add the outbound ws.managed_network.outbound_rules = [PrivateEndpointDestination( name=rule_name, service_resource_id=service_resource_id, subresource_target=subresource_target, spark_enabled=spark_enabled)] # Create the workspace ml_client.workspaces.begin_update(ws)注

- 承認された送信のみを許可する (

isolation_mode: allow_only_approved_outbound) 場合、Spark セッション構成で定義されている conda パッケージの依存関係はインストールに失敗します。 この問題を解決するには、外部依存関係のない自己完結型の Python パッケージ ホイールを Azure Storage アカウントにアップロードし、このストレージ アカウントへのプライベート エンドポイントを作成します。 Python パッケージ ホイールのパスを Spark ジョブのpy_filesパラメーターとして使います。 - ワークスペースが

IsolationMode.ALLOW_INTERNET_OUTBOUNDで作成された場合、後でIsolationMode.ALLOW_ONLY_APPROVED_OUTBOUNDを使用するように更新することはできません。

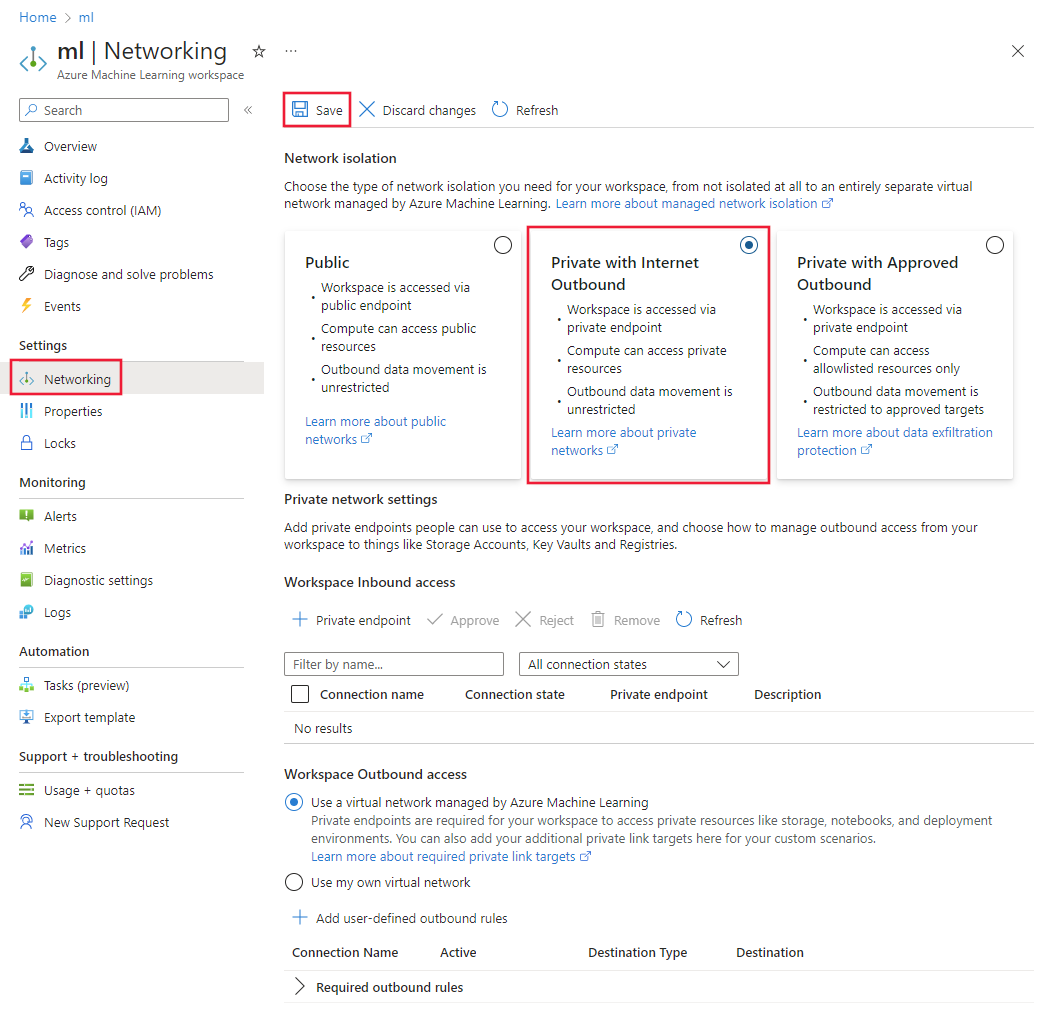

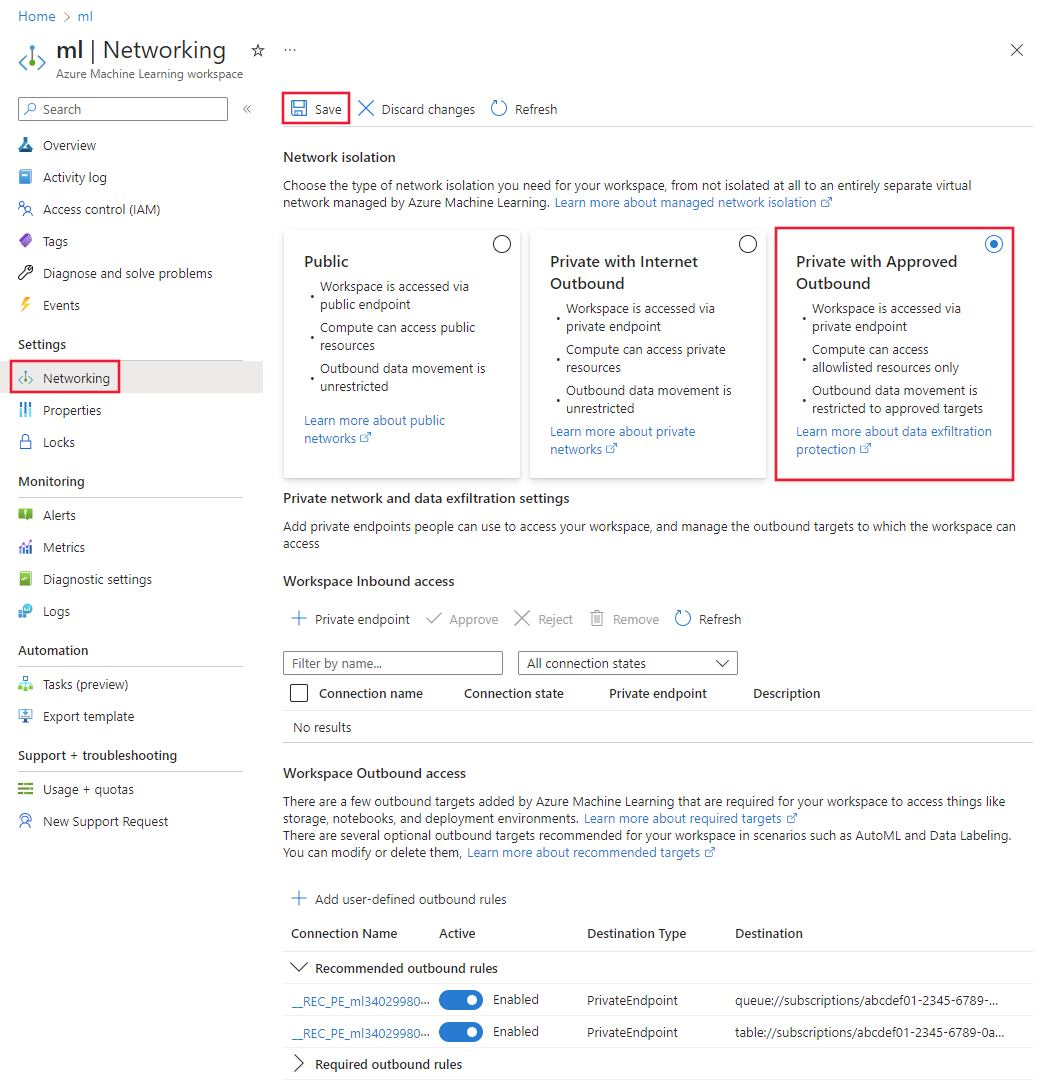

Azure portal にサインインし、Azure Machine Learning ワークスペースを選択します。

[ネットワーク] を選択した後に、[ユーザー定義送信ルールの追加] を選択します。 Azure Storage アカウントのルールを追加し、[Spark の有効化] が選択されていることを確認します。

[保存] を選択してルールを保存し、ネットワークの上部にある [保存] を選択して、マネージド仮想ネットワークへの変更を保存します。

- 承認された送信のみを許可する (

マネージド仮想ネットワークをプロビジョニングします。

注

ワークスペースで公衆ネットワーク アクセスが有効になっている場合は、それを無効にしてからマネージド VNET をプロビジョニングする必要があります。 マネージド VNet のプロビジョニング時にパブリック ネットワーク アクセスを無効にしない場合、ワークスペースのプライベート エンドポイントがマネージド VNet に自動的に作成されない可能性があります。 そうしないと、プロビジョニングの後で、ワークスペースのためのプライベート エンドポイント アウトバウンド規則を手動で構成する必要があります。

次の例は、

--include-sparkパラメーターを使用してサーバーレス Spark ジョブ用のマネージド仮想ネットワークをプロビジョニングする方法を示しています。az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark次の例は、サーバーレス Spark ジョブ用のマネージド仮想ネットワークをプロビジョニングする方法を示しています。

# Connect to a workspace named "myworkspace" ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name="myworkspace") # whether to provision Spark vnet as well include_spark = True provision_network_result = ml_client.workspaces.begin_provision_network(workspace_name=ws_name, include_spark=include_spark).result()Azure portal から選択できるのは、ワークスペースの作成時にのみマネージド ネットワークをプロビジョニングすることです。 これを行うには、[送信アクセス] タブから [マネージド仮想ネットワークのプロビジョニング] を選択します。既存のワークスペースのサーバーレス Spark ジョブ用にマネージド ネットワークをプロビジョニングするには、Azure CLI または Python SDK を使用する必要があります。

マネージド VNet を手動でプロビジョニングする

マネージド仮想ネットワークは、コンピューティング インスタンスを作成すると自動的にプロビジョニングされます。 自動作成を利用している場合、ネットワークのプロビジョニングも行われるため、最初のコンピューティング インスタンスの作成に約 30 分かかることがあります。 FQDN アウトバウンド規則 (承認済みのみを許可するモードでだけ使用できます) を構成した場合、最初の FQDN 規則のプロビジョニング時間は約 10 分長くかかります。 マネージド ネットワークにプロビジョニングするアウトバウンド規則が多数ある場合、プロビジョニングが完了するまでに時間がかかる場合があります。 プロビジョニングの時間が長くなると、最初のコンピューティング インスタンス作成がタイムアウトになる可能性があります。

待機時間を短縮し、潜在的なタイムアウト エラーを回避するには、マネージド ネットワークを手動でプロビジョニングすることをお勧めします。 次に、プロビジョニングが完了するまで待ってから、コンピューティング インスタンスを作成します。

または、ワークスペース作成の一環として、provision_network_now フラグを使用してマネージド ネットワークをプロビジョニングできます。

注

オンライン デプロイを作成するには、マネージド ネットワークを手動でプロビジョニングするか、コンピューティング インスタンスを最初に作成し、そのインスタンスにマネージド ネットワーキングを自動プロビジョニングさせる必要があります。

次の例は、ワークスペース作成中にマネージド仮想ネットワークをプロビジョニングする方法を示しています。

az ml workspace create -n myworkspace -g my_resource_group --managed-network AllowInternetOutbound --provision-network-now

次の例は、マネージド仮想ネットワークを手動でプロビジョニングする方法を示しています。

ヒント

サーバーレス Spark ジョブを送信する場合は、--include-spark パラメーターを追加します。

az ml workspace provision-network -g my_resource_group -n my_workspace_name

プロビジョニングが完了したことを確認するには、次のコマンドを使用します。

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

ワークスペース作成中にマネージド ネットワークをプロビジョニングするには、provision_network_now フラグを True に設定します。

provision_network_now: True

次の例は、マネージド仮想ネットワークをプロビジョニングする方法を示しています。

# Connect to a workspace named "myworkspace"

ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name="myworkspace")

# whether to provision Spark vnet as well

include_spark = True

provision_network_result = ml_client.workspaces.begin_provision_network(workspace_name=ws_name, include_spark=include_spark).result()

ワークスペースがプロビジョニングされたことを確認するには、ml_client.workspaces.get() を使用してワークスペース情報を取得します。 managed_network プロパティには、マネージド ネットワークの状態が含まれています。

ws = ml_client.workspaces.get()

print(ws.managed_network.status)

ワークスペース作成中に、[作成時に事前にマネージド ネットワークをプロビジョニングする] を選択して、マネージド ネットワークをプロビジョニングします。 仮想ネットワークがプロビジョニングされると、プライベート エンドポイントなどのネットワーク リソースで料金が発生します。 この構成オプションは、ワークスペースの作成時にのみ使用できます。

イメージのビルドを構成する

ワークスペースの Azure Container Registry が仮想ネットワークの背後にある場合、それを使って Docker イメージを直接ビルドすることはできません。 代わりに、コンピューティング クラスターまたはコンピューティング インスタンスを使ってイメージをビルドするようにワークスペースを構成してください。

重要

Docker イメージの作成に使用されるコンピューティング リソースは、モデルのトレーニングとデプロイに使用されるパッケージ リポジトリにアクセスできる必要があります。 承認された送信のみを許可するように構成されたネットワークを使っている場合は、必要に応じて、パブリック リポジトリへのアクセスを許可する規則を追加するか、プライベート Python パッケージを使います。

Docker イメージのビルドにコンピューティング クラスターまたはコンピューティング インスタンスを使うようにワークスペースを更新するには、az ml workspace update パラメーターを指定して --image-build-compute コマンドを使います。

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

次の例は、イメージのビルドにコンピューティング クラスターを使うようにワークスペースを更新する方法を示しています。

# import required libraries

from azure.ai.ml import MLClient

from azure.identity import DefaultAzureCredential

subscription_id = "<your subscription ID>"

resource_group = "<your resource group name>"

workspace = "<your workspace name>"

ml_client = MLClient(

DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name=workspace

)

# Get workspace info

ws=ml_client.workspaces.get(name=workspace)

# Update to use cpu-cluster for image builds

ws.image_build_compute="mycompute"

ml_client.workspaces.begin_update(ws)

# To switch back to using ACR to build (if ACR is not in the virtual network):

# ws.image_build_compute = ''

# ml_client.workspaces.begin_update(ws)

Azure portal からイメージ ビルド コンピューティングを設定する方法はありません。 代わりに、 Azure CLI または Python SDK を使用してください。

アウトバウンド規則を管理する

ワークスペースのマネージド仮想ネットワークのアウトバウンド規則を一覧表示するには、次のコマンドを使用します。

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

マネージド仮想ネットワーク アウトバウンド規則の詳細を表示するには、次のコマンドを使います。

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

マネージド仮想ネットワークからアウトバウンド規則を削除するには、次のコマンドを使います。

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

次の例は、myworkspace というワークスペースのアウトバウンド規則を管理する方法を示しています。

# Connect to the workspace

ml_client = MLClient(DefaultAzureCredential(), subscription_id=subscription_id, resource_group_name=resource_group, workspace_name="myworkspace")

# Specify the rule name

rule_name = "<some-rule-name>"

# Get a rule by name

rule = ml_client._workspace_outbound_rules.get(resource_group, ws_name, rule_name)

# List rules for a workspace

rule_list = ml_client._workspace_outbound_rules.list(resource_group, ws_name)

# Delete a rule from a workspace

ml_client._workspace_outbound_rules.begin_remove(resource_group, ws_name, rule_name).result()

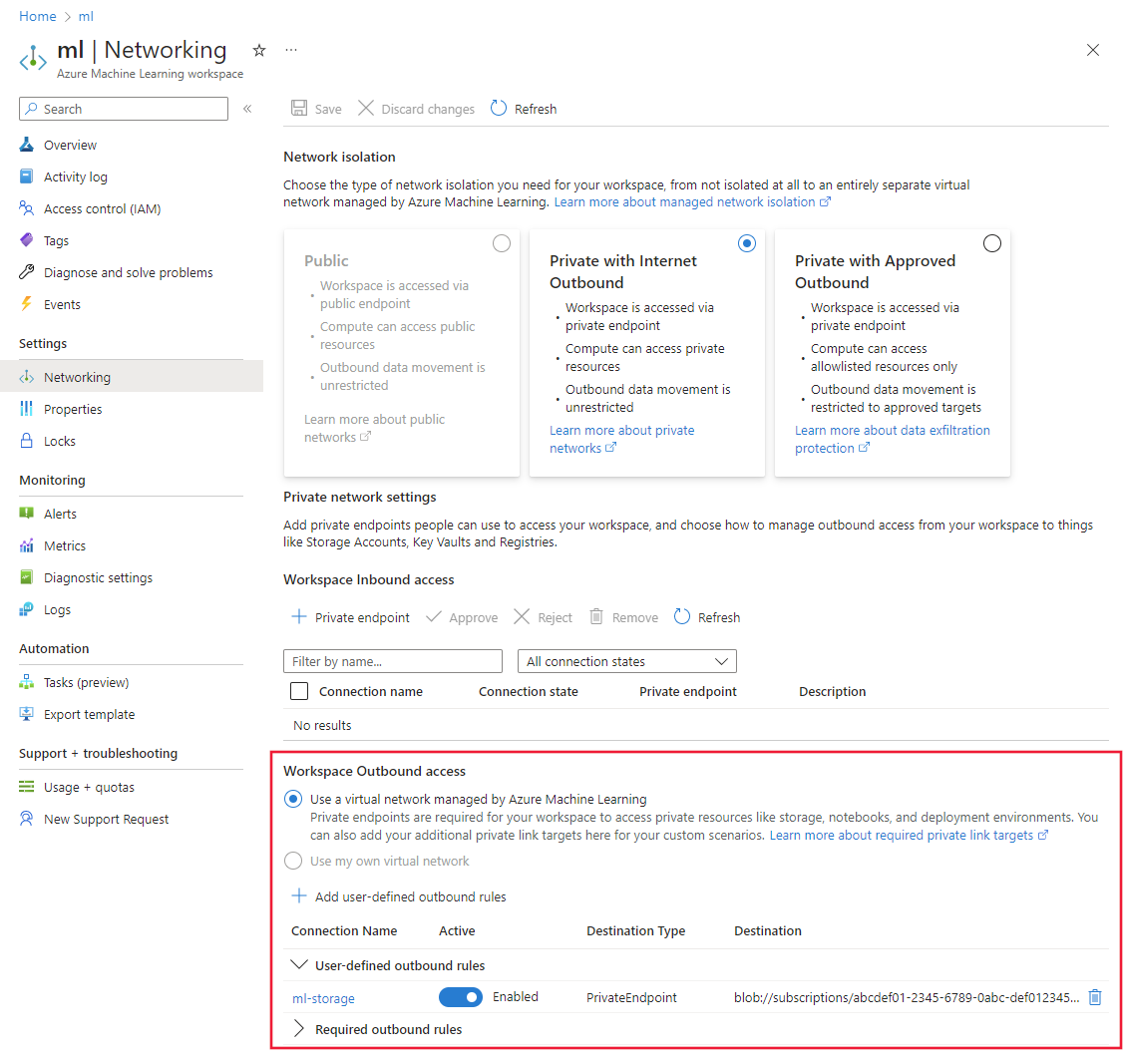

Azure portal にサインインし、マネージド仮想ネットワークの分離を有効にしたい Azure Machine Learning ワークスペースを選択します。

[ネットワーク] を選択します。 [ワークスペース送信アクセス] セクションを使用すると、送信ルールを管理できます。

アウトバウンド規則を追加するには、[ネットワーク] タブから [ユーザー定義アウトバウンド規則の追加] を選択します。[ワークスペースアウトバウンド規則] サイドバーから、次の情報を指定します。

規則を有効または無効にするには、[アクティブ] 列のトグルを使用します。

アウトバウンド規則を削除するには、規則の [削除] を選択します。

必要な規則の一覧

プライベート エンドポイント:

- マネージド仮想ネットワーク分離モードが

Allow internet outboundの場合は、パブリック ネットワーク アクセスが無効になっているワークスペースと関連リソース (Key Vault、ストレージ アカウント、コンテナー レジストリ、Azure Machine Learning ワークスペース) のマネージド仮想ネットワークで必要な規則として、プライベート エンドポイントのアウトバウンド規則が自動的に作成されます。 - マネージド仮想ネットワーク分離モードが

Allow only approved outboundの場合は、ワークスペースと関連リソース (Key Vault、ストレージ アカウント、コンテナー レジストリ、Azure Machine Learning ワークスペース) のマネージド仮想ネットワークで必要な規則として、リソースのパブリック ネットワーク アクセス モードにかかわらず、プライベート エンドポイントのアウトバウンド規則が自動的に作成されます。 - これらのルールは、マネージド仮想ネットワークに自動的に追加されます。

Azure Machine Learning が正常に実行されるように必須サービス タグ セットがあり、マネージド仮想ネットワークまたはカスタム仮想ネットワークのいずれかで必要となります。 特定の必須サービス タグを置き換える代替手段はありません。 次の表では、Azure Machine Learning 内で必要な各サービス タグとその目的について説明します。

| サービス タグ ルール | 受信または送信 | パーパス |

|---|---|---|

AzureMachineLearning |

着信 | Azure Machine Learning コンピューティング インスタンス/クラスターを作成、更新、削除します。 |

AzureMachineLearning |

送信 | Azure Machine Learning service の使用。 ノートブックで Python Intellisense にポート 18881 が使用されます。 Azure Machine Learning コンピューティング インスタンスの作成、更新、削除には、ポート 5831 が使用されます。 |

AzureActiveDirectory |

送信 | Microsoft Entra ID 使用した認証。 |

BatchNodeManagement.region |

送信 | Azure Machine Learning コンピューティング インスタンス/クラスターの Azure Batch バックエンドとの通信。 |

AzureResourceManager |

送信 | Azure Machine Learning、Azure CLI、Azure Machine Learning SDK を使用した Azure リソースの作成。 |

AzureFrontDoor.FirstParty |

送信 | Microsoft が提供する Docker イメージにアクセスします。 |

MicrosoftContainerRegistry |

送信 | Microsoft が提供する Docker イメージにアクセスします。 Azure Kubernetes Service の Azure Machine Learning ルートのセットアップ。 |

AzureMonitor |

送信 | Azure Monitor への監視とメトリックのログに使用されます。 ワークスペースの Azure Monitor がセキュリティで保護されていない場合にのみ必要です。 この送信は、サポート インシデントの情報をログに記録するためにも使用されます。 |

VirtualNetwork |

送信 | 仮想ネットワークまたはピアリングされた仮想ネットワーク内にプライベート エンドポイントが存在する場合に必要です。 |

注

唯一のセキュリティ境界としてのサービス タグでは不十分です。 テナント レベルの分離の場合は、可能な限り、プライベート エンドポイントを使用します。

シナリオ固有のアウトバウンド規則の一覧

シナリオ: パブリック機械学習パッケージにアクセスする

トレーニングとデプロイ用の Python パッケージをインストールできるようにするには、アウトバウンド FQDN 規則を追加して、次のホスト名へのトラフィックを許可します。

警告

FQDN アウトバウンド規則は Azure Firewall を使って実装されます。 FQDN アウトバウンド規則を使用する場合は、Azure Firewall の料金が請求に追加されます。 詳細については、価格に関するページをご覧ください。

注

次の一覧には、インターネット上のすべての Python リソースに必要なすべてのホストではなく、最も一般に使用されているもののみが掲載されています。 たとえば、GitHub リポジトリまたはその他のホストにアクセスする必要がある場合は、そのシナリオに必要なホストを特定して追加する必要があります。

| ホスト名 | 目的 |

|---|---|

anaconda.com*.anaconda.com |

既定のパッケージをインストールするために使用されます。 |

*.anaconda.org |

リポジトリ データを取得するために使用されます。 |

pypi.org |

既定のインデックスからの依存関係 (存在する場合) を一覧表示するために使用されます。ユーザー設定によってこのインデックスが上書きされることはありません。 インデックスが上書きされる場合は、*.pythonhosted.org も許可する必要があります。 |

pytorch.org*.pytorch.org |

PyTorch に基づくいくつかのサンプルによって使用されます。 |

*.tensorflow.org |

TensorFlow に基づくいくつかの例で使用されます。 |

シナリオ: コンピューティング インスタンスでデスクトップまたは Web 版の Visual Studio Code を使用する

Azure Machine Learning で Visual Studio Code を使う予定の場合は、アウトバウンド FQDN 規則を追加して、次のホストへのトラフィックを許可します。

注

次の一覧は、インターネット上のすべての Visual Studio Code リソースに必要なホストの完全な一覧ではなく、最もよく使用されるホストのみです。 たとえば、GitHub リポジトリまたはその他のホストにアクセスする必要がある場合は、そのシナリオに必要なホストを特定して追加する必要があります。 ホスト名の完全なリストについては、「Visual Studio Code でのネットワーク接続」を参照してください。

| ホスト名 | 目的 |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

vscode.dev (Web 用 Visual Studio Code) にアクセスするために必要です |

code.visualstudio.com |

VS Code デスクトップをダウンロードしてインストールするために必要です。 このホストは VS Code Web では必要ありません。 |

update.code.visualstudio.com*.vo.msecnd.net |

セットアップ スクリプトを通じてコンピューティング インスタンスにインストールされている VS Code サーバー ビットを取得するために使用されます。 |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

VS Code 拡張機能をダウンロードしてインストールするために必要です。 これらのホストにより、コンピューティング インスタンスへのリモート接続が有効になります。 詳細については、「VS Code で Azure Machine Learning リソースを管理する」を参照してください。 |

vscode.download.prss.microsoft.com |

Visual Studio Code ダウンロード CDN で使用 |

シナリオ: バッチ エンドポイントまたは ParallelRunStep を使用する

デプロイに Azure Machine Learning バッチ エンドポイントまたは ParallelRunStep を使う予定の場合は、アウトバウンド "プライベート エンドポイント" 規則を追加して、既定のストレージ アカウントの次のサブ リソースへのトラフィックを許可します。

queuetable

シナリオ: Azure OpenAI、Content Safety、Azure AI Search でプロンプト フローを使用する

- Azure AI サービスへのプライベート エンドポイント

- Azure AI Search へのプライベート エンドポイント

シナリオ: HuggingFace モデルを使用する

Azure Machine Learning で HuggingFace モデルを使う予定の場合は、アウトバウンド FQDN 規則を追加して、次のホストへのトラフィックを許可します。

警告

FQDN アウトバウンド規則は Azure Firewall を使って実装されます。 FQDN アウトバウンド規則を使用する場合は、Azure Firewall の料金が請求に追加されます。 詳細については、価格に関するページをご覧ください。

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

シナリオ: 選んだ IP アドレスからのアクセスを有効にする

特定の IP アドレスからのアクセスを有効にする場合は、次のアクションを使います。

送信 "プライベート エンドポイント" 規則を追加して、Azure Machine Learning ワークスペースへのトラフィックを許可します。 この規則に従うと、マネージド仮想ネットワーク内に作成されたコンピューティング インスタンスがワークスペースにアクセスできるようになります。

ヒント

ワークスペースはまだ存在しないため、ワークスペースの作成中にこの規則を追加することはできません。

ワークスペースへの公衆ネットワーク アクセスを有効にします。 詳細については、公衆ネットワーク アクセスの有効化に関する記事を参照してください。

Azure Machine Learning のファイアウォールに IP アドレスを追加します。 詳細については、IP 範囲からのみアクセスを有効にするに関する記事を参照してください。

注

サポートされているのは、IPv4 アドレスのみです。

詳細については、「プライベート リンクの構成」を参照してください。

プライベート エンドポイント

プライベート エンドポイントは現在、次の Azure サービスでサポートされています。

- Azure Machine Learning

- Azure Machine Learning レジストリ

- Azure Storage (すべてのサブ リソースの種類)

- Azure Container Registry(アジュール コンテナ レジストリ)

- Azure Key Vault

- Azure AI サービス

- Azure AI Search (旧称 Azure Cognitive Search)

- Azure SQL Server

- Azure Data Factory

- Azure Cosmos DB (すべてのサブ リソースの種類)

- Azure Event Hubs

- Azure Redis Cache(AzureのRedisキャッシュ)

- Azure Databricks

- Azure Database for MariaDB(アジュール データベース フォー マリアDB)

- Azure Database for PostgreSQL 単一サーバー

- Azure Database for PostgreSQL フレキシブル サーバー

- Azure MySQL用データベース

- Azure API Management

- VNET インジェクションのないクラシック 層と、仮想ネットワーク統合を使用した Standard V2 レベルのみをサポートします。 API Management 仮想ネットワークの詳細については、「仮想ネットワークの概念」を参照してください。

- Application Insights ( PrivateLinkScopes を使用)

プライベート エンドポイントを作成する場合は、エンドポイントが接続するリソースの種類とサブリソースを指定します。 一部のリソースには、複数の種類とサブリソースがあります。 詳細については、「プライベート エンドポイントとは」を参照してください。

Azure Storage、Azure Container Registry、Azure Key Vault などの Azure Machine Learning 依存関係リソースのプライベート エンドポイントを作成する場合、そのリソースは別の Azure サブスクリプションに含めることができます。 ただし、リソースは Azure Machine Learning ワークスペースと同じテナントに存在する必要があります。

ワークスペースのプライベート エンドポイントは自動的に作成されません。 これらは、最初の コンピューティングが作成されたとき 、またはマネージド仮想ネットワークのプロビジョニングが強制された場合にのみ作成されます。 マネージド仮想ネットワークのプロビジョニングを強制する方法の詳細については、「 ネットワークを手動でプロビジョニングする」を参照してください。

プライベート エンドポイントの承認

Azure Machine Learning を使用してマネージド仮想ネットワークでプライベート エンドポイント接続を確立するには、ワークスペースのマネージド ID (システム割り当てまたはユーザー割り当て) に、ターゲット リソースのプライベート エンドポイント接続を承認するアクセス許可が必要です。 以前は、この割り当ては、Azure Machine Learning サービスによるロールの自動割り当てを通じて行われました。 ただし、ロールの自動割り当てにはセキュリティ上の懸念があります。 セキュリティを強化するために、2025 年 4 月 30 日以降、このロールの割り当ては自動ではありません。

ターゲット リソースの種類に対して、Azure AI Enterprise ネットワーク接続承認者ロール、または必要なプライベート エンドポイント接続アクセス許可を持つカスタム ロールを割り当てることをお勧めします。 Azure Machine Learning サービスがターゲットの Azure リソースへのプライベート エンドポイント接続を承認できるようにするには、このロールを Azure Machine Learning ワークスペースのマネージド ID に付与します。

Azure AI Enterprise ネットワーク接続承認者ロールの対象となるプライベート エンドポイント ターゲット リソースの種類の一覧を次に示します。

- Azure Application Gateway

- Azure Monitor

- Azure AI Search

- Event Hubs

- Azure SQL データベース

- Azure Storage

- Azure Machine Learning ワークスペース

- Azure Machine Learning レジストリ

- Azure AI Foundry

- Azure Key Vault

- Azure Cosmos DB (アジュール コスモス データベース)

- Azure MySQL用データベース

- Azure Database for PostgreSQL(PostgreSQL用Azureデータベース)

- Azure AI Services

- Azure Cache for Redis (アジュール・キャッシュ・フォー・レディス)

- コンテナレジストリ

- API Management

Azure AI Enterprise ネットワーク接続承認者ロールの対象ではないリソースの種類をターゲットとするプライベート エンドポイント送信規則を作成するには、カスタム スコープダウン ロールをお勧めします。 ルールでは、ターゲット リソースの種類でプライベート エンドポイント接続を承認するために必要なアクションを定義する必要があります。 このようなリソースの種類の例としては、Azure Data Factory、Azure Databricks、Azure Function Apps があります。

既定のワークスペース リソースに対してプライベート エンドポイント送信規則を作成するには、ワークスペースの作成時に付与されたロールの割り当てによって必要なアクセス許可が自動的に適用されるため、他のアクションは必要ありません。

承認された送信のみを許可する Azure Firewall バージョンを選択する

Azure Firewall は、[承認された送信のみを許可する] モードのときに FQDN アウトバウンド規則が作成される場合にデプロイされます。 Azure Firewall の料金は請求に含まれます。 既定では、Standard バージョンの AzureFirewall が作成されます。 必要に応じて、Basic バージョンの使用を選択できます。 使用するファイアウォールのバージョンは、必要に応じて変更できます。 最適なバージョンを確認するには、適切な Azure Firewall バージョンの選択に関する記事を参照してください。

重要

アウトバウンド FQDN 規則を追加するまで、ファイアウォールは作成されません。 価格の詳細については、「Azure Firewall の価格」で "標準" バージョンの価格を確認してください。 URL ベースのフィルター処理は、Basic または Standard SKU の Azure Firewall ではなく、Premium SKU Azure Firewall でのみサポートされます。 マネージド仮想ネットワークでは、Premium SKU Azure Firewall はサポートされていません。

[承認された送信のみを許可する] モードを選択すると、Azure Firewall バージョン (SKU) を選択するためのオプションが表示されます。 標準バージョンを使用するには [Standard] を選択し、基本バージョンを使用するには [Basic] を選択します。 [追加] を選択して構成を保存します。

CLI からファイアウォール バージョンを構成するには、YAML ファイルを使用して、firewall_sku を指定します。 次の例は、ファイアウォール SKU が basic に設定されている YAML ファイルを示しています。

name: test-ws

resource_group: test-rg

location: eastus2

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- category: required

destination: 'contoso.com'

name: contosofqdn

type: fqdn

firewall_sku: basic

tags: {}

Python SDK からファイアウォール バージョンを構成するには、firewall_sku オブジェクトの ManagedNetwork プロパティを設定します。 次の例は、ファイアウォール SKU を basic に設定する方法を示しています。

network = ManagedNetwork(isolation_mode=IsolationMode.ALLOW_INTERNET_OUTBOUND,

firewall_sku='basic')

価格

Azure Machine Learning のマネージド仮想ネットワーク機能は無料です。 ただし、マネージド仮想ネットワークで使用される次のリソースに対して課金されます。

Azure Private Link - マネージド仮想ネットワークと Azure リソースとの間の通信をセキュリティで保護するために使用されるプライベート エンドポイントは、Azure Private Link に依存します。 詳細については、「Azure Private Link の価格」を参照してください。

FQDN アウトバウンド規則 - FQDN アウトバウンド規則は、Azure Firewall を使用して実装されます。 FQDN アウトバウンド規則を使用する場合は、Azure Firewall の料金が請求に追加されます。 既定では、標準バージョンの Azure Firewall が使用されています。 基本バージョンの選択については、Azure Firewall のバージョンの選択に関する記事を参照してください。

重要

アウトバウンド FQDN 規則を追加するまで、ファイアウォールは作成されません。 価格の詳細については、「Azure Firewall の価格」で "標準" バージョンの価格を確認してください。

制限事項

- ワークスペースのマネージド仮想ネットワーク分離を有効にすると (インターネット送信を許可または承認された送信のみを許可)、無効にすることができません。

- マネージド仮想ネットワークは、プライベート エンドポイント接続を使ってプライベート リソースにアクセスします。 ストレージ アカウントなどの Azure リソースに対して、プライベート エンドポイントとサービス エンドポイントを同時に持つことはできません。 どのシナリオでもプライベート エンドポイントを使うことをお勧めします。

- マネージド仮想ネットワークが削除されると、ワークスペースが削除されます。

- Azure Machine Learning リソースとリソース グループにスコープ ロックがないことを確認します。 マネージド仮想ネットワークに関連する内部操作がブロックされる場合があります。

- データ流出防止は、唯一承認された送信モードに対して自動的に有効になります。 FQDN などの他のアウトバウンド規則を追加した場合、Microsoft では、これらの送信先へのデータ流出からの保護を保証できません。

- マネージド仮想ネットワークを使用する場合、サポートされていないワークスペースと異なるリージョンにコンピューティング クラスターを作成することはできません。

- Kubernetes およびアタッチされた VM は、Azure Machine Learning マネージド仮想ネットワークではサポートされていません。

- FQDN アウトバウンド規則を使用すると、FQDN 規則で Azure Firewall が使用されるため、マネージド仮想ネットワークのコストが増加します。 詳細については、価格に関するページをご覧ください。

- FQDN アウトバウンド規則では、ポート 80 と 443 のみがサポートされます。

- コンピューティング インスタンスがマネージド ネットワーク内にあり、パブリック IP 用に構成されていない場合は、

az ml compute connect-sshコマンドを使用して SSH を使用して接続します。 - マネージド仮想ネットワークを使用している場合は、カスタム仮想ネットワーク内にコンピューティング リソースをデプロイすることができません。 コンピューティング リソースは、マネージド仮想ネットワーク内にのみ作成できます。

- 承認された送信のみを許可するようにマネージド ネットワークが構成されている場合は、Azure Storage アカウントへのアクセスに FQDN 規則を使用することができません。 代わりに、プライベート エンドポイントを使用する必要があります。

- カスタム ポリシーでマネージド仮想ネットワーク用に作成された Microsoft マネージド プライベート エンドポイントを、必ず許可リストに載せます。

コンピューティング リソースの移行

既存のワークスペースがあり、それに対してマネージド仮想ネットワークを有効にする場合、現在、既存のマネージド コンピューティング リソースに対してサポートされている移行パスはありません。 既存のすべてのマネージド コンピューティング リソースを削除し、マネージド仮想ネットワークを有効にした後で再作成する必要があります。 次の一覧には、削除して再作成する必要があるコンピューティング リソースが含まれています。

- コンピューティング クラスター

- コンピューティング インスタンス

- マネージド オンライン エンドポイント

![承認された送信マネージド仮想ネットワーク用の [規則の削除] アイコンのスクリーンショット。](media/how-to-managed-network/delete-outbound-rule.png?view=azureml-api-2)

![[Spark の有効化] が選択されているエンドポイント ルールのスクリーンショット。](media/how-to-managed-network/add-outbound-spark-enabled.png?view=azureml-api-2)