Azure Managed Instance for Apache Cassandra ノードは、仮想ネットワークに挿入されるときに、他の多くの Azure サービスにアクセスする必要があります。 通常、アクセスは、仮想ネットワークがインターネットへのアウトバウンド アクセス権を持っていることを確認することで有効になります。 セキュリティ ポリシーでアウトバウンド アクセスが禁止されている場合は、適切なアクセス用にファイアウォール規則またはユーザー定義ルートを構成できます。 詳細については、「必要なアウトバウンド ネットワーク規則」を参照してください。

データ流出に関する内部セキュリティ上の懸念がある場合、セキュリティ ポリシーによって、仮想ネットワークからこれらのサービスへの直接アクセスが禁止される可能性があります。 Azure Managed Instance for Apache Cassandra で仮想プライベート ネットワーク (VPN) を使用すると、仮想ネットワーク内のデータ ノードが 1 つの VPN エンドポイントのみと通信し、他のサービスに直接アクセスできないようにすることができます。

しくみ

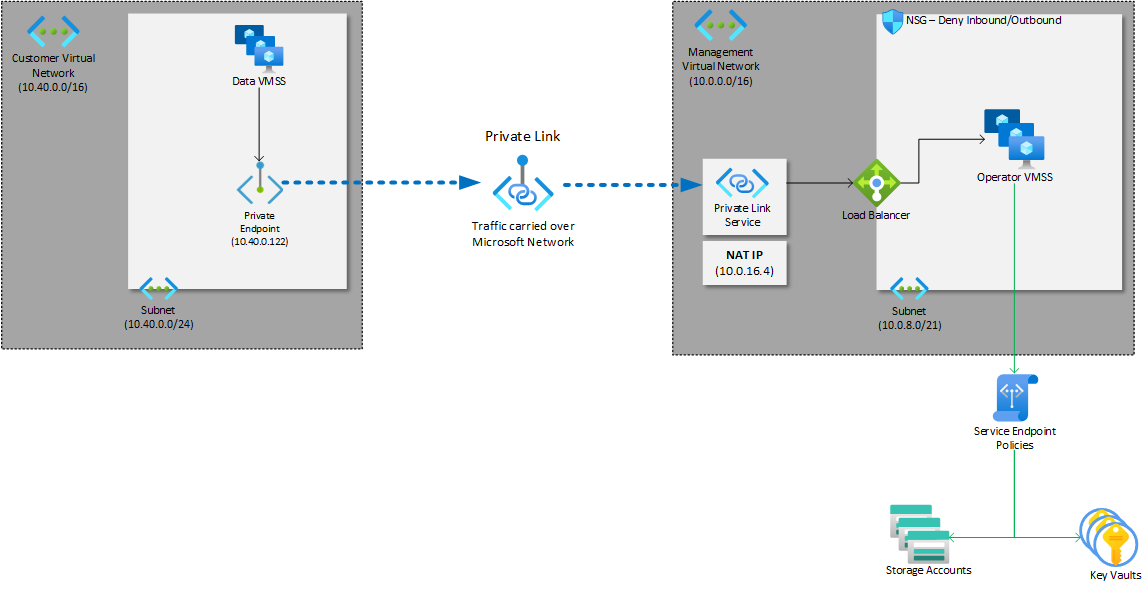

オペレーターと呼ばれる仮想マシン (VM) は、各 Azure Managed Instance for Apache Cassandra の一部であり、クラスターの管理に役立ちます。 既定では、オペレーターはクラスターと同じ仮想ネットワーク内にあります。 オペレーターとデータ VM には同じネットワーク セキュリティ グループ (NSG) 規則があり、セキュリティ上の理由から理想的ではありません。 また、サブネットの NSG ルールを設定するときに、オペレーターが必要な Azure サービスに到達するのを防ぐことができます。

Azure Managed Instance for Apache Cassandra の接続方法として VPN を使用すると、オペレーターはプライベート リンク サービスを使用してクラスターとは異なる仮想ネットワークに参加できます。 オペレーターは、必要な Azure サービスにアクセスできる仮想ネットワーク内にあり、クラスターは制御する仮想ネットワーク内にあります。

VPN を使用すると、オペレーターはプライベート エンドポイントと呼ばれる仮想ネットワークのアドレス範囲内のプライベート IP アドレスに接続できるようになります。 プライベート リンクは、オペレーターとプライベート エンドポイントの間のデータを Azure バックボーン ネットワーク経由でルーティングし、パブリック インターネットへの露出を回避します。

セキュリティ上の利点

攻撃者がオペレーターがデプロイされている仮想ネットワークにアクセスし、データを盗もうとしないようにしたいと考えています。 オペレーターが必要な Azure サービスにのみアクセスできるように、セキュリティ対策が実施されています。

- サービス エンドポイント ポリシー: これらのポリシーは、特に Azure サービスに対して、仮想ネットワーク内のエグレス トラフィックをきめ細かく制御します。 サービス エンドポイントを使用して、制限を確立します。 ポリシーにより、Azure Monitor、Azure Storage、Azure Key Vault などの指定された Azure サービスへのデータ アクセスのみが許可されます。 これらのポリシーにより、データエグレスは事前に定義された Azure Storage アカウントのみに制限されます。これにより、ネットワーク インフラストラクチャ内のセキュリティとデータ管理が強化されます。

- ネットワーク セキュリティ グループ: これらのグループは、Azure 仮想ネットワーク内のリソースとの間のネットワーク トラフィックをフィルター処理するために使用されます。 オペレーターからインターネットへのトラフィックはすべてブロックされます。 一連の NSG ルールを介して許可されるのは、特定の Azure サービスへのトラフィックのみです。

Azure Managed Instance for Apache Cassandra で VPN を使用する

VPNオプションの値として--azure-connection-methodを使用して、Azure Managed Instance for Apache Cassandra クラスターを作成します:az managed-cassandra cluster create \ --cluster-name "vpn-test-cluster" \ --resource-group "vpn-test-rg" \ --location "eastus2" \ --azure-connection-method "VPN" \ --initial-cassandra-admin-password "password"クラスターのプロパティを確認するには、次のコマンドを使用します:

az managed-cassandra cluster show \ --resource-group "vpn-test-rg" \ --cluster-name "vpn-test-cluster"出力から、

privateLinkResourceId値のコピーを作成します。Azure portal で、次の手順に従って プライベート エンドポイントを作成 します。

- [ リソース ] タブで、接続方法として [リソース ID またはエイリアスで Azure リソースに接続 ] を選択し、リソースの種類として [Microsoft.Network/privateLinkServices ] を選択します。 前の手順の

privateLinkResourceId値を入力します。 - [仮想ネットワーク] タブで、仮想ネットワークのサブネットを選択し、[IP アドレスを静的に割り当てる] オプションを選択します。

- 検証および作成します。

注

現時点では、管理サービスとプライベート エンドポイントの間の接続には、Azure Managed Instance for Apache Cassandra チームによる承認が必要です。

- [ リソース ] タブで、接続方法として [リソース ID またはエイリアスで Azure リソースに接続 ] を選択し、リソースの種類として [Microsoft.Network/privateLinkServices ] を選択します。 前の手順の

プライベート エンドポイントのネットワーク インターフェイスの IP アドレスを取得します。

前の手順の IP アドレスを

--private-endpoint-ip-addressパラメーターとして使用して、新しいデータセンターを作成します。

関連コンテンツ

- Azure Managed Instance for Apache Cassandra でのハイブリッド クラスター構成について確認します。