データ マップのラベル付けのベスト プラクティス

注:

これらのベスト プラクティスでは、 Microsoft Purview 統合データ ガバナンス ソリューションのデータ マップにラベルを適用する方法について説明します。 Microsoft Purview のリスクとコンプライアンス ソリューションでのラベル付けの詳細については、 こちらを参照してください。 Microsoft Purview 全般の詳細については、 こちらを参照してください。

Microsoft Purview データ マップでは、さまざまなデータ ソースに格納された構造化データと非構造化データのラベル付けがサポートされています。 データ マップ内のデータにラベルを付け、ユーザーは、Microsoft Purview コンプライアンス ポータルで構成された定義済みの自動ラベル付け規則に一致するデータを簡単に見つけることができます。 データ マップは、機密ラベルの使用をMicrosoft Purview 情報保護から、インフラストラクチャ クラウドの場所と構造化データ ソースに格納されている資産まで拡張します。

Microsoft Purview のカスタム秘密度ラベルを使用して個人データを保護する

個人データの保存と処理は、特別な保護の対象となります。 機密情報の識別に役立つには、個人データにラベルを付ける必要があります。 ワークフローのさまざまな段階で、個人データの検出タスクとラベル付けタスクを使用できます。 個人データはorganizationにユビキタスで流動的であるため、個々の状況に合ったポリシーを構築するための識別規則を定義する必要があります。

データ マップ内でラベル付けを使用する必要があるのはなぜですか?

データ マップを使用すると、秘密度ラベルへのorganizationの投資をMicrosoft Purview 情報保護から、Azure、マルチクラウド、オンプレミスの場所内のファイルとデータベース列に格納されている資産に拡張できます。 これらの場所は、 サポートされているデータ ソースで定義されます。 コンテンツに秘密度ラベルを適用する場合は、特定のデータがorganization内でどのように機密性が高いかを示すことで、データをセキュリティで保護することができます。 データ マップではデータ自体も抽象化されるため、ラベルを使用して、別のプラットフォームで機密データを公開することなく、データの種類を追跡できます。

Microsoft Purview データ マップラベル付けのベスト プラクティスと考慮事項

次のセクションでは、資産のラベル付けを実装するプロセスについて説明します。

作業の開始

- データ マップで秘密度ラベル付けを有効にするには、「Microsoft Purview データ マップ内のデータに秘密度ラベルを自動的に適用する」の手順に従います。

- 必要なライセンスに関する情報と、他の質問に対する役立つ回答については、Microsoft Purview データ マップ FAQ の秘密度ラベルに関するページを参照してください。

ラベルに関する考慮事項

- 環境内で使用されているMicrosoft Purview 情報保護の秘密度ラベルが既にある場合は、引き続き既存のラベルを使用します。 データ マップに重複または複数のラベルを作成しないでください。 このアプローチを使用すると、Microsoft Purview で既に行った投資を最大化できます。 また、データ資産全体で一貫性のあるラベル付けも保証されます。

- Microsoft Purview 情報保護で秘密度ラベルを作成していない場合は、ドキュメントを参照して秘密度ラベルの使用を開始してください。 分類スキーマの作成は、テナント全体の操作です。 organization内で有効にする前に、十分に話し合ってください。

ラベルの推奨事項

Microsoft Purview データ マップの秘密度ラベルを構成する場合は、ラベル プロパティ内でファイル、データベース列、またはその両方の自動ラベル付け規則を定義できます。 Microsoft Purview は、Microsoft Purview データ マップ内のファイルにラベルを付けます。 自動ラベル付け規則を構成すると、Microsoft Purview によってラベルが自動的に適用されるか、ラベルが適用されることを推奨します。

警告

秘密度ラベルの項目の自動ラベル付けを構成していない場合は、Office および Microsoft 365 環境内でユーザーが影響を受ける可能性があります。 ユーザーに影響を与えずに、データベース列の自動ラベル付けをテストできます。

Microsoft Purview データ マップのラベルを構成するときにファイルの新しい自動ラベル付け規則を定義する場合は、ラベル セットを適切に適用するための条件があることを確認してください。

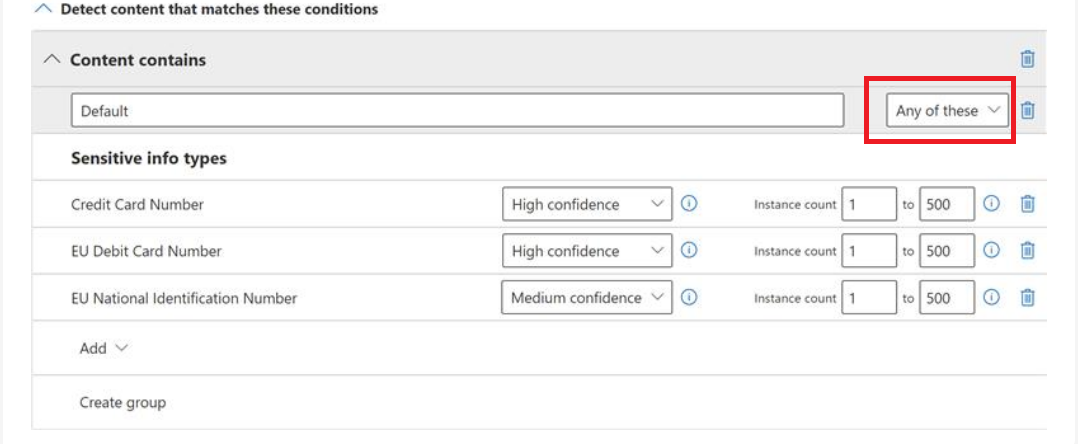

検出基準は、ラベル プロパティの [アイテムの自動ラベル付け] ページの右上にある [ すべて ] または [ これらのいずれか ] に設定できます。

検出基準の既定の設定は、 すべてです。 この設定は、適用するラベルに指定されたすべての機密情報の種類を資産に含める必要があることを意味します。 既定の設定は一部のインスタンスで有効な場合があります。多くのお客様は、 これらのいずれかを使用する必要があります。 その後、少なくとも 1 つの資産が見つかった場合、ラベルが適用されます。

注:

Microsoft Purview 情報保護からのトレーニング可能な分類子は、Microsoft Purview データ マップではサポートされていません。

データ資産全体のラベル付けの一貫性を維持します。 ファイルに自動ラベル付け規則を使用する場合は、データベース列の自動ラベル付けに同じ機密情報の種類を使用します。

秘密度ラベルのグループを構築し、専用の秘密度ラベル ポリシーとして格納します。 たとえば、公開する同じ秘密度ラベル ポリシーを使用して、規制規則に必要なすべての秘密度ラベルを格納します。

ラベルのすべてのテスト ケースをキャプチャします。 セキュリティで保護するすべてのアプリケーションでラベル ポリシーをテストします。

秘密度ラベル ポリシーをMicrosoft Purview データ マップに昇格させる。

ハイブリッド クラウドやオンプレミスなどのさまざまなデータ ソースでMicrosoft Purview データ マップからテスト スキャンを実行して、秘密度ラベルを識別します。

たとえば、Microsoft Purview データ エステート分析情報を使用して分析情報を収集して検討します。 警告メカニズムを使用して、規制違反の可能性を軽減します。

Microsoft Purview データ マップで秘密度ラベルを使用することで、Microsoft データ資産の境界を越えて、オンプレミス、ハイブリッド クラウド、マルチクラウド、およびサービスとしてのソフトウェア (SaaS) シナリオに情報保護を拡張できます。

次の手順

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示