Microsoft 365 データに秘密度ラベルを自動的に適用する

注:

Microsoft 365 の外部およびデータ マップに格納されているデータに秘密度ラベルを自動的に適用する方法については、「Microsoft Purview データ マップでのラベル付け」を参照してください。

秘密度ラベルを作成すると、指定した条件にデータが一致したときに、そのラベルをファイルやメールなどの Microsoft 365 アイテムに自動的に割り当てることができます。

秘密度ラベルを自動的にコンテンツに適用する機能が重要である理由は次のとおりです。

それぞれの分類をいつ使用するかについて、ユーザーをトレーニングする必要がなくなる。

ユーザーへの依存は、一部のコンテンツを正しく分類するためにのみ必要。

ユーザーはポリシーについて把握する必要がなくなり、自分たちの仕事に集中できます。

Microsoft 365 でコンテンツに秘密度ラベルを自動的に適用するには、次の 2 つの方法があります。

ユーザーがドキュメントを編集したり、メールを作成 (返信または転送) するときのクライアント側のラベル付け: ファイルやメール (Word、Excel、PowerPoint、Outlook を含む) の自動ラベル付け用に構成されたラベルを使用します。

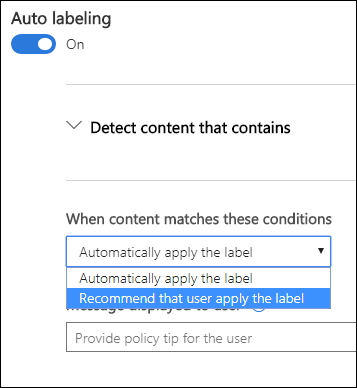

この方法は、ユーザーへのラベルの推奨と、ラベルの自動適用をサポートしています。 ただし、どちらの場合も、ユーザーはラベルを承諾または拒否するかどうかを決定し、コンテンツの正しいラベル付けを行います。 このクライアント側のラベル付けでは、ドキュメントを保存する前であってもラベルを適用できるため、ドキュメントの遅延が最小限に抑えられます。 ただし、 すべてのクライアント アプリで自動ラベル付けがサポートされているわけではありません。

構成手順については、このページの「Office アプリの自動ラベル付けを構成する方法」を参照してください。

コンテンツが既に保存されている (SharePoint または OneDrive で) またはメールで送信された (Exchange Online によって処理される) サービス側のラベル付け: 自動ラベル付けポリシーを使用します。

この方法は、保存データ (SharePoint および OneDrive のドキュメント) や転送中のデータ (Exchange によって送信または受信されたメール) の自動ラベル付けと呼ばれることもあります。 Exchange の場合、保存されているメール (メールボックス) は含まれません。

このラベル付けはアプリケーションではなくサービスによって適用されるため、ユーザーが使用しているアプリやバージョンを気にする必要はありません。 その結果、この機能は、組織全体ですぐに使用できるようになります。また、規模に応じたラベル付けに適しています。 自動ラベル付けポリシーでは、ユーザーがラベル付けプロセスを操作しないので、推奨されるラベル付けをサポートしていません。 代わりに、管理者は、実際にラベルを適用する前に、コンテンツの正しいラベル付けを行うために、シミュレーションでポリシーを実行します。

構成手順については、このページの「SharePoint、OneDrive、Exchange の自動ラベル付けポリシーを構成する方法」を参照してください。

SharePoint と OneDrive の自動ラベル付けに固有:

-

Word (.docx)、PowerPoint (.pptx)、Excel (.xlsx) の PDF ドキュメントと Office ファイルがサポートされています。

- これらのファイルは、自動ラベル付けポリシーが作成される前または後に、保存時に自動ラベル付けできます。 開いているセッションの一部である (ファイルが開いている) 場合、ファイルに自動ラベル付けはできません。

- 現在、リスト アイテムへの添付はサポートされておらず、自動ラベル付けされません。

- テナント内の 1 日あたり最大 100,000 個のファイルに自動的にラベルが付けられます。

- [ 含める ] または [ 除外] オプションを使用して特定の場所を指定すると、テナントごとに最大 100 個の自動ラベル付けポリシーが設定されます。各場所は最大 100 の場所 (SharePoint サイトまたは OneDrive の個々のユーザーまたはグループ) を対象とします。 [すべて] の既定の構成を保持する場合、この構成は最大 100 の場所から除外されます。

- シミュレーション モードの場合、およびラベルが適用される場合、自動ラベル付けポリシーの結果として、変更、変更者、変更日の既存の値は変更されません。

- ラベルが暗号化を適用する場合、Rights Management 発行者と Rights Management 所有者 は、ファイルを最後に変更したアカウントです。

Exchange の自動ラベル付けに固有:

- PDF 添付ファイルと Office 添付ファイルは、自動ラベル付けポリシーで指定した条件をスキャンします。 一致がある場合、メールにはラベルが付けられますが、添付ファイルにはラベルが付けられません。

- PDF ファイルの場合、ラベルが暗号化を適用する場合、テナントで PDF 添付ファイルが有効になっている場合、これらのファイルは Message Encryption を使用して暗号化されます。

- Word、PowerPoint、Excel の Office ファイルがサポートされています。 ラベルが暗号化を適用し、これらのファイルが暗号化されていない場合は、メッセージ暗号化を使用して暗号化されるようになりました。 暗号化設定はメールから継承されます。

- Teams ボイスメール メッセージを含むメールにラベルを付けて保護するには、「organizationで保護されたボイスメールを有効にする」の構成手順を参照してください。

- IRM 暗号化を適用する Exchange メール フロー ルールまたは Microsoft Purview データ損失防止 (DLP) ポリシーがある場合: これらのルールやポリシーおよび自動ラベル付けポリシーによってコンテンツが識別されると、ラベルが適用されます。 このラベルが暗号化を適用すると、Exchange メール フロー ルールまたは DLP ポリシーの IRM 設定は無視されます。 ただし、そのラベルが暗号化を適用しない場合、メール フロー ルールまたは DLP ポリシーの IRM 設定がラベルに加えて適用されます。

- ラベルが表示されない IRM 暗号化を使用しているメールは、自動ラベル付けを使用すると一致する場合は、暗号化設定のあるラベルに置き換えられます。

- 受信メールは、自動ラベル付け条件と一致する場合にラベル付けされます。 この結果をorganization外の送信者に適用するには、Exchange の場所を [すべて含める] と [なし] に設定する必要があります。 ラベルが 暗号化用に構成されている場合:

- その暗号化は、送信者がorganizationからの場合に常に適用されます。

- 既定では、送信者が組織外の場合、その暗号化は適用されませんが、電子メールの追加設定を構成し、Rights Management 所有者を指定することで適用できます。

- ラベルが暗号化を適用する場合、Rights Management 発行者と Rights Management 所有者は、送信者が自分の組織から送信される際にメールを送信するユーザーです。 送信者が組織外の場合は、ポリシーによってラベル付けおよび暗号化された受信メールの Rights Management 所有者を指定できます。

- ラベルが変数を使用してコンテンツ マーキングを適用するように構成されている場合は、受信メールの場合、この構成により、organization外のユーザーの名前が表示される可能性があることに注意してください。

-

Word (.docx)、PowerPoint (.pptx)、Excel (.xlsx) の PDF ドキュメントと Office ファイルがサポートされています。

注:

一部の新規のお客様には、クライアント側のラベル付けとサービス側のラベル付けの両方に対する既定の自動ラベル付け設定の自動構成が提供されています。 この自動構成の対象になっていない場合でも、その構成を参照すると役立つ場合があります。 たとえば、既存のラベルを手動で構成し、同じ設定で独自の自動ラベル付けポリシーを作成して、ラベル付けの展開を高速化することができます。

詳細については、「Microsoft Purview Information Protection の既定のラベルとポリシー」を参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview コンプライアンス ポータルのトライアル ハブで今すぐ開始してください。 サインアップと試用期間の詳細については、こちらをご覧ください。

Office アプリの自動ラベル付けと自動ラベル付けポリシーを比較する

次の表は、2 つの相補的な自動ラベル付け方法の違いを特定するのに役立ちます。

| 機能または動作 | ラベル設定: ファイルやメールの自動ラベル付け | ポリシー: 自動ラベル付け |

|---|---|---|

| アプリの依存関係 | はい (最小バージョン) | いいえ* |

| 場所による制限 | いいえ | はい |

| 条件: メールの共有オプションと追加オプション | いいえ | はい |

| 条件: 例外 | いいえ | はい |

| PDF ファイルのサポート | いいえ | はい |

| イメージのサポート | いいえ | はい |

| 推奨事項、ポリシーのヒント、ユーザー上書き | はい | いいえ |

| シミュレーション モード | いいえ | はい |

| 条件についてチェックされた Exchange 添付ファイル | いいえ | はい |

| 視覚的なマーキングの適用 | はい | はい (メール専用) |

| ラベルなしで適用された IRM 暗号化の上書き | はい (ユーザーがエクスポートの最小使用権を持っている場合) | はい (メール専用) |

| 受信メールのラベル付け | いいえ | はい |

| 別の組織から送信されたメールに Rights Management 所有者を割り当てる | 不要 | はい |

| メールの場合は、優先度が同じか低い既存のラベルを置き換えます | 不要 | はい (構成可能) |

* 自動ラベル付けは、バックエンドの Azure 依存関係のため、現在、すべてのリージョンで使用できるわけではありません。 テナントがこの機能をサポートできない場合、自動ラベル付けページは Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルに表示されません。 詳細については、国別の Azure 依存関係の可用性 を参照してください。

複数のラベルに適用するときの複数の条件の評価方法

ラベルは、Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルで指定した位置に従って評価用に並べ替えられます。最初に配置されたラベルの位置は最も低く (最も機密性が低く、優先順位が最も低い)、最後に配置されたラベルの位置が最も高くなります (最も機密性が高く、優先度が最も高くなります)。 最上位の順序番号を持つラベルが選択されます。

この動作は、サブラベルが同じ親ラベルを共有する場合のサービス側の自動ラベル付け (自動ラベル付けポリシー) にも当てはまります。評価と順序付けの後、同じ親ラベルの複数のサブラベルが自動ラベルの条件を満たしている場合、最も高い順序番号のサブラベルが選択され、適用されます。

ただし、クライアント側の自動ラベル付け (ラベルの自動ラベル付け設定) の動作は少し異なります。 同じ親ラベルの複数のサブラベルが条件と一致する場合:

ファイルにラベルがまだ付いていない場合、自動ラベル付けに構成されている最上位サブラベルは、推奨ラベル付けに構成されている最上位のサブラベルではなく、常に選択されます。 これらのサブラベルのいずれも自動ラベル付け用に構成されておらず、推奨ラベルのみを構成している場合は、最上位のサブラベルが選択され、推奨されます。

ファイルに同じ親のサブラベルが既にラベル付けされている場合、アクションは実行されません。既存のサブラベルは残ります。 この動作は、既存のサブラベルが既定のラベルであった場合や、自動的に適用された場合でも適用されます。

ラベルの優先順位の詳細については、「 ラベルの優先順位 (順序の事項)」を参照してください。

ラベル構成に関する考慮事項

次の考慮事項は、クライアント側のラベル付けとサービス側のラベル付けの両方に適用されます。

自動適用または推奨されるように親ラベルを構成しない

親ラベル (サブラベルのあるラベル) はコンテンツに適用できません。 Office アプリで親ラベルが自動適用または自動推奨されるように構成されていないこと、自動ラベル ポリシーで親ラベルが選択されていないことを確認してください。 その場合、親ラベルをコンテンツに適用できなくなる可能性があります。

自動ラベルでサブラベルも使用するには、必ず親ラベルとサブラベルの両方を発行してください。

親ラベルとサブラベルの詳細については、「サブラベル (ラベルのグループ化)」を参照してください。

ファイルまたはメールを除外するラベルスコープ

秘密度ラベルをコンテンツに自動的に適用するには、 ラベルのスコープ に、ドキュメントにラベルを自動的に適用する 他のデータ資産 & ファイル 、電子メールにラベルを自動的に適用する 電子メール が含まれている必要があります。

これらのラベル スコープのいずれかを選択する場合の詳細については、「 ファイルまたはメールのみにラベルをスコープする」を参照してください。

既存のラベルはオーバーライドされますか?

秘密度ラベルを別の秘密度ラベルでオーバーライドできるシナリオがいくつかありますが、自動ラベル付けポリシーでは秘密度ラベルが削除されないため、コンテンツはラベル付けされません。

自動ラベル付けが既存のラベルをオーバーライドするかどうかのデフォルトのビヘイビアー:

コンテンツが手動でラベル付けされている場合、そのラベルが自動ラベル付けで置き換えられることはありません。

自動ラベル付けは、自動的に適用された低優先度の秘密度ラベルを置き換えますが、優先度の高いラベルは置き換えません。

ヒント

たとえば、Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルのリストの上部にある秘密度ラベルには、注文番号 (優先度) が 0 の Public という名前が付けられ、一覧の下部にある秘密度ラベルには、注文番号 (優先順位 4) の高機密という名前が付けられます。 高機密ラベルは、パブリック ラベルをオーバーライドできますが、その逆はできません。

メールの自動ラベル付けポリシーの場合のみ、適用方法に関係なく、既存の秘密度ラベルを常に上書きする設定を選択できます。

| 既存のラベル | ラベル設定によりオーバーライドする: ファイルやメールの自動ラベル付け | ポリシーによりオーバーライドする: 自動ラベル付け |

|---|---|---|

| 任意の優先順位で手動で適用 | Word、Excel、PowerPoint: いいえ Outlook: いいえ |

SharePoint および OneDrive: いいえ Exchange: 既定ではいいえですが、構成可能 |

| ポリシーから自動的に適用されるラベルまたはデフォルトのラベル、優先度: 低 | Word、Excel、PowerPoint: はい * Outlook: はい * |

SharePoint および OneDrive: はい Exchange: はい |

| ポリシーから自動的に適用されるラベルまたはデフォルトのラベル、優先度: 高 | Word、Excel、PowerPoint: いいえ Outlook: いいえ |

SharePoint および OneDrive: いいえ Exchange: 既定ではいいえですが、構成可能 |

* 同じ親ラベルを共有するサブラベルには例外があります

メール自動ラベル付けポリシーの構成可能な設定は、「メールの追加設定」 ページにあります。 このページは、Exchange の場所を含む自動ラベル付けポリシーの秘密度ラベルを選択した後に表示されます。

Office アプリの自動ラベル付けを構成する方法

Office アプリの自動ラベル付けに 必要な最小バージョン を確認します。

Office アプリの自動ラベル付け設定は、機密ラベルを作成または編集するときに使用できます。 ラベル スコープ [ファイル] & 他のデータ資産 がドキュメントの自動ラベル付けに選択されていることを確認し、 電子メール に自動ラベルを付けるために [電子メール] が選択されていることを確認します。 以下に例を示します。

構成内を移動すると、[ファイルやメールの自動ラベル付け] ページが表示されます。このページでは、機密情報の種類またはトレーニング可能な分類子の一覧から選択できます。

この機密ラベルが自動的に適用されると、ユーザーの Office アプリに通知が表示されます。 例:

ラベルの機密情報の種類の構成

[ 機密情報の種類 ] オプションを選択すると、データ損失防止 (DLP) ポリシーを作成したときと同じ 機密情報の種類 の一覧が表示されます。 そのため、たとえば、クレジットカード番号、社会保障番号、またはパスポート番号など、お客様の個人情報を含むコンテンツに極秘ラベルを自動的に適用できます。

DLP ポリシーを構成する場合と同様に、インスタンス数と一致精度を変更することで条件を調整できます。 例:

信頼レベルの詳細については、DLP ドキュメントの「信頼レベルの詳細」を参照してください。

重要

機密情報の種類には、最大固有インスタンス数パラメーターを定義する 2 つの異なる方法があります。 詳細については、「SIT のインスタンス数のサポート値」を参照してください。

また、DLP ポリシー構成と同様に、条件で検知する必要があるのは、機密情報の種類のすべてか、またはそのうちの 1 つだけかを選択できます。 また、条件をより柔軟または複雑にするには、グループを追加し、グループ間で論理演算子を使用できます。

Exact Data Match によるカスタムの機密情報の種類

秘密度ラベルを構成して、カスタムの機密情報の種類に Exact Data Match による機密情報の種類 を使用できます。 ただし、現時点では、EDM を使用しない機密情報の種類を少なくとも 1 つ指定する必要があります。 たとえば、クレジット カード番号など、組み込みの機密情報の種類のうちの 1 つ。

機密情報の種類の条件に対して EDM のみを使用して秘密度ラベルを構成した場合、ラベルの自動ラベル付け設定は自動的にオフになります。

ラベルのトレーニング可能な分類子を構成する

このオプションを Microsoft 365 Apps for Windows バージョン 2106 以下、またはMicrosoft 365 Apps for Mac バージョン 16.50 以下で使用する場合、自動ラベル付けと機密情報の種類オプション用に構成された少なくとも 1 つの他の機密ラベルをテナントに公開していることを確認してください。 これらのプラットフォームでそれ以降のバージョンを使用する場合、この要件は必要ありません。

[ トレーニング可能な分類子 ] オプションを選択する場合は、事前トレーニング済みまたはカスタムのトレーニング可能な分類子の 1 つ以上を選択します。

使用可能な事前トレーニング済み分類子は頻繁に更新されるため、このスクリーンショットに表示されるエントリよりも多くのエントリを選択する必要があります。

これらの分類子の詳細については、「トレーニング可能な分類子 (プレビュー) の詳細」を参照してください。

ユーザーが秘密度ラベルを適用することを推奨

状況に応じて、ユーザーがラベルを適用することを推奨できます。 このオプションでは、分類および関連する保護を受け入れるか、またはラベルがそのコンテンツに適していない場合、推奨事項を無視するかをユーザーが選択できます。

Wordのデスクトップ バージョンで組み込みのラベル付けを使用する場合、ユーザーには、推奨ラベル プロンプトで機密性の高いコンテンツを表示するオプションが追加されます。 このボタンを選択すると、[エディター] ウィンドウでユーザーが各検出をステップ実行します。 その後、ユーザーは機密データを削除するか、秘密度ラベルが推奨された理由をより深く理解したままにすることができます。 この追加情報がある場合、ユーザーは [ 秘密度の適用 ] ボタンを選択する自信が高まります。 以下に例を示します。

この例では、既定の推奨ラベル プロンプトを示しますが、自動ラベル付けと同様に、このテキストをより意味のあるものにしたり、ユーザー固有にカスタマイズしたりできます。 たとえば、organizationの名前を含めるか、IT 部門を参照して可視性を高め、ユーザーにこれが該当しない可能性のある一般的なメッセージではないことをより確信させます。

ヒント

秘密度ラベルを推奨するとユーザーのワークフローは中断されますが、作業する機密データについてユーザーを教育する非常に効率的な方法です。 この動作を確認するには、「ドキュメント & データを自動的に分類 & 保護する」ビデオをwatchします

推奨ラベル付けは、このオプションと組み合わせて、検出された機密コンテンツの各インスタンスをユーザーにステップ実行する場合に特に強力です。 直接の項目だけでなく、手動によるラベル付けを必要とする将来のアイテムや、再ラベル付けが必要になる可能性がある変更されたアイテムについても、より正確なラベル付けにつながる可能性があります。

自動ラベルまたは推奨ラベルが適用されている場合

すべての Office アプリで自動ラベル付けと推奨ラベル付けがサポートされているわけではありません。 詳しくは、「アプリでの秘密度ラベル機能のサポート」を参照してください。

その他の考慮事項:

以前に手動でラベルが付けられているか、以前に上位の機密度で自動的にラベルが付けられているドキュメントと電子メールには自動ラベル付けを使用できません。 ドキュメントや電子メールに適用できる機密ラベルは (1 つの保持ラベルに加えて) 1 つだけであることにご注意ください。

以前に上位の秘密度でラベルが付けられているドキュメントまたはメールには推奨ラベル付けを使用できません。 コンテンツに既に上位の秘密度でラベルが付けられている場合、推奨事項とポリシー ヒントに関するプロンプトは、ユーザーに表示されません。

Word のデスクトップ バージョンにおける推奨ラベルでは、推奨をトリガーした機密コンテンツにフラグが付けられるので、ユーザーが確認して、推奨されている秘密度ラベルを適用しないで機密コンテンツを削除できます。

こうしたラベルが Office アプリで適用される方法、スクリーンショット例、機密情報の検出方法について詳しくは、「Office のファイルとメールに秘密度ラベルを自動的に適用、または推奨する」を参照してください。

ラベル設定を自動ラベル付けポリシーに変換する

構成された条件の機密情報の種類がラベルに含まれている場合、ラベルの作成または編集プロセスの最後に、同じ自動ラベル付け設定に基づく自動ラベル付けポリシーを自動的に作成するオプションが表示されます。

ただし、ラベルにラベル条件としてトレーニング可能な分類子が含まれている場合は、次のようになります。

ラベル条件にトレーニング可能な分類子だけが含まれている場合、自動ラベル付けポリシーを自動的に作成するオプションは表示されません。

ラベル条件にトレーニング可能な分類子と秘密度情報の種類が含まれている場合、機密情報の種類に対して自動ラベル付けポリシーが作成されます。

自動ラベル付けポリシーは、ポリシーを最初から作成する場合に手動で選択する必要がある値を自動入力することによって自動的に作成されますが、保存前に値を表示および編集できます。

既定では、SharePoint、OneDrive、Exchange のすべての場所が自動ラベル ポリシーに含まれ、ポリシーが保存されると シミュレーション モード で実行されます。 SharePoint および OneDrive で Office ファイルの秘密度ラベルを有効にする をオンにしたかどうかは確認できません。有効にすることは、SharePoint および OneDrive のコンテンツに適用する自動ラベル付けの前提条件の 1 つです。

SharePoint、OneDrive、Exchange の自動ラベル付けポリシーを構成する方法

注:

Exchange 自動ラベル付けポリシーを使用して、大量のメーリング配布に対して暗号化されたメールを送信しないでください。 これらのポリシーは、この目的のために設計されていないため、エラーと配信不能の領収書を送信する可能性があります。 このシナリオでは、メールを自動的に送信するラベル設定の方が適しています。

自動ラベル付けポリシーを構成する前に、前提条件を必ずご確認ください。

自動ラベル付けポリシーの前提条件

シミュレーション モード:

- Microsoft 365 の監査を有効にする必要があります。 監査を有効にする必要がある場合、または監査が既に有効になっているかどうかが不明の場合は、「監査ログの検索を有効または無効にする」を参照してください。

- ソース ビューでファイルまたは電子メールの内容を表示するには、コンテンツ エクスプローラー コンテンツ ビューアーロール グループに含まれるデータ分類コンテンツ ビューアー ロール、またはInformation ProtectionおよびInformation Protection調査担当者ロール グループが必要です。 必要なロールがないと、[確認するアイテム] タブからアイテムを選択してもプレビュー ウィンドウ は 表示されません。グローバル管理者は、既定でこのロールを持っていません。

SharePoint および OneDrive にあるファイルに自動でラベルを付けるには:

- SharePoint および OneDrive で Office ファイルの機密度ラベルを有効にしています。

- 自動ラベル付けポリシーの実行時に、別のプロセスまたはユーザーがファイルを開いておくことはできません。 編集用にチェックアウトされたファイルは、このカテゴリに分類されます。

-

機密情報の種類を使用する場合:

- 選択した機密情報の種類は、これらの情報の種類が作成または変更された後に作成 または変更されたコンテンツにのみ適用されます。 この制限は、すべてのカスタム機密情報の種類と、新しい組み込み情報の種類に適用されます。

- 新しいカスタムの機密情報の種類をテストするには、自動ラベル付けポリシーを作成する前に作成してから、テスト用のサンプル データを使用して新しいドキュメントを作成します。

- ドキュメント プロパティを条件として使用する場合 (Document プロパティは )、このオプションでは、DLP ポリシーで使用されるのと同じ方法で SharePoint 管理プロパティが使用されます。 正確な文字列の一致を使用します。正規表現パターンはサポートされていません。 検索方法としての管理プロパティの詳細については、「 SharePoint で検索スキーマを管理する」を参照してください。

自動ラベル付けポリシー用に選択できる、作成および公開された (少なくとも 1 人のユーザーに対して) 1 つ以上の秘密度ラベル。 これらのラベルの場合:

- 概要で説明したように、ラベル設定は自動ラベル付けポリシーを補完するため、Office アプリのラベル設定の自動ラベル付けがオンかオフかは関係ありません。

- 自動ラベル付けに使用するラベルが視覚的なマーキング (ヘッダー、フッター、透かし) を使用するように構成されている場合、これらはドキュメントに適用されないことに注意してください。

- ラベルが暗号化を適用する場合:

- 自動ラベル付けポリシーに SharePoint または OneDrive の場所が含まれている場合は、 [今すぐアクセス許可を割り当てる ] 設定にラベルを構成し、 コンテンツへのユーザー アクセスの有効期限 を [なし] に設定する必要があります。

- 自動ラベル付けポリシーが Exchange 専用の場合、ラベルは、[アクセス許可を今すぐ割り当てる] または [ユーザーにアクセス許可を割り当てさせる] ([転送しない] または [暗号化のみ] オプションの場合) のいずれかに構成できます。 構成されているラベルを自動適用して S/MIME 保護を適用することはできません。

シミュレーション モードの詳細

シミュレーション モードは、自動ラベル付けポリシーでサポートされ、ワークフローに組み込まれます。 ポリシーによって少なくとも 1 つのシミュレーションが実行されるまで、ドキュメントとメールに自動的にラベルを付けることはできません。

シミュレーション モードでは、最大 4,000,000 個の一致ファイルがサポートされます。 自動ラベル付けポリシーからこの数を超えるファイルが一致する場合、ポリシーをオンにしてラベルを適用することはできません。 この場合、一致するファイルが少なくなるように自動ラベル付けポリシーを再構成して、シミュレーションを再実行する必要があります。 この最大 4,000,000 個の一致ファイルはシミュレーション モードにのみ適用され、秘密度ラベルを適用するために既にオンになっている自動ラベル付けポリシーには適用されません。

自動ラベル付けポリシーのワークフロー:

自動ラベル付けポリシーを作成して構成する。

ポリシーをシミュレーション モードで実行します。完了までに 12 時間かかる場合があります。 シミュレーションが完了すると、 アクティビティ アラートを受信するように構成されたユーザーに送信されるメール通知がトリガーされます。

結果を確認し、必要に応じてポリシーを調整します。 たとえば、ポリシー ルールを編集して誤検知を減らしたり、一致するファイルの数が 4,000,000 を超えないようにサイトを削除したりする必要がある場合があります。 シミュレーション モードを再実行し、シミュレーションが再度完了するまで待機します。

必要に応じて、手順 3 を繰り返します。

実稼働環境に展開する。

シミュレートされたデプロイは、特定の時点で、PowerShell の WhatIf パラメーターと同様に実行されます。 定義したルールを使用して、自動ラベル付けポリシーが選択したラベルを適用したかのようにレポートされた結果が表示されます。 その後、必要に応じてルールの精度を高め、シミュレーションを再実行できます。 ただし、Exchange の自動ラベル付けは、メールボックスに保存されたメールではなく、送受信されるメールに適用されるため、完全に同じメール メッセージを送受信することができなければ、シミュレーションのメールの結果に一貫性があるとは期待できません。

シミュレーション モードでは、展開前に自動ラベル付けポリシーの範囲を徐々に広げることもできます。 たとえば、1 つのドキュメント ライブラリを持った SharePoint サイトなどの 1 つの場所から始めることができます。 次に、反復的な変更を加えて、範囲を複数のサイトに拡大し、次に OneDrive などの別の場所に拡大します。

最後に、シミュレーション モードを使用して、自動ラベル付けポリシーの実行に必要な時間の概算を提供し、シミュレーション モードを使用せずに実行するタイミングを計画してスケジュールすることができます。

注:

シミュレーションの結果に、構成された自動ポリシー条件と現在のファイルの内容に基づいて、予期するファイルが含まれていない場合は、シミュレーションの実行後にファイルが更新された可能性があります。 ファイルが更新されたかどうかを確認し、シミュレーションをもう一度実行して、ラベルが付くかどうかを確認します。

自動ラベル付けポリシーの作成

この構成では、Microsoft Purview ポータルまたはMicrosoft Purview コンプライアンス ポータルのいずれかを使用できます。

使用しているポータルに応じて、次のいずれかの場所に移動します。

Microsoft Purview ポータル>にサインインするInformation Protection カード >ポリシー>自動ラベル付けポリシー。

Information Protection ソリューション カードが表示されない場合は、[すべてのソリューションの表示] を選択し、[データ セキュリティ] セクションから [Information Protection] を選択します。

Microsoft Purview コンプライアンス ポータル>Solutions>Information Protection>自動ラベル付けにサインインします。

注:

自動ラベル付けのオプションが表示されない場合、バックエンド Azure の依存関係のため、この機能は現在お使いのリージョンでは使用できません。 詳細については、国別の Azure 依存関係の可用性 を参照してください。

[+自動ラベル付けポリシーの作成] を選択します。 これにより、新しいポリシー構成が開始されます。

[自動適用するラベルを選択する] ページの場合: [+ ラベルの選択] を選択し、[機密ラベルの選択] ウィンドウのラベルを選択し、[次へ] を選択します。

[このラベルを適用する情報を選択する] ページの場合: [財務] または [プライバシー] などのテンプレートのいずれかを選択します。 国または地域の検索またはドロップダウン ボックスを使用して、検索を絞り込むことができます。 または、テンプレートが要件を満たしていない場合は、[カスタム ポリシー] を選択します。 [次へ] を選択します。

[自動ラベル ポリシーに名前を付ける] ページの場合: 一意の名前を入力し、必要に応じて説明を入力して、自動的に適用されるラベル、場所、ラベル付けするコンテンツを識別する条件を識別します。

[管理単位の割り当て] ページの場合: organizationがMicrosoft Entra IDで管理単位を使用している場合は、管理単位を選択することで、Exchange と OneDrive の自動ラベル付けポリシーを特定のユーザーに自動的に制限できます。 アカウントに 管理単位が割り当てられている場合は、1 つ以上の管理単位を選択する必要があります。

管理単位を使用してポリシーを制限しない場合、またはorganizationが管理単位を構成していない場合は、既定の [完全ディレクトリ] のままにします。

注:

既存のポリシーを編集し、管理単位を変更する場合は、次の手順で場所を再構成する必要があります。

[ラベルを適用する場所を選択する] ページの場合: Exchange、SharePoint、OneDrive の場所を選択して指定します。 選択した場所の既定値を [すべて] のままにしない場合は、リンクを選択して含める特定のインスタンスを選択するか、リンクを選択して除外する特定のインスタンスを選択します。 [次へ] を選択します。

![自動ラベル付け構成の [場所の選択] ページ。](media/locations-auto-labeling-wizard.png)

注:

管理単位を使用している組織の場合:

- 前の手順で管理単位を使用するオプションを選択した場合、SharePoint サイトの場所は使用できなくなります。 Exchange と OneDrive の自動ラベル付けポリシーのみが管理単位をサポートします。

- [含む] または [除外] オプションを使用すると、前の手順で選択した管理単位のユーザーのみが表示され、選択できます。

[含む] または [除外] オプションを使用する場合:

Exchange の場所では、指定された受信者の送信者アドレスに従ってポリシーが適用されます。 ほとんどの場合、既定の [すべて] の既定値は、[なし] を除外する必要があります。 この構成は、ユーザーのサブセットをテストする場合でも適しています。 ここでユーザーのサブセットを指定する代わりに、次の手順の高度なルールを使用して、組織内の受信者を含めるか除外する条件を構成します。 それ以外の場合は、ここで既定の設定を変更します。

- 既定の [すべて] を含めるという既定値を変更して、代わりに特定のユーザーまたはグループを選択した場合、組織外から送信されたメールはポリシーから除外されます。

- 既定の [すべて] を含めるという既定を維持しながらも、除外するユーザーまたはグループを指定した場合、これらの除外されたユーザーが送信するメールはポリシーから除外されますが、除外されたユーザーが受信するメールは除外されません。

OneDrive の場所には、ユーザーまたはグループを指定する必要があります。 以前は、URL でサイトを指定する必要がありました。 自動ラベル付けポリシーの既存の OneDrive URL サイトは引き続き機能しますが、新しい OneDrive の場所を指定する前に、または制限された管理者の場合は、まず既存のサイト URL を削除する必要があります。 サポートされているグループ:配布グループ、Microsoft 365 グループ、メールが有効なセキュリティ グループ、セキュリティ グループ。

[一般または詳細ルールの設定] ページの場合: 既定の [一般的なルール] のままにして、選択したすべての場所でラベル付けするコンテンツを識別するルールを定義します。 Exchange または SharePoint サイトと OneDrive アカウントでのみ使用できる一部のルールなど、場所ごとに異なるルールが必要な場合は、[ 詳細なルール] を選択します。 [次へ] を選択します。

ルールでは、 機密情報の種類、 トレーニング可能な分類子、共有オプション、およびその他の条件を含む条件が使用されます。

- 条件として機密情報の種類またはトレーニング可能な分類子を選択するには、[ コンテンツに含まれるコンテンツ] で [ 追加] を選択し、[ 機密情報の種類 ] または [ トレーニング可能な分類子] を選択します。

- 条件として共有オプションを選択するには、[コンテンツが共有されます] で、organization内のユーザーのみ、またはorganization外のユーザーと選択します。

- 選択できるその他の条件:

- 添付ファイルまたはファイル拡張子が

- 添付ファイルまたはドキュメント名に単語または語句が含まれている

- 添付ファイルまたはドキュメント プロパティは、

- 添付ファイルまたはドキュメントのサイズが等しいか、またはより大きい

場所が Exchange で 、[詳細ルール] を選択した場合は、次の条件を選択できます。

- 送信者の IP アドレスが

- 受信者ドメインが

- 受信者が

- 添付ファイルがパスワードで保護されている

- メールの添付ファイルのコンテンツをスキャンできなかった

- メールの添付ファイルのコンテンツのスキャンが完了しなかった

- ヘッダーがパターンと一致している

- 件名がパターンと一致している

- 受信者のアドレスに単語が含まれている

- 受信者のアドレスがパターンと一致している

- 送信者のアドレスがパターンと一致している

- 送信者のドメインが次の場合

- 受信者が次のメンバーの場合

- 送信者が

場所が SharePoint サイト または OneDrive アカウント で 、[詳細ルール] を選択した場合は、次の 1 つの条件を選択できます。

- によって作成されたドキュメント

以前の選択に応じて、条件と例外を使用して新しいルールを作成する機会があります。

機密情報の種類の構成オプションは、Office アプリの自動ラベル付けに選択したものと同じです。 詳細情報が必要な場合は、「ラベルの機密情報の種類の構成」を参照してください。

必要なすべてのルールを定義し、状態が [オン] になっていることを確認したら、[次へ] を選択して、自動適用するラベルの選択に進みます。

ポリシーに Exchange の場所が含まれている場合: 「メールの追加設定」ページでオプションの構成を指定します。

優先度が同じまたは低い既存のラベルを自動的に置き換える: 受信メールと送信メールの両方に適用されます。この設定を選択すると、一致する秘密度ラベルが常に適用されます。 この設定を選択しない場合、一致する秘密度ラベルは、高優先度または手動でラベル付けされた既存の秘密度ラベルを持つメールには、適用されません。

組織外から受信した電子メールに対する暗号化を適用する: このオプションを選択する場合は、Rights Management 所有者を割り当てて、組織内の承認されたユーザーが、組織外から送信されたメールと暗号化されたポリシー ラベルに対してフル コントロールの使用権を持っていることを確認する必要があります。 このロールは、後で暗号化を削除したり、組織内のユーザーに異なる使用権を割り当てたりするために必要になる場合があります。

Rights Management 所有者を割り当てる場合は、組織が所有するメール アドレスで 1 人のユーザーを指定します。 メール連絡先、共有メールボックス、またはグループの種類は、このロールではサポートされていないため、指定しないでください。

[ポリシーを今すぐテストするか後でテストするかを決定する] ページの場合: シミュレーション モードで、今すぐ自動ラベル付けポリシーを実行する準備が整っている場合は、[シミュレーション モードでポリシーを実行する] を選択します。 次に、7 日間編集されていないポリシーを自動的に有効にするかどうかを決定します。

シミュレーションを実行する準備が整っていない場合は、[ポリシーをオフのままにする] を選択します。

[概要] ページの場合: 自動ラベル付けポリシーの構成を確認し、必要な変更を行い、構成を完了します。

[情報保護]>[自動ラベル付け] ページでは、自動ラベル付けポリシーを [シミュレーション] または [オフ] セクションのどちらかで確認できます。これは、シミュレーション モードで実行することを選択したかどうかによって決まります。 ポリシーを選択して、構成と状態の詳細 ([ポリシー シミュレーションの実行中] など) を確認します。 シミュレーション モードのポリシーの場合は、[ 確認するアイテム ] タブを選択して、指定したルールに一致したメールまたはドキュメントを確認します。

このインターフェイスからは、次のようにポリシーを直接変更できます。

[オフ] セクションのポリシーの場合は、[ポリシーの編集] ボタンを選択します。

[ シミュレーション ] セクションのポリシーの場合は、ページの上部にある [ ポリシーの編集 ] オプションをいずれかのタブから選択します。

シミュレーションなしでポリシーを実行する準備が整っているときには、[ポリシーを有効にする] オプションを選択します。

注:

コンテンツのないファイル (サイズが 0 バイト) の場合、ラベルが付かない場合があります。

自動ラベル付けポリシーは、削除されるまで継続的に実行されます。 たとえば、新しいドキュメントや変更されたドキュメントは、現在のポリシー設定に含まれます。

自動ラベル付けポリシーの監視

自動ラベル付けポリシーを有効にすると、選択した SharePoint と OneDrive の場所にあるファイルのラベル付けの進行状況を表示できます。 メールは、送信時に自動的にラベル付けされるため、ラベル付けの進行状況には含まれません。

ラベル付けの進行状況には、ポリシーによってラベル付けされるファイル、過去 7 日間にラベル付けされたファイル、およびラベル付けされたファイルの合計が含まれます。 この情報では、1 日に最大 100,000 個のファイルにラベル付けできるため、ポリシーの現在のラベル付けの進行状況と、ラベル付けするファイルの数を確認できます。

ポリシーを初めて有効にすると、最新のデータが取得されるまで、ラベル付けするファイルの数が 0 と表示されます。 この進行状況情報は 48 時間ごとに更新されるため、1 日おきに最新のデータが表示されます。 自動ラベル付けポリシーを選択すると、ポップアップ ウィンドウにポリシーの詳細が表示されます。これには、上位 10 サイトによるラベル付けの進行状況が含まれます。 このポップアップ ウィンドウの情報は、"自動ラベル付け" メイン ページに表示される集約されたポリシー情報よりも最新である可能性があります。

また、適切なアクセス許可がある場合は、コンテンツ エクスプローラーを使用して、自動ラベル付けポリシーの結果を確認することもできます。

- "コンテンツ エクスプローラーのリスト ビューアー" ロール グループでは、ファイルのラベルは表示できますが、ファイルのコンテンツは表示できません。

- コンテンツ エクスプローラーコンテンツ ビューアーロール グループ、およびInformation ProtectionおよびInformation Protection調査担当者ロール グループを使用すると、ファイルの内容を確認できます。

ただし、現在、制限付き管理者はアクティビティ エクスプローラーで OneDrive のラベル付けアクティビティを表示できません。

ヒント

コンテンツ エクスプローラーを使用して、機密情報を含むラベルの付いていないドキュメントがある場所を特定することもできます。 この情報を使用して、自動ラベル付けポリシーにこれらの場所を追加することを検討し、識別された機密情報の種類をルールとして含めます。

自動ラベル付けポリシーに PowerShell を使用する

セキュリティ/コンプライアンス PowerShell を使用して、自動ラベル付けポリシーを作成し、構成できます。 つまり、自動ラベル付けポリシーの作成とメンテナンスを完全にスクリプト化できます。これにより、SharePoint と OneDrive に複数の場所を指定するより効率的な方法も提供されます。

PowerShell でコマンドを実行する前に、最初にセキュリティ/コンプライアンス センター PowerShell に接続する必要があります。

新しい自動ラベル付けポリシーを作成するには:

New-AutoSensitivityLabelPolicy -Name <AutoLabelingPolicyName> -SharePointLocation "<SharePointSiteLocation>" -ApplySensitivityLabel <Label> -Mode TestWithoutNotifications

このコマンドは、指定した SharePoint サイトの自動ラベル付けポリシーを作成します。 OneDrive の場所については、代わりに OneDriveLocation パラメーターを使用します。

既存の自動ラベル付けポリシーにその他のサイトを追加するには:

$spoLocations = @("<SharePointSiteLocation1>","<SharePointSiteLocation2>")

Set-AutoSensitivityLabelPolicy -Identity <AutoLabelingPolicyName> -AddSharePointLocation $spoLocations -ApplySensitivityLabel <Label> -Mode TestWithoutNotifications

このコマンドは、新しい SharePoint URL を変数に指定し、既存の自動ラベル付けポリシーに追加します。 代わりに OneDrive の場所を追加するには、AddOneDriveLocation パラメーターに $OneDriveLocations のような別の変数を指定して使用します。

新しい自動ラベル付けポリシー ルールを作成するには:

New-AutoSensitivityLabelRule -Policy <AutoLabelingPolicyName> -Name <AutoLabelingRuleName> -ContentContainsSensitiveInformation @{"name"= "a44669fe-0d48-453d-a9b1-2cc83f2cba77"; "mincount" = "2"} -Workload SharePoint

既存の自動ラベル付けポリシーについては、このコマンドはエンティティ ID が a44669fe-0d48-453d-a9b1-2cc83f2cba77 である米国の社会保障番号 (SSN) の機密情報の種類を検出するための新しいポリシー ルールを作成します。 その他の機密情報の種類のエンティティ ID を検索するには、「機密情報の種類のエンティティ定義」を参照してください。

自動ラベル付けポリシーをサポートする PowerShell コマンドレット、使用可能なパラメーター、そしていくつかの例の詳細については、次のコマンドレットのヘルプを参照してください。

- Get-AutoSensitivityLabelPolicy

- New-AutoSensitivityLabelPolicy

- New-AutoSensitivityLabelRule

- Remove-AutoSensitivityLabelPolicy

- Remove-AutoSensitivityLabelRule

- Set-AutoSensitivityLabelPolicy

- Set-AutoSensitivityLabelRule

ラベル付けの範囲を拡大するためのヒント

自動ラベル付けは、organizationが所有する Office ファイルと PDF ファイルを分類、ラベル付け、保護するための最も効率的な方法の 1 つですが、ラベル付けの範囲を広げるために、次のいずれかの方法で補完できるかどうかをチェックします。

SharePoint ドキュメント ライブラリの場合は、新規ファイルと編集済みファイルに既定の秘密度ラベルを適用できます。 詳細については、「SharePoint ドキュメント ライブラリの既定の秘密度ラベルを構成する」を参照してください。

Microsoft Syntexを使用すると、ドキュメント理解モデルに秘密度ラベルを適用して、SharePoint ドキュメント ライブラリ内の識別されたドキュメントに自動的にラベルを付けることができます。

Outlook メッセージの場合は、 ラベル付けされた添付ファイルに基づいて秘密度ラベルを適用できます。

Microsoft Purview 情報保護 クライアントを使用する場合:

- ネットワーク共有や SharePoint Server ライブラリなどのオンプレミス データ ストア内のファイルの場合: スキャナーを使用して、これらのファイル内の機密情報を検出し、適切にラベル付けします。 これらのファイルを Microsoft 365 の SharePoint に移行またはアップロードすることを計画している場合は、スキャナーを使用して、ファイルをクラウドに移動する前に、ファイルにラベル付けします。

どの秘密度ラベルを適用するかをユーザーにトレーニングした後、手動ラベル付けを行います。 適用すべきラベルをユーザーが理解していると確信できる場合は、ポリシー設定として既定のラベルと必須のラベルを構成することを検討してください。

さらに、SharePoint で新しいファイルを既定で機密としてマークして、少なくとも 1 つの DLP ポリシーがファイルのコンテンツをスキャンするまでゲストが新しく追加されたファイルにアクセスできないようにすることを検討してください。