Microsoft Purview データ所有者ポリシーを使用して Azure Arc 対応SQL Server 2022 への読み取りアクセスをプロビジョニングする (プレビュー)

重要

この機能は現在プレビューの段階です。 Microsoft Azure プレビューの補足使用条件には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

データ所有者ポリシー は、Microsoft Purview アクセス ポリシーの一種です。 これにより、Microsoft Purview のデータ 使用管理 に登録されているソース内のユーザー データへのアクセスを管理できます。 これらのポリシーは、Microsoft Purview ガバナンス ポータルで直接作成でき、発行後にデータ ソースによって適用されます。

このガイドでは、データ所有者が Microsoft Purview でオーサリング ポリシーを委任して、Azure Arc 対応SQL Serverへのアクセスを有効にする方法について説明します。 現在、次のアクションが有効になっています: 読み取り。 このアクションは、サーバー レベルのポリシーでのみサポートされます。 この時点では、変更はサポートされていません。

前提条件

アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成します。

新しいまたは既存の Microsoft Purview アカウント。 このクイック スタート ガイドに従って作成します。

- オンプレミス バージョン 2022 SQL Server取得してインストールします。 バージョン 2022 以降は、Windows と Linux の両方でサポートされています。 無料の Developer エディションを試すことができます。

- アクセス許可を構成し、SQL Server インスタンスを Azure Arc にオンボードするために使用するサブスクリプション内のリソース プロバイダーの一覧を登録します。

- 前提条件を満たして、SQL Server インスタンスを Azure Arc にオンボードします。Windows SQL Serverの簡単な構成はこちらです。 Linux SQL Serverの別の構成については、こちらを参照してください。

- SQL Serverで Azure Active Directory 認証を有効にします。 セットアップを簡単に行う場合は、この記事で説明する前提条件とプロセスを完了します。

- アプリケーションのアクセス許可を付与し、管理者の同意を付与することを忘れないでください

- SQL Server インスタンスの Azure AD 管理者を構成する必要がありますが、他の Azure AD ログインまたはユーザーを設定する必要はありません。 これらのユーザーには、Microsoft Purview ポリシーを使用してアクセス権を付与します。

リージョンのサポート

ポリシーの適用は、次を除くすべての Microsoft Purview リージョンで使用できます。

- 米国西部 2

- 東アジア

- US Gov バージニア

- 中国北部 3

Azure Arc 対応SQL Serverのセキュリティに関する考慮事項

- サーバー管理者は、Microsoft Purview ポリシーの適用をオフにすることができます。

- Azure Arc 管理者とサーバー管理者のアクセス許可を使用すると、サーバーの Azure Resource Manager パスを変更できます。 Microsoft Purview のマッピングではResource Managerパスが使用されるため、間違ったポリシーの適用につながる可能性があります。

- SQL Server管理者 (データベース管理者) は、サーバー管理者の権限を得ることができ、Microsoft Purview からキャッシュされたポリシーを改ざんする可能性があります。

- 推奨される構成は、SQL サーバー インスタンスごとに個別のアプリ登録を作成することです。 この構成により、2 つ目のSQL Server インスタンスで 2 SQL Server 番目のSQL Server インスタンスの不正な管理者がResource Manager パスを改ざんした場合に備えたポリシーを読み取らないようにします。

前提条件を確認する

このリンクを使用してAzure portalにサインインします

左側のウィンドウで [SQL サーバー ] に移動します。 Azure Arc 上のSQL Server インスタンスの一覧が表示されます。

構成するSQL Server インスタンスを選択します。

左側のウィンドウで [Azure Active Directory ] に移動します。

Azure Active Directory 認証が管理者ログインで構成されていることを確認します。 そうでない場合は、このガイドの「アクセス ポリシーの前提条件」セクションを参照してください。

SQL Serverが Azure に対して認証するために 証明書が に指定されていることを確認します。 そうでない場合は、このガイドの「アクセス ポリシーの前提条件」セクションを参照してください。

アプリの登録が入力されていることを確認して、SQL Serverと Azure AD の間に信頼関係を作成します。 そうでない場合は、このガイドの「アクセス ポリシーの前提条件」セクションを参照してください。

変更を加えた場合は、[ 保存 ] ボタンを選択して構成を保存し、操作が正常に完了するまで待ちます。 これには数分かかる場合があります。 "正常に保存されました" というメッセージが、ページの上部に緑色の背景で表示されます。 表示するには、上にスクロールする必要がある場合があります。

![[Azure Active Directory] セクションで Microsoft Purview エンドポイントを構成するための前提条件を示すスクリーンショット。](media/how-to-policies-data-owner-sql/setup-sql-on-arc-for-purview1.png)

Microsoft Purview の構成

Microsoft Purview でデータ ソースを登録する

データ リソースのポリシーを Microsoft Purview で作成するには、そのデータ リソースを Microsoft Purview Studio に登録する必要があります。 データ リソースの登録に関連する手順については、このガイドの後半で説明します。

注:

Microsoft Purview ポリシーは、データ リソース ARM パスに依存します。 データ リソースを新しいリソース グループまたはサブスクリプションに移動する場合は、登録を解除してから、Microsoft Purview に再登録する必要があります。

データ ソースでデータ使用管理を有効にするアクセス許可を構成する

リソースが登録されたら、そのリソースのポリシーを Microsoft Purview で作成する前に、アクセス許可を構成する必要があります。 データ使用管理を有効にするには、一連のアクセス許可が必要です。 これは、データ ソース、リソース グループ、またはサブスクリプションに適用されます。 データ使用管理を有効にするには、リソースに対する特定の ID とアクセス管理 (IAM) 権限と、特定の Microsoft Purview 権限の両方が必要です。

リソースの Azure Resource Manager パスまたはその親 (つまり、IAM アクセス許可の継承を使用) には、次のいずれかの IAM ロールの組み合わせが必要です。

- IAM 所有者

- IAM 共同作成者と IAM ユーザー アクセス管理者の両方

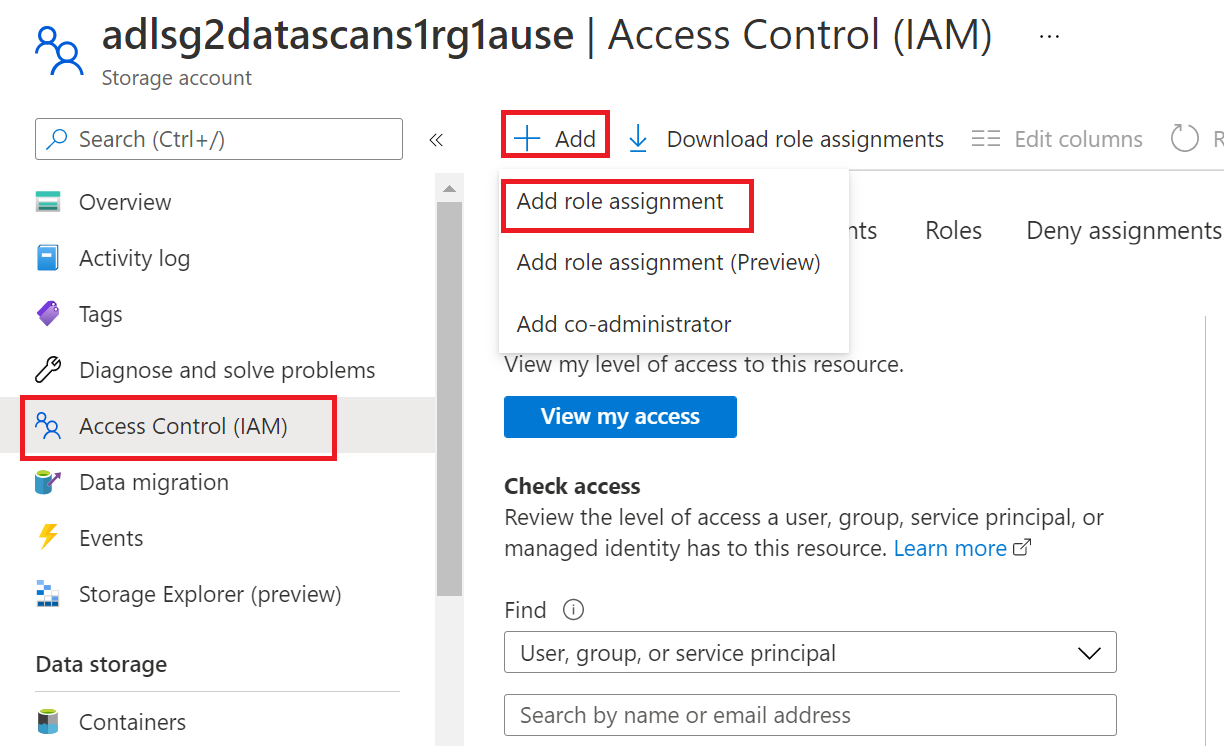

Azure ロールベースのアクセス制御 (RBAC) アクセス許可を構成するには、 このガイドに従います。 次のスクリーンショットは、データ リソースのAzure portalの [Access Control] セクションにアクセスしてロールの割り当てを追加する方法を示しています。

注:

データ リソースの IAM 所有者 ロールは、親リソース グループ、サブスクリプション、またはサブスクリプション管理グループから継承できます。 リソースの IAM 所有者 ロールを保持または継承している Azure AD ユーザー、グループ、およびサービス プリンシパルを確認します。

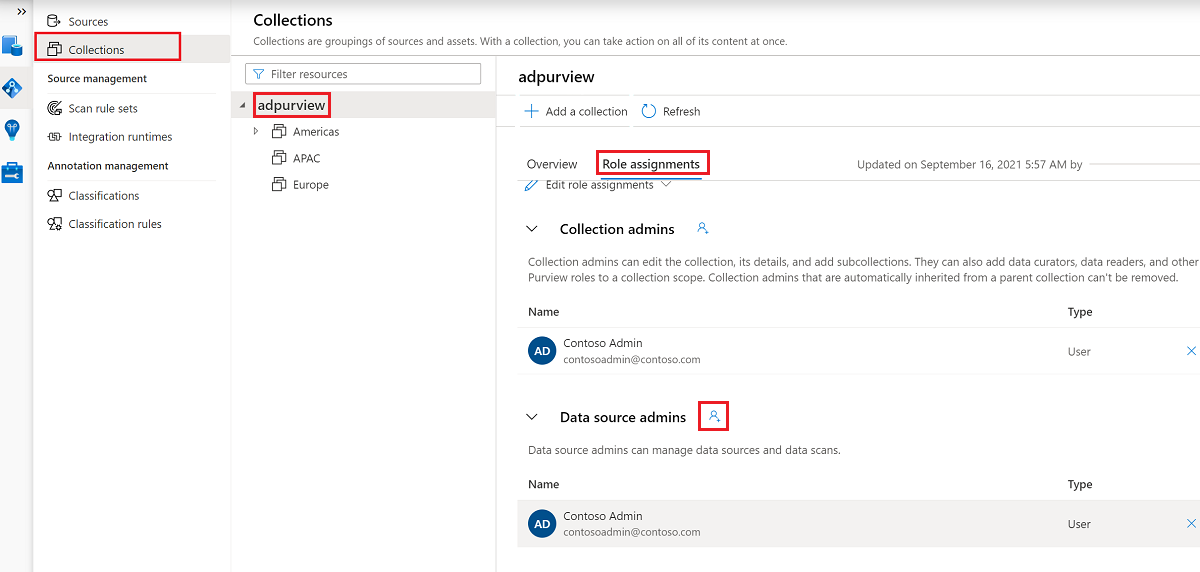

また、コレクションまたは親コレクションの Microsoft Purview データ ソース管理者 ロールも必要です (継承が有効な場合)。 詳細については、 Microsoft Purview ロールの割り当ての管理に関するガイドを参照してください。

次のスクリーンショットは、ルート コレクション レベルで データ ソース管理者 ロールを割り当てる方法を示しています。

アクセス ポリシーを作成、更新、または削除するように Microsoft Purview アクセス許可を構成する

ポリシーを作成、更新、または削除するには、ルート コレクション レベルで Microsoft Purview でポリシー作成者ロールを取得する必要があります。

- ポリシー作成者ロールは、DevOps ポリシーとデータ所有者ポリシーを作成、更新、削除できます。

- ポリシー作成者ロールは、セルフサービス アクセス ポリシーを削除できます。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

ポリシー作成者ロールは、ルート コレクション レベルで構成する必要があります。

さらに、ポリシーの件名を作成または更新するときに Azure AD ユーザーまたはグループを簡単に検索するには、Azure AD で [ディレクトリ閲覧者 ] アクセス許可を取得することで大きなメリットを得ることができます。 これは、Azure テナント内のユーザーに共通のアクセス許可です。 ディレクトリ閲覧者のアクセス許可がない場合、ポリシー作成者は、データ ポリシーの件名に含まれるすべてのプリンシパルの完全なユーザー名または電子メールを入力する必要があります。

データ所有者ポリシーを発行するための Microsoft Purview アクセス許可を構成する

データ所有者ポリシーを使用すると、Microsoft Purview ポリシーの作成者とデータ ソース管理者ロールをorganization内の別のユーザーに割り当てる場合、チェックと残高が許可されます。 データ所有者ポリシーが有効になる前に、2 人目のユーザー (データ ソース管理者) がそれを確認し、公開して明示的に承認する必要があります。 これは、DevOps またはセルフサービス アクセス ポリシーには適用されません。公開は、それらのポリシーが作成または更新されるときに自動的に行われます。

データ所有者ポリシーを発行するには、ルート コレクション レベルで Microsoft Purview でデータ ソース管理者ロールを取得する必要があります。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

データ所有者ポリシーを発行するには、ルート コレクション レベルでデータ ソース管理者ロールを構成する必要があります。

Microsoft Purview のロールにアクセス プロビジョニングの責任を委任する

リソースでデータ使用管理が有効になった後、ルート コレクション レベルでポリシー作成者ロールを持つ Microsoft Purview ユーザーは、Microsoft Purview からそのデータ ソースへのアクセスをプロビジョニングできます。

注:

Microsoft Purview ルート コレクション管理者 は、ルート ポリシー作成者 ロールに新しいユーザーを割り当てることができます。 コレクション管理者は、コレクションの下のデータ ソース管理者ロールに新しいユーザーを割り当てることができます。 Microsoft Purview コレクション管理者、 データ ソース管理者、または ポリシー作成者 ロールを保持するユーザーを最小限に抑え、慎重に確認します。

発行されたポリシーを持つ Microsoft Purview アカウントが削除されると、特定のデータ ソースに依存する時間内にそのようなポリシーが適用されなくなります。 この変更は、セキュリティとデータ アクセスの可用性の両方に影響を与える可能性があります。 IAM の共同作成者ロールと所有者ロールは、Microsoft Purview アカウントを削除できます。 これらのアクセス許可をチェックするには、Microsoft Purview アカウントの [アクセス制御 (IAM)] セクションに移動し、[ロールの割り当て] を選択します。 ロックを使用して、Resource Manager ロックによって Microsoft Purview アカウントが削除されないようにすることもできます。

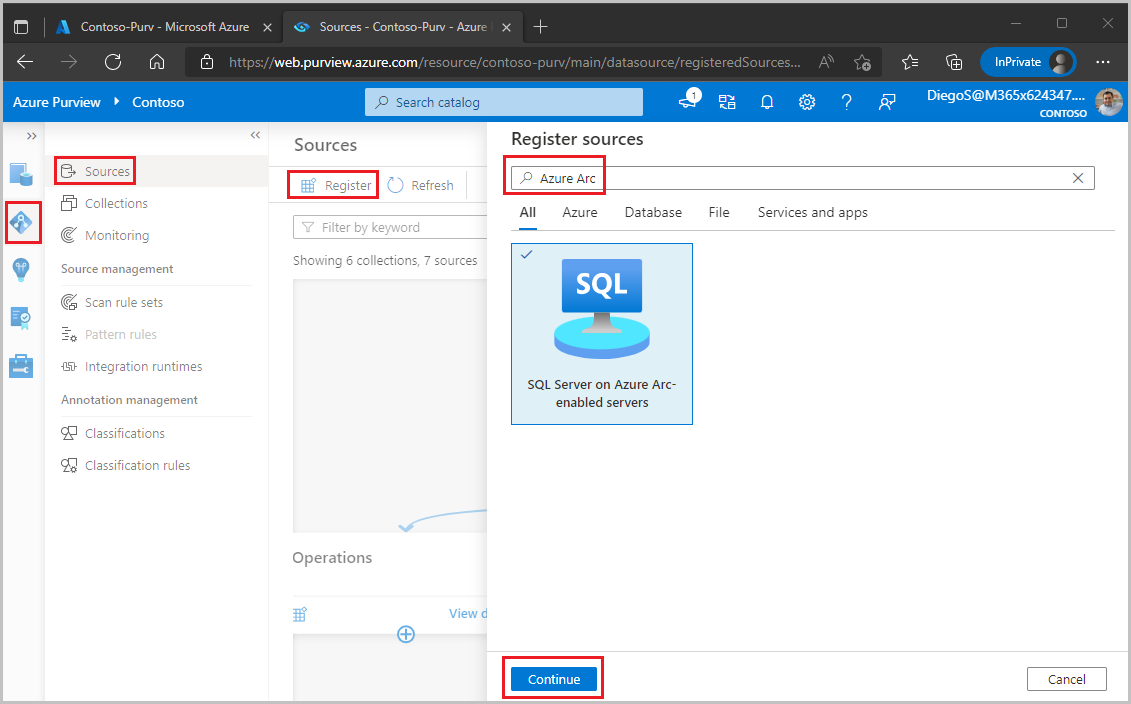

Microsoft Purview でデータ ソースを登録する

各データ ソースを Microsoft Purview に登録して、後でアクセス ポリシーを定義します。

Microsoft Purview Studio にサインインします。

左側のウィンドウの [データ マップ ] 機能に移動し、[ ソース] を選択し、[ 登録] を選択します。 検索ボックスに「Azure Arc」と入力し、Azure Arc で [SQL Server] を選択します。次に、[続行] を選択します。

この登録の名前を入力 します 。 登録の名前を次の手順でサーバー名と同じにすることをお勧めします。

Azure サブスクリプション、サーバー名、サーバー エンドポイントを選択します。

この登録を配置するコレクションを選択します。

データ使用管理を有効にします。 データ使用管理には特定のアクセス許可が必要であり、データ ソースへのアクセスを管理するために特定の Microsoft Purview ロールに委任されるため、データのセキュリティに影響を与える可能性があります。 このガイドの「データ使用管理」に関連するセキュリティで保護されたプラクティスに関するページを参照してください。データ使用管理を有効にする方法

下部にある [ 登録 ] または [ 適用] を選択します。

データ ソースの [ データの使用管理 ] トグル が有効になると、この図のようになります。

Azure Arc 対応SQL Serverでポリシーを有効にする

このセクションでは、Microsoft Purview を使用するように Azure Arc でSQL Serverを構成する手順について説明します。 Microsoft Purview アカウントでこのデータ ソースの [データ使用管理 ] オプションを有効にした後、次の手順を実行します。

このリンクを使用してAzure portalにサインインします

左側のウィンドウで [SQL サーバー ] に移動します。 Azure Arc 上のSQL Server インスタンスの一覧が表示されます。

構成するSQL Server インスタンスを選択します。

左側のウィンドウで [Azure Active Directory ] に移動します。

[Microsoft Purview アクセス ポリシー] まで下にスクロールします。

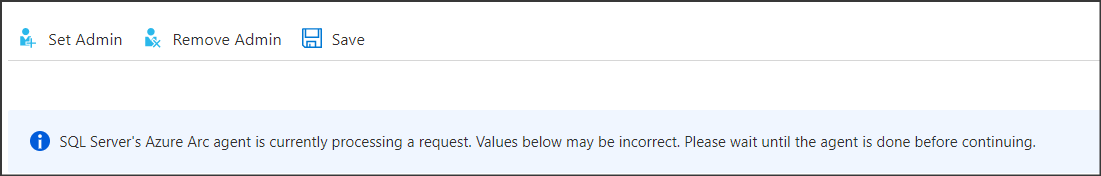

[ Microsoft Purview ガバナンスの確認] ボタンを選択します。 要求が処理されるまで待ちます。 その場合、このメッセージはページの上部に表示されます。 表示するには、上にスクロールする必要がある場合があります。

ページの下部で、Microsoft Purview ガバナンスの状態に が表示

Governedされていることを確認します。 正しい状態が反映されるまで に最大 30 分かかる場合があることに 注意してください。 その場合は、ブラウザーの更新を続行します。![[Azure Active Directory] セクションの Microsoft Purview エンドポイントの状態を示すスクリーンショット。](media/how-to-policies-data-owner-sql/setup-sql-on-arc-for-purview2.png)

このデータ ソースを登録し、データ使用管理を有効にした Microsoft Purview エンドポイントが Microsoft Purview アカウントを指していることを確認します

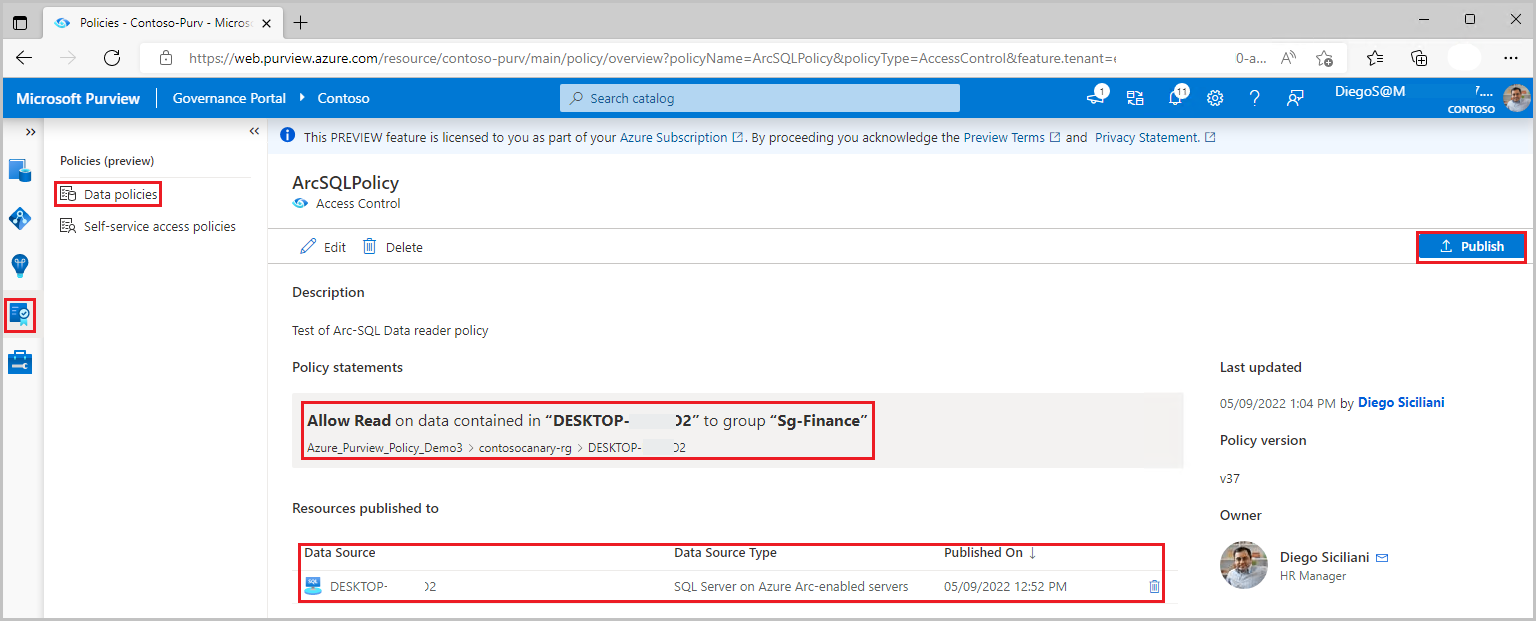

データ所有者ポリシーを作成して発行する

データ所有者ポリシー作成チュートリアルの「新しいポリシーの作成」および「ポリシーの発行」セクションの手順を実行します。 結果は、次の例のようなデータ所有者ポリシーになります。

例: ポリシーの読み取り。 このポリシーは、AZURE AD プリンシパル 'sg-Finance' を SQL Server DESKTOP-xxx のスコープ内の SQL データ 閲覧者アクションに割り当てます。 このポリシーは、そのサーバーにも発行されています。 このアクションに関連するポリシーは、サーバー レベル以下ではサポートされていないことに注意してください。

注:

- 現在、このデータ ソースでスキャンを使用できないことを考えると、データ リーダー ポリシーはサーバー レベルでのみ作成できます。 ポリシーの データ リソース部分を作成するときは、[資産] ボックスの代わりに [ データ ソース] ボックスを使用します。

- SQL Server Management Studioに関する既知の問題があり、テーブルを右クリックして [上位 1,000 行を選択] オプションを選択できません。

重要

- 発行はバックグラウンド操作です。 変更がこのデータ ソースに反映されるまでに最大 5 分 かかる場合があります。

- ポリシーを変更しても、新しい発行操作は必要ありません。 変更は次のプルで取得されます。

データ所有者ポリシーの発行を解除する

Microsoft Purview でデータ所有者ポリシーを発行解除する手順については、こちらのリンクを参照してください。

データ所有者ポリシーを更新または削除する

Microsoft Purview でデータ所有者ポリシーを更新または削除する手順については、こちらのリンクを参照してください。

ポリシーをテストする

ポリシーが発行され、データ ソースに伝達された後、サブジェクト内の Azure AD ユーザーは、ポリシーがアクセスを許可した資産を対象とするクエリに接続して実行できる必要があります。 テストするには、SSMS または任意の SQL クライアントを使用してクエリを実行します。 たとえば、読み取りアクセス権を指定した SQL テーブルへのアクセスを試みます。

追加のトラブルシューティングが必要な場合は、このガイドの 「次の手順 」セクションを参照してください。

ロール定義の詳細

このセクションでは、関連する Microsoft Purview データ ポリシー ロールが SQL データ ソース内の特定のアクションにどのようにマップされるかについて説明します。

| Microsoft Purview ポリシー ロールの定義 | データ ソース固有のアクション |

|---|---|

| Read | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

次の手順

ブログ、デモ、関連するハウツー ガイドを確認する

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示