Azure ロールベースのアクセス制御 (Azure RBAC) は、Azure のリソースに対するアクセスを管理するために使用する承認システムです。 アクセス権を付与するには、特定のスコープでユーザー、グループ、サービス プリンシパル、またはマネージド ID にロールを割り当てます。 この記事では、Azure portal を使用してロールを割り当てる方法について説明します。

Microsoft Entra ID で管理者ロールを割り当てる必要がある場合、「ユーザーに Microsoft Entra ロールを割り当てる」を参照してください。

前提条件

Azure ロールを割り当てるには、次のものが必要です。

-

Microsoft.Authorization/roleAssignments/writeのアクセス許可、たとえばロール ベースのアクセス制御管理者やユーザー アクセス管理者など

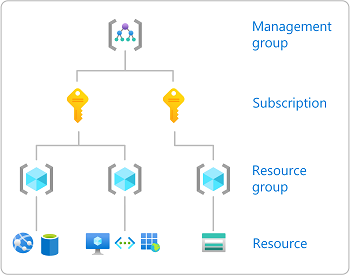

手順 1: 必要なスコープを特定する

ロールを割り当てる場合は、スコープを指定する必要があります。 スコープは、アクセスが適用されるリソースのセットです。 Azure では、範囲の広いものから順に、管理グループ、サブスクリプション、リソース グループ、リソースの 4 つのレベルでスコープを指定できます。 詳細については、スコープの概要に関する記事を参照してください。

Azure portal にサインインします。

上部にある [検索] ボックスで、アクセス権を付与するスコープを検索します。 たとえば、 [管理グループ] 、 [サブスクリプション] 、 [リソース グループ] 、または特定のリソースを検索します。

そのスコープの特定のリソースをクリックします。

次に示すのは、リソース グループの例です。

![リソース グループの [概要] ページのスクリーンショット。](media/shared/rg-overview.png)

手順 2: [ロールの割り当ての追加] ページを開く

アクセス制御 (IAM) は、一般的には、ロールを割り当てて Azure リソースへのアクセスを付与するために使用するページです。 "ID とアクセス管理 (IAM)" とも呼ばれており、Azure portal のいくつかの場所に表示されます。

[アクセス制御 (IAM)] をクリックします。

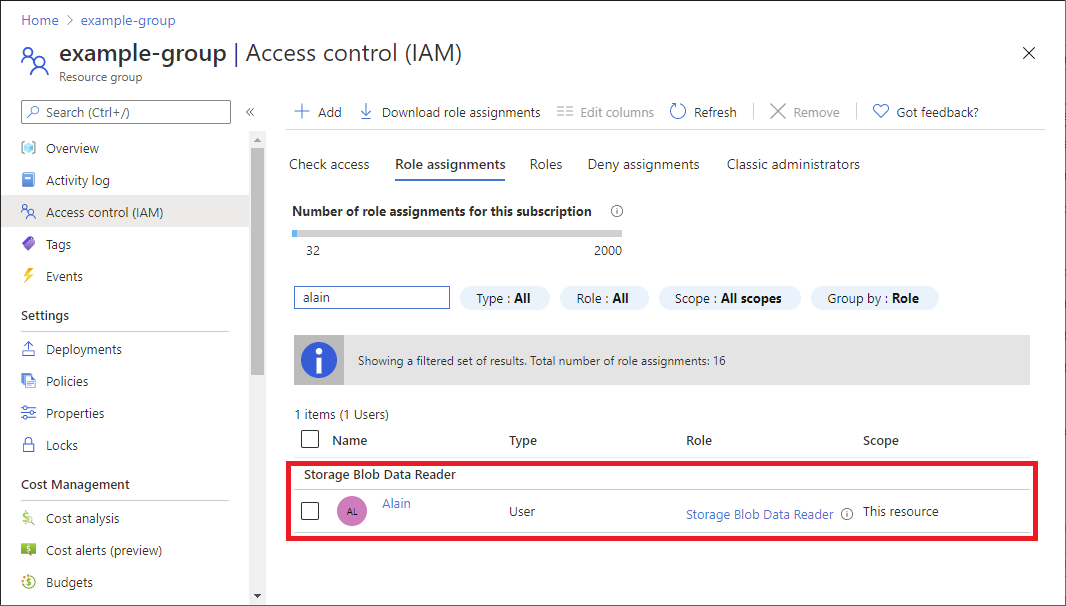

リソース グループの [アクセス制御 (IAM)] ページの例を次に示します。

![リソース グループの [アクセス制御 (IAM)] ページのスクリーンショット。](media/shared/rg-access-control.png)

[ロールの割り当て] タブをクリックして、このスコープのロールの割り当てを表示します。

[追加]>[ロールの割り当ての追加] をクリックします。

ロールを割り当てるアクセス許可を持ってない場合は、[ロールの割り当 ての追加 ] オプションが無効になります。

![[追加] > [ロールの割り当ての追加] メニューのスクリーンショット。](media/shared/add-role-assignment-menu.png)

[ロールの割り当ての追加] ページが開きます。

手順 3: 適切なロールを選択する

ロールを選択するには、次の手順に従います。

[ロール] タブで、使用するロールを選択します。

ロールは、名前または説明で検索できます。 種類とカテゴリでロールをフィルター処理することもできます。

![[ロールの割り当ての追加] ページで [ロール] タブが表示された状態のスクリーンショット。](media/shared/roles.png)

特権管理者ロールを割り当てる場合は、[特権管理者ロール] タブを選択して、ロールを選択します。

特権管理者ロールの割り当てを使用する場合のベスト プラクティスについては、「Azure RBAC のベスト プラクティス」を参照してください。

![[ロールの割り当ての追加] ページで [特権管理者ロール] タブが表示された状態のスクリーンショット。](media/shared/privileged-administrator-roles.png)

[詳細] 列で [表示] をクリックして、ロールに関する詳細を表示します。

![[アクセス許可] タブが表示された [ロールの詳細の表示] ウィンドウのスクリーンショット。](media/role-assignments-portal/select-role-permissions.png)

次へ をクリックします。

手順 4: アクセスを必要とするユーザーを選択する

アクセスが必要なユーザーを選択するには、次の手順に従います。

[メンバー] タブで、[ユーザー、グループ、またはサービス プリンシパル] を選択して、選択したロールを 1 つ以上の Microsoft Entra ユーザー、グループ、またはサービス プリンシパル (アプリケーション) に割り当てます。

![[ロールの割り当ての追加] ページで [メンバー] タブが表示された状態のスクリーンショット。](media/shared/members.png)

[メンバーの選択] をクリックします。

ユーザー、グループ、またはサービス プリンシパルを検索して選択します。

[選択] ボックスに表示名またはメール アドレスを入力してディレクトリを検索できます。

![[メンバーの選択] ウィンドウのスクリーンショット。](media/shared/select-members.png)

[選択] をクリックして、メンバーの一覧にユーザー、グループ、またはサービス プリンシパルを追加します。

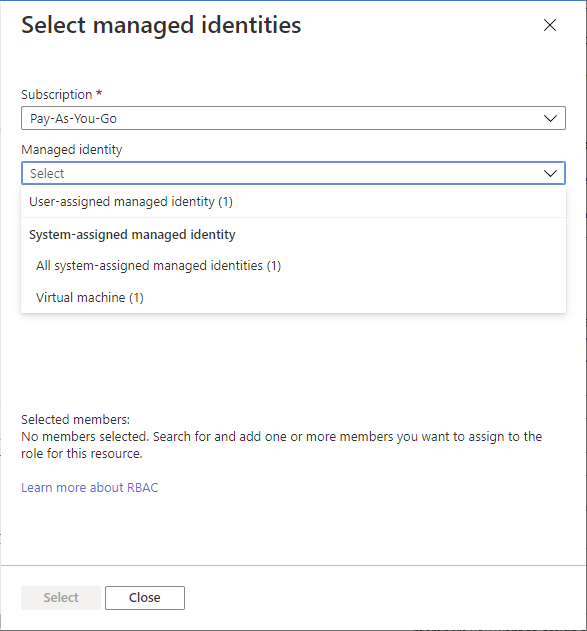

選択したロールを 1 つ以上のマネージド ID に割り当てるには、 [マネージド ID] を選択します。

[メンバーの選択] をクリックします。

[マネージド ID の選択] ウィンドウで、種類が [ユーザー割り当てマネージド ID] であるか、[システム割り当てマネージド ID] であるかを選択します。

マネージド ID を検索して選択します。

システム割り当てマネージド ID の場合は、Azure サービス インスタンス別のマネージド ID を選択できます。

[選択] をクリックして、メンバーの一覧にマネージド ID を追加します。

必要に応じて、 [説明] ボックスにこのロール割り当ての説明を入力します。

後で、ロールの割り当ての一覧にこの説明を表示できます。

次へ をクリックします。

手順 5: (省略可能) 条件を追加する

条件をサポートするロールを選択した場合は、[条件] タブが表示され、必要に応じてロールの割り当てに条件を追加できます。 条件は、よりきめ細かなアクセス制御を行うために、必要に応じてロールの割り当てに追加できる追加のチェックです。

[条件] タブの外観は、選択したロールによって異なります。

制約を委任する

次のいずれかの特権ロールを選択した場合は、このセクションの手順に従います。

[条件] タブの [What user can do] (ユーザーができる操作) の下にある [Allow user to only assign selected roles to selected principals (fewer privileges)] (選択したプリンシパルに選択したロールのみを割り当てることをユーザーに許可 (少ない権限)) オプションを選択します。

[ロールとプリンシパルの選択] をクリックして、ロールと、このユーザーがロールを割り当てることができるプリンシパルを制約する条件を追加します。

「条件を使用して Azure ロールの割り当て管理を他のユーザーに委任する (プレビュー)」の手順に従います。

ストレージ条件

次のいずれかのストレージ ロールを選択した場合は、このセクションの手順に従います。

ストレージ属性に基づいてロールの割り当てをさらに調整する場合は、[条件の追加] を選択します。

![[ロールの割り当ての追加] ページで [条件の追加] タブが表示された状態のスクリーンショット。](media/shared/condition.png)

Azure ロールの割り当て条件の追加または編集に関するページの手順に従います。

手順 6: 割り当ての種類を選択する

Microsoft Entra ID P2 または Azure Active Directory Identity Governance ライセンスをお持ちの場合、管理グループ、サブスクリプション、リソース グループのスコープに対して [割り当ての種類] タブが表示されます。 資格のある割り当てを使用して、ロールへの Just-In-Time アクセスを提供します。 資格のある割り当てまたは期限付きの割り当てを持つユーザーは、有効なライセンスを持っている必要があります。

PIM 機能を使用しない場合、割り当ての種類は [アクティブ]、割り当て期間は [永続的] のオプションを選択します。 これらの設定により、プリンシパルがロール内で常にアクセス許可を持つロールの割り当てが作成されます。

この機能は段階的にデプロイされているため、テナントではまだ使用できない場合や、インターフェイスの外観が異なる場合があります。 詳しくは、「Azure RBAC での資格のあるロールと期限付きロールの割り当て」をご覧ください。

[割り当ての種類] タブで、[割り当ての種類] を選択します。

- 有資格 - ユーザーは、ロールを使用するために、多要素認証チェックを実行する、業務上の正当な理由を提供する、指定された承認者に承認を要求するなど、1 つ以上のアクションを実行する必要があります。 アプリケーション、サービス プリンシパル、またはマネージド ID ではアクティブ化手順を実行できないため、資格のあるロールの割り当てを作成することはできません。

- アクティブ - ユーザーは、ロールを使用するためにアクションを実行する必要がありません。

設定に応じて、[割り当て期間]、[永続] または [期限付き] を選択します。

メンバーによるロールのアクティブ化または使用を常に許可する場合は、[永続的] を選択します。 開始日と終了日を指定するには、[期限付き] を選択します。 PIM ポリシーで永続的な割り当ての作成が許可されていない場合、このオプションは無効になる可能性があります。

[期限付き] が選択されている場合、ユーザーによるロールのアクティブ化または使用が許可されるタイミングを指定するには、[開始日時] と [終了日時] を設定します。

開始日は将来の日付に設定できます。 許可される資格のある期間の上限は、Privileged Identity Management (PIM) ポリシーによって異なります。

(省略可能) [PIM ポリシーの構成] を使用して、有効期限オプション、ロールのアクティブ化要件 (承認、多要素認証、または条件付きアクセス認証コンテキスト) などの設定を構成します。

[PIM ポリシーの更新] リンクを選択すると、PIM ページが表示されます。 [設定] を選択して、ロールの PIM ポリシーを構成します。 詳細については、「Privileged Identity Management で Azure リソース ロールの設定を構成する」を参照してください。

次へ をクリックします。

手順 7: ロールを割り当てる

次のステップを実行します。

[Review + assign](確認と割り当て) タブで、ロールの割り当ての設定を確認します。

![[Review + assign]\(確認と割り当て\) タブが表示された [ロールの割り当て] ページのスクリーンショット。](media/role-assignments-portal/review-assign.png)

[Review + assign]\(確認と割り当て\) をクリックしてロールを割り当てます。

しばらくすると、セキュリティ プリンシパルに選択されたスコープのロールが割り当てられます。

ロールの割り当ての説明が表示されない場合は、[列の編集] をクリックして [説明] 列を追加します。

割り当てを編集する

Microsoft Entra ID P2 または Microsoft Entra ID Governance ライセンスをお持ちの場合は、ロールの割り当ての種類の設定を編集できます。 詳しくは、「Azure RBAC での資格のあるロールと期限付きロールの割り当て」をご覧ください。

![[ロールの割り当ての追加] で [制約付き] オプションが表示された状態のスクリーンショット。](media/shared/condition-constrained.png)

![割り当ての種類のオプションが表示された [ロールの割り当てを追加] のスクリーンショット。](media/shared/assignment-type-eligible.png)

![割り当ての種類のオプションが表示された [割り当ての編集] のスクリーンショット。](media/shared/assignment-type-edit.png)