Azure Virtual Desktop でAzure Private Linkを使用して、リモート リソースにプライベートに接続できます。 プライベート エンドポイントを作成すると、仮想ネットワークとサービス間のトラフィックは Microsoft ネットワーク上に残ります。そのため、サービスをパブリック インターネットに公開する必要がなくなります。 また、リモート デスクトップ クライアントを使用するユーザーが仮想ネットワークに接続するために、VPN または ExpressRoute を使用します。 Microsoft ネットワーク内でトラフィックを保持すると、セキュリティが向上し、データの安全性が維持されます。 この記事では、Private Linkが Azure Virtual Desktop 環境をセキュリティで保護する方法について説明します。

Azure Virtual Desktop でのPrivate Linkのしくみ

Azure Virtual Desktop には、プライベート エンドポイントで使用する 3 つの対応するリソースの種類を持つ 3 つのワークフローがあります。 これらのワークフローは次のとおりです。

初期フィード検出: クライアントは、ユーザーに割り当てられているすべてのワークスペースを検出できます。 このプロセスを有効にするには、 グローバル サブリソースから任意のワークスペースへの 1 つのプライベート エンドポイントを作成する必要があります。 ただし、Azure Virtual Desktop デプロイ全体で作成できるプライベート エンドポイントは 1 つだけです。 このエンドポイントは、初期フィード検出に必要なグローバル完全修飾ドメイン名 (FQDN) のドメイン ネーム システム (DNS) エントリとプライベート IP ルートを作成します。 この接続は、すべてのクライアントが使用する 1 つの共有ルートになります。

フィードのダウンロード: クライアントは、アプリケーション グループをホストするワークスペースの特定のユーザーのすべての接続の詳細をダウンロードします。 Private Linkで使用するワークスペースごとに、フィード サブリソースのプライベート エンドポイントを作成します。

ホスト プールへのConnections: ホスト プールへのすべての接続には、クライアントとセッション ホストの 2 つの側面があります。 Private Linkで使用するホスト プールごとに、接続サブリソースのプライベート エンドポイントを作成する必要があります。

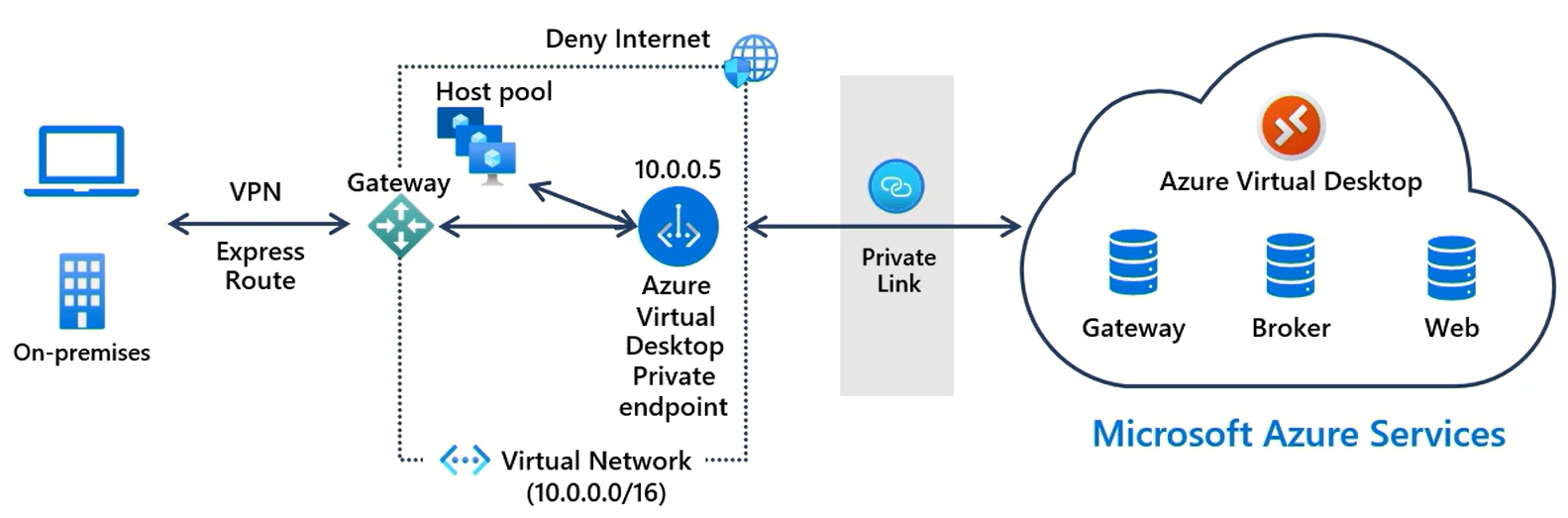

次の大まかな図は、ローカル クライアントPrivate Link Azure Virtual Desktop サービスに安全に接続する方法を示しています。 クライアント接続の詳細については、「クライアント 接続シーケンス」を参照してください。

サポートされるシナリオ

Azure Virtual Desktop でPrivate Linkを追加する場合、Azure Virtual Desktop に接続するための次のシナリオがサポートされています。 選択するシナリオは、要件によって異なります。 これらのプライベート エンドポイントをネットワーク トポロジ全体で共有することも、仮想ネットワークを分離して、それぞれがホスト プールまたはワークスペースに対する独自のプライベート エンドポイントを持つこともできます。

接続のすべての部分 (クライアントとセッション ホストの初期フィード検出、フィードダウンロード、リモート セッション接続) では、プライベート ルートが使用されます。 次のプライベート エンドポイントが必要です。

用途 リソースの種類 ターゲット サブリソース エンドポイント数量 ホスト プールへのConnections Microsoft.DesktopVirtualization/hostpools 接続 ホスト プールごとに 1 つ フィードのダウンロード Microsoft.DesktopVirtualization/workspaces 飼料 ワークスペースごとに 1 つ 初期フィード検出 Microsoft.DesktopVirtualization/workspaces グローバル すべての Azure Virtual Desktop デプロイに対して 1 つだけ クライアントとセッション ホストのフィードダウンロードとリモート セッション接続ではプライベート ルートが使用されますが、初期フィード検出ではパブリック ルートが使用されます。 次のプライベート エンドポイントが必要です。 初期フィード検出のエンドポイントは必要ありません。

用途 リソースの種類 ターゲット サブリソース エンドポイント数量 ホスト プールへのConnections Microsoft.DesktopVirtualization/hostpools 接続 ホスト プールごとに 1 つ フィードのダウンロード Microsoft.DesktopVirtualization/workspaces 飼料 ワークスペースごとに 1 つ クライアントとセッション ホストのリモート セッション接続のみがプライベート ルートを使用しますが、初期フィード検出とフィードダウンロードではパブリック ルートが使用されます。 次のプライベート エンドポイントが必要です。 ワークスペースへのエンドポイントは必要ありません。

用途 リソースの種類 ターゲット サブリソース エンドポイント数量 ホスト プールへのConnections Microsoft.DesktopVirtualization/hostpools 接続 ホスト プールごとに 1 つ クライアントとセッション ホスト VM の両方がパブリック ルートを使用します。 Private Linkは、このシナリオでは使用されません。

重要

初期フィード検出用のプライベート エンドポイントを作成する場合、グローバル サブリソースに使用されるワークスペースによって共有完全修飾ドメイン名 (FQDN) が管理され、すべてのワークスペース間でのフィードの初期検出が容易になります。 この目的でのみ使用され、アプリケーション グループが登録されていない別のワークスペースを作成する必要があります。 このワークスペースを削除すると、すべてのフィード検出プロセスが機能しなくなります。

初期フィード検出 (グローバル サブリソース) に使用されるワークスペースへのアクセスを制御することはできません。 プライベート アクセスのみを許可するようにこのワークスペースを構成した場合、設定は無視されます。 このワークスペースには、常にパブリック ルートからアクセスできます。

IP アドレスの割り当ては、IP アドレスの需要が増加するにつれて変更される可能性があります。 容量拡張中は、プライベート エンドポイントに追加のアドレスが必要です。 潜在的なアドレス空間の枯渇を考慮し、成長のための十分なヘッドルームを確保することが重要です。 ハブトポロジまたはスポーク トポロジ内のプライベート エンドポイントに対する適切なネットワーク構成を決定する方法の詳細については、「Private Link展開のデシジョン ツリー」を参照してください。

構成の結果

関連する Azure Virtual Desktop ワークスペースとホスト プールの設定を構成して、パブリック アクセスまたはプライベート アクセスを設定します。 最初のフィード検出 (グローバル サブリソース) に使用されるワークスペースを除くワークスペースへの接続の場合は、次の表に各シナリオの結果について詳しくは、次の表をご覧ください。

| 構成 | 結果 |

|---|---|

| すべてのネットワークから 有効になっている パブリック アクセス | ワークスペース フィード要求は、パブリック ルートから許可されます。 ワークスペース フィード要求は、プライベート ルートから許可されます。 |

| すべてのネットワークからパブリック アクセスが無効になっている | ワークスペース フィード要求は、パブリック ルートから拒否されます。 ワークスペース フィード要求は、プライベート ルートから許可されます。 |

リバース接続トランスポートでは、ホスト プールへの接続には、ゲートウェイへのクライアントとゲートウェイへのセッション ホストの 2 つのネットワーク接続があります。 両方の接続のパブリック アクセスを有効または無効にするだけでなく、ゲートウェイに接続しているクライアントに対してパブリック アクセスを有効にし、ゲートウェイに接続するセッション ホストに対してのみプライベート アクセスを許可することもできます。 次の表では、各シナリオの結果について詳しくは、以下をご覧ください。

| 構成 | 結果 |

|---|---|

| すべてのネットワークから 有効になっている パブリック アクセス | リモート セッションは、クライアントまたはセッション ホストがパブリック ルートを使用している場合に許可されます。 クライアントまたはセッション ホストがプライベート ルートを使用している場合、リモート セッションは許可されます。 |

| すべてのネットワークからパブリック アクセスが無効になっている | クライアントまたはセッション ホストがパブリック ルートを使用している場合、リモート セッションは拒否されます。 クライアントとセッション ホストの両方がプライベート ルートを使用している場合、リモート セッションは許可されます。 |

| クライアント ネットワークで 有効になっている が、セッション ホスト ネットワークでは 無効になっている パブリック アクセス | クライアントが使用しているルートに関係なく、セッション ホストがパブリック ルートを使用している場合、リモート セッションは拒否されます。 クライアントが使用しているルートに関係なく、セッション ホストがプライベート ルートを使用している限り、リモート セッションは許可されます。 |

クライアント接続シーケンス

ユーザーがPrivate Link経由で Azure Virtual Desktop に接続し、プライベート ルートからのクライアント接続のみを許可するように Azure Virtual Desktop が構成されている場合、接続シーケンスは次のようになります。

サポートされているクライアントでは、ユーザーはワークスペースをサブスクライブします。 ユーザーのデバイスは、アドレス (または他の Azure 環境の対応するアドレス) を DNS に照会します。

privatelink-global.wvd.microsoft.com のプライベート DNS ゾーンは、初期フィード検出 (グローバル サブリソース) のプライベート IP アドレスを返します。 初期フィード検出にプライベート エンドポイントを使用していない場合は、パブリック IP アドレスが返されます。

フィード内のワークスペースごとに、アドレス

<workspaceId>.privatelink.wvd.microsoft.comに対して DNS クエリが実行されます。privatelink.wvd.microsoft.com のプライベート DNS ゾーンは、ワークスペース フィードダウンロードのプライベート IP アドレスを返し、TCP ポート 443 を使用してフィードをダウンロードします。

リモート セッションに接続する場合、ワークスペース フィードのダウンロードから取得される

.rdpファイルには、ユーザーのデバイスの待機時間が最も短い Azure Virtual Desktop ゲートウェイ サービスのアドレスが含まれます。 DNS クエリは、<hostpooId>.afdfp-rdgateway.wvd.microsoft.com形式のアドレスに対して行われます。privatelink.wvd.microsoft.com のプライベート DNS ゾーンは、リモート セッションを提供するホスト プールに使用する Azure Virtual Desktop ゲートウェイ サービスのプライベート IP アドレスを返します。 仮想ネットワークとプライベート エンドポイントを介したオーケストレーションでは、TCP ポート 443 が使用されます。

オーケストレーションの後、クライアント、Azure Virtual Desktop ゲートウェイ サービス、セッション ホスト間のネットワーク トラフィックは、TCP ダイナミック ポート範囲の 1 から 65535 のポートに転送されます。

重要

ユーザー クライアント デバイスまたはセッション ホスト VM のネットワーク ポートをプライベート エンドポイントに制限する場合は、 接続 サブリソースを使用して、TCP ダイナミック ポート範囲 1 から 65535 全体のトラフィックをホスト プール リソースのプライベート エンドポイントに許可する必要があります。 Azure プライベート ネットワークは、クライアント オーケストレーション中に選択された適切なゲートウェイにこれらのポートを内部的にマップするため、TCP ダイナミック ポート範囲全体が必要です。 プライベート エンドポイントにポートを制限すると、ユーザーが Azure Virtual Desktop に接続できない可能性があります。

既知の問題と制限事項

Azure Virtual Desktop を使用したPrivate Linkには、次の制限があります。

Azure Virtual Desktop Private Linkを使用する前に、Azure Virtual Desktop でPrivate Linkする各 Azure サブスクリプションで Azure Virtual Desktop でPrivate Linkを有効にする必要があります。

Azure Virtual Desktop に接続するすべてのリモート デスクトップ クライアントは、Private Linkで使用できます。 インターネットにアクセスできないプライベート ネットワークで Windows 用のリモート デスクトップ クライアント を使用していて、パブリック フィードとプライベート フィードの両方をサブスクライブしている場合、フィードにアクセスすることはできません。

プライベート エンドポイントをホスト プールに変更したら、ホスト プール内の各セッション ホストで リモート デスクトップ エージェント ローダー (RDAgentBootLoader) サービスを再起動する必要があります。 また、ホスト プールのネットワーク構成を変更するたびに、このサービスを再起動する必要があります。 サービスを再起動する代わりに、各セッション ホストを再起動できます。

マネージド ネットワークにPrivate Linkと RDP Shortpath の両方を使用することは現在プレビュー段階です。 ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される法的条件については、「 Microsoft Azure プレビューの補足使用条件 」を参照してください。 STUN または TURN を使用する他のすべての RDP Shortpath オプションは、Private Linkではサポートされていません。

Azure Virtual Desktop を使用したPrivate Linkのプレビューの早い段階で、初期フィード検出のプライベート エンドポイント (グローバル サブリソースの場合) は、

privatelink.wvd.microsoft.comのプライベート DNS ゾーン名を、ワークスペースとホスト プールの他のプライベート エンドポイントと共有しました。 この構成では、ユーザーはホスト プールとワークスペース専用のプライベート エンドポイントを確立できません。 2023 年 9 月 1 日から、この構成でのプライベート DNS ゾーンの共有はサポートされなくなりました。privatelink-global.wvd.microsoft.comのプライベート DNS ゾーン名を使用するには、グローバル サブリソースの新しいプライベート エンドポイントを作成する必要があります。 これを行う手順については、「 初期フィード検出」を参照してください。

次の手順

- Azure Virtual Desktop を使用してPrivate Linkを設定する方法について説明します。

- PRIVATE LINK DNS 統合で Azure プライベート エンドポイント DNS を構成する方法について説明します。

- Private Linkの一般的なトラブルシューティング ガイドについては、「Azure プライベート エンドポイント接続の問題のトラブルシューティング」を参照してください。

- Azure Virtual Desktop ネットワーク接続について説明します。

- Azure Virtual Desktop サービスへのネットワーク アクセスを確保するためにブロックを解除する必要がある URL の一覧については、「 必要な URL 」の一覧を参照してください。