Azure portal を使用してカスタム IPv4 アドレス プレフィックスを作成する

カスタム IPv4 アドレス プレフィックスを使用すると、独自の IPv4 範囲を Microsoft に持ち込み、Azure サブスクリプションに関連付けることができます。 その範囲の所有権はユーザーが保持しますが、Microsoft はそれをインターネットにアドバタイズすることを許可されます。 カスタム IP アドレス プレフィックスは、顧客所有 IP アドレスの連続したブロックを表す、リージョンのリソースとして機能します。

この記事の手順では、次の手順について詳しく説明します。

プロビジョニングする範囲を準備する

IP 割り当ての範囲をプロビジョニングする

Microsoft によってアドバタイズされる範囲を有効にする

前提条件

アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

Azure でプロビジョニングする顧客所有の IPv4 範囲。

- この例では、サンプルの顧客範囲 (1.2.3.0/24) が使用されています。 この範囲は Azure では検証されません。 例の範囲を実際の範囲で置き換えてください。

注意

プロビジョニング プロセス中に発生した問題については、カスタム IP プレフィックスのトラブルシューティングに関するページを参照してください。

プロビジョニング前の手順

Azure BYOIP 機能を利用するには、IPv4 アドレス範囲をプロビジョニングする前に、次の手順を実行する必要があります。

要件とプレフィックスの準備

アドレス範囲は、ユーザーが所有し、5 つの主要な地域インターネット レジストリのいずれかに、ユーザー自身の名前で登録されている必要があります。

インターネット サービス プロバイダーによって受け入れられるためには、アドレス範囲が /24 より小さくないことが必要です。

お客様は、Microsoft によるアドレス範囲のアドバタイズを承認する Route Origin Authorization (ROA) ドキュメントに、適切なルーティング インターネット レジストリ (RIR) の Web サイトまたはその API を使って入力する必要があります。 RIR では、RIR のリソース公開キー基盤 (RPKI) による ROA のデジタル署名が求められます。

この ROA について:

パブリック クラウドの場合、オリジン AS は 8075 と示されている必要があります。 (範囲が US Gov クラウドに組み込まれる場合、オリジン AS は 8070 と示されている必要があります。)

有効期間の終了日 (有効期限) は、プレフィックスが Microsoft によってアドバタイズされる日時を考慮したものである必要があります。 一部の RIR では、有効期間の終了日がオプションとして表示されないか、日付が自動的に選択されます。

プレフィックスの長さは、Microsoft がアドバタイズできるプレフィックスと正確に一致する必要があります。 たとえば、1.2.3.0/24 と 2.3.4.0/23 を Microsoft に持ち込むことを予定している場合は、両方とも名前を示す必要があります。

ROA が完了して提出された後、Microsoft で利用できるようになるまでに少なくとも 24 時間みておいてください。そこで、プロビジョニング プロセスの一部としてその信頼性と正確性を判別するために検証されます。

注意

また、移行中の問題を回避するために、範囲をアドバタイズする既存の ASN に対して ROA を作成することもお勧めします。

重要

Microsoft は、指定した日付以降にその範囲の広告を停止しませんが、外部の通信事業者が広告を受け入れないように、元の有効期限が過ぎた場合は個別にフォローアップ ROA を作成することを強くお勧めします。

証明書の準備

Microsoft がプレフィックスを顧客サブスクリプションに関連付けることを承認するには、パブリック証明書を署名付きメッセージと比較することが必要です。

次の手順では、サンプルの顧客範囲 (1.2.3.0/24) をパブリック クラウドへのプロビジョニングのために準備するときに必要な手順を示します。

Note

OpenSSL がインストールされている PowerShell で次のコマンドを実行します。

プレフィックスの Whois/RDAP レコードに追加する自己署名 X509 証明書を作成する必要があります。 RDAP の詳細については、ARIN、RIPE、APNIC、AFRINIC のサイトを参照してください。

OpenSSL ツールキットを使用する例を次に示します。 次のコマンドでは、RSA キー ペアを生成し、6 か月で期限切れになるキー ペアを使用して X509 証明書を作成します。

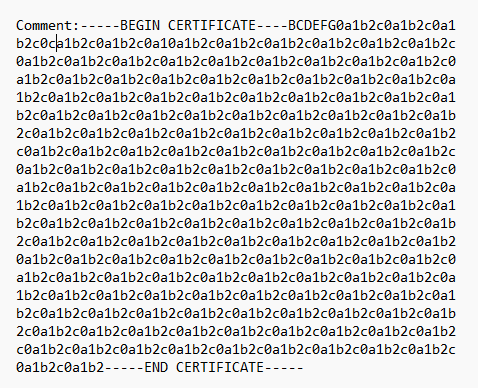

./openssl genrsa -out byoipprivate.key 2048 Set-Content -Path byoippublickey.cer (./openssl req -new -x509 -key byoipprivate.key -days 180) -NoNewline証明書が作成されたら、プレフィックスの Whois/RDAP レコードのパブリック コメント セクションを更新します。 コピーするために BEGIN と END のヘッダーおよびフッターとダッシュを含めて表示するには、コマンド

cat byoippublickey.cerを使用します。この手順は、ルーティング インターネット レジストリを介して実行できます。各レジストリでの手順は次のとおりです。

ARIN - プレフィックス レコードの Comments を編集します。

RIPE - inetnum レコードの "Remarks" を編集します。

APNIC - MyAPNIC を使用して inetnum レコードの "Remarks" を編集します。

AFRINIC - MyAFRINIC を使って inetnum レコードの "Remarks" を編集します。

LACNIC レジストリの範囲については、Microsoft に対してサポート チケットを作成してください。

パブリック コメントを入力すると、Whois/RDAP レコードは次の例のようになります。 スペースやキャリッジ リターンがないことを確認します。 すべてのダッシュを含めます。

Microsoft に渡されるメッセージを作成するには、プレフィックスとサブスクリプションに関する関連情報を含む文字列を作成します。 前に説明した手順で生成されたキーの組を使って、このメッセージに署名します。 以下で示す形式を使い、実際のサブスクリプション ID、プロビジョニングするプレフィックス、ROA の有効期間と一致する有効期限に置き換えます。 形式がその順序になっていることを確認します。

検証のために Microsoft に渡される署名付きメッセージを作成するには、次のコマンドを使います。

Note

有効期間の終了日が元の ROA に含まれていない場合は、プレフィックスが Azure によってアドバタイズされる日時に対応する日付を選択します。

$byoipauth="xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx|1.2.3.0/24|yyyymmdd" Set-Content -Path byoipauth.txt -Value $byoipauth -NoNewline ./openssl dgst -sha256 -sign byoipprivate.key -keyform PEM -out byoipauthsigned.txt byoipauth.txt $byoipauthsigned=(./openssl enc -base64 -in byoipauthsigned.txt) -join ''署名済みメッセージの内容を表示するには、先ほど作成した署名済みメッセージから作成した変数を PowerShell プロンプトで入力し、Enter キーを押します。

$byoipauthsigned dIlwFQmbo9ar2GaiWRlSEtDSZoH00I9BAPb2ZzdAV2A/XwzrUdz/85rNkXybXw457//gHNNB977CQvqtFxqqtDaiZd9bngZKYfjd203pLYRZ4GFJnQFsMPFSeePa8jIFwGJk6JV4reFqq0bglJ3955dVz0v09aDVqjj5UJx2l3gmyJEeU7PXv4wF2Fnk64T13NESMeQk0V+IaEOt1zXgA+0dTdTLr+ab56pR0RZIvDD+UKJ7rVE7nMlergLQdpCx1FoCTm/quY3aiSxndEw7aQDW15+rSpy+yxV1iCFIrUa/4WHQqP4LtNs3FATvLKbT4dBcBLpDhiMR+j9MgiJymA==

プロビジョニングの手順

次の手順では、米国西部 2 リージョンにサンプルの顧客範囲 (1.2.3.0/24) をプロビジョニングする方法を示します。

Note

クリーンアップまたは削除の手順は、リソースの性質上、このページには示されていません。 プロビジョニングしたカスタム IP プレフィックスの削除については、「カスタム IP プレフィックスの管理」を参照してください。

Azure へのサインイン

Azure portal にサインインします。

カスタム IP アドレスのプレフィックスを作成してプロビジョニングする

ポータルの上部にある検索ボックスに、「カスタム IP」と入力します。

検索結果から、[カスタム IP プレフィックス] を選びます。

[+ 作成] を選択します。

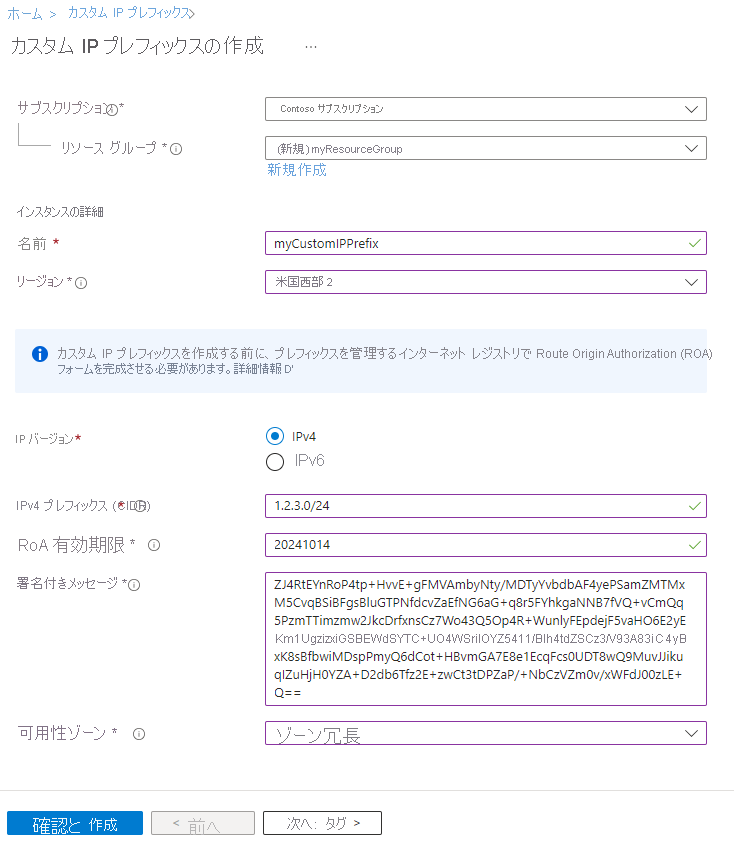

[カスタム IP プレフィックスの作成] で、次の情報を入力するか選びます。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 Resource group [新規作成] を選択します。

「myResourceGroup」と入力します。

を選択します。インスタンスの詳細 名前 「myCustomIPPrefix」と入力します。 リージョン [米国西部 2] を選択します。 IP バージョン [IPv4] を選択します。 IPv4 プレフィックス (CIDR) 「1.2.3.0/24」と入力します。 RoA 有効期限 ROA の有効期限を yyyymmdd の形式で入力します。 署名付きメッセージ 事前プロビジョニングセクションの $byoipauthsigned の出力を貼り付けます。 可用性ゾーン [ゾーン冗長] を選択します。

[確認と作成] タブを選択するか、ページの下部にある青色の [確認と作成] ボタンを選択します。

[作成] を選択します。

範囲が Azure IP デプロイ パイプラインにプッシュされます。 デプロイ プロセスは非同期です。 カスタム IP プレフィックスの [委任状態] フィールドを調べることで、状態を確認できます。

Note

このプロビジョニング プロセスの推定所要時間は 30 分です。

重要

カスタム IP プレフィックスが "準備済み" 状態になった後、子パブリック IP プレフィックスを作成できます。 これらのパブリック IP プレフィックスとパブリック IP アドレスは、ネットワーク リソースにアタッチできます。 例として、仮想マシンのネットワーク インターフェイスやロード バランサーのフロントエンドがあります。 IP はアドバタイズされないため、到達できません。 アクティブなプレフィックスの移行の詳細については、「カスタム IP プレフィックスの管理」を参照してください。

カスタム IP プレフィックスからパブリック IP プレフィックスを作成する

プレフィックスを作成したら、プレフィックスから静的 IP アドレスを作成する必要があります。 このセクションでは、以前に作成したプレフィックスから静的 IP アドレスを作成します。

ポータルの上部にある検索ボックスに、「カスタム IP」と入力します。

検索結果から、[カスタム IP プレフィックス] を選びます。

[カスタム IP プレフィックス] で、myCustomIPPrefix を選びます。

myCustomIPPrefix の [概要] で、[+ パブリック IP プレフィックスの追加] を選びます。

[パブリック IP プレフィックスの作成] の [基本] タブで、次の情報を入力するか選びます。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 Resource group [myResourceGroup] を選択します。 インスタンスの詳細 名前 「myPublicIPPrefix」と入力します。 リージョン [米国西部 2] を選択します。 パブリック IP プレフィックスのリージョンは、カスタム IP プレフィックスのリージョンと一致している必要があります。 IP バージョン [IPv4] を選択します。 Prefix ownership (プレフィックスの所有権) [Custom prefix](カスタム プレフィックス) を選びます。 カスタム IP プレフィックス myCustomIPPrefix を選びます。 プレフィックス サイズ プレフィックスのサイズを選びます。 サイズは、カスタム IP プレフィックスと同じ大きさにできます。 [確認および作成] を選び、次のページで [作成] を選びます。

ステップ 1 から 5 を繰り返して、myCustomIPPrefix の [概要] ページに戻ります。 [関連付けられたパブリック IP プレフィックス] セクションの一覧に myPublicIPPrefix が表示されます。 このプレフィックスから Standard SKU のパブリック IP アドレスを割り当てることができるようになります。 詳しくは、「プレフィックスから静的パブリック IP アドレスを作成する」をご覧ください。

カスタム IP アドレス プレフィックスを委任する

カスタム IP プレフィックスが [準備済み] 状態のとき、プレフィックスを更新して、Azure から範囲をアドバタイズするプロセスを開始します。

ポータルの上部にある検索ボックスに「カスタム IP」と入力し、[Custom IP Prefixes] (カスタム IP プレフィックス) を選びます。

myCustomIPPrefix が [プロビジョニング済み] 状態に一覧表示されることを確認し、必要に応じて待ちます。

[カスタム IP プレフィックス] で、myCustomIPPrefix を選びます。

myCustomIPPrefix の [概要] で、[Commission] (委任) ドロップダウン メニューを選んで、[Globally] (グローバル) を選びます。

操作は非同期です。 カスタム IP プレフィックスの [委任状態] フィールドを調べることで、状態を確認できます。 最初、状態は、プレフィックスを [委任中] として示し、その後 [委任済み] になります。 アドバタイズのロールアウトは完全にどちらかの状態になるのではなく、まだ [委任中] の間でも、範囲は部分的にアドバタイズされます。

Note

委任プロセスを完全に完了するための推定所要時間は 3 - 4 時間です。

重要

カスタム IP プレフィックスが Commissioned 状態に移行すると、範囲はローカル Azure リージョンから Microsoft にアドバタイズされ、自律システム番号 (ASN) 8075 の下にある Microsoft のワイド エリア ネットワークによってインターネットにグローバルにアドバタイズされます。 この同じ範囲を Microsoft 以外の場所からインターネットに同時にアドバタイズすると、BGP ルーティングが不安定になり、トラフィックが失われる可能性があります。 例として、お客様のオンプレミスの建物があります。 影響を回避するために、アクティブな範囲の移行はメンテナンス期間中に行うことを計画します。 初期デプロイ中にこれらの問題を防ぐために、カスタム IP プレフィックスがデプロイされている Azure リージョン内でのみ公開されるリージョン限定の委任オプションを選ぶことができます。 詳細については、「カスタム IP アドレス プレフィックス (BYOIP) の管理」を参照してください。

次のステップ

カスタム IP プレフィックスを使用する場合のシナリオと利点の詳細については、「カスタム IP アドレス プレフィックス (BYOIP)」を参照してください。

カスタム IP プレフィックスを管理する方法の詳細については、「カスタム IP アドレス プレフィックスの管理 (BYOIP)」を参照してください。