この記事は、Azure portal を使用して、クロスプレミスサイト間 (S2S) VPN 接続および VNet 間接続で BGP を有効にするのに役立ちます。 この構成は、Azure CLI または PowerShell の手順を使用して作成できます。

BGP は、2 つ以上のネットワーク間でルーティングと到達可能性の情報を交換するためにインターネット上で広く使用されている標準のルーティング プロトコルです。 VPN ゲートウェイとオンプレミスの VPN デバイス (BGP ピアまたは BGP 近隣ノードと呼ばれる) が BGP を使用して "ルート" を交換します。これによって、関連するゲートウェイまたはルーターの可用性と、BGP のプレフィックスが到達できる可能性に関する情報が両方のゲートウェイに伝達されます。 また、BGP では、BGP ゲートウェイが特定の BGP ピアから学習したルートを他のすべての BGP ピアに伝達することで、複数のネットワークでトランジット ルーティングを行うこともできます。

BGP の利点の詳細と BGP を使用する場合の技術面の要件および考慮事項を理解するには、「BGP と Azure VPN Gateway について」をご覧ください。

作業の開始

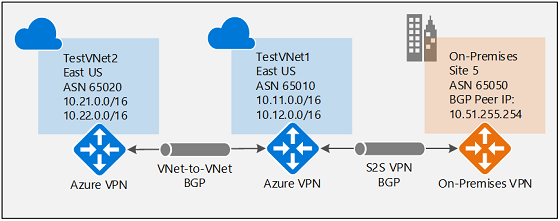

この記事の各パートに従うと、ネットワーク接続で BGP を有効にするための基本的な構成要素を形成できます。 3 つの部分 (BGP をゲートウェイ、サイト間接続、VNet 間接続で構成する) をすべて完了すると、図 1 に示すようなトポロジが構築されます。 各部分を組み合わせると、ニーズに合わせて、より複雑でマルチホップの通過ネットワークを構築することができます。

図 1

コンテキストについては、図 1 からわかるように、TestVNet2 と TestVNet1 の間の BGP が無効になっていると、TestVNet2 で、オンプレミス ネットワーク Site5 のルートが学習されないため、Site 5 と通信できません。 BGP を有効にすると、3 つのネットワークすべてがサイト間 IPsec 接続と VNet 間接続を介して通信できるようになります。

前提条件

Azure サブスクリプションを持っていることを確認します。 Azure サブスクリプションをまだお持ちでない場合は、MSDN サブスクライバーの特典を有効にするか、無料アカウントにサインアップしてください。

VPN ゲートウェイに対して BGP を有効にする

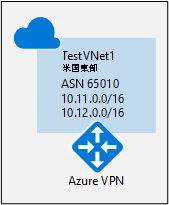

このセクションで説明する手順を実行してから、他の 2 つの構成セクションの手順を実行する必要があります。 次の構成手順では、図 2 に示すように、VPN ゲートウェイの BGP パラメーターを設定します。

図 2

1.TestVNet1 を作成する

この手順では、TestVNet1 を作成して構成します。 Azure 仮想ネットワークと VPN ゲートウェイを作成して構成するには、ゲートウェイの作成に関するチュートリアルの手順に従います。

仮想ネットワーク例の値:

- リソース グループ: TestRG1

- VNet: TestVNet1

- 場所/リージョン: EastUS

- アドレス空間: 10.11.0.0/16、10.12.0.0/16

- サブネット:

- FrontEnd: 10.11.0.0/24

- BackEnd: 10.12.0.0/24

- GatewaySubnet: 10.12.255.0/27

2.BGP を使用して TestVNet1 ゲートウェイを作成する

この手順では、対応する BGP パラメーターを使用して VPN ゲートウェイを作成します。

VPN ゲートウェイの作成と管理に関するページの手順を使用して、次のパラメーターを使用してゲートウェイを作成します。

インスタンスの詳細:

- 名前: VNet1GW

- リージョン: EastUS

- ゲートウェイの種類: VPN

- VPN の種類: ルート ベース

- SKU: VpnGW1 以降

- 世代: 世代を選択する

- 仮想ネットワーク: TestVNet1

パブリック IP アドレス

- パブリック IP アドレスの種類: Basic または Standard

- パブリック IP アドレス: 新規作成

- パブリック IP アドレス名: VNet1GWIP

- アクティブ/アクティブの有効化: 無効

- BGP の構成: 有効

このページの強調表示されている [Configure BGP]\(BGP の構成\) セクションで、次の設定を構成します。

BGP 構成セクションを表示するには、[Configure BGP]\(BGP の構成\) - [Enabled]\(有効\) を選択します。

ASN (自律システム番号) を入力します。

[Azure APIPA BGP IP address]\(Azure APIPA BGP IP アドレス\) フィールドは省略可能です。 オンプレミスの VPN デバイスで、BGP に APIPA アドレスを使用する場合は、Azure で予約されている VPN 用の APIPA アドレス範囲 (169.254.21.0 から 169.254.22.255) のアドレスを選択する必要があります。

アクティブ/アクティブ VPN ゲートウェイを作成している場合は、BGP セクションに、追加の 2 番目のカスタム Azure APIPA BGP IP アドレスが表示されます。 選択したアドレスはすべて一意である必要があり、許可される APIPA 範囲 (169.254.21.0 から 169.254.22.255) 内にある必要があります。 また、アクティブ/アクティブ ゲートウェイでは、Azure APIPA BGP IP アドレスと 2 番目のカスタム Azure APIPA BGP IP アドレスの両方で複数のアドレスもサポートされます。 追加の入力は、最初の APIPA BGP IP アドレスを入力した後にのみ表示されます。

重要

既定では、Azure により、VPN ゲートウェイの Azure BGP IP アドレスとして、GatewaySubnet プレフィックス範囲のプライベート IP アドレスが自動的に割り当てられます。 オンプレミスの VPN デバイスにより、BGP IP として APIPA アドレス (169.254.0.1 から 169.254.255.254) が使用される場合は、カスタム Azure APIPA BGP アドレスが必要です。 対応するローカル ネットワーク ゲートウェイ リソース (オンプレミス ネットワーク) に、BGP ピア IP として APIPA アドレスがある場合、VPN Gateway により、カスタム APIPA アドレスが選択されます。 ローカル ネットワーク ゲートウェイによって (APIPA ではなく) 通常の IP アドレスが使用される場合は、VPN Gateway によって GatewaySubnet 範囲のプライベート IP アドレスに戻されます。

APIPA BGP アドレスは、オンプレミスの VPN デバイスと、接続されているすべての VPN ゲートウェイの間で重複しないようにする必要があります。

VPN ゲートウェイで APIPA アドレスが使用されている場合、そのゲートウェイによって、APIPA の発信元 IP アドレスで BGP ピアリング セッションが開始されることはありません。 BGP ピアリング接続の開始は、オンプレミスの VPN デバイスによって行われる必要があります。

[確認と作成] を選択して検証を実行します。 検証に合格したら、[作成] を選択して VPN ゲートウェイをデプロイします。 選択したゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合も少なくありません。 デプロイの状態は、ゲートウェイの [概要] ページで確認できます。

3.Azure BGP ピア IP アドレスを取得する

ゲートウェイが作成されたら、VPN ゲートウェイの BGP ピア IP アドレスを取得できます。 これらのアドレスは、VPN ゲートウェイとの BGP セッションを確立するようにオンプレミスの VPN デバイスを構成するために必要です。

仮想ネットワーク ゲートウェイの [構成] ページで、VPN ゲートウェイの BGP 構成情報 (ASN、パブリック IP アドレス、および Azure 側の対応する BGP ピア IP アドレス (既定および APIPA)) を表示できます。 次の構成の変更を行うこともできます。

- 必要に応じて、ASN または APIPA BGP IP アドレスを更新できます。

- アクティブ/アクティブ VPN ゲートウェイがある場合、このページには、2 番目の VPN ゲートウェイ インスタンスのパブリック IP アドレス、既定アドレス、APIPA BGP IP アドレスが表示されます。

Azure BGP ピア IP アドレスを取得するには:

- 仮想ネットワーク ゲートウェイのリソースに移動し、[構成] ページを選択して BGP 構成情報を確認します。

- BGP ピア IP アドレスをメモします。

クロスプレミス サイト間接続で BGP を構成するには

このセクションの手順は、クロスプレミスのサイト間構成に適用されます。

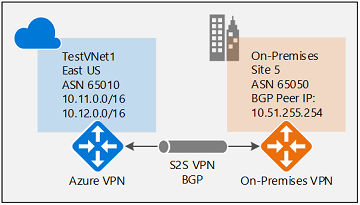

クロスプレミス接続を確立するには、オンプレミスの VPN デバイスを表す "ローカル ネットワーク ゲートウェイ" と、サイト間接続の作成に関するページで説明しているように、VPN ゲートウェイをローカル ネットワーク ゲートウェイにつなげる "接続" を作成する必要があります。 次のセクションには、図 3 に示すように、BGP 構成パラメーターを指定するために必要な追加のプロパティが含まれています。

図 3

先に進む前に、VPN ゲートウェイの BGP が有効になっていることを確認してください。

1.ローカル ネットワーク ゲートウェイの作成

BGP 設定を使用してローカル ネットワーク ゲートウェイを構成します。

- 詳細と手順については、サイト間接続に関する記事の「ローカル ネットワーク ゲートウェイ」のセクションを参照してください。

- ローカル ネットワーク ゲートウェイが既にある場合は、それを変更できます。 ローカル ネットワーク ゲートウェイを変更するには、ローカル ネットワーク ゲートウェイ リソースの [構成] ページに移動して、必要な変更を行います。

ローカル ネットワーク ゲートウェイを作成するとき、この演習では次の値を使用します。

- 名前: Site5

- IP アドレス: 接続するゲートウェイ エンドポイントの IP アドレス。 例: 128.9.9.9

- アドレス空間: BGP が有効になっている場合、アドレス空間は必要ありません。

BGP 設定を構成するには、[詳細設定] ページに移動します。 次の値の例を使用します (図 3 を参照)。 環境に合わせて、必要な値を変更してください。

- BGP 設定の構成: はい

- 自律システム番号 (AS 番号): 65050

- BGP ピア IP アドレス: オンプレミス VPN デバイスのアドレス。 例: 10.51.255.254

[確認と作成] をクリックして、ローカル ネットワーク ゲートウェイを作成します。

構成に関する重要な考慮事項

- ASN および BGP ピア IP アドレスは、オンプレミスの VPN ルーター構成と一致する必要があります。

- このネットワークに接続するために BGP を使用しようとしている場合のみ、アドレス空間を空のままにすることができます。 Azure VPN ゲートウェイにより、対応する IPsec トンネルへの BGP ピア IP アドレスのルートが内部的に追加されます。 VPN ゲートウェイとこの特定のネットワークの間に BGP を使用しようとしていない場合は、このアドレス空間の有効なアドレス プレフィックスの一覧を指定する必要があります。

- 必要に応じて、オンプレミスの BGP ピア IP として APIPA IP アドレス (169.254. x. x) を使用することもできます。 ただし、VPN ゲートウェイについては、この記事で前述したように、APIPA IP アドレスも指定する必要があります。そうしないと、BGP セッションはこの接続に対して確立できません。

- ローカル ネットワーク ゲートウェイの作成時に BGP 構成情報を入力するか、ローカル ネットワーク ゲートウェイ リソースの [構成] ページで BGP 構成を追加または変更することができます。

2.BGP が有効なサイト間接続を構成する

この手順では、BGP を有効にして新しい接続を作成します。 既に接続があり、その接続で BGP を有効にしたい場合は、更新することができます。

接続を作成するには

- 新しい接続を作成するには、仮想ネットワーク ゲートウェイの [接続] ページに移動します。

- [+追加] を選択して [接続の追加] ページを開きます。

- 必要な値を入力します。

- [BGP を有効にする] を選択して、この接続で BGP を有効にします。

- [OK] を選択して変更を保存します。

既存の接続を更新する

- 仮想ネットワーク ゲートウェイの [接続] ページに移動します。

- 修正する接続をクリックします。

- 接続の [構成] ページに移動します。

- BGP 設定を [有効] に変更します。

- 変更内容を保存 します。

オンプレミスのデバイス構成

次の例では、この演習用のオンプレミス VPN デバイスの BGP 構成セクションに入力するパラメーターの一覧を表示します。

- Site5 ASN : 65050

- Site5 BGP IP : 10.51.255.254

- Prefixes to announce : (for example) 10.51.0.0/16

- Azure VNet ASN : 65010

- Azure VNet BGP IP : 10.12.255.30

- Static route : Add a route for 10.12.255.30/32, with nexthop being the VPN tunnel interface on your device

- eBGP Multihop : Ensure the "multihop" option for eBGP is enabled on your device if needed

VNet 間接続で BGP を有効にするには

このセクションの手順は、VNet 間接続に適用されます。

VNet 間接続で BGP を有効または無効にするには、前のセクションのサイト間クロスプレミスの手順と同じ手順を使用します。 接続の作成時に BGP を有効にするか、既存の VNet 間接続の構成を更新できます。

注

BGP を使用しない VNet 間接続の通信は、接続される 2 つの VNet のみに制限されます。 この 2 つの VNet の他のサイト間または VNet 間接続に転送ルーティング機能を許可するには、BGP を有効にします。

次のステップ

BGP についての詳細は、「BGP および VPN Gateway について」を参照してください。