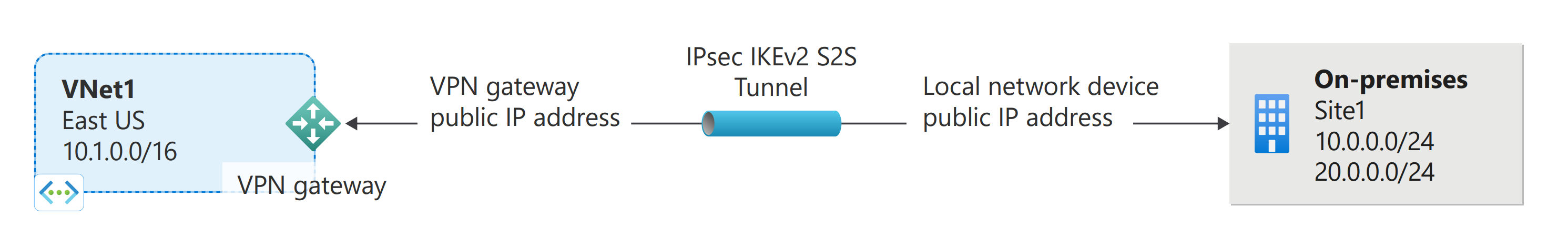

このチュートリアルでは、Azure portal を使用して、オンプレミス ネットワークと仮想ネットワークの間のサイト間 (S2S) VPN ゲートウェイ接続を作成します。 この構成は、Azure PowerShell または Azure CLI を使って作成することもできます。 この構成では、Azure VPN ゲートウェイとオンプレミス VPN デバイスの間の接続に、指定された事前共有キーを使用します。 証明書認証を使用してサイト間接続を構成することもできます。

このチュートリアルでは、次の作業を行いました。

- 仮想ネットワークを作成します。

- VPN ゲートウェイを作成します。

- ローカル ネットワーク ゲートウェイを作成します。

- VPN 接続を作成する。

- 接続を確認します。

- 仮想マシンに接続する。

前提条件

アクティブなサブスクリプションを含む Azure アカウントが必要です。 アカウントがない場合は、ここで無料で作成できます。

オンプレミス ネットワーク構成に含まれている IP アドレス範囲になじみがない場合は、それらの詳細を提供できる担当者と連携する必要があります。 この構成を作成する場合は、Azure がオンプレミスの場所にルーティングする IP アドレスの範囲のプレフィックスを指定する必要があります。 オンプレミス ネットワークのサブネットと接続先の仮想ネットワーク サブネットが重複しないようにしなければなりません。

VPN デバイス:

- 互換性のある VPN デバイスがあり、それを構成できる人員がいることを確認します。 互換性のある VPN デバイスとデバイスの構成について詳しくは、VPN デバイスの概要に関する記事をご覧ください。

- VPN デバイスの外部接続用パブリック IPv4 アドレスがあることを確認します。

- VPN デバイスがアクティブ/アクティブ モード ゲートウェイをサポートしていることを確認します。 この記事では、高可用性接続に推奨されるアクティブ/アクティブ モード VPN ゲートウェイを作成します。 アクティブ/アクティブ モードでは、両方のゲートウェイ VM インスタンスがアクティブであることを指定し、ゲートウェイ VM インスタンスごとに 1 つずつ、2 つのパブリック IP アドレスを使用します。 ゲートウェイ VM インスタンスごとに IP アドレスに接続するように VPN デバイスを構成します。 VPN デバイスでこのモードがサポートされていない場合、ゲートウェイでこのモードを有効にしないでください。 詳細については、「クロスプレミス接続と VNet 間接続用の高可用性接続を設計する」および「アクティブ/アクティブ モード VPN ゲートウェイについて」を参照してください。

仮想ネットワークの作成

このセクションでは、次の値を使って仮想ネットワークを作成します。

- [リソース グループ] :TestRG1

- [名前]: VNet1

- [リージョン]: (米国) 米国東部

- IPv4 アドレス空間: 10.1.0.0/16

- サブネット名: FrontEnd

- サブネット アドレス空間:

注

クロスプレミス アーキテクチャの一部として仮想ネットワークを使う場合は、必ずオンプレミスのネットワーク管理者と調整を行って、この仮想ネットワーク専用に使用できる IP アドレスの範囲を見つけます。 VPN 接続の両側に重複するアドレス範囲が存在する場合、予期しない方法でトラフィックがルーティングされます。 また、この仮想ネットワークを別の仮想ネットワークに接続する場合、アドレス空間を別の仮想ネットワークと重複させることはできません。 この点を踏まえてネットワーク構成を計画してください。

Azure portal にサインインします。

ポータル ページの上部にある [リソース、サービス、ドキュメントの検索 (G+/)] に「仮想ネットワーク」と入力します。 Marketplace の検索結果から [仮想ネットワーク] を選び、[仮想ネットワーク] ページを開きます。

[仮想ネットワーク] ページの [作成] を選び、[仮想ネットワークの作成] ページを開きます。

[基本] タブの [プロジェクトの詳細] と [インスタンスの詳細] に仮想ネットワークの設定を構成します。 入力した値が検証された場合は、緑色のチェック マークが表示されます。 この例に示されている値は、必要な設定に従って調整できます。

- サブスクリプション:一覧表示されているサブスクリプションが正しいことを確認します。 ドロップダウン ボックスを使ってサブスクリプションを変更できます。

- リソース グループ: 既存のリソース グループを選ぶか、[新規作成] を選んで新しく作成します。 リソース グループの詳細については、「Azure Resource Manager の概要」を参照してください。

- Name:仮想ネットワークの名前を入力します。

- リージョン: 仮想ネットワークの場所を選びます。 この場所によって、この仮想ネットワークにデプロイするリソースが存在する場所が決まります。

[次へ] または [セキュリティ] を選んで、[セキュリティ] タブに移動します。この演習では、このページのすべてのサービスについて既定値のままにします。

[IP アドレス] を選んで、[IP アドレス] タブに移動します。[IP アドレス] タブで設定を構成します。

IPv4 アドレス空間: 既定では、アドレス空間が自動的に作成されます。 アドレス空間を選択して、独自の値が反映されるように調整できます。 別のアドレス空間を追加し、自動的に作成された既定値を削除することもできます。 たとえば、開始アドレスを 10.1.0.0 に指定し、アドレス空間のサイズを /16 に指定します。 次に [追加] を選んでそのアドレス空間を追加します。

+ サブネットの追加: 既定のアドレス空間を使用すると、既定のサブネットが自動的に作成されます。 アドレス空間を変更する場合は、そのアドレス空間内に新しいサブネットを追加します。 [+ サブネットの追加] を選択して、 [サブネットの追加] ウィンドウを開きます。 次の設定を構成し、ページの下部にある [追加] を選んで値を追加します。

- サブネット名: 既定値を使用することも、名前を指定することもできます。 例: FrontEnd。

- [サブネットのアドレス範囲] : このサブネットのアドレス範囲です。 たとえば、10.1.0.0 や /24 です。

[IP アドレス] ページを確認し、不要なアドレス空間またはサブネットを削除します。

[確認と作成] を選択して、仮想ネットワークの設定を検証します。

設定が検証されたら、[作成] を選んで仮想ネットワークを作成します。

仮想ネットワークを作成した後、必要に応じて Azure DDoS Protection を構成できます。 Azure DDoS Protection は新規または既存の仮想ネットワークで簡単に有効にでき、アプリケーションやリソースの変更は必要ありません。 Azure DDoS Protection について詳しくは、「Azure DDoS Protection とは何か?」をご覧ください。

ゲートウェイ サブネットの作成

仮想ネットワーク ゲートウェイには、GatewaySubnet という特定のサブネットが必要です。 ゲートウェイ サブネットは、仮想ネットワークの IP アドレス範囲の一部であり、仮想ネットワーク ゲートウェイのリソースとサービスが使う IP アドレスが含まれています。

ゲートウェイ サブネットを作成するときに、サブネットに含まれる IP アドレスの数を指定します。 必要な IP アドレスの数は、作成する VPN ゲートウェイの構成によって異なります。 一部の構成では、他の構成よりも多くの IP アドレスを割り当てる必要があります。 ゲートウェイ サブネットには、/27 以上 (/26、/25 など) を指定することをお勧めします。

- 仮想ネットワークのページの左側ペインで [サブネット] を選んで、[サブネット] ページを開きます。

- ページの上部にある [ + サブネット ] を選択して、[ サブネットの追加] ウィンドウを開きます。

- サブネットの目的で、ドロップダウンから [Virtual Network Gateway] を選択します。

- 名前には「GatewaySubnet」が自動的に入力されます。 必要に応じて、開始 IP アドレスとサイズを調整します。 たとえば、 10.1.255.0/27 などです。

- ページの他の値は調整しないでください。 [ 追加] をクリックしてサブネットを追加します。

重要

ゲートウェイ サブネット上の NSG はサポートされていません。 ネットワーク セキュリティ グループをこのサブネットに関連付けると、仮想ネットワーク ゲートウェイ (VPN と ExpressRoute ゲートウェイ) が想定どおりに機能しなくなる可能性があります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

VPN ゲートウェイの作成

この手順では、仮想ネットワークの仮想ネットワーク ゲートウェイ (VPN ゲートウェイ) を作成します。 選択したゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合も少なくありません。

VPN ゲートウェイの作成

次の値を使って仮想ネットワーク ゲートウェイ (VPN ゲートウェイ) を作成します。

- Name:VNet1GW

- ゲートウェイの種類: VPN

- 商品コード: VpnGw2AZ

- 世代: 第 2 世代

- 仮想ネットワーク: VNet1

- [ゲートウェイ サブネットのアドレス範囲] : 10.1.255.0/27

- [パブリック IP アドレス] : 新規作成

- パブリック IP アドレス名: VNet1GWpip1

- パブリック IP アドレス SKU: Standard

- 割り当て: 静的

- 2 番目のパブリック IP アドレス名: VNet1GWpip2

- アクティブ/アクティブ モードの有効化: 有効

- BGP の構成: 無効

[リソース、サービス、ドキュメントの検索 (G+/)] に「仮想ネットワーク ゲートウェイ」と入力します。 Marketplace の検索結果で [仮想ネットワーク ゲートウェイ] を見つけて選び、[仮想ネットワーク ゲートウェイの作成] ページを開きます。

[基本] タブで、 [プロジェクトの詳細] と [インスタンスの詳細] の各値を入力します。

サブスクリプション: 使うサブスクリプションをドロップダウン リストから選びます。

リソース グループ: この値は、このページで仮想ネットワークを選択したときに自動入力されます。

名前: 作成するゲートウェイ オブジェクトの名前です。 これは、ゲートウェイ リソースのデプロイ先となるゲートウェイ サブネットとは異なります。

リージョン: このリソースを作成するリージョンを選択します。 ゲートウェイのリージョンは、仮想ネットワークと同じである必要があります。

ゲートウェイの種類: [VPN] を選択します。 VPN Gateway では、仮想ネットワーク ゲートウェイの種類として VPN を使用します。

SKU: ドロップダウン リストから、使用する機能をサポートするゲートウェイ SKU を選択します。

- 可能であれば、AZ で終わる SKU を選択することをお勧めします。 AZ SKU では、可用性ゾーンがサポートされています。

- Basic SKU はポータルでは使用できません。 Basic SKU ゲートウェイを構成するには、PowerShell または CLI を使用する必要があります。

世代: [Generation2] をドロップダウンで選択します。

仮想ネットワーク: ドロップダウン リストから、このゲートウェイの追加先の仮想ネットワークを選びます。 使用したい仮想ネットワークが表示されない場合は、前の設定で選択したサブスクリプションとリージョンが正しいことを確認してください。

ゲートウェイ サブネットのアドレス範囲またはサブネット: VPN ゲートウェイを作成するには、ゲートウェイ サブネットが必要です。

現時点では、このフィールドには仮想ネットワークのアドレス空間に応じて、およびその仮想ネットワーク用に GatewaySubnet という名前のサブネットが既に作成されているかどうかに応じて、異なる設定オプションが表示されます。

ゲートウェイ サブネットがない場合、"かつ" このページに作成するオプションが表示されない場合は、仮想ネットワークに戻ってゲートウェイ サブネットを作成します。 次に、このページに戻って、VPN ゲートウェイを構成します。

[パブリック IP アドレス] の値を指定します。 これらの設定では、VPN ゲートウェイに関連付けられるパブリック IP アドレス オブジェクトを指定します。 VPN ゲートウェイが作成されるときに、パブリック IP アドレス オブジェクトのそれぞれに 1 つのパブリック IP アドレスが割り当てられます。 割り当てられたパブリック IP アドレスが変わるのは、ゲートウェイが削除されて再作成されたときのみです。 VPN ゲートウェイのサイズ変更、リセット、またはその他の内部メンテナンス/アップグレードを行った後に IP アドレスが変わることはありません。

パブリック IP アドレスの種類: このオプションが表示された場合は、[Standard] を選択してください。

パブリック IP アドレス : [新規作成] を選択しておいてください。

パブリック IP アドレス名: このテキスト ボックスに、パブリック IP アドレス インスタンスの名前を入力します。

パブリック IP アドレス SKU: Standard SKU 設定が自動的に選択されます。

割り当て: この割り当ては通常は自動選択されて [静的] となります。

可用性ゾーン: この設定は、可用性ゾーンをサポートするリージョンの AZ ゲートウェイ SKU で使用できます。 ゾーンの指定が必要である場合を除いて、[ゾーン冗長] を選択します。

アクティブ/アクティブ モードの有効化: アクティブ/アクティブ モード ゲートウェイの利点を活用するには、[有効] をオンにすることをお勧めします。 このゲートウェイをサイト間接続に使用する予定の場合は、次の点を考慮してください。

- 使用予定のアクティブ-アクティブ構成を確認してください。 アクティブ/アクティブ モードを利用するには、オンプレミス VPN デバイスとの接続を特別に構成する必要があります。

- 一部の VPN デバイスでは、アクティブ/アクティブ モードがサポートされていません。 不明な場合は、VPN デバイス ベンダーにお問い合わせください。 アクティブ/アクティブ モードをサポートしていない VPN デバイスを使用している場合は、この設定に対して [無効] をオンにすることができます。

2 番目のパブリック IP アドレス:[新規作成] を選択します。 これは、[アクティブ/アクティブ モードの有効化] 設定で [有効] をオンにした場合にのみ使用できます。

パブリック IP アドレス名: このテキスト ボックスに、パブリック IP アドレス インスタンスの名前を入力します。

パブリック IP アドレス SKU: Standard SKU 設定が自動的に選択されます。

可用性ゾーン: ゾーンの指定が必要である場合を除いて [ゾーン冗長] を選択します。

BGP の構成: 実際の構成でこの設定を特に必要としている場合を除いて、[無効] を選びます。 この設定が必要である場合、既定の ASN は 65515 です。ただし、この値は変わる場合があります。

Key Vault アクセスの有効化: 実際の構成でこの設定を特に必要としている場合を除いて、[無効] をオンにします。

[確認と作成] を選択して検証を実行します。

検証に合格したら、[作成] を選んで VPN ゲートウェイをデプロイします。

ゲートウェイの作成とデプロイが完了するまでに 45 分以上かかることがあります。 デプロイの状態は、ゲートウェイの [概要] ページで確認できます。

重要

ゲートウェイ サブネット上の NSG はサポートされていません。 ネットワーク セキュリティ グループをこのサブネットに関連付けると、仮想ネットワーク ゲートウェイ (VPN と ExpressRoute ゲートウェイ) が想定どおりに機能しなくなる可能性があります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

パブリック IP アドレスを表示する

各仮想ネットワーク ゲートウェイ VM インスタンスに関連付けられた IP アドレスを表示するには、ポータルで仮想ネットワーク ゲートウェイに移動します。

- 仮想ネットワーク ゲートウェイの [プロパティ] ページに移動します ([概要] ページではありません)。 [設定] を展開してリスト内の [プロパティ] ページを表示することが必要になる場合があります。

- ゲートウェイがアクティブ/パッシブ モードである場合、1 つの IP アドレスのみが表示されます。 ゲートウェイがアクティブ/アクティブ モードである場合、ゲートウェイ VM インスタンスごとに 1 つずつ、2 つのパブリック IP アドレスが一覧表示されます。 サイト間接続を作成する場合、両方のゲートウェイ VM がアクティブであるため、VPN デバイスを構成するときに各 IP アドレスを指定する必要があります。

- IP アドレス オブジェクトに関する詳細情報を表示するには、関連付けられている IP アドレスのリンクをクリックします。

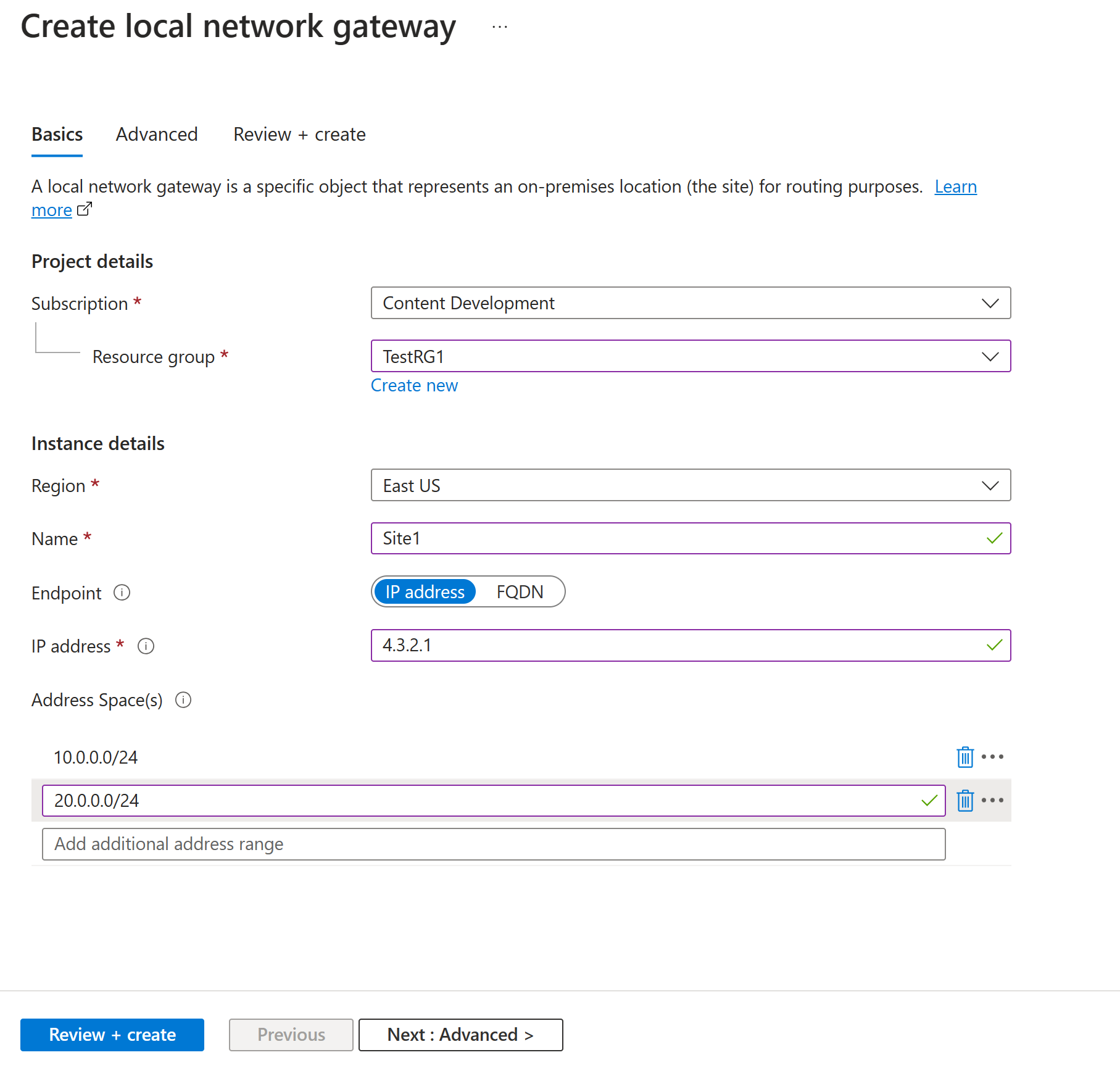

ローカル ネットワーク ゲートウェイの作成

ローカル ネットワーク ゲートウェイは、ルーティングの目的でオンプレミスの場所 (サイト) を表す、Azure にデプロイされた特定のオブジェクトです。 サイトに Azure が参照できる名前を付けてから、接続を作成するオンプレミス VPN デバイスの IP アドレスを指定します。 また、VPN ゲートウェイ経由で VPN デバイスにルーティングされる IP アドレスのプレフィックスも指定します。 指定するアドレスのプレフィックスは、オンプレミス ネットワークのプレフィックスです。 オンプレミスのネットワークが変更された場合、または VPN デバイスのパブリック IP アドレスを変更する必要がある場合、これらの値を後で簡単に更新できます。 接続先の VPN デバイスごとに個別のローカル ネットワーク ゲートウェイを作成します。 一部の高可用性接続設計では、複数のオンプレミス VPN デバイスが指定されています。

次の値を使って、ローカル ネットワーク ゲートウェイを作成します。

- [名前]: Site1

- [リソース グループ]: TestRG1

- [場所] :米国東部

構成に関する考慮事項:

- VPN Gateway では、FQDN ごとに 1 つの IPv4 アドレスのみがサポートされます。 ドメイン名が複数の IP アドレスに解決される場合、VPN Gateway では DNS サーバーから最初に返された IP アドレスが使用されます。 不確実性を解消するために、FQDN を常に単一の IPv4 アドレスに解決することをお勧めします。 IPv6 はサポートされていません。

- VPN Gateway には、5 分おきに更新される DNS キャッシュがあります。 ゲートウェイによって FQDN の解決が試行されるのは、切断されたトンネルの場合のみです。 ゲートウェイをリセットすると、FQDN 解決もトリガーされます。

- VPN Gateway では、異なる FQDN を持つ異なるローカル ネットワーク ゲートウェイへの複数の接続がサポートされていますが、すべての FQDN は異なる IP アドレスに解決される必要があります。

ポータル内で、[ローカル ネットワーク ゲートウェイ]に移動して [ローカル ネットワーク ゲートウェイの作成] ページを開きます。

[基本] タブで、ローカル ネットワーク ゲートウェイの値を入力します。

- サブスクリプション:正しいサブスクリプションが表示されていることを確認します。

- [リソース グループ]: 使用するリソース グループを選択します。 新しいリソース グループを作成することも、作成済みのリソース グループを選択することもできます。

- 地域: このオブジェクトのリージョンを選択します。 仮想ネットワークが存在する場所と同じ場所を選択できますが、必ずしもそうする必要はありません。

- [名前]: ローカル ネットワーク ゲートウェイ オブジェクトの名前を指定します。

-

[エンドポイント]: オンプレミス VPN デバイスのエンドポイントの種類として、[IP アドレス]または [FQDN] (完全修飾ドメイン名) を選びます。

- [IP アドレス]: インターネット サービス プロバイダー (ISP) から割り当てられた VPN デバイスの静的パブリック IP アドレスがある場合は、IP アドレス オプションを選択します。 例に示されているように IP アドレスを入力します。 このアドレスは、Azure VPN Gateway の接続先となる VPN デバイスのパブリック IP アドレスです。 この時点で IP アドレスを持っていない場合は、例に示されている値を使用できます。 後で、この手順に戻り、プレースホルダーの IP アドレスを VPN デバイスのパブリック IP アドレスに置き換える必要があります。 そうしなければ、Azure は接続できません。

- [FQDN]: 一定期間が過ぎると変わる可能性がある動的パブリック IP アドレス (多くの場合、ISP によって決定されます) の場合は、動的 DNS サービスで DNS 定数名を使用して、VPN デバイスの現在のパブリック IP アドレスを指定することができます。 Azure VPN ゲートウェイは、FQDN を解決して接続先のパブリック IP アドレスを決定します。

- [アドレス空間] は、このローカル ネットワークが表すネットワークのアドレス範囲を指します。 複数のアドレス領域の範囲を追加することができます。 ここで指定した範囲が、接続先となる他のネットワークの範囲と重複しないようにしてください。 指定したアドレス範囲が、Azure によってオンプレミスの VPN デバイスの IP アドレスにルーティングされます。 "オンプレミスのサイトに接続する場合、例に示されている値を使用せず、ここで独自の値を使用します"。

[詳細設定] タブでは、必要に応じて BGP 設定を構成できます。

値の指定が完了したら、ページの下部にある [確認と作成] を選択して、ページを検証します。

[作成] を選択して、ローカル ネットワーク ゲートウェイ オブジェクトを作成します。

VPN デバイスの構成

オンプレミス ネットワークとのサイト間接続には VPN デバイスが必要です。 この手順では、VPN デバイスを構成します。 VPN デバイスを構成するときは、次の値が必要です。

- [共有キー]: この共有キーは、サイト間 VPN 接続を作成するときに指定するものと同じです。 ここで紹介している例では、単純な共有キーを使用しています。 実際には、もっと複雑なキーを生成して使用することをお勧めします。

- 仮想ネットワーク ゲートウェイ インスタンスのパブリック IP アドレス: 各 VM インスタンスの IP アドレスを取得します。 ゲートウェイがアクティブ/アクティブ モードである場合、ゲートウェイ VM インスタンスごとに 1 つの IP アドレスがあります。 アクティブなゲートウェイ VM ごとに 1 つずつ、両方の IP アドレスを使用してデバイスを構成してください。 アクティブ/スタンバイ モード ゲートウェイの IP アドレスは 1 つのみです。

注

アクティブ/アクティブ モードのVPNゲートウェイとのサイト間接続 (S2S) の場合は、各ゲートウェイ VM インスタンスにトンネルが確立されていることを確認してください。 1 つのゲートウェイ VM インスタンスのみにトンネルを確立すると、メンテナンス中に接続がダウンします。 VPN デバイスがこの設定に対応していない場合は、代わりにアクティブ/スタンバイ モード用にゲートウェイを構成してください。

ご利用の VPN デバイスによっては、VPN デバイス構成スクリプトをダウンロードできる場合があります。 詳細については、VPN デバイス構成スクリプトのダウンロードに関するページを参照してください。

構成の詳細については、次のリンクを参照してください。

- 互換性のある VPN デバイスについては、VPN デバイスに関するページを参照してください。

- デバイスの構成設定へのリンクについては、検証済みの VPN デバイスに関するページを参照してください。 デバイスの構成に関するリンクは、入手できる範囲で記載しています。 最新の構成情報については必ず、デバイスの製造元にご確認ください。 掲載されている一覧は、テスト済みのバージョンを示しています。 一覧にない OS のバージョンでも、適合している可能性があります。 ご利用の VPN デバイスの OS バージョンに互換性があるかどうかを確認するには、デバイスの製造元に問い合わせてください。

- VPN デバイス構成の概要については、サード パーティの VPN デバイスの構成の概要に関するページを参照してください。

- デバイス構成サンプルの編集については、サンプルの編集に関するセクションを参照してください。

- 暗号化の要件については、「About cryptographic requirements and Azure VPN gateways」(暗号化要件と Azure VPN ゲートウェイについて) を参照してください。

- IPsec/IKE パラメーターの詳細については、「サイト間 VPN ゲートウェイ接続用の VPN デバイスと IPsec/IKE パラメーターについて」を参照してください。 このリンク先には、構成を完了するのに必要なその他のパラメーターに関する情報に加えて、IKE のバージョン、Diffie-hellman グループ、認証方法、暗号化とハッシュ アルゴリズム、SA の有効期間、PFS、DPD に関する情報が掲載されています。

- IPSEC/IKE ポリシーの構成手順については、サイト間 VPN または VNet 間の IPsec/IKE ポリシーの構成に関するページを参照してください。

- 複数のポリシーベース VPN デバイスを接続する方法については、「PowerShell を使って複数のオンプレミス ポリシー ベース VPN デバイスに VPN ゲートウェイを接続する」を参照してください。

VPN 接続を作成する

仮想ネットワーク ゲートウェイとオンプレミス VPN デバイスとの間にサイト間 VPN 接続を作成します。 アクティブ/アクティブ モード ゲートウェイを使っている場合は (推奨)、ゲートウェイ VM インスタンスごとに個別に IP アドレスがあります。 高可用性接続を適切に構成するには、各 VM インスタンスと VPN デバイスの間にトンネルを確立する必要があります。 両方のトンネルが同じ接続の一部です。

次の値を使って接続を作成します。

- ローカル ネットワーク ゲートウェイ名: Site1

- 接続名: VNet1toSite1

- [共有キー]: この例では、abc123 を使います。 ただし、お使いの VPN ハードウェアと互換性があれば何を使ってもかまいません。 重要なことは、接続の両側で値が一致していることです。

ポータルで仮想ネットワーク ゲートウェイに移動し、これを開きます。

ゲートウェイのページで、 [接続] を選択します。

[接続] ページの上部で、[+ 追加] を選択して [接続の作成] ページを開きます。

[接続の作成] ページの [基本] タブで、接続の値を構成します。

[プロジェクトの詳細] では、サブスクリプションと、リソースが配置されているリソース グループを選択します。

[インスタンスの詳細] で、次の設定を構成します。

- [接続の種類] : [サイト対サイト (IPsec)] を選択します。

- [名前]: 接続に名前を付けます。

- 地域: この接続のリージョンを選択します。

[設定] タブを選択して、次の値を構成します。

- [仮想ネットワーク ゲートウェイ]: ドロップダウン リストから仮想ネットワーク ゲートウェイを選びます。

- [ローカル ネットワーク ゲートウェイ]: ドロップダウン リストからローカル ネットワーク ゲートウェイを選びます。

- [共有キー]: この値は、ローカル環境のオンプレミス VPN デバイスに使っている値と一致している必要があります。 このフィールドがポータル ページに表示されない場合、または後でこのキーを更新する場合は、接続オブジェクトが作成されたらこれを行うことができます。 作成した接続オブジェクト (例: VNet1toSite1) に移動し、認証 ページでキーを更新します。

- [IKE プロトコル]: [IKEv2] を選びます。

- [Azure プライベート IP アドレスを使用する]: オンにしないでください。

- [BGP を有効にする]: 選択しないでください。

- [FastPath]: 選択しないでください。

- [IPsec/IKE ポリシー]:[既定] を選びます。

- [ポリシー ベースのトラフィック セレクターを使用する]: [無効] を選びます。

- [DPD タイムアウト (秒)]: [45] を選びます。

- [接続モード]: [既定] を選択します。 この設定は、接続を開始できるゲートウェイを指定するために使われます。 詳細については、VPN Gateway 設定に関するページの「接続モード」 を参照してください。

[NAT 規則の関連付け] では、[イングレス] と [エグレス] の両方を 0 が選択されたままにします。

[確認および作成] を選択して接続設定を検証します。

[作成] を選択して接続を作成します。

デプロイが完了したら、仮想ネットワーク ゲートウェイの [接続] ページで接続を表示できます。 状態は、[不明] から [接続中] に変わり、その後 [成功] に変わります。

その他の接続設定を構成する (省略可能)

必要な場合は、接続の設定をさらに構成できます。 そうでない場合はこのセクションをスキップし、既定値をそのままの位置にしておきます。 詳細については、「カスタム IPsec/IKE 接続ポリシーを構成する」を参照してください。

仮想ネットワーク ゲートウェイに移動し、[接続] を選んで [接続] ページを開きます。

構成する接続 の名前を選択し、[接続] ページを開きます。

[接続] ページの左側で、[構成] を選んで [構成] ページを開きます。 必要な変更を行ってから、[保存] を選びます。

次のスクリーンショットでは、ポータルで使用できる構成設定を確認できるように、設定が有効になっています。 スクリーンショットを選ぶと、展開したビューが表示されます。 接続を構成するときには、必要な設定のみを構成してください。 それ以外の場合は、既定の設定の位置のままにします。

VPN 接続の確認

Azure portal で、接続に移動することで、VPN ゲートウェイの接続の状態を確認できます。 次の手順は、接続に移動して確認する 1 つの方法を示しています。

- Azure portal メニューで、[すべてのリソース] を選択するか、任意のページから [すべてのリソース] を検索して選択します。

- お使いの仮想ネットワーク ゲートウェイを選択します。

- 仮想ネットワーク ゲートウェイのペインで、[接続] を選択します。 各接続の状態が確認できます。

- 確認する接続の名前を選択すると、[要点] が開きます。 [要点] ペインで、接続に関する詳細情報を確認できます。 接続に成功すると、状態が [成功] と [接続済み] になります。

省略可能な手順

ゲートウェイをリセットする

Azure VPN ゲートウェイをリセットすることは、1 つ以上のサイト間 VPN トンネルのクロスプレミス VPN 接続が失われた場合に役立ちます。 この状況では、オンプレミスの VPN デバイスがすべて正しく機能していますが、Azure VPN ゲートウェイとの インターネット プロトコル セキュリティトンネルを確立することができません。 アクティブ/アクティブ ゲートウェイをリセットする必要がある場合は、ポータルを使用して両方のインスタンスをリセットできます。 また、PowerShell または CLI を使用して、インスタンス VIPS を使用して各ゲートウェイ インスタンスを個別にリセットすることもできます。 詳細については、「接続またはゲートウェイをリセットする」を参照してください。

- ポータルで、リセットする仮想ネットワーク ゲートウェイにアクセスします。

- [仮想ネットワーク ゲートウェイ] ページ上の、左側のペイン内で、スクロールして [ヘルプ] -> [リセット] を見つけます。

- [リセット] ページで、[リセット] を選択します。 このコマンドを実行すると、現在アクティブな Azure VPN Gateway のインスタンスが直ちに再起動されます。 ゲートウェイをリセットすると、VPN 接続にギャップが発生し、問題の将来の根本原因分析が制限されるおそれがあります。

もう 1 つの接続を追加する

ゲートウェイは複数の接続を持つことができます。 同じ VPN ゲートウェイから複数のオンプレミス サイトへの接続を構成する場合、アドレス空間はいずれの接続にも重複できません。

- サイト間 VPN を使用して接続しているが、接続先のサイトのローカル ネットワーク ゲートウェイがない場合は、別のローカル ネットワーク ゲートウェイを作成し、サイトの詳細を指定します。 詳細については、「ローカルネットワーク ゲートウェイの作成」 をご覧ください。

- 接続を追加するには、VPN ゲートウェイに移動し、[接続] を選択して [接続] ページを開きます。

- [+ 追加] を選んで接続を追加します。 VNet 間接続(別の仮想ネットワーク ゲートウェイに接続する場合)またはサイト間接続を反映するために、接続の種類を設定します。

- 使用する共有キーを指定し、[OK] を選んで接続を作成します。

接続共有キーを更新する

接続に別の共有キーを指定できます。

- ポータルで、[接続] に移動します。

- [認証] ページで共有キーを変更します。

- 変更を保存。

- 必要に応じて、新しい共有キーで VPN デバイスを更新します。

ゲートウェイ SKU のサイズ変更または変更

ゲートウェイ SKU のサイズを変更したり、ゲートウェイ SKU を変更したりすることができます。 現在ご利用のゲートウェイの SKU によって、利用可能なオプションに関する特定のルールがあります。 詳細については、ゲートウェイ SKU のサイズ変更または変更に関するページを参照してください。

その他の構成に関する考慮事項

サイト間の構成は、さまざまな方法でカスタマイズできます。 詳細については、次の記事をご覧ください。

- BGP について詳しくは、BGP の概要と BGP の構成方法に関する記事をご覧ください。

- 強制トンネリングについては、強制トンネリングに関する記事を参照してください。

- 高可用性のアクティブ/アクティブ接続については、「高可用性のクロスプレミス接続および VNet 間接続」をご覧ください。

- 仮想ネットワーク内のリソースにネットワーク トラフィックを制限する方法については、ネットワークのセキュリティに関する記事をご覧ください。

- Azure が Azure、オンプレミス、インターネットのリソースの間でトラフィックをルーティングする方法については、「仮想ネットワーク トラフィックのルーティング」をご覧ください。

リソースをクリーンアップする

今後このアプリケーションを使わない場合、または次のチュートリアルに進む場合は、これらのリソースを削除してください。

- ポータルの上部にある検索ボックスに、お使いのリソース グループの名前を入力し、検索結果からそれを選択します。

- [リソース グループの削除] を選択します。

- [リソース グループ名を入力してください] に、お使いのリソース グループを入力し、 [削除] を選択します。

次のステップ

サイト間接続を構成した後は、同じゲートウェイにポイント対サイト接続を追加できます。

![[基本] タブを示すスクリーンショット。](../includes/media/vpn-gateway-basic-vnet-rm-portal-include/basics.png)

![[インスタンス] フィールドを示すスクリーンショット。](../includes/media/vpn-gateway-add-azgw-portal/instance-details.png)

![[パブリック IP アドレス] フィールドを示すスクリーンショット。](../includes/media/vpn-gateway-add-azgw-pip-portal/active-az-values.png)

![[基本] ページを示すスクリーンショット。](../includes/media/vpn-gateway-add-site-to-site-connection-portal-include/add-connection.png)

![[設定] ページを示すスクリーンショット。](../includes/media/vpn-gateway-add-site-to-site-connection-portal-include/settings-page.png)

![[接続] ページの接続設定を示すスクリーンショット。](../includes/media/vpn-gateway-connection-settings-portal-include/configuration-page.png)

![[接続] ページを示すスクリーンショット。接続設定が増えています。](../includes/media/vpn-gateway-connection-settings-portal-include/configuration-pages.png)