ポイント対サイトの VPN クライアントを構成する: RADIUS - 証明書認証

仮想ネットワークにポイント対サイト (P2S) 接続するには、接続元のクライアント デバイスを構成する必要があります。 この記事は、RADIUS 証明書認証のための VPN クライアント構成を作成してインストールするのに役立ちます。

RADIUS 認証を使用する場合、複数の認証手順があります (証明書認証、パスワード認証、その他の認証方法およびプロトコル)。 VPN クライアント構成は、認証の種類ごとに異なります。 VPN クライアントを構成するには、必要な設定を含むクライアント構成ファイルを使用します。

Note

2018 年 7 月 1 日以降、Azure VPN Gateway では TLS 1.0 および 1.1 のサポートが終了します。 VPN Gateway では、TLS 1.2 のみがサポートされるようになります。 影響を受けるのはポイント対サイト接続のみであり、サイト対サイト接続には影響ありません。 Windows 10 以降のクライアント上でポイント対サイト VPN に対して TLS を使用する場合、特に何も行う必要はありません。 Windows 7 および Windows 8 クライアント上でポイント対サイト接続に対して TLS を使用する場合、更新手順については「VPN Gateway に関する FAQ」を参照してください。

ワークフロー

P2S RADIUS 認証の構成ワークフローは次のとおりです。

選択した認証オプションの VPN クライアント構成を取得し、それを使用して VPN クライアントを設定する (この記事)。

重要

VPN プロトコルの種類や認証の種類など、VPN クライアント構成プロファイルの生成後にポイント対サイト VPN 構成に変更があった場合は、新しい VPN クライアント構成を生成してユーザー デバイスにインストールする必要があります。

EAP-TLS プロトコルを使用する RADIUS 証明書認証用の VPN クライアント構成ファイルを作成できます。 通常、企業が発行した証明書を使用して、VPN のユーザーを認証します。 接続するすべてのユーザーのデバイスに証明書がインストールされていることと、その証明書が RADIUS サーバーで検証できることを確認します。

コマンドでは、-AuthenticationMethod は EapTls です。 証明書認証時に、クライアントはその証明書を検証することで RADIUS サーバーを検証します。 -RadiusRootCert は、RADIUS サーバーの検証に使用されるルート証明書を含む .cer ファイルです。

各 VPN クライアント デバイスには、インストールされたクライアント証明書が必要です。 場合によっては、Windows デバイスに複数のクライアント証明書が存在することがあります。 そのため、認証中に、すべての証明書の一覧を示すポップアップ ダイアログ ボックスが表示される場合があります。 その後、ユーザーは、使用する証明書を選択する必要があります。 適切な証明書は、クライアント証明書からチェーンする必要のあるルート証明書を指定することで除外できます。

-ClientRootCert は、ルート証明書を含む .cer ファイルです。 これは、省略可能なパラメーターです。 接続元にするデバイスがクライアント証明書を 1 つしか持っていない場合は、このパラメーターを指定する必要はありません。

VPN クライアント構成ファイルの生成

Azure portal または Azure PowerShell を使用して VPN クライアント構成ファイルを生成することができます。

Azure portal

仮想ネットワーク ゲートウェイに移動します。

[ポイント対サイトの構成] をクリックします。

[VPN クライアントのダウンロード] をクリックします。

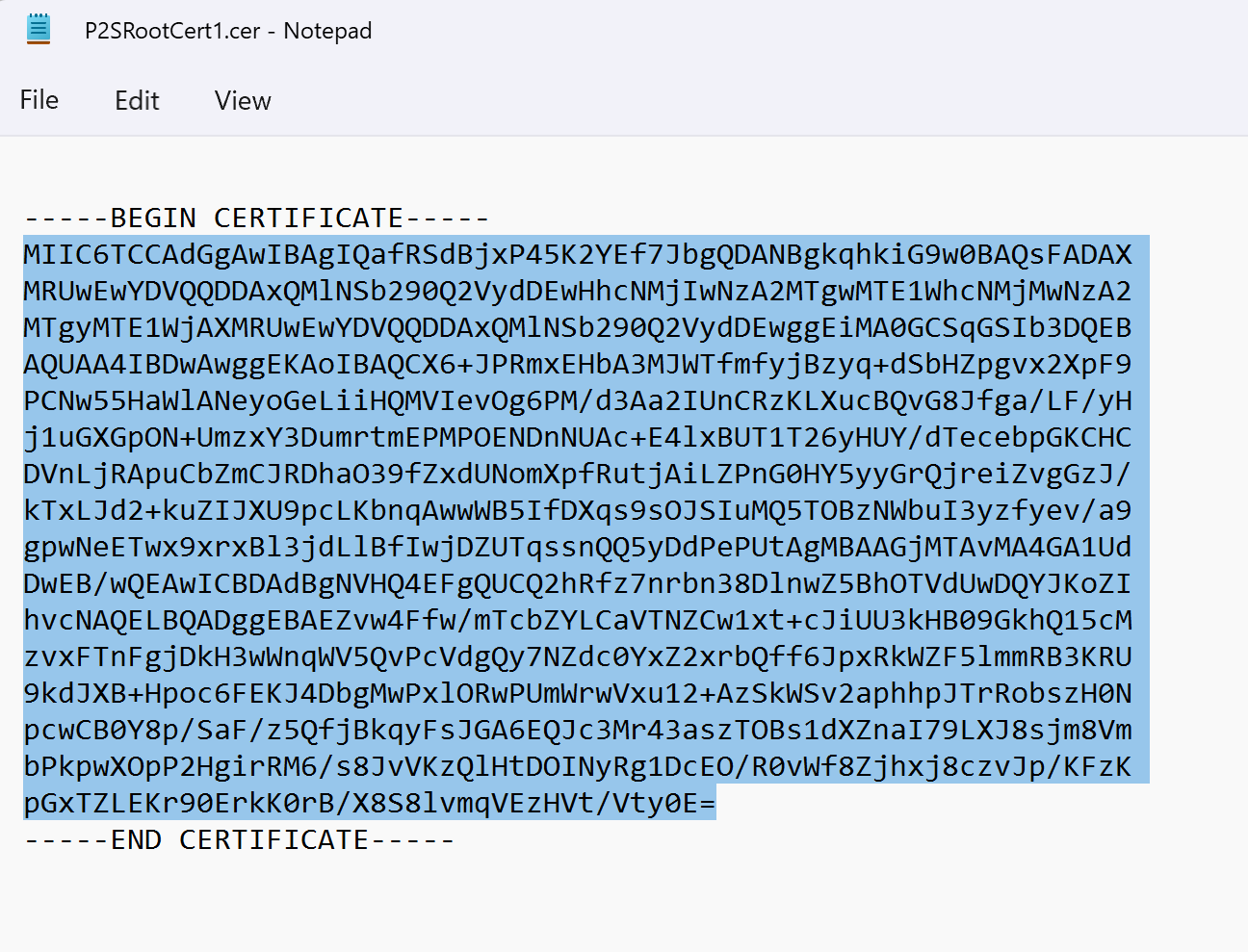

クライアントを選択し、要求された情報をすべて入力します。 構成によっては、Radius ルート証明書をポータルにアップロードするように要求される場合があります。 必要な Base-64 でエンコードされた X.509 (.CER) で証明書をエクスポートし、それをメモ帳などのテキスト エディターを使用して開きます。 次の例のようなテキストが表示されます。 青くハイライトされた部分には、コピーして Azure にアップロードする情報が含まれています。

ファイルがこの例に似ていない場合は、通常、Base-64 エンコードの X.509 (.CER) 形式を使用してエクスポートしなかったことを意味します。 また、メモ帳以外のテキスト エディターを使用している場合、一部のエディターではバックグラウンドで意図しない書式設定が行われる可能性があることに注意してください。 これにより、この証明書から Azure にテキストをアップロードすると問題が発生する可能性があります。

[ダウンロード] をクリックして .zip ファイルを生成します。

.zip ファイルが (通常であれば [ダウンロード] フォルダーに) ダウンロードされます。

Azure PowerShell

証明書認証で使用する VPN クライアント構成ファイルを生成します。 VPN クライアント構成ファイルの生成には、次のコマンドを使用します。

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

コマンドを実行すると、リンクが返されます。 このリンクをコピーして Web ブラウザーに貼り付け、VpnClientConfiguration.zip をダウンロードします。 そのファイルを解凍して、次のフォルダーを表示します。

- WindowsAmd64 および WindowsX86: これらのフォルダーにはそれぞれ、Windows の 64 ビットと 32 ビットのインストーラー パッケージが含まれています。

- GenericDevice: このフォルダーには、独自の VPN クライアント構成を作成するのに使用する、全般的な情報が含まれています。

クライアント構成ファイルを既に作成してある場合は、Get-AzVpnClientConfiguration コマンドレットを使用して取得できます。 ただし、VPN プロトコルの種類や認証の種類など、P2S VPN 構成に変更を加える場合、構成は自動的に更新されません。 New-AzVpnClientConfiguration コマンドレットを実行して、新しい構成のダウンロードを作成する必要があります。

以前に生成されたクライアント構成ファイルを取得するには、次のコマンドを使用します。

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Windows ネイティブ VPN クライアント

IKEv2 または SSTP を構成した場合は、ネイティブ VPN クライアントを使用できます。

構成パッケージを選択し、クライアント デバイスにインストールします。 64 ビットのプロセッサ アーキテクチャの場合は、VpnClientSetupAmd64 インストーラー パッケージを選択します。 32 ビットのプロセッサ アーキテクチャの場合は、VpnClientSetupX86 インストーラー パッケージを選択します。 SmartScreen ポップアップが表示されたら、 [詳細]>[実行] の順に選択します。 パッケージを保存して、他のクライアント コンピューターにインストールすることもできます。

各クライアントには、認証のためにクライアント証明書が必要です。 クライアント証明書をインストールします。 クライアント証明書については、ポイント対サイトのクライアント証明書に関するページを参照してください。 生成された証明書をインストールするには、「Install a certificate on Windows clients」 (Windows クライアントに証明書をインストールする) を参照してください。

クライアント コンピューターで [ネットワークの設定] に移動し、 [VPN] を選択します。 VPN 接続により、その接続先の仮想ネットワークの名前が表示されます。

Mac (macOS) ネイティブ VPN クライアント

Azure 仮想ネットワークに接続するすべての Mac デバイスごとに、個別のプロファイルを作成する必要があります。 これは、これらのデバイスでは、認証用のユーザー証明書をプロファイルで指定する必要があるためです。 また、macOS ネイティブ VPN クライアントを使用できるのは、構成に IKEv2 トンネルの種類を含めた場合のみです。 Generic フォルダーには、プロファイルの作成に必要な情報がすべて揃っています。

- VpnSettings.xml には、サーバー アドレスやトンネルの種類など、重要な設定が含まれています。

- VpnServerRoot.cer には、P2S 接続の設定中に VPN ゲートウェイを検証するために必要なルート証明書が含まれています。

- RadiusServerRoot.cer には、認証時に RADIUS サーバーの検証に必要なルート証明書が含まれています。

証明書認証用に Mac 上でネイティブ VPN クライアントを構成するには、次の手順を実行してください。

VpnServerRoot および RadiusServerRoot ルート証明書を Mac にインポートします。 各ファイルを Mac にコピーし、ダブルクリックして、 [追加] を選択します。

各クライアントには、認証のためにクライアント証明書が必要です。 クライアント デバイスにクライアント証明書をインストールします。

[ネットワーク環境設定] の下で [ネットワーク] ダイアログ ボックスを開きます。 [+] を選択して、Azure 仮想ネットワークへの P2S 接続用に、新しい VPN クライアント接続プロファイルを作成します。

[インターフェイス] の値は VPN、 [VPN タイプ] の値は IKEv2 です。 [サービス名] ボックスにプロファイルの名前を指定し、 [作成] を選択して VPN クライアント接続プロファイルを作成します。

Generic フォルダーの VpnSettings.xml ファイルから、VpnServer タグの値をコピーします。 この値を、プロファイルの [サーバー アドレス] ボックスと [リモート ID] ボックスに貼り付けます。 [ローカル ID] ボックスを空白のままにします。

[認証設定] を選択し、 [証明書] を選択します。

[選択] をクリックして、認証に使用する証明書を選択します。

[Choose An Identity](ID の選択) では、選択できる証明書の一覧が表示されます。 適切な証明書を選択し、 [続ける] を選択します。

[ローカル ID] ボックスに、(手順 6 の) 証明書の名前を指定します。 この例では、ikev2Client.com です。 次に、 [適用] ボタンを選択して変更を保存します。

[ネットワーク] ダイアログ ボックスで、 [適用] を選択して、すべての変更を保存します。 次に、 [接続] を選択して、Azure 仮想ネットワークへの P2S 接続を開始します。

次のステップ

P2S 構成に関する記事に戻り、接続を確認します。

P2S のトラブルシューティング情報については、Azure ポイント対サイト接続のトラブルシューティングに関するページを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示