Microsoft マネージド セキュリティ ソリューション プロバイダー (MSSP) を使用している場合は、アクセス権を付与した場合にのみSecurity Copilot機能にアクセスしていることを確認します。

パートナーがSecurity Copilotを管理できるようにする方法はいくつかあります。

Azure Lighthouse

MSSP を承認して、Microsoft Sentinel ワークスペースやその他のサポートされている Azure リソースのSecurity Copilotアクセス許可を取得します。 使用される容量プラン (SKU) は、パートナー テナントの容量プランです。GDAP (推奨)

MSSP を承認して、テナントのSecurity Copilotアクセス許可を取得します。 詳細な代理管理者特権 (GDAP) を使用して必要なアクセス許可をセキュリティ グループに割り当てます。 使用される容量プラン (SKU) は、顧客の容量プランです。B2B コラボレーション

パートナーの個人がテナントにログインするためのゲスト アカウントを設定します。 使用される容量プラン (SKU) は、顧客テナントの容量プランです。

どちらの方法にもトレードオフがあります。 次の表を使用して、組織に最適な方法を決定できるようにします。 パートナー戦略全体に両方の方法を組み合わせることができます。

| 考慮事項 | GDAP | B2B コラボレーション | Azure Lighthouse |

|---|---|---|---|

| 時間制限付きアクセス はどのように実装されますか? | アクセスは既定で時間制限付きであり、アクセス許可の承認プロセスに組み込まれています。 | お客様は、タイム バインド アクセスを使用してPrivileged Identity Management (PIM) を実装できますが、それ自体を維持する必要があります。 | Azure ロールベースのアクセス制御 (Azure RBAC) では、期限付きアクセスを使用したPrivileged Identity Management (PIM) を使用できます。 |

| 最小特権アクセス はどのように管理されますか? | GDAP にはセキュリティ グループが必要です。 必要な最小特権ロールの一覧によって、セットアップがガイドされます。 | セキュリティ グループは省略可能であり、顧客によって管理されます。 | Azure Lighthouse には、Microsoft Entraセキュリティ グループが必要です。 詳細については、「 Azure Lighthouse シナリオのテナント、ユーザー、ロール」を参照してください。 |

| どの プラグインがサポートされてますか? | プラグインの部分的なセットがサポートされています。 | 顧客が利用できるすべてのプラグインは、パートナーが利用できます。 | Azure Lighthouse では、Microsoft Sentinelを含む Azure リソースへの委任されたアクセスがサポートされています。 サポートされているワークロードの詳細については、「 Azure Lighthouse とは」を参照してください。 |

| スタンドアロン ログイン エクスペリエンスとは | MSSP では、サービス管理を使用して、適切なテナントのSecurity Copilotにシームレスにログインします。 | [Security Copilot] 設定からテナント スイッチの選択を使用します。 | MSSP アナリストは、Security Copilotスタンドアロン ポータルから、アナリストが Azure Lighthouse の委任されたアクセスを使用してアクセスするアクセス許可を持つ任意のMicrosoft Sentinel ワークスペースに対してプロンプトを表示できます。 |

| 埋め込みエクスペリエンス とは | アクセスを容易にする サービス管理 リンクを使用してサポートされます。 | 通常サポートされています。 | Microsoft Defender XDRとMicrosoft Sentinel間の統合 SecOps プラットフォームを使用してサポートされます。 Microsoft Sentinelインシデントは、埋め込まれたSecurity Copilotエクスペリエンスを実行できるように、"調査 & 対応" の下に表示されます。 詳細については、「Sentinelとの統合Microsoft Defender XDR」を参照してください。 |

| プロンプトの実行時Security Copilot容量プラン (SKU) が使用されるユーザー | 顧客テナントの容量プラン。 | 顧客テナントの容量プラン。 | パートナー テナントの容量プラン。 |

Azure Lighthouse

Azure Lighthouse を使用すると、MSSP は、Azure リソースへの委任されたアクセスに対して、Security Copilotのお客様から明示的に付与された最小特権および時間バインド アクセスを設定できます。 顧客のワークスペースに対してパートナーのテナント内でSecurity CopilotプロンプトMicrosoft Sentinel実行する場合、パートナーの容量プラン SKU は、顧客の容量プラン SKU ではなく使用されます。

詳細については、「 Azure Lighthouse の概要」を参照してください。

Azure Lighthouse をサポートするSecurity Copilot プラグインの現在のマトリックスを次に示します。

| Security Copilot プラグイン | Azure Lighthouse のサポート |

|---|---|

| 外部攻撃 Surface Mgmt をMicrosoft Defenderする | 不要 |

| Microsoft Defender 脅威インテリジェンス | 不要 |

| Microsoft Defender XDR | 不要 |

| Microsoft Entra | 不要 |

| Microsoft Intune | 不要 |

| Microsoft Purview | 不要 |

| Microsoft Sentinel | はい |

| NL2KQL Defender | 不要 |

| NL2KQL Sentinel | はい |

顧客を Azure Lighthouse にオンボードする

テナントとサブスクリプションの詳細を収集する

- 顧客のテナントをオンボードするには、アクティブな Azure サブスクリプションが必要です。Azure Resource Manager テンプレートを作成するには、次の情報が必要です。

- MSSP のテナント ID

- 顧客のテナント ID

- オファリングの詳細を含む MSSP によって管理される、顧客のテナント内の特定のサブスクリプションごとの Azure サブスクリプション ID。

- 詳細については、「 Azure Lighthouse への顧客のオンボード」を参照してください。

- 詳細については、プライベートまたはパブリックのマネージド サービス オファリングをAzure Marketplaceに発行する必要がある場合は、「マネージド サービス オファーをAzure Marketplaceに発行する」を参照してください。

- 顧客のテナントをオンボードするには、アクティブな Azure サブスクリプションが必要です。Azure Resource Manager テンプレートを作成するには、次の情報が必要です。

ロールとアクセス許可を定義する

サービス プロバイダーとして、1 人の顧客に対して複数のタスクを実行し、スコープごとに異なるアクセス権を必要とする場合があります。 適切な Azure 組み込みロールを割り当てるには、必要な数の承認を定義できます。 テンプレートで承認を定義するには、アクセス権を付与する管理テナントに、各ユーザー、ユーザー グループ、またはサービス プリンシパルの ID 値を含める必要があります。 また、割り当てる組み込みロールごとにロール定義 ID を含める必要もあります。 詳細については、「 顧客を Azure Lighthouse - Azure Lighthouse にオンボードする」を参照してください。

Just-In-Time アクセスにMicrosoft Entra Privileged Identity Management (PIM) を使用するには、適格な承認を作成する必要があります。 詳細については、「 適格な承認を作成する」を参照してください。

Azure Resource Manager テンプレートを作成する

- 顧客をオンボードするには、次の情報を含むオファーの Azure Resource Manager テンプレートを作成する必要があります。 mspOfferName と mspOfferDescription の値は、テンプレートが顧客のテナントにデプロイされると、Azure portalの [サービス プロバイダー] ページで顧客に表示されます。 このテンプレートは、Azure portalで作成するか、サンプル リポジトリで提供されているテンプレートを手動で変更することで作成できます。 詳細については、「 Azure Lighthouse への顧客のオンボード」を参照してください。

Azure Resource Manager テンプレートをデプロイする

- テンプレートを作成したら、顧客のテナント内のユーザーがテンプレートをテナント内にデプロイする必要があります。 オンボードするサブスクリプションごとに (または、オンボードするリソース グループを含むサブスクリプションごとに) 個別のデプロイが必要です。 デプロイは、PowerShell を使用するか、Azure CLI を使用するか、Azure portalで実行できます。 詳細については、「 Azure Lighthouse への顧客のオンボード」を参照してください。

オンボードが成功したことを確認する

- 顧客サブスクリプションが Azure Lighthouse に正常にオンボードされると、サービス プロバイダーのテナント内のユーザーはサブスクリプションとそのリソースを確認できます。 これは、PowerShell を使用するか、Azure CLI を使用して、Azure portal内で確認できます。 詳細については、「 Azure Lighthouse への顧客のオンボード」を参照してください。

GDAP

GDAP を使用すると、MSSP は、Security Copilot顧客によって明示的に付与された最小特権および時間バインド アクセスを設定できます。 Security Copilotの管理は、クラウド ソリューション パートナー (CSP) として登録されている MSP のみが許可されます。 アクセスは MSSP セキュリティ グループに割り当てられ、顧客とパートナーの両方の管理上の負担が軽減されます。 MSSP ユーザーには、顧客を管理するための適切なロールとセキュリティ グループが割り当てられます。

詳細については、「GDAP の概要」を参照してください。

GDAP をサポートする Security Copilot プラグインの現在のマトリックスを次に示します。

| Security Copilot プラグイン | GDAP をサポートします |

|---|---|

| Defender 外部攻撃面管理 | いいえ |

| Microsoft Entra | 全体的によくありませんが、いくつかの機能が機能します。 |

| Intune | はい |

| MDTI | いいえ |

| Defender XDR | はい |

| NL2KQL Defender | はい |

| NL2KQL Sentinel | いいえ |

| Purview | はい |

| Microsoft Sentinel | いいえ |

詳細については、「GDAP でサポートされるワークロード」を参照してください。

GDAP リレーションシップ

MSSP は GDAP 要求を顧客に送信します。 この記事の「顧客を管理するためのアクセス許可を取得する」の手順に従います。 最適な結果を得るには、MSSP は、プラットフォームとプラグインSecurity Copilotアクセスするためのセキュリティ 閲覧者とセキュリティ オペレーターのロールを要求する必要があります。 詳細については、「認証について」をご覧ください。

顧客が、パートナーからの GDAP 要求を承認します。 詳細については、「 顧客の承認」を参照してください。

セキュリティ グループのアクセス許可

MSSP によってセキュリティ グループが作成され、承認されたアクセス許可が割り当てられます。 詳細については、「Microsoft Entra ロールの割り当て」を参照してください。

お客様は、MSSP が要求したロールを適切なSecurity Copilotロール (Copilot 所有者または copilot 共同作成者) に追加します。 たとえば、MSSP がセキュリティオペレーターのアクセス許可を要求した場合、顧客はそのロールをSecurity Copilot内の Copilot 共同作成者ロールに追加します。 詳細については、「Security Copilot ロールの割り当て」を参照してください。

MSSP Security Copilot アクセス

MSSP ユーザー アカウントには、パートナー テナント内の顧客の委任されたMicrosoft Sentinel ワークスペースにアクセスするには、割り当てられたパートナー セキュリティ グループへのメンバーシップと承認済みロールが必要です。

MSSP はスタンドアロン ポータルSecurity Copilotアクセスでき、次のプロンプトの例を使用できます。

"すべてのSentinel ワークスペースを一覧表示する" を使用すると、パートナー テナントと委任された顧客Microsoft Sentinelワークスペース内で使用可能なすべてのSentinel ワークスペースが表示されます。

"顧客のMicrosoft Sentinel ワークスペースのワークスペース<名から>インシデント <incident ID> を要約して、顧客のMicrosoft Sentinel ワークスペースからのMicrosoft Sentinel インシデントの概要を確認します。

MSSP は、スタンドアロン エクスペリエンスでSecurity Copilotの使用状況監視ダッシュボードにアクセスして、顧客のMicrosoft Sentinel ワークスペースに対して実行されたプロンプトに関連する SCU コストを確認できます。 これは、使用状況監視ダッシュボードにセッション ID を表示し、Security Copilot セッションを表示するときにブラウザー URL にセッション ID を表示することで検証できます。

B2B コラボレーション

このアクセス方法では個々のパートナー アカウントをゲストとして顧客テナントに招待して、Security Copilot を運用します。

パートナーのゲスト アカウントを設定する

注:

このオプションで説明されている手順を実行するには、ユーザー管理者や課金管理者などの適切なロールがMicrosoft Entraで割り当てられている必要があります。

Microsoft Entra 管理センター に移動して、サインインします。

[ID]>[ユーザー]>[すべてのユーザー] の順に移動します。

[新しいユーザー]>[外部ユーザーの招待] を選択してから、ゲスト アカウントの設定を指定します。

[基本] タブで、ユーザーのメール アドレス、表示名、メッセージ (含める場合) を入力します。 (必要に応じて [Cc 受信者] を追加して、招待メールのコピーを受け取ることができます。)

[プロパティ] タブの [ID] セクションで、ユーザーの姓と名を入力します。 (必要に応じて、使用するその他のフィールドを入力できます。)

[割り当て] タブで、[ロールの追加] を選択します。 下にスクロールし、[セキュリティ オペレーター]、または [セキュリティ 閲覧者] を選択します。

[確認と招待] タブで、設定を確認します。 準備ができたら、[招待] を選択します。

パートナーは、テナントにゲストとして参加するための招待を受け入れるためのリンクが記載されたメールを受け取ります。

ヒント

ゲスト アカウントの設定に関する詳細については、「外部ユーザーを招待する」を参照してください。

B2B Security Copilot アクセス

パートナーのゲスト アカウントを設定したら、Security Copilot機能を使用できることを通知する準備ができました。

パートナーに、Microsoft からのメール通知を探すよう指示します。 このメールには、ユーザー アカウントに関する詳細が含まれており、招待を受け入れるために選択する必要があるリンクが含まれています。

パートナーは、securitycopilot.microsoft.com にアクセスし、メール アカウントを使用してサインインすることで、Security Copilotにアクセスします。

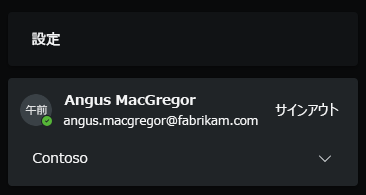

パートナーは、テナント切り替え機能を使用して、適切な顧客にアクセスしていることを確認します。 たとえば、次の図は、Fabrikam のパートナーが資格情報を使用して顧客 Contoso のSecurity Copilotで作業することを示しています。

または、URL でテナント ID を直接設定します。たとえば、

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.MSSP がSecurity Copilotの使用を開始するのに役立つ次の記事を共有します。

テクニカル サポート

現在、MSSP またはパートナーに質問があり、パートナー センターの外部でSecurity Copilotのテクニカル サポートが必要な場合、顧客organizationは MSSP の代わりにサポートに問い合わせる必要があります。