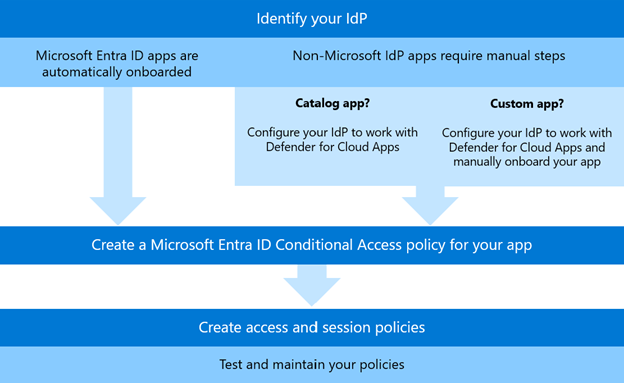

Microsoft Entra ID カタログに存在するすべての SaaS アプリケーションは、ポリシー アプリ フィルターで自動的に使用できます。 次の図は、条件付きアクセス アプリ制御を構成して実装するための大まかなプロセスを示しています。

前提条件

- 条件付きアクセス アプリ制御を使用するには、organizationに次のライセンスが必要です。

- Microsoft Defender for Cloud Apps

- アプリは、Microsoft Entra ID でシングル サインオンを使用して構成する必要があります

この記事の手順を完全に実行してテストするには、セッションまたはアクセス ポリシーが構成されている必要があります。 詳細については、以下を参照してください:

サポートされているアプリ

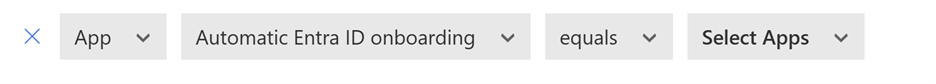

Microsoft Entra ID カタログに一覧表示されているすべての SaaS アプリは、Microsoft Defender for Cloud Apps セッションとアクセス ポリシー内でフィルター処理できます。 フィルターで選択された各アプリは、自動的にシステムにオンボードされ、制御されます。

アプリケーションが一覧に表示されない場合は、指定された手順で説明されているように手動でオンボードできます。

手記:Microsoft Entra ID 条件付きアクセス ポリシーへの依存関係:

Microsoft Entra ID カタログに一覧表示されているすべてのアプリは、Microsoft Defender for Cloud Apps セッションとアクセス ポリシー内でフィルター処理できます。 ただし、アクセス許可を持つMicrosoft Entra ID の条件付きポリシーに含まれるアプリケーションのみが、アクセスまたはセッション ポリシー内でアクティブに管理Microsoft Defender for Cloud Apps。

ポリシーを作成するときに、関連するMicrosoft Entra ID の条件付きポリシーが見つからない場合は、ポリシーの作成プロセス中とポリシーの保存時の両方にアラートが表示されます。

手記:このポリシーが期待どおりに実行されるようにするには、Microsoft Entra ID で作成されたMicrosoft Entra条件付きアクセス ポリシーを確認することをお勧めします。 [ポリシーの作成] ページのバナーには、Microsoft Entra条件付きアクセス ポリシーの完全な一覧が表示されます。

[条件付きアクセス アプリ制御の構成] ページ

管理者は、次のようなアプリ構成を制御できます。

- 地位: アプリの状態 - 無効または有効にする

- 檄: 少なくとも 1 つのインライン ポリシーが接続されます

- IDP:Microsoft Entraまたは MS 以外の IDP 経由の IDP 経由のオンボード アプリ

- アプリの編集: ドメインの追加やアプリの無効化などのアプリ構成を編集します。

自動的にオンボードされたすべてのアプリは、既定で "有効" に設定されます。 ユーザーによる初期サインインの後、管理者は[設定]、[接続されたアプリ]、[Conditional Access App Control apps]\(条件付きアクセス> アプリ\) の下>アプリケーションを表示できます。