アプリ検出ポリシーを作成して、新しいアプリが検出されたときにアラートを生成できます。 Defender for Cloud Appsでは、クラウド検出のすべてのログで異常が検索されます。

アプリ検出ポリシーの作成

検出ポリシーを使用すると、organization内で新しいアプリが検出されたときに通知するアラートを設定できます。

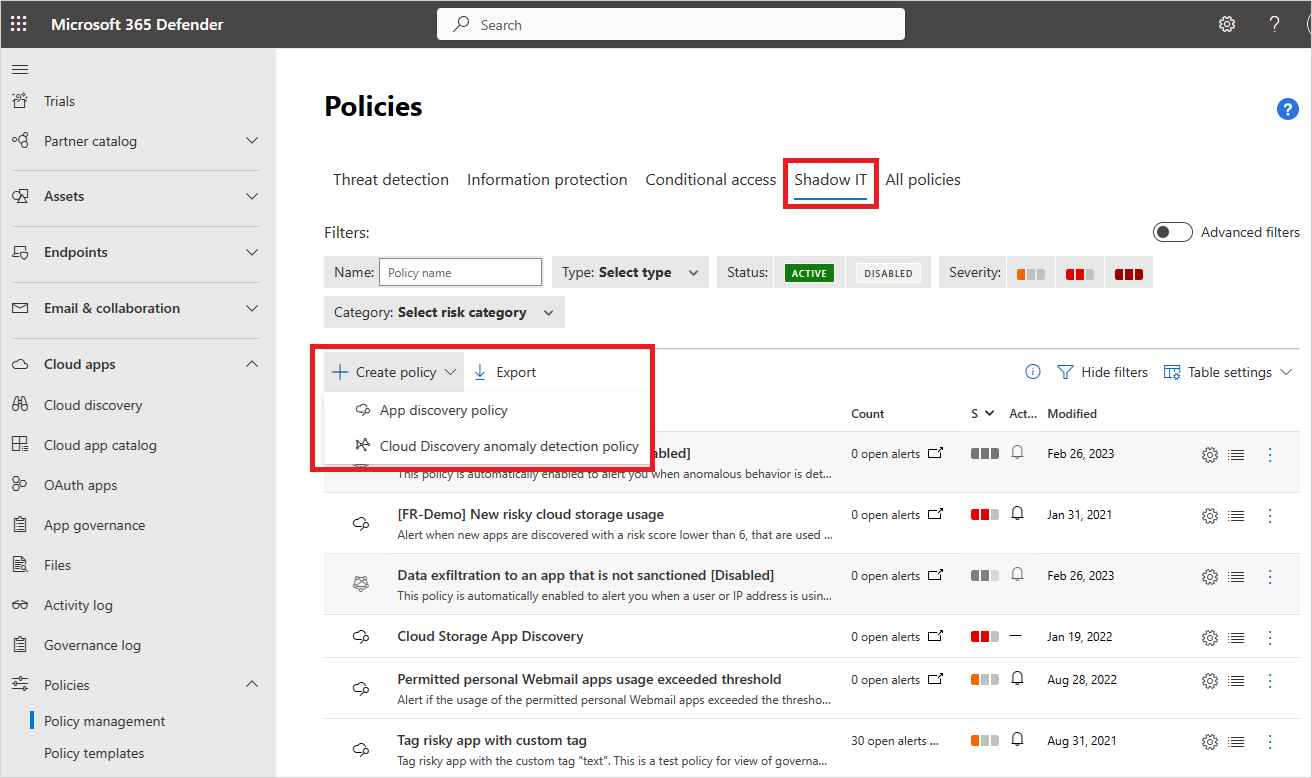

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] ->Policy 管理に移動します。 次に、[ シャドウ IT ] タブを選択します。

[ ポリシーの作成 ] を選択し、[ アプリ検出ポリシー] を選択します。

ポリシーに名前と説明を付けます。 必要に応じて、テンプレートに基づいて作成できます。 ポリシー テンプレートの詳細については、ポリシーを使用してクラウド アプリを制御するをご覧ください。

ポリシーの 重大度 を設定します。

このポリシーをトリガーする検出されたアプリを設定するには、フィルターを追加します。

ポリシーの機密性のしきい値を設定できます。 [ 次のすべてが同じ日に発生した場合にポリシーの一致をトリガーする] を有効にします。 ポリシーに一致するためにアプリが毎日超えなければならない抽出条件を設定できます。 次のいずれかの抽出条件を選択します。

- 毎日のトラフィック

- ダウンロードされたデータ

- IP アドレスの数

- トランザクションの数

- ユーザーの数

- アップロードされたデータ

[アラート] で [毎日のアラートの制限 ] を設定 します。 アラートが電子メールとして送信される場合に選択します。 次に、必要に応じて電子メール アドレスを指定します。

- organizationの既定値として [アラート設定を保存] を選択すると、今後のポリシーで設定を使用できるようになります。

- 既定の設定がある場合は、[organizationの既定の設定を使用する] を選択できます。

アプリがこのポリシーに一致したときに適用する ガバナンス アクションを選択します。 ポリシーには、 承認済み、 承認されていない、 監視対象、またはカスタム タグとしてタグを付けることができます。

[作成] を選択します。

注:

- 新しく作成された検出ポリシー (または更新された継続的レポートを含むポリシー) は、同じアプリの既存のアラートがあるかどうかに関係なく、継続的レポートごとにアプリごとに 90 日に 1 回アラートをトリガーします。 そのため、たとえば、新しい人気のあるアプリを検出するためのポリシーを作成すると、既に検出され、アラートが発生しているアプリに対して追加のアラートがトリガーされる可能性があります。

- スナップショット レポートからのデータは、アプリ検出ポリシーでアラートをトリガーしません。

たとえば、クラウド環境で見つかった危険なホスティング アプリの検出に関心がある場合は、ポリシーを次のように設定します。

ポリシー フィルターを設定して、 ホスティング サービス カテゴリに含まれており、リスク スコアが 1 のサービスを検出し、リスクが非常に高いことを示します。

一番下にある特定の検出されたアプリのアラートをトリガーするしきい値を設定します。 たとえば、環境内の 100 人を超えるユーザーがアプリを使用し、サービスから一定量のデータをダウンロードした場合にのみアラートを生成します。 また、受信する 1 日のアラートの制限を設定することもできます。

クラウド検出の異常検出

Defender for Cloud Appsは、クラウド検出のすべてのログで異常を検索します。 たとえば、Dropbox を以前に使用したことがないユーザーが突然 600 GB をアップロードした場合や、特定のアプリで通常よりも多くのトランザクションがある場合などです。 異常検出ポリシーは既定で有効になっています。 新しいポリシーを構成して機能させる必要はありません。 ただし、既定のポリシーで警告する異常の種類を微調整できます。

Microsoft Defender ポータルの [Cloud Apps] で、[ポリシー] ->Policy 管理に移動します。 次に、[ シャドウ IT ] タブを選択します。

[ ポリシーの作成 ] を選択し、[ Cloud Discovery 異常検出ポリシー] を選択します。

ポリシーに名前と説明を付けます。 必要に応じて、テンプレートに基づいて作成できます。ポリシー テンプレートの詳細については、「 ポリシーを使用してクラウド アプリを制御する」を参照してください。

このポリシーをトリガーする検出されたアプリを設定するには、[ フィルターの追加] を選択します。

フィルターはドロップダウン リストから選択されます。 フィルターを追加するには、[ フィルターの追加] を選択します。 フィルターを削除するには、'X' を選択します。

[ 適用] で、 このポリシーが [すべての継続的レポート] または [特定の継続的なレポート ] を適用するかどうかを選択 します。 ポリシーが ユーザー、 IP アドレス、またはその両方に適用されるかどうかを選択します。

重要

アプリ検出ポリシーを構成し、[ Apply to > All continuous reports]\(すべての継続的なレポートに適用\) を選択すると、検出ストリームごとに複数のアラートが生成されます。これには、すべてのソースからのデータを集計するグローバル ストリームが含まれます。 アラートの量を制御するには、[ 特定の継続的なレポート > に適用 する] を選択し、ポリシーに関連するストリームのみを選択します。 詳細情報: Defender for Cloud アプリの継続的なリスク評価レポート

異常なアクティビティが発生した日付を選択して、[発生した 不審なアクティビティに対してのみアラートを発生させる] の下でアラートをトリガーします。

[アラート] で [毎日のアラートの制限 ] を設定 します。 アラートが電子メールとして送信される場合に選択します。 次に、必要に応じて電子メール アドレスを指定します。

- organizationの既定値として [アラート設定を保存] を選択すると、今後のポリシーで設定を使用できるようになります。

- 既定の設定がある場合は、[organizationの既定の設定を使用する] を選択できます。

[作成] を選択します。

関連するビデオ

次の手順

問題が発生した場合は、こちらにお問い合わせください。 製品の問題に関するサポートを受ける場合は、サポート チケットを開いてください。