ポリシーを使用したクラウド アプリの制御

ポリシーを使用して、ユーザーがクラウド上でどのように行動するかを定義することができます。 ポリシーを使用すると、クラウド環境におけるリスクのある動作、違反、または疑わしいデータ ポイントやアクティビティを検出することができます。 必要に応じて、修復ワークフローを統合して、完全なリスク軽減策を実現することができます。 ポリシーには複数のタイプがあり、クラウド環境に関して収集する必要があるさまざまなタイプの情報や、実行する可能性のある修復アクションのタイプと関連しています。

たとえば、隔離したいデータ違反の脅威がある場合は、危険なクラウド アプリが組織で使用されないようにブロックする場合とは異なるタイプのポリシーを適用する必要があります。

ポリシー タイプ

[ポリシー管理] ページでは、さまざまなポリシーとテンプレートを種類とアイコンで区別して、使用可能なポリシーを確認することができます。 ポリシーは、[すべてのポリシー] タブまたはそれぞれのカテゴリ タブでまとめて表示できます。 使用可能なポリシーは、データ ソースと、組織の Defender for Cloud Apps で有効にしたものによって異なります。 たとえば、Cloud Discovery ログをアップロードした場合、Cloud Discovery に関連するポリシーが表示されます。

以下のタイプのポリシーを作成できます。

| ポリシーのタイプアイコン | ポリシーのタイプ | [カテゴリ] | 使用する方法 |

|---|---|---|---|

|

アクティビティ ポリシー | 脅威の検出 | アクティビティポリシーを使用すると、アプリプロバイダーの API を使用して幅広い自動プロセスを適用できます。 これらのポリシーを使用すると、さまざまなユーザーによって実行される特定のアクティビティを監視したり、特定のタイプのアクティビティの予想外に高い割合を追跡したりできます。 詳細情報 |

|

異常検出ポリシー | 脅威の検出 | 異常検出ポリシーでは、クラウドの異常なアクティビティを見つけることができます。 検出は、組織のベースラインまたはユーザーの通常のアクティビティとは異なる何かが発生したときに警告するように設定したリスク要因に基づいています。 詳細情報 |

|

OAuth アプリ ポリシー | 脅威の検出 | OAuth アプリ ポリシーを使用すると、各 OAuth アプリが要求した権限を調査し、それを自動的に承認または取り消すことができます。 これらは Defender for Cloud Apps に付属する組み込みのポリシーであり、作成することはできません。 詳細情報 |

|

マルウェア検出ポリシー | 脅威の検出 | マルウェア検出ポリシーを使用すると、クラウド ストレージ内の悪意のあるファイルを特定し、自動的に承認または取り消しできます。 これは Defender for Cloud Apps に付属する組み込みのポリシーであり、作成することはできません。 詳細情報 |

|

ファイル ポリシー | 情報保護 | ファイル ポリシーでは、クラウド アプリをスキャンし、指定したファイルまたはファイルのタイプ (共有、外部ドメインとの共有)、データ (機密情報、個人データ、クレジット カード情報、およびその他のタイプのデータ) を監視して、ファイルにガバナンス アクションを適用します (ガバナンス アクションはクラウド アプリごとに異なります)。 詳細情報 |

|

アクセス ポリシー | 条件付きアクセス | アクセス ポリシーは、リアルタイムの監視と、クラウド アプリへのユーザー ログインの制御を提供します。 詳細情報 |

|

セッション ポリシー | 条件付きアクセス | セッション ポリシーは、リアルタイムの監視と、クラウド アプリでのユーザー アクティビティの制御を提供します。 詳細情報 |

|

アプリの検出ポリシー | シャドウ IT | アプリ検出ポリシーを使用すると、組織内で新しいアプリが検出されたときに通知を行うアラートを設定できます。 詳細情報 |

|

Cloud Discovery 異常検出ポリシー | シャドウ IT | Cloud Discovery 異常検出ポリシーでは、クラウド アプリの検出に使用するログを確認し、異常な動作を監視します。 たとえば、今まで Dropbox を使用していなかったユーザーが突然 600 GB を Dropbox にアップロードした場合や、特定のアプリで通常よりも多くのトランザクションが発生した場合などです。 詳細情報 |

リスクの特定

Defender for Cloud Apps は、クラウド内のさまざまなリスクを軽減するのに役立ちます。 次のいずれかのリスクに関連付けるポリシーとアラートを構成できます。

アクセスの制御: どのユーザーがどこから何にアクセスしているか。

継続的に動作を監視して、危険度の高い内部および外部からの攻撃などの異常なアクティビティを検出し、アプリまたはアプリ内の特定のアクションに対して警告、ブロック、本人確認を必要とするポリシーを適用します。 ユーザー、デバイス、地域に基づいたオンプレミスとモバイルのアクセス制御ポリシーを有効にし、大まかなブロックと詳細な表示、編集、ブロックを行います。 多要素認証の失敗、無効なアカウントからのログインの失敗、偽装イベントなど、疑わしいログイン イベントを検出します。

コンプライアンス: コンプライアンス要件に違反していないか。

ファイル同期サービスに保存されている機密データや規制対象のデータ (各ファイルのアクセス許可の共有を含む) をカタログに追加して特定し、PCI、SOX、HIPAA などの規制を確実に遵守します。

構成の制御: 構成が承認なく変更されていないか。

リモート構成操作を含む構成変更を監視します。

Cloud Discovery: 組織内で新しいアプリが使用されていないか。 知らないうちにシャドー IT アプリが使用されているという問題がありますか?

規制および業界の認定とベスト プラクティスに基づいて、各クラウド アプリの全体的なリスクを評価します。 各クラウド アプリケーションのユーザー数、アクティビティ、トラフィック量、および通常の使用時間を監視できます。

DLP: 機密ファイルが一般公開されていないか。 ファイルを隔離する必要がありますか?

オンプレミス DLP 統合は、既存のオンプレミス DLP ソリューションとの統合と閉ループ修復を提供します。

特権アカウント: 管理者アカウントを監視する必要があるか。

特権ユーザーと管理者のリアルタイムのアクティビティ監視とレポート。

共有の制御: クラウド環境内でデータがどのように共有されているか。

クラウド内のファイルとコンテンツの内容を検査し、内部および外部の共有ポリシーを適用します。 コラボレーションを監視し、ファイルが組織外で共有されるのをブロックするなどの共有ポリシーを適用します。

脅威の検出: クラウド環境の脅威となる疑わしいアクティビティがないか。

ポリシー違反やアクティビティのしきい値に関するリアルタイムの通知を電子メールで受け取ります。 Defender for Cloud Apps では、機械学習アルゴリズムを適用することで、ユーザーがデータを悪用していることを示す可能性のある動作を検出できます。

リスクを制御する方法

ポリシーを使用してリスクを制御するには、以下の手順を実行します。

テンプレートまたはクエリからポリシーを作成します。

想定した結果を得るためにポリシーを調整します。

リスクに自動的に反応して修復する自動アクションを追加します。

ポリシーの作成

すべてのポリシーの基盤として Defender for Cloud Apps のポリシー テンプレートを使用するか、クエリからポリシーを作成できます。

ポリシー テンプレートを使用すると、環境内で特定のイベントを検出するために必要なフィルターと構成を適切に設定できます。 テンプレートにはすべてのタイプのポリシーが含まれ、さまざまなサービスに適用できます。

ポリシー テンプレートからポリシーを作成するには、以下の手順を実行します。

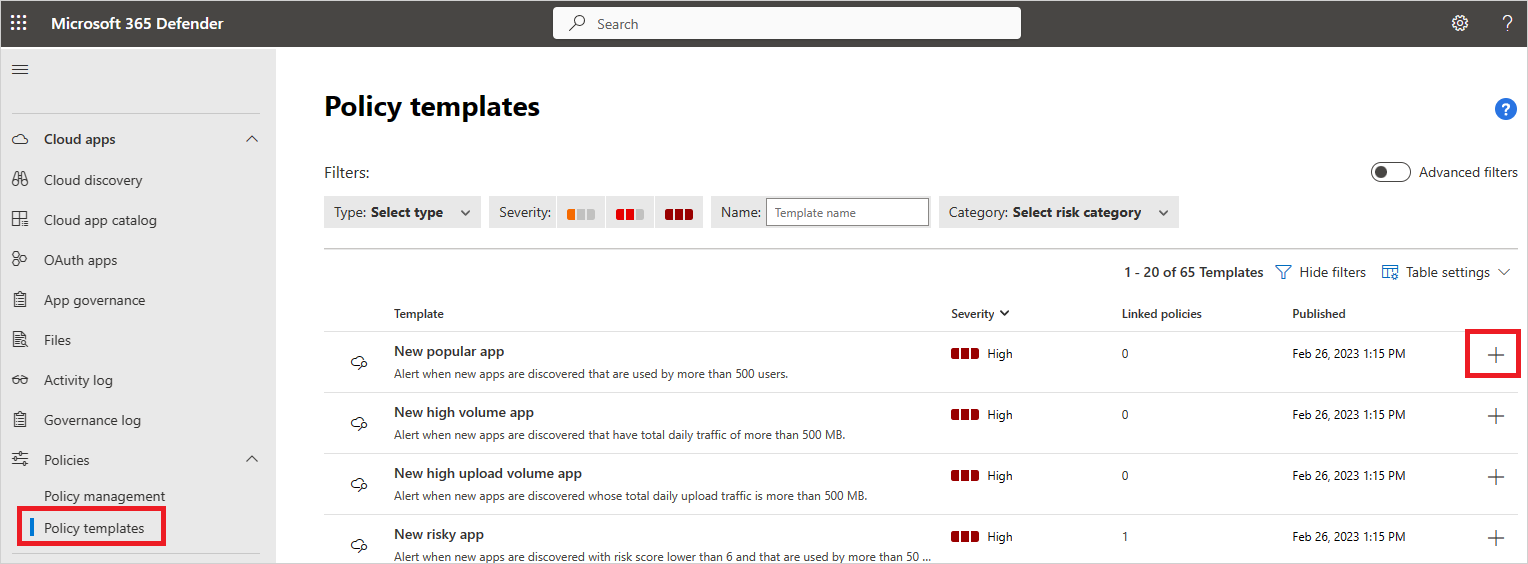

Microsoft Defender ポータルの [クラウド アプリ] で [ポリシー] ->[ポリシー テンプレート] に移動します。

使用するテンプレートの行の右端にあるプラス記号 [+] を選択します。 定義済みのテンプレートの構成を含む、ポリシーの作成ページが開きます。

必要に応じてテンプレートを変更し、カスタム ポリシーを作成します。 この新しいテンプレートベースのポリシーのプロパティとフィールドは、すべて必要に応じて変更できます。

Note

ポリシー フィルターを使用する場合、[次の値を含む] では、コンマ、ピリオド、スペース、またはアンダースコアで区切られた完全な単語のみが検索されます。 たとえば、malware または virus を検索する場合、virus_malware_file.exe は検出されますが、malwarevirusfile.exe は検出されません。 malware.exeで検索すると、ファイル名にmalwareまたはexeが含まれるすべてのファイルが検索されますが、"malware.exe"(引用符付き) で検索すると、 "malware.exe"を含むファイルだけが検索されます。

[が次と等しい] を使用して検索すると、完全な文字列のみが検索されます。たとえば、malware.exe を検索すると、malware.exe は検出されますが、malware.exe.txt は検出されません。新しいテンプレートベースのポリシーを作成すると、ポリシーを作成したテンプレートの横にあるポリシー テンプレート テーブルの [リンク済みポリシー] 列に新しいポリシーへのリンクが表示されます。 各テンプレートからは任意の数のポリシーを作成できます。これらはすべて元のテンプレートにリンクされます。 リンクすることで、同じテンプレートを使用して構築されたすべてのポリシーを追跡できます。

また、調査中にポリシーを作成することもできます。 アクティビティ ログ、ファイル、ID を調査し、ドリルダウンして特定の項目を確認する場合、調査の結果に基づいて新しいポリシーをいつでも作成することができます。

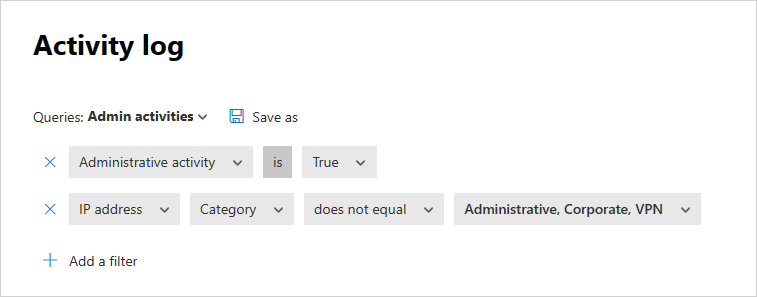

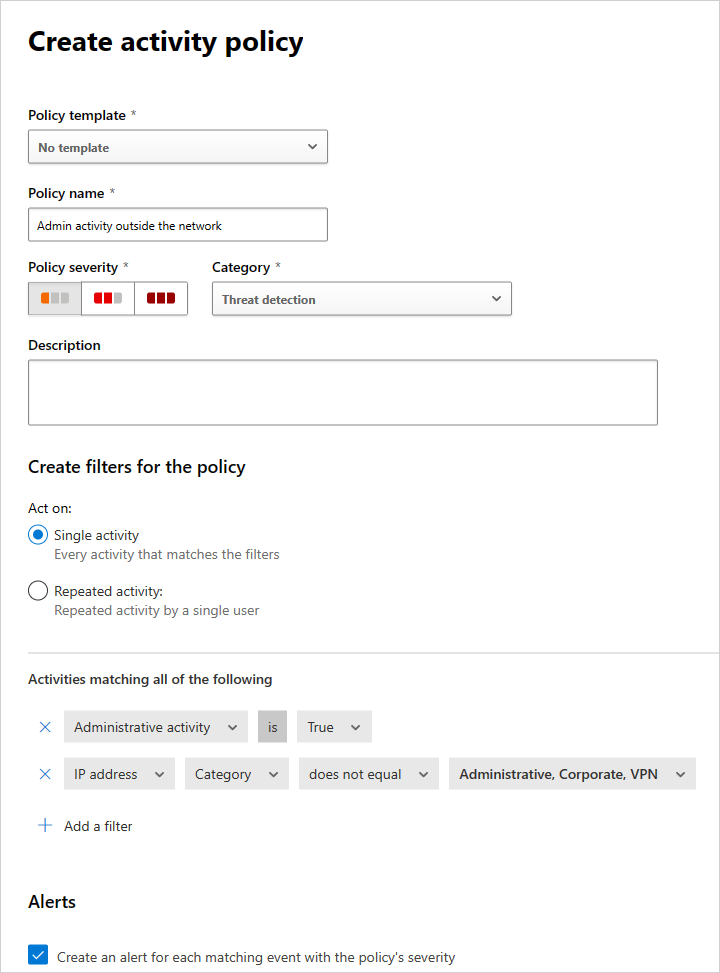

たとえば、アクティビティ ログを確認していて、オフィスの IP アドレス以外から管理者のアクティビティを見つけた場合などにポリシーを作成する必要があります。

調査結果に基づいてポリシーを作成するには、以下の手順を行います。

Microsoft Defender ポータルで、次のいずれかに移動します。

- [クラウド アプリ] ->[アクティビティ ログ]

- [クラウド アプリ] ->[ファイル]

- [資産] ->ID

ページの上部にあるフィルターを使用して、疑わしい領域に検索結果を制限します。 たとえば、[アクティビティ ログ] ページで [管理アクティビティ] を選択し、[True] を選択します。 [IP アドレス] の [カテゴリ] を選択し、認識されているドメイン用に作成した IP アドレス カテゴリ (管理者、会社、および VPN の IP アドレスなど) を含めないように値を設定します。

クエリの下で、[検索に基づく新しいポリシー] を選択します。

![[検索に基づく新しいポリシー] ボタン。](media/new-policy-from-search-button.png)

調査に使用したフィルターを含むポリシーの作成ページが開きます。

必要に応じてテンプレートを変更し、カスタム ポリシーを作成します。 この新しい調査ベースのポリシーのプロパティとフィールドは、すべて必要に応じて変更できます。

Note

ポリシー フィルターを使用する場合、[次の値を含む] では、コンマ、ピリオド、スペース、またはアンダースコアで区切られた完全な単語のみが検索されます。 たとえば、malware または virus を検索する場合、virus_malware_file.exe は検出されますが、malwarevirusfile.exe は検出されません。

[が次と等しい] を使用して検索すると、完全な文字列のみが検索されます。たとえば、malware.exe を検索すると、malware.exe は検出されますが、malware.exe.txt は検出されません。

Note

ポリシー フィールドを設定する方法の詳細については、対応するポリシーのドキュメントを参照してください。

リスクに自動的に反応して修復する自動アクションを追加する

アプリごとに使用できる管理アクションの一覧については、「接続されているアプリを管理する」を参照してください。

一致が検出されたときに電子メールによってアラートが届くようにするポリシーを設定することもできます。

通知の基本設定を行うには、[Email notification preferences] (電子メールの通知の基本設定) に移動します。

ポリシーの有効化と無効化

ポリシーを作成した後は、そのポリシーを有効または無効にすることができます。 無効にすると、ポリシーを作成した後に停止する場合に、ポリシーを削除する必要がなくなります。 何らかの理由でポリシーを停止する場合は、削除せずに、再度有効化が必要になるまで無効にするだけです。

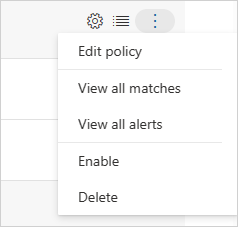

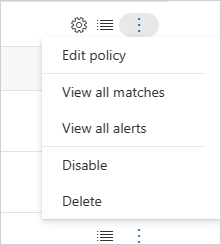

ポリシーを有効にするには、[ポリシー] ページで、有効にするポリシーの行の末尾にある 3 つのドットを選択します。 有効にするを選択します。

ポリシーを無効にするには、[ポリシー] ページで、無効にするポリシーの行の末尾にある 3 つのドットを選択します。 無効にするを選択します。

既定では、新しく作成されたポリシーは有効になっています。

ポリシー概要レポート

Defender for Cloud Apps により、ポリシーごとに集計されたアラートのメトリックを示すポリシーの概要レポートをエクスポートして、ポリシーの監視、理解、およびカスタマイズに役立てて、組織の保護を強化できます。

ログをエクスポートするには、次の手順を実行します。

[ポリシー] ページで、[エクスポート] ボタンを選択します。

必要な時間範囲を指定します。

エクスポートを選択します。 この処理には時間がかかる場合があります。

エクスポートされたレポートをダウンロードするには:

レポートの準備ができたら、Microsoft Defender ポータルで [レポート] に移動し、[クラウド アプリ] ->[エクスポートされたレポート] の順に移動します。

表から関連するレポートを選択し、[ダウンロード] を選択します。

![[ダウンロード] ボタン。](media/download-button.png)

次のステップ

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、 サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示