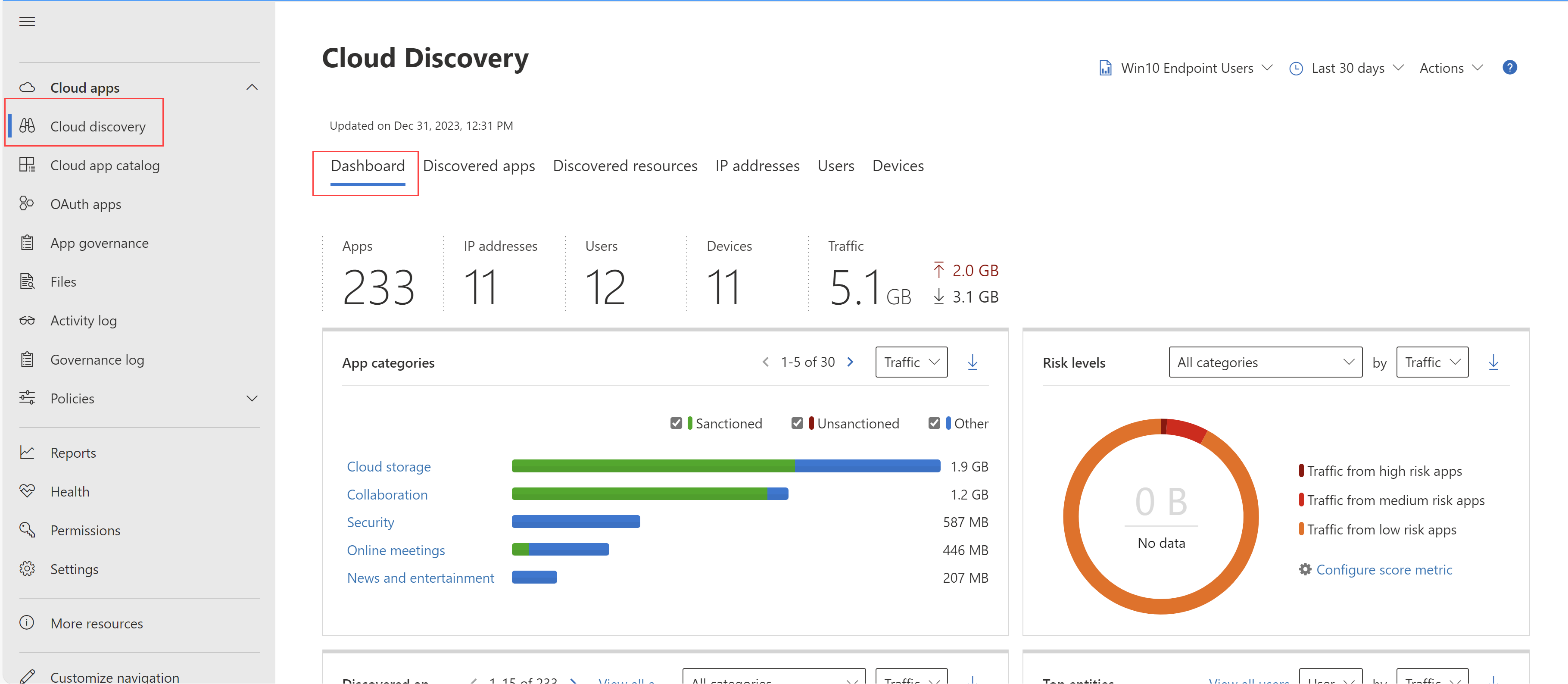

[クラウド検出] ページには、organizationでクラウド アプリがどのように使用されているかについての詳細な分析情報を提供するように設計されたダッシュボードが用意されています。 ダッシュボードには、使用されているアプリの種類、開いているアラート、organization内のアプリのリスク レベルがひとめで確認できます。 また、上位のアプリ ユーザーが誰であるかを示し、 アプリの本社の場所 マップを提供します。

クラウド検出データをフィルター処理して、最も関心のある内容に応じて特定のビューを生成します。 詳細については、「 検出されたアプリ フィルター」を参照してください。

前提条件

必要なロールの詳細については、「 管理者アクセスの管理」を参照してください。

クラウド検出ダッシュボードを確認する

この手順では、 クラウド 検出ダッシュボードでクラウド検出アプリの最初の一般的な画像を取得する方法について説明します。

Microsoft Defender ポータルで、[クラウド アプリ] > [クラウド検出] を選択します。

例:

サポートされているアプリには、Windows アプリと macOS アプリが含まれます。このアプリはどちらも Defender - マネージド エンドポイント ストリームの下に一覧表示されます。

次の情報を確認します。

organizationでのクラウド アプリの全体的な使用を理解するには、概要の使用状況の概要を使用します。

各使用パラメーターについて、組織で使用されている 上位のカテゴリ を理解するために、1 レベル深く掘り下げます。 承認されたアプリによるこの使用量の量に注意してください。

[ 検出されたアプリ ] タブを使用して、さらに深く移動し、特定のカテゴリのすべてのアプリを表示します。

上位のユーザーとソース IP アドレスを確認して、organizationでクラウド アプリの最も主要なユーザーであるユーザーを特定します。

アプリの本社マップを使用して、検出されたアプリが地理的な場所に応じてどのように広がっているかを本社に従ってチェックします。

アプリ リスクの概要を使用して、検出されたアプリのリスク スコアを把握し、検出アラートの状態をチェックして、調査する必要がある開いているアラートの数を確認します。

検出されたアプリの詳細

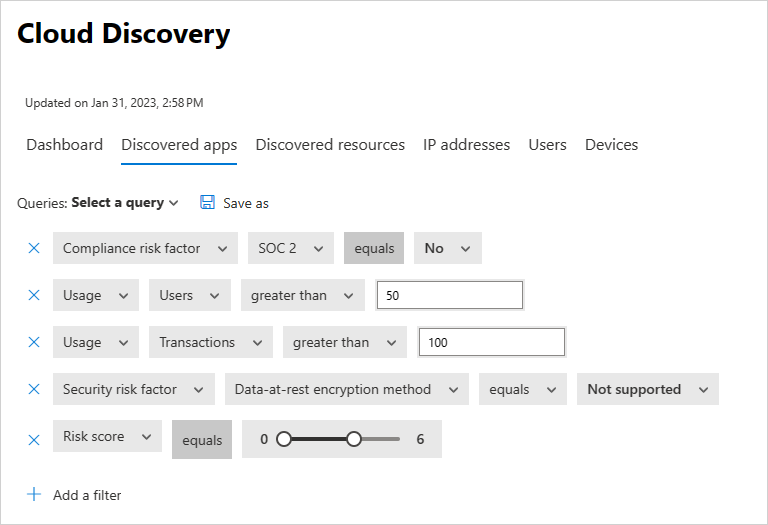

クラウド検出データをさらに詳しく調べるには、フィルターを使用して、危険なアプリや一般的に使用されるアプリをチェックします。

たとえば、一般的に使用される危険なクラウド ストレージアプリとコラボレーション アプリを特定する場合は、[ 検出されたアプリ ] ページを使用して、目的のアプリをフィルター処理します。 次に、次のように、承認を 解除するか、ブロック します。

Microsoft Defender ポータルの [Cloud Apps] で、[クラウド検出] を選択します。 次に、[ 検出されたアプリ ] タブを選択します。

[ 検出されたアプリ ] タブの [ カテゴリ別の参照] で 、[ クラウド ストレージ ] と [ コラボレーション] の両方を選択します。

高度なフィルターを使用して、コンプライアンス リスクファクターを SOC 2 = No に設定します。

[ 使用状況] で、[ ユーザー] を 50 を超えるユーザーに設定し、[ トランザクション] を 100 を超える値に設定します。

保存データ暗号化のセキュリティ リスク要因を [サポートされていません] に設定します。 次に、[ リスク スコア] を 6 以下に設定します。

結果がフィルター処理されたら、[一括アクション] チェック ボックスを使用して、一括操作を解除し、それらを 1 つのアクションですべて承認解除して ブロック します。 承認が解除されたら、ブロック スクリプトを使用して、環境内で使用されないようにブロックします。

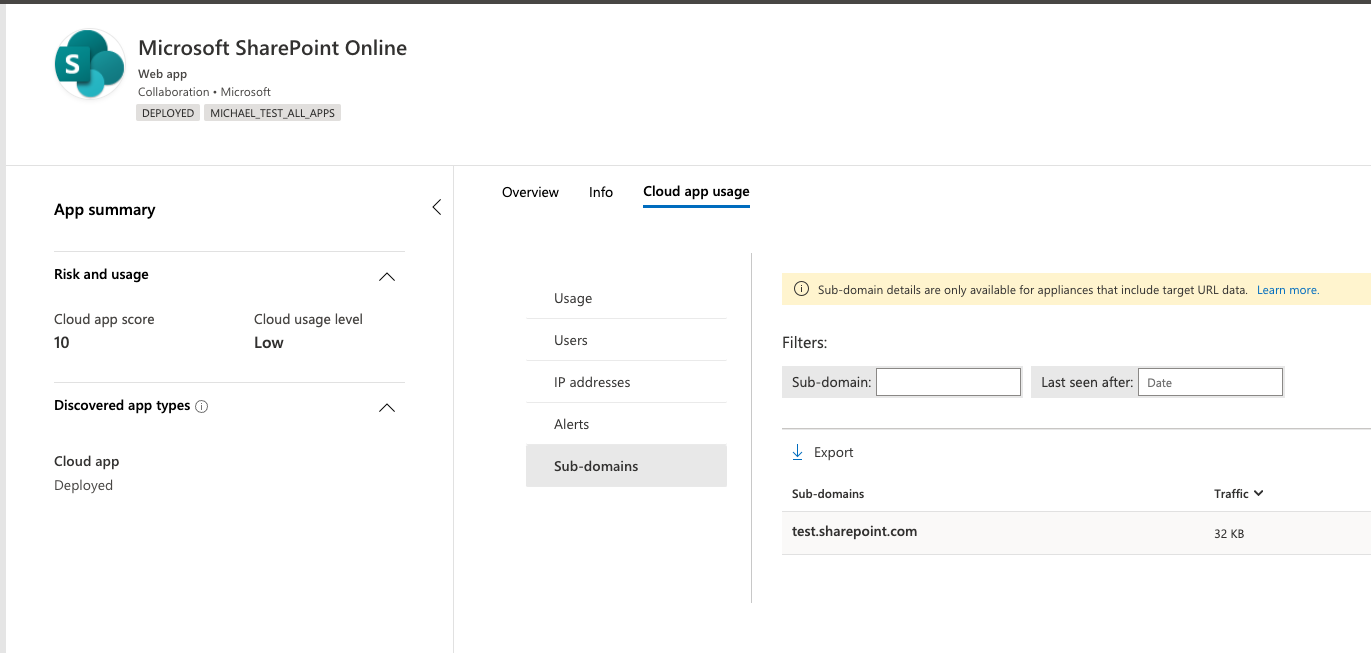

また、検出されたサブドメインを調査することで、使用中の特定のアプリ インスタンスを特定することもできます。 たとえば、さまざまな SharePoint サイトを区別します。

注:

検出されたサブドメインの機能は、2025 年 12 月 31 日までに非推奨となる予定です。 この後、検出サブドメインのサポートは提供されません。

検出されたアプリの詳細については、ターゲット URL データを含むファイアウォールとプロキシでのみサポートされます。 詳細については、「 サポートされているファイアウォールとプロキシ」を参照してください。

Defender for Cloud Apps、トラフィック ログで検出されたサブドメインとアプリ カタログに格納されているデータと一致できない場合、サブドメインには Other というタグが付けられます。

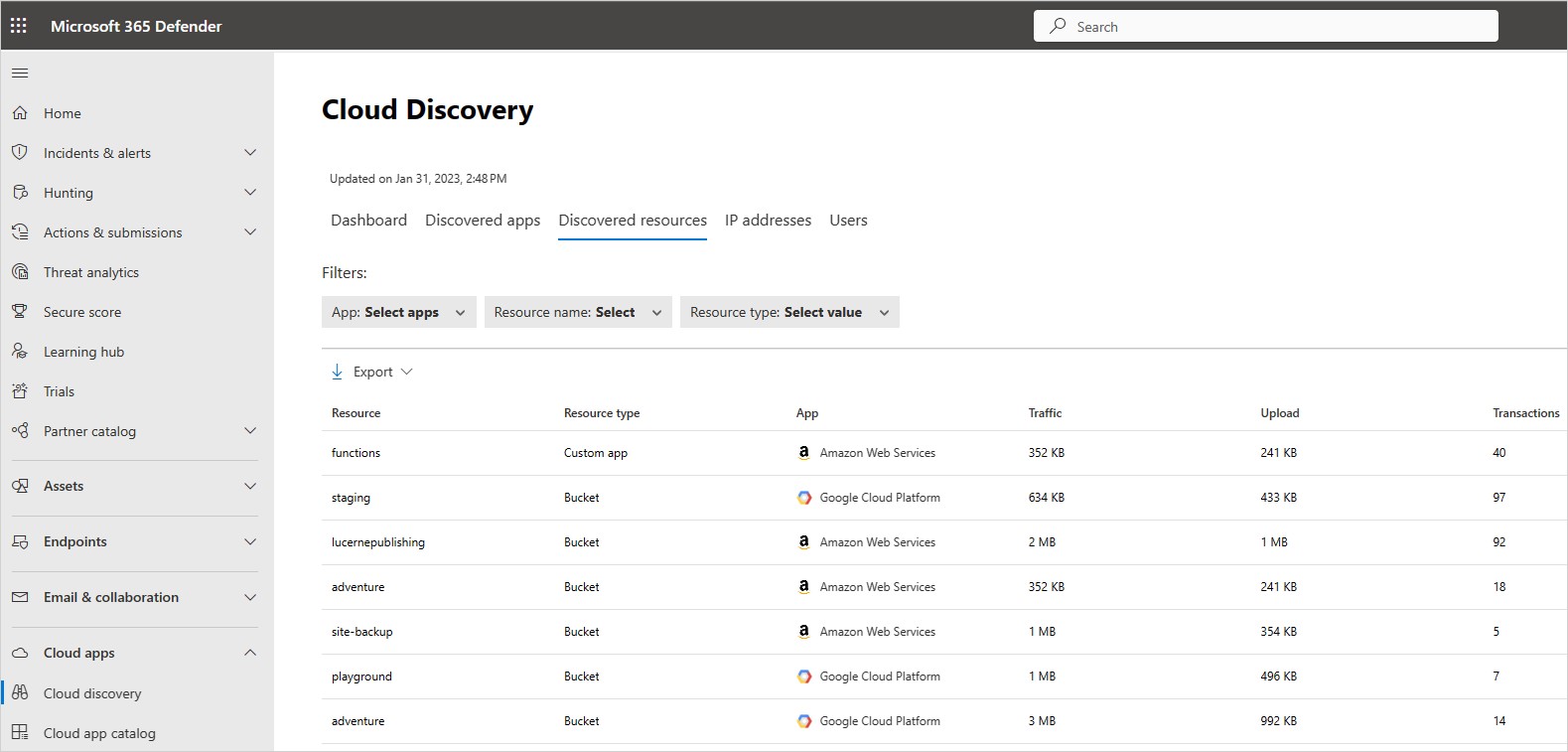

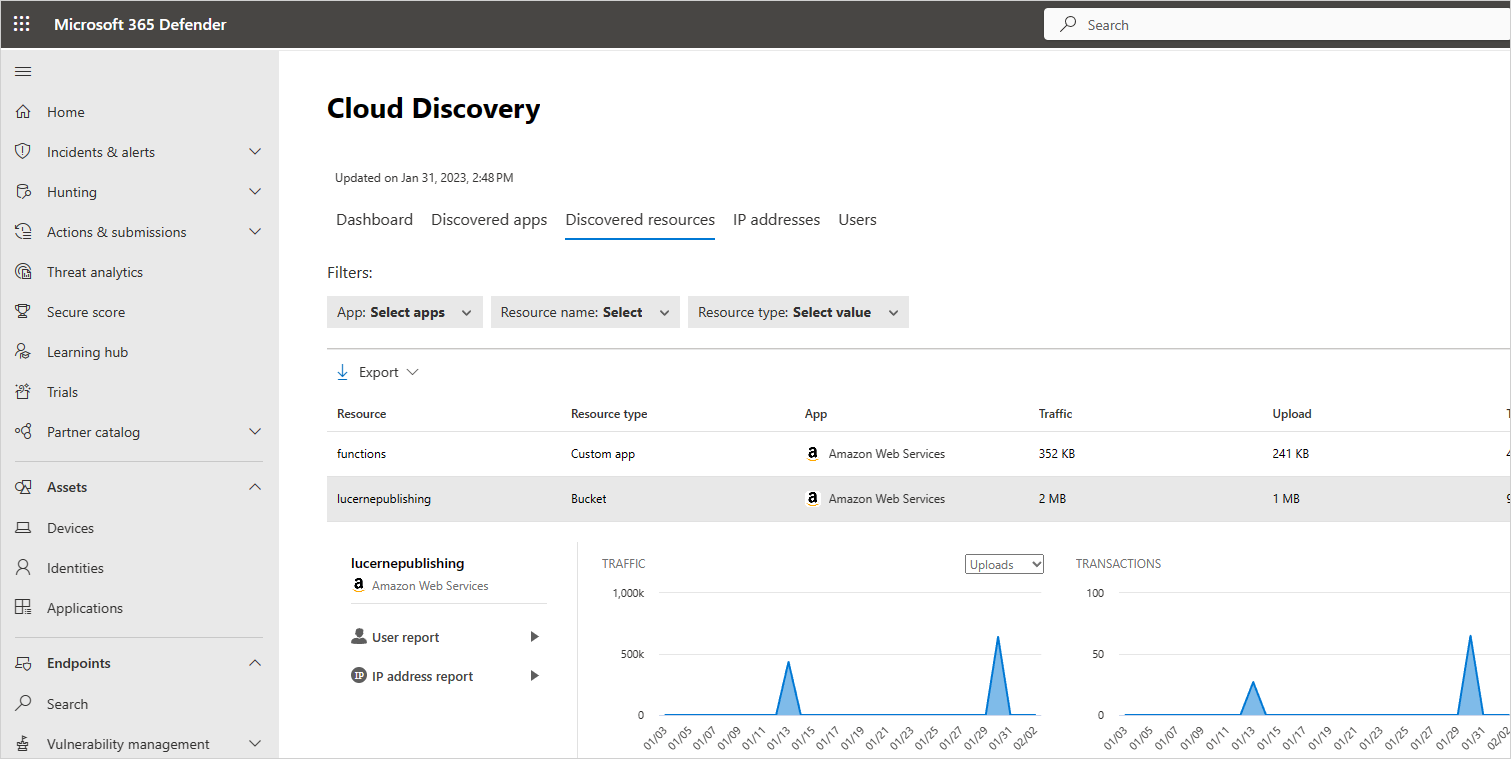

リソースとカスタム アプリを見つける

クラウド検出を使用すると、IaaS リソースと PaaS リソースを調べることもできます。 リソース ホスティング プラットフォーム全体のアクティビティを検出し、ストレージ アカウント、インフラストラクチャ、Azure、Google Cloud Platform、AWS でホストされているカスタム アプリなど、セルフホステッド アプリとリソース全体のデータへのアクセスを表示します。 IaaS ソリューションの全体的な使用状況を確認できるだけでなく、各ソリューションでホストされている特定のリソースとリソースの全体的な使用状況を把握して、リソースごとのリスクを軽減できます。

たとえば、大量のデータがアップロードされた場合は、アップロードされたリソースを検出し、ドリルダウンしてアクティビティを実行したユーザーを確認します。

注:

これは、ターゲット URL データを含むファイアウォールとプロキシでのみサポートされます。 詳細については、「 サポートされているファイアウォールとプロキシ」のサポートされているアプライアンスの一覧を参照してください。

検出されたリソースを表示するには:

Microsoft Defender ポータルの [Cloud Apps] で、[クラウド検出] を選択します。 次に、[ 検出されたリソース ] タブを選択します。

[ 検出されたリソース ] ページで、各リソースをドリルダウンして、発生したトランザクションの種類、誰がアクセスしたかを確認し、ドリルダウンしてユーザーをさらに調査します。

カスタム アプリの場合は、行の末尾にあるオプション メニューを選択し、[ 新しいカスタム アプリの追加] を選択します。 [ このアプリの追加] ダイアログが開きます。ここで、アプリに名前を付け、識別して、クラウド検出ダッシュボードに含めることができます。

クラウド検出エグゼクティブ レポートを生成する

organization全体でのシャドウ IT の使用の概要を確認する最善の方法は、クラウド検出エグゼクティブ レポートを生成することです。 このレポートは、潜在的なリスクの上位を特定し、リスクが解決されるまでリスクを軽減および管理するためのワークフローを計画するのに役立ちます。

クラウド検出エグゼクティブ レポートを生成するには:

Microsoft Defender ポータルの [Cloud Apps] で、[クラウド検出] を選択します。

[ クラウド検出 ] ページで、[ アクション>Generate Cloud Discovery エグゼクティブ レポート] を選択します。

必要に応じて、レポート名を変更し、[ 生成] を選択します。

注:

エグゼクティブサマリーレポートは、元の分析の深さと整合性を維持しながら、明確で簡潔な & 実用的な概要を提供することを目標に、6ページのレポートに改訂されています。

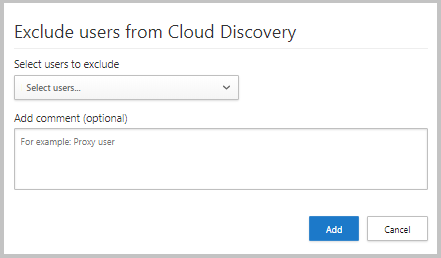

エンティティを除外する

システム ユーザー、IP アドレス、またはデバイスがノイズが多いが関心がない場合、またはシャドウ IT レポートに表示されないエンティティがある場合は、分析されたクラウド検出データからデータを除外する必要があります。 たとえば、ローカル ホストから発信されるすべての情報を除外できます。

除外を作成するには:

Microsoft Defender ポータルで、[設定>Cloud Apps>Cloud Discovery>Exclude エンティティを選択します。

[ 除外されたユーザー]、[ 除外されたグループ]、[ 除外された IP アドレス]、または [ 除外されたデバイス ] タブを選択し、[ +追加 ] ボタンを選択して除外を追加します。

ユーザー エイリアス、IP アドレス、またはデバイス名を追加します。 除外が行われた理由に関する情報を追加することをお勧めします。

注:

- すべてのエンティティの除外は、新しく受信したデータにのみ適用されます。 除外されたエンティティの履歴データは、保持期間 (90 日) を通じて残ります。

- エンティティの除外は、グローバル レポート ストリームでのみサポートされます。 Microsoft Defender for EndpointおよびCloud App Security プロキシ ストリームからのエンティティは、除外ではサポートされていません。

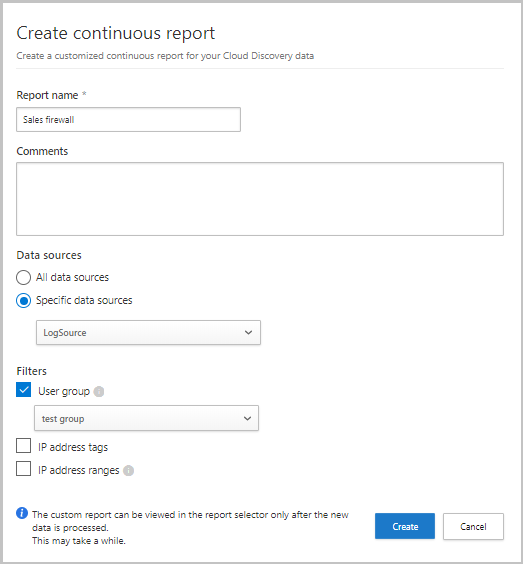

継続的なレポートを管理する

カスタムの継続的レポートを使用すると、organizationのクラウド検出ログ データを監視するときに、より細かい粒度が得られます。 特定の地理的な場所、ネットワーク、サイト、または組織単位でフィルター処理するカスタム レポートを作成します。 既定では、クラウド検出レポート セレクターには次のレポートのみが表示されます。

グローバル レポートは、ログに含まれるすべてのデータ ソースからポータル内のすべての情報を統合します。 グローバル レポートには、Microsoft Defender for Endpointからのデータは含まれません。

データ ソース固有のレポートには、特定のデータ ソースからの情報のみが表示されます。

新しい継続的レポートを作成するには:

Microsoft Defender ポータルで、[設定>Cloud Apps>Cloud Discovery>Continuous report>Create report] を選択します。

レポート名を入力します。

含めるデータ ソース (すべてまたは特定) を選択します。

データに必要なフィルターを設定します。 これらのフィルターには、 ユーザー グループ、 IP アドレス タグ、または IP アドレス範囲を指定できます。 IP アドレス タグと IP アドレス範囲の操作の詳細については、「 ニーズに応じてデータを整理する」を参照してください。

注:

すべてのカスタム レポートは、最大 1 GB の非圧縮データに制限されます。 1 GB を超えるデータがある場合、最初の 1 GB のデータがレポートにエクスポートされます。

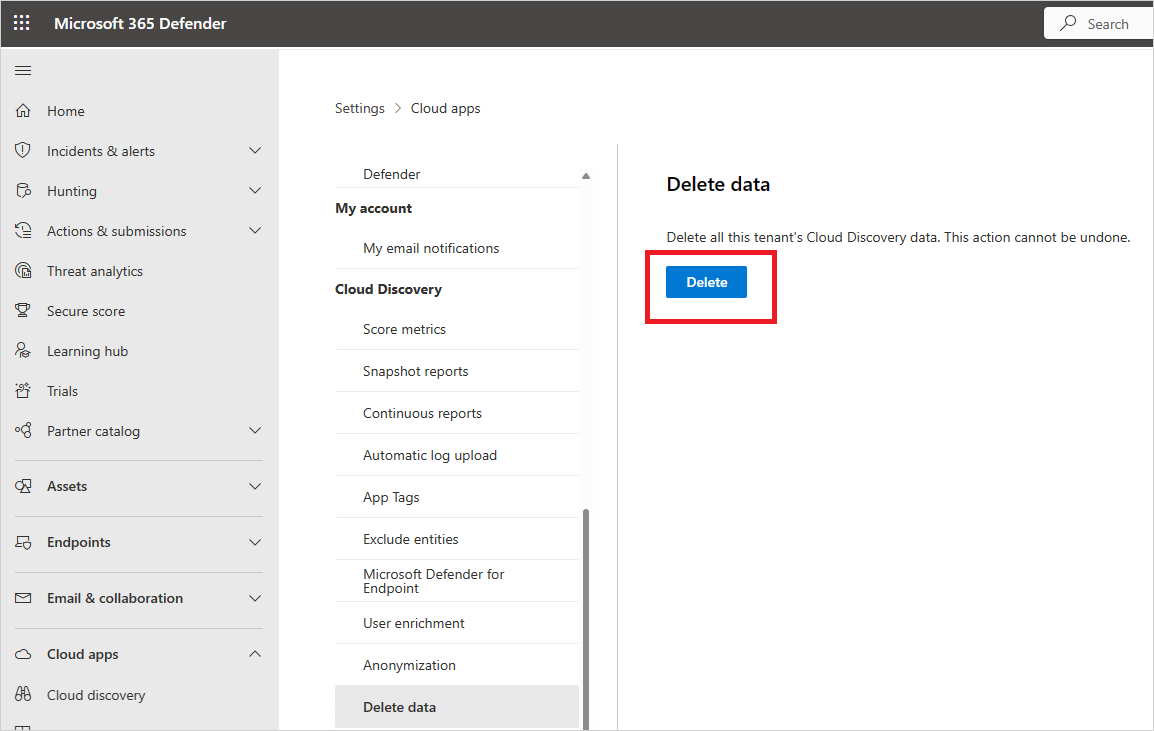

クラウド検出データの削除

次の場合は、クラウド検出データを削除することをお勧めします。

ログ ファイルを手動でアップロードした場合、新しいログ ファイルを使用してシステムを更新してから長い時間が経過し、古いデータが結果に影響を与える必要はありません。

新しいカスタム データ ビューを設定すると、その時点の新しいデータにのみ適用されます。 このような場合は、古いデータを消去してから、もう一度ログ ファイルをアップロードして、カスタム データ ビューでログ ファイル データ内のイベントを取得できるようにする必要があります。

多くのユーザーまたは IP アドレスがしばらくオフラインになった後に最近再び作業を開始した場合、そのアクティビティは異常と識別され、誤検知違反が発生する可能性があります。

重要

データを削除する前に、必ず削除してください。 このアクションは元に戻すことができません。システム内 のすべての クラウド検出データが削除されます。

クラウド検出データを削除するには:

注:

削除プロセスには数分かかり、すぐには実行されません。