Microsoft Defender for Cloud Appsでセッション コントロールを構成して、任意の Web アプリと Microsoft 以外の IdP を操作できます。 この記事では、Okta からリアルタイム セッション コントロールのDefender for Cloud Appsにアプリ セッションをルーティングする方法について説明します。

この記事では、セッション コントロールを使用するように構成されている Web アプリの例として、Salesforce アプリDefender for Cloud Apps使用します。

前提条件

条件付きアクセス アプリ制御を使用するには、organizationに次のライセンスが必要です。

- 構成済みの Okta テナント。

- Microsoft Defender for Cloud Apps

SAML 2.0 認証プロトコルを使用したアプリの既存の Okta シングル サインオン構成

Okta を IdP として使用してアプリのセッション コントロールを構成するには

次の手順を使用して、Web アプリ セッションを Okta からDefender for Cloud Appsにルーティングします。

注:

Okta から提供されるアプリの SAML シングル サインオン情報は、次のいずれかの方法で構成できます。

- オプション 1: アプリの SAML メタデータ ファイルをアップロードする。

- オプション 2: アプリの SAML データを手動で提供する。

次の手順では、オプション 2 を使用します。

手順 1: アプリの SAML シングル サインオン設定を取得する

手順 2: アプリの SAML 情報を使用してDefender for Cloud Appsを構成する

手順 3: 新しい Okta カスタム アプリケーションとアプリのシングル サインオン構成を作成する

手順 4: Okta アプリの情報を使用してDefender for Cloud Appsを構成する

手順 5: Okta カスタム アプリケーションの構成を完了する

手順 6: Defender for Cloud Appsでアプリの変更を取得する

手順 7: アプリの変更を完了する

手順 8: Defender for Cloud Appsで構成を完了する

手順 1: アプリの SAML シングル サインオン設定を取得する

Salesforce で、[ Setup>Settings>Identity>Single Sign-On Settings] を参照します。

[ 単一 Sign-On 設定] で、既存の Okta 構成の名前をクリックします。

![[Salesforce SSO 設定] を選択します。](media/proxy-idp-okta/idp-okta-sf-select-sso-settings.png)

[SAML シングル サインオン設定] ページに表示されている Salesforce の [ログイン URL] をメモしておきます。 これは、後でDefender for Cloud Appsを構成するときに必要になります。

注:

アプリで SAML 証明書が提供されている場合は、証明書ファイルをダウンロードします。

![[Salesforce SSO ログイン URL] を選択します。](media/proxy-idp-okta/idp-okta-sf-copy-saml-sso-login-url.png)

手順 2: アプリの SAML 情報を使用してDefender for Cloud Appsを構成する

Microsoft Defender ポータルで、[設定] を選択します。 次に、[ Cloud Apps] を選択します。

[ 接続済みアプリ] で、[ 条件付きアクセス アプリ制御アプリ] を選択します。

[ + 追加] を選択し、ポップアップで展開するアプリを選択し、[ ウィザードの開始] を選択します。

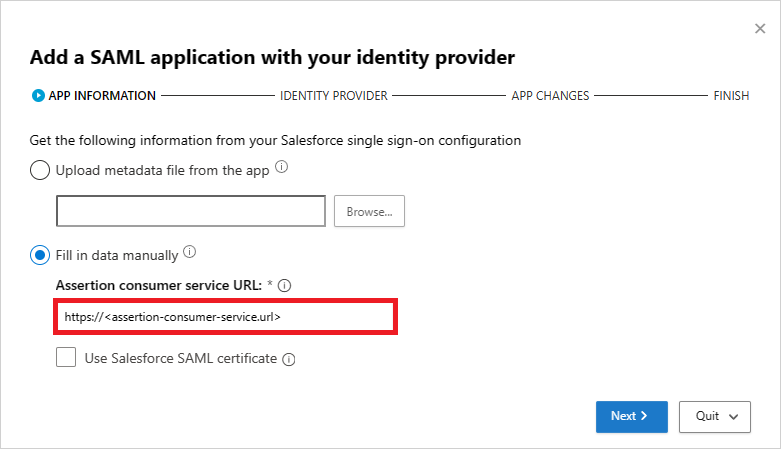

[APP INFORMATION]\( アプリ情報 \) ページ で、[データを手動で入力する] を選択し、[ アサーション コンシューマー サービス URL] に前にメモした Salesforce ログイン URL を 入力し、[ 次へ] をクリックします。

注:

アプリで SAML 証明書が提供されている場合は、[SAML 証明書<app_name>使用] を選択し、証明書ファイルをアップロードします。

手順 3: 新しい Okta カスタム アプリケーションと App Single Sign-On 構成を作成する

注:

エンドユーザーのダウンタイムを制限し、既存の既知の適切な構成を保持するには、新しい カスタム アプリケーション と シングル Sign-On 構成を作成することをお勧めします。 これが不可能な場合は、関連する手順をスキップします。 たとえば、構成するアプリで複数の シングル Sign-On 構成の作成がサポートされていない場合は、新しいシングル サインオンの作成手順をスキップします。

Okta 管理 コンソールの [アプリケーション] で、アプリの既存の構成のプロパティを表示し、設定をメモします。

[ アプリケーションの追加] をクリックし、[ 新しいアプリの作成] をクリックします。 一意の名前である必要がある 対象ユーザー URI (SP エンティティ ID) の値とは別に、前に説明した設定を使用して新しいアプリケーションを構成します。 このアプリケーションは、後でDefender for Cloud Appsを構成するときに必要になります。

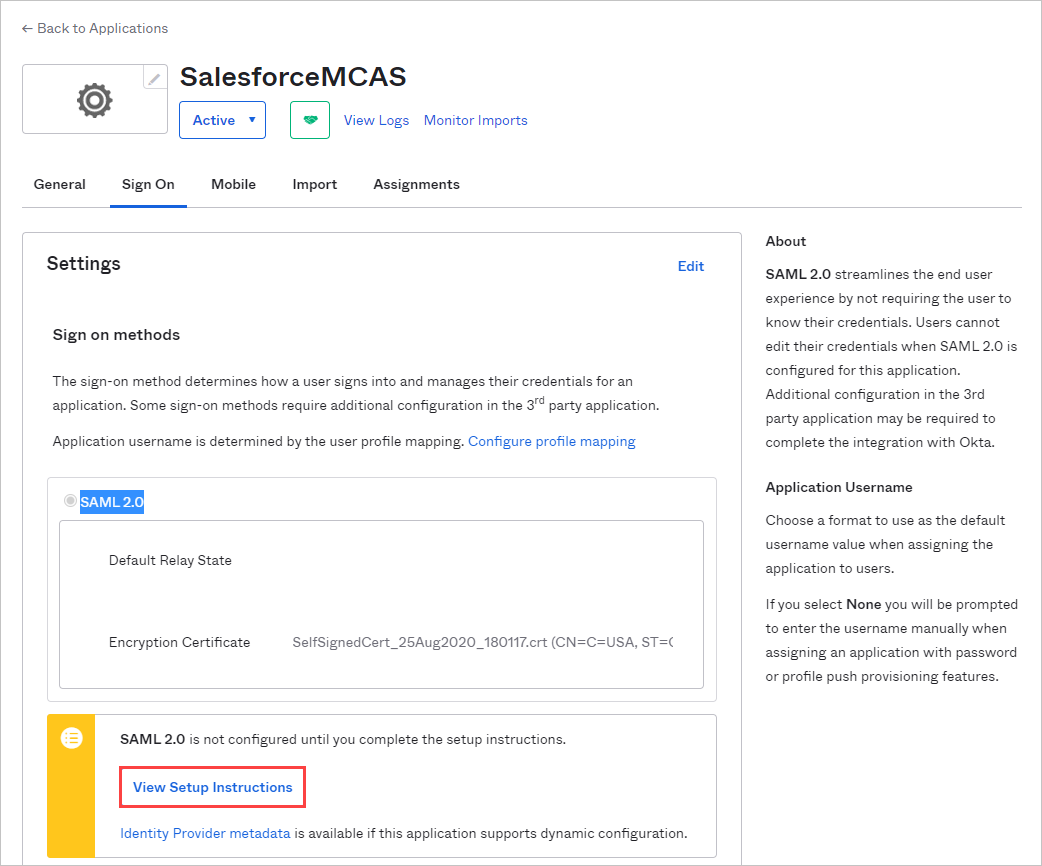

[アプリケーション] に移動し、既存の Okta 構成を表示し、[サインオン] タブで [セットアップ手順の表示] を選択します。

ID プロバイダーの単一 Sign-On URL を書き留め、ID プロバイダーの署名証明書 (X.509) をダウンロードします。 後でこの値が必要になります。

Salesforce に戻り、既存の Okta シングル サインオン設定ページで、すべての設定を書き留めます。

新しい SAML シングル サインオン構成を作成します。 カスタム アプリケーションの対象ユーザー URI (SP エンティティ ID) と一致する必要があるエンティティ ID 値とは別に、前に説明した設定を使用してシングル サインオンを構成します。 これは、後でDefender for Cloud Appsを構成するときに必要になります。

新しいアプリケーションを保存したら、[割り当て] ページに移動し、アプリケーションへのアクセスを必要とするPeopleまたはグループを割り当てます。

手順 4: Okta アプリの情報を使用してDefender for Cloud Appsを構成する

[ID プロバイダーのDefender for Cloud Apps] ページに戻り、[次へ] をクリックして続行します。

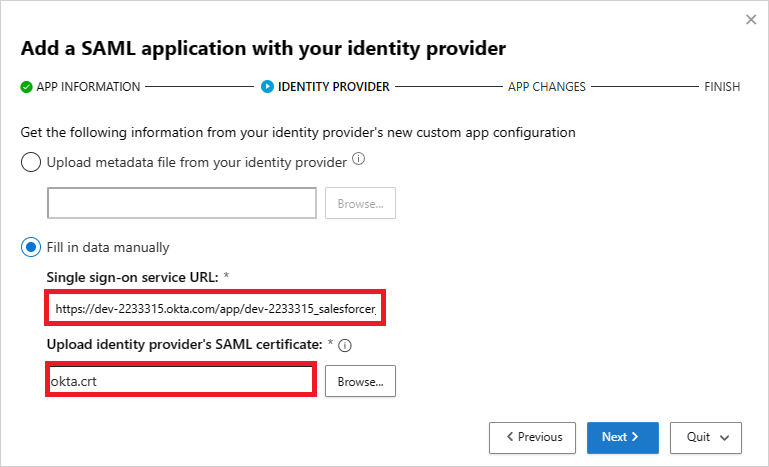

次のページ で、[データを手動で入力する] を選択し、次の操作を行い、[ 次へ] をクリックします。

- [ シングル サインオン サービス URL] に、前にメモした Salesforce ログイン URL を 入力します。

- [ ID プロバイダーの SAML 証明書のアップロード] を 選択し、先ほどダウンロードした証明書ファイルをアップロードします。

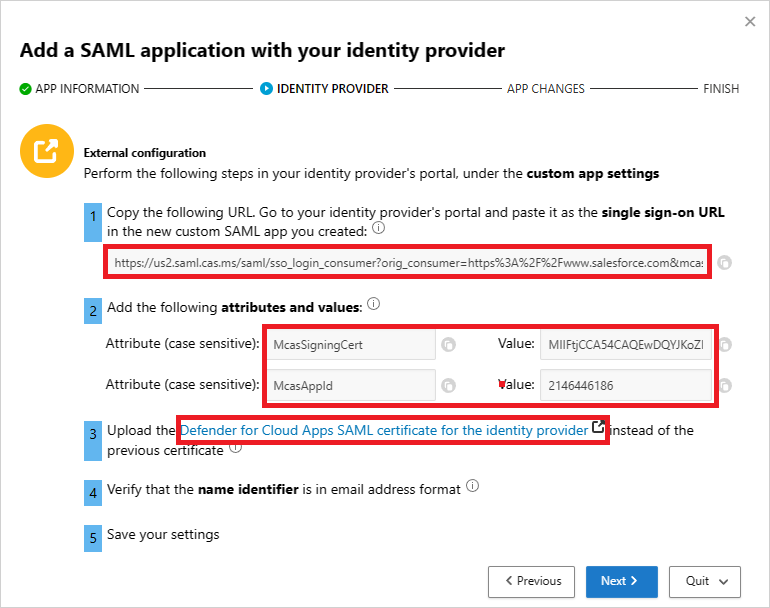

次のページで、次の情報を書き留め、[ 次へ] をクリックします。 後で情報が必要になります。

- Defender for Cloud Apps のシングル サインオン URL

- Defender for Cloud Apps の属性と値

注:

ID プロバイダーのDefender for Cloud Apps SAML 証明書をアップロードするオプションが表示される場合は、クリックして証明書ファイルをダウンロードします。 後でこの値が必要になります。

手順 5: Okta カスタム アプリケーションの構成を完了する

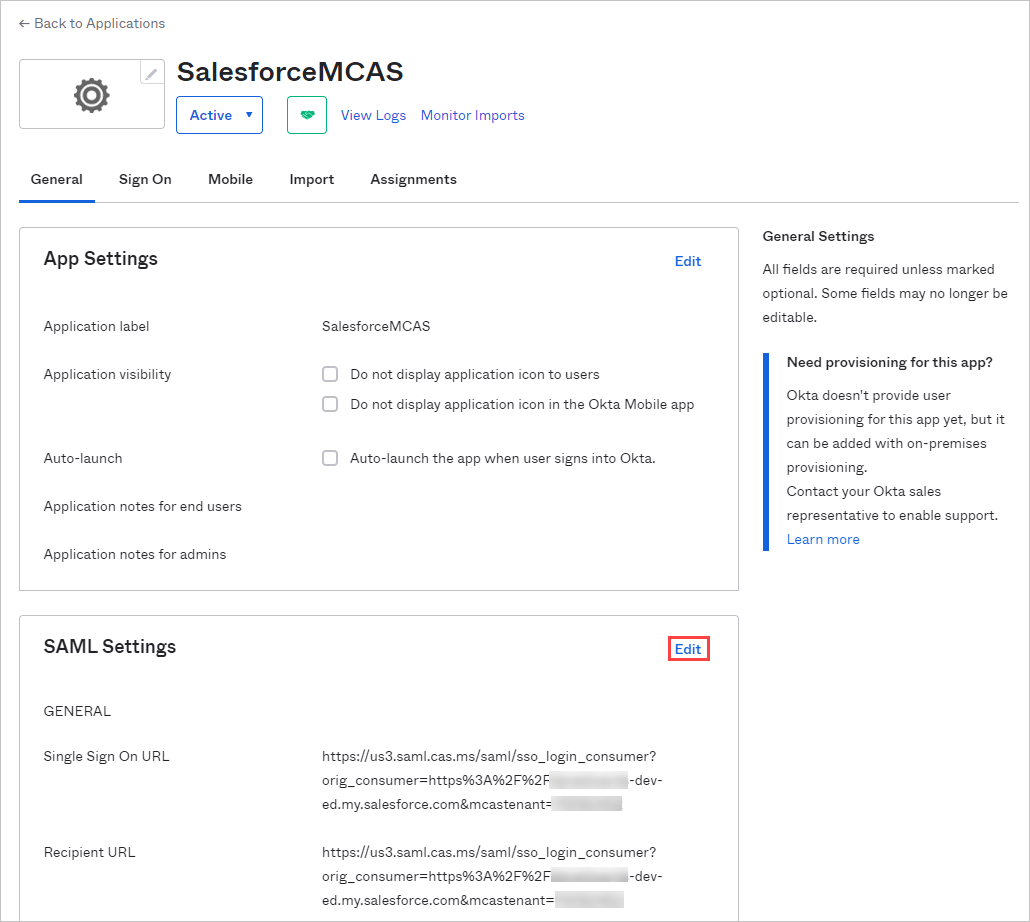

Okta 管理 コンソールに戻り、[アプリケーション] で、前に作成したカスタム アプリケーションを選択し、[全般>SAML 設定] で [編集] をクリックします。

[シングル サインオン URL] フィールドで、URL を前にメモした Defender for Cloud Apps シングル サインオン URL に置き換え、設定を保存します。

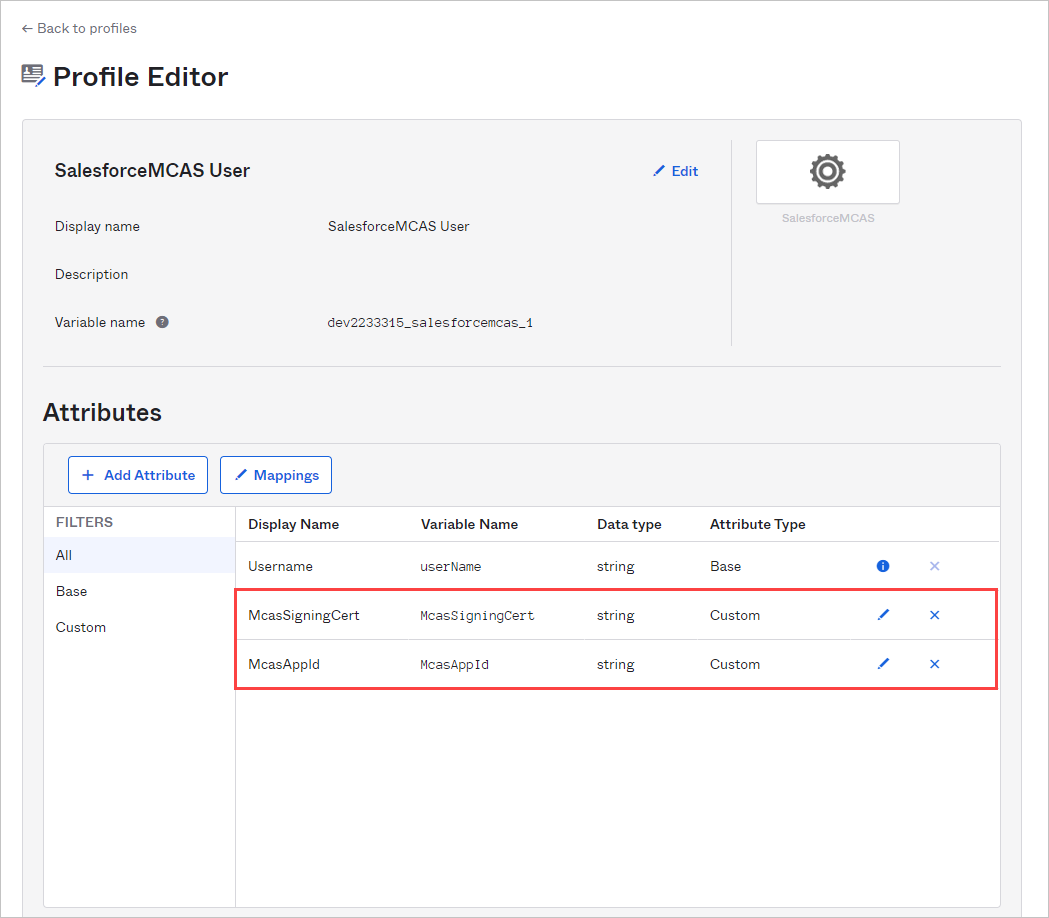

[ディレクトリ] で、[プロファイル エディター] を選択し、先ほど作成したカスタム アプリケーションを選択し、[プロファイル] をクリックします。 次の情報を使用して属性を追加します。

表示名 変数名 データ型 属性の種類 McasSigningCert McasSigningCert string カスタム McasAppId McasAppId string カスタム

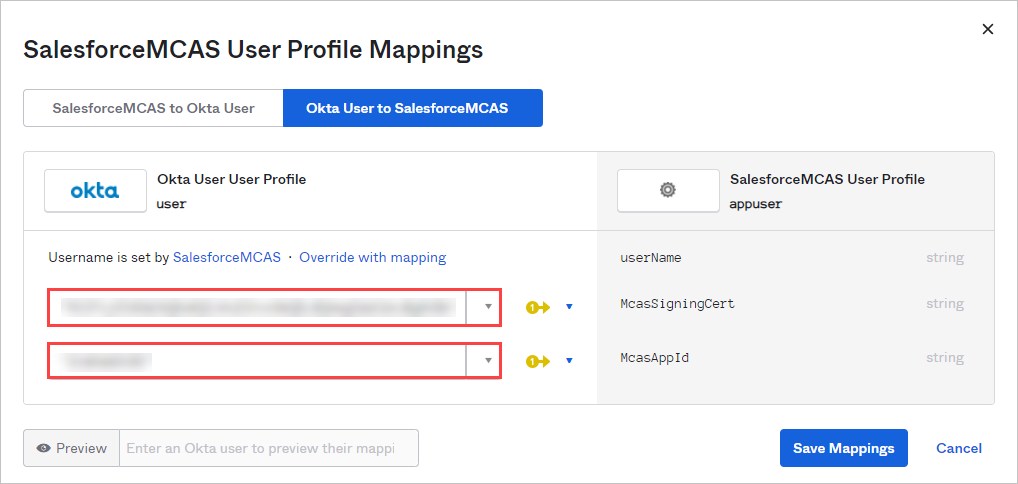

[プロファイル エディター] ページに戻り、前に作成したカスタム アプリケーションを選択し、[マッピング] をクリックし、[Okta User to {custom_app_name}] を選択します。 McasSigningCert 属性と McasAppId 属性を、前に説明したDefender for Cloud Apps属性値にマップします。

注:

- 値を二重引用符 (") で囲んでください

- Okta では、属性を 1024 文字に制限します。 この制限を軽減するには、説明に従ってプロファイル エディターを使用して属性を追加します。

設定内容を保存します。

手順 6: Defender for Cloud Appsでアプリの変更を取得する

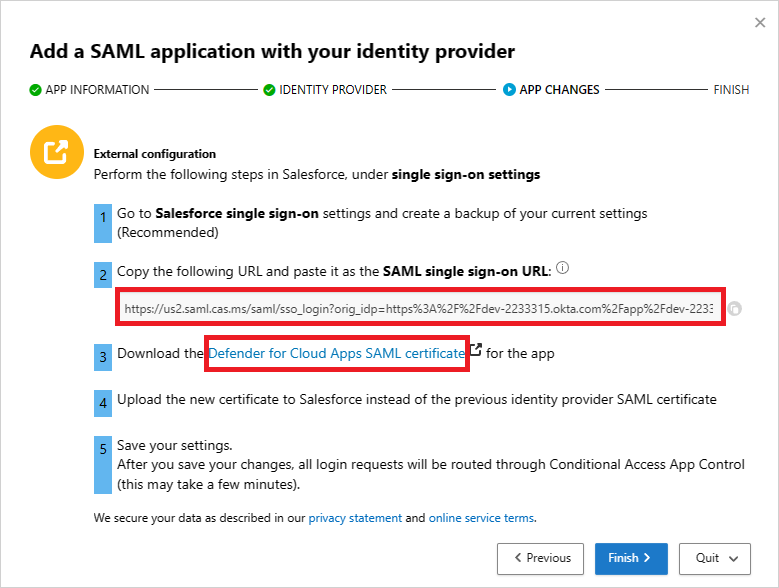

[アプリの変更のDefender for Cloud Apps] ページに戻り、次の操作を行いますが、[完了] をクリックしないでください。 後で情報が必要になります。

- Defender for Cloud Apps SAML シングル サインオン URL をコピーする

- Defender for Cloud Apps SAML 証明書をダウンロードする

手順 7: アプリの変更を完了する

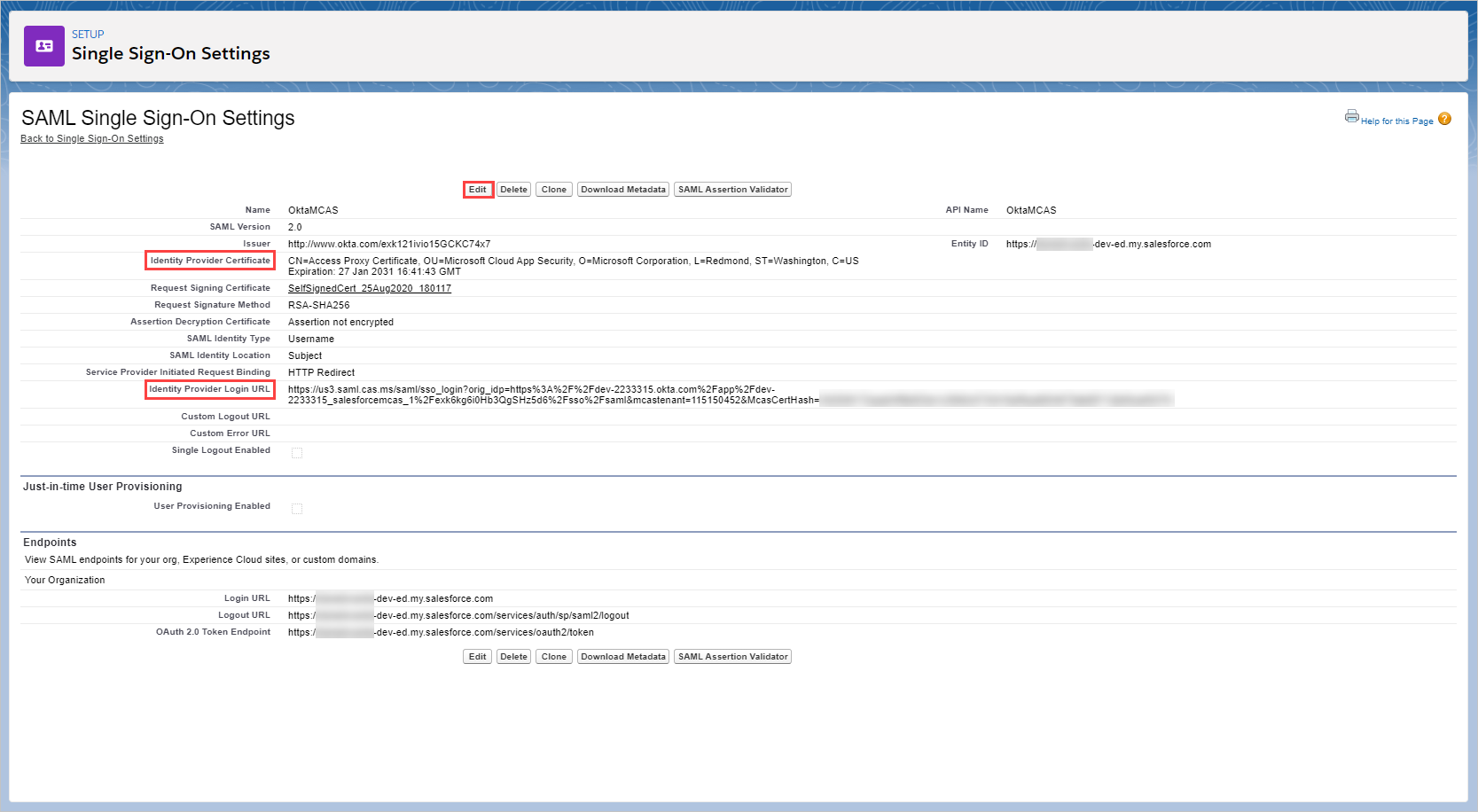

Salesforce で、 Setup>Settings>Identity>Single Sign-On Settings に移動し、次の操作を行います。

[推奨]現在の設定のバックアップを作成します。

[ID プロバイダー ログイン URL] フィールドの値を、前にメモしたDefender for Cloud Apps SAML シングル サインオン URL に置き換えます。

前にダウンロードしたDefender for Cloud Apps SAML 証明書をアップロードします。

[保存] をクリックします。

注:

- 設定を保存すると、関連付けられているすべてのログイン要求がこのアプリに対して条件付きアクセス アプリ制御によってルーティングされます。

- Defender for Cloud Apps SAML 証明書は 1 年間有効です。 有効期限が切れた後、新しい証明書を生成する必要があります。

手順 8: Defender for Cloud Appsで構成を完了する

- [アプリの変更のDefender for Cloud Apps] ページに戻り、[完了] をクリックします。 ウィザードが完了すると、このアプリに関連付けられているすべてのログイン要求が条件付きアクセス アプリ制御によってルーティングされます。

関連コンテンツ

問題が発生した場合は、ここにお問い合わせください。 製品の問題に関するサポートまたはサポートを受けるためには、 サポート チケットを開いてください。