ネットワーク保護を有効にする

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

- Linux (Linux のネットワーク保護に関するページを参照)

- macOS (「 macOS のネットワーク保護」を参照)

ヒント

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

ネットワーク保護 は、従業員がアプリケーションを使用して、フィッシング詐欺、悪用、その他の悪意のあるコンテンツをインターネット上でホストする可能性のある危険なドメインにアクセスするのを防ぐのに役立ちます。 テスト環境で ネットワーク保護を監査して、ネットワーク保護 を有効にする前にブロックされるアプリを確認できます。

ネットワーク保護が有効になっているかどうかを確認する

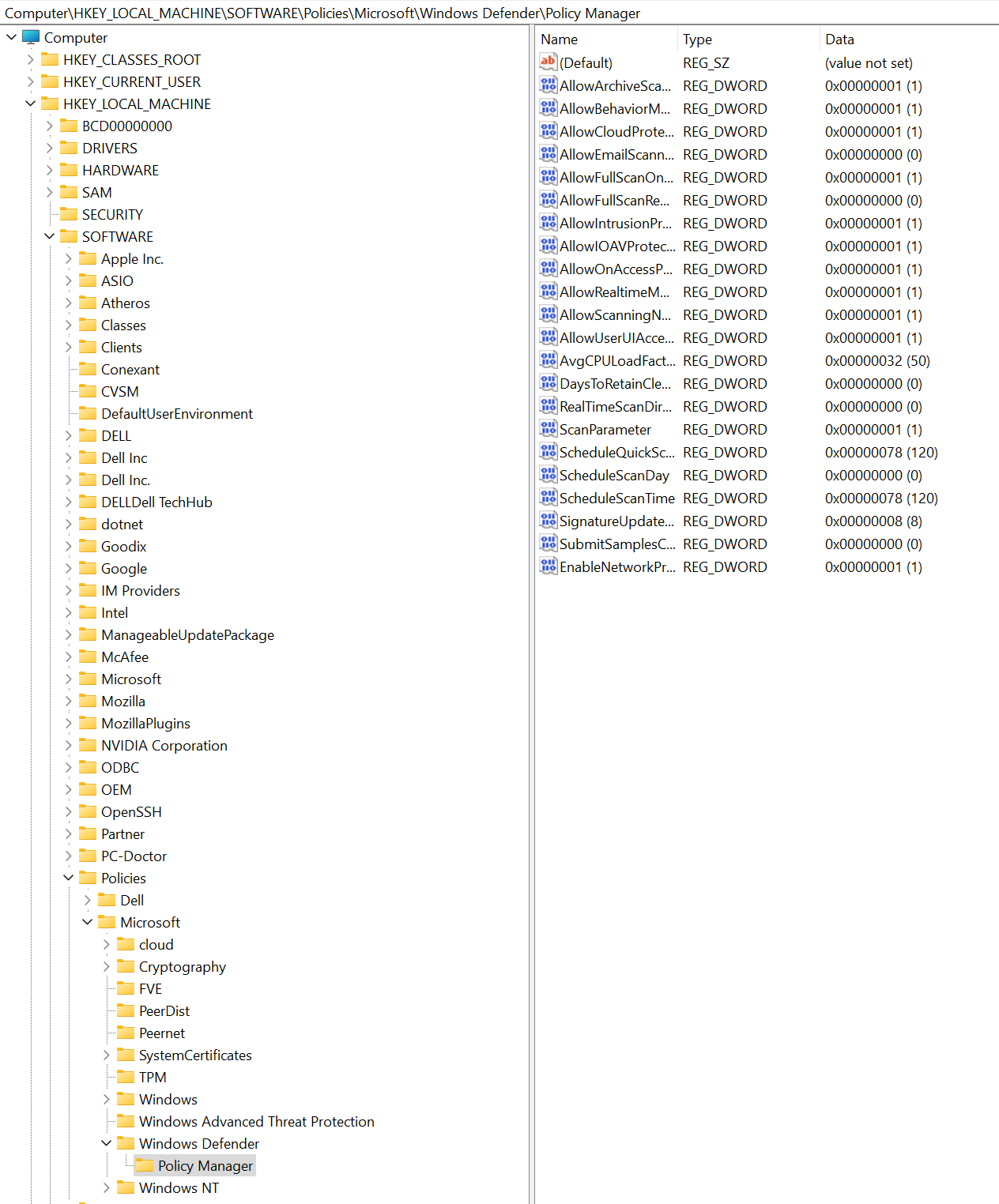

レジストリ エディターを使用して、ローカル デバイスでネットワーク保護が有効になっているかどうかを確認します。

タスク バーの [スタート ] ボタンを選択し、「 regedit」 と入力してレジストリ エディターを開きます。

サイド メニューから [HKEY_LOCAL_MACHINE ] を選択します。

入れ子になったメニューから SOFTWARE>Policies>Microsoft>Windows Defender>Policy Manager に移動します。

キーが見つからない場合は、[ SOFTWARE>Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection に移動します。

ネットワーク保護を有効にする

次のいずれかの方法を使用してネットワーク保護を有効にします。

PowerShell

スタート メニューに「powershell」と入力し、[Windows PowerShell] を右クリックして [管理者として実行] を選択します。

次のコマンドレットを入力します。

Set-MpPreference -EnableNetworkProtection Enabled省略可能: 次のコマンドレットを使用して、監査モードで機能を有効にします。

Set-MpPreference -EnableNetworkProtection AuditMode機能をオフにするには、

AuditModeまたはEnabledの代わりにDisabledを使用します。

モバイル デバイスの管理 (MDM)

./Vendor/MSFT/Policy/Config/Defender/EnableNetworkProtection 構成サービス プロバイダー (CSP) を使用して、ネットワーク保護を有効または無効にするか、監査モードを有効にします。

ネットワーク保護を有効または無効にする、または監査モードを有効にする前に、Microsoft Defender マルウェア対策プラットフォームを最新バージョンに更新します。

Microsoft Intune

Microsoft Defender for Endpoint Baseline メソッド

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>セキュリティ ベースライン>Microsoft Defender for Endpoint Baseline] に移動します。

[ プロファイルの作成] を選択し、プロファイルの名前を指定して、[ 次へ] を選択します。

[構成設定] セクションで、[攻撃対象の Surface の縮小規則] に移動し>[ネットワーク保護を有効にする] の [ブロック]、[有効化]、または [監査] を設定します。 [次へ] を選択します。

組織で必要に応じて、適切な スコープ タグ と 割り当てを 選択します。

すべての情報を確認し、[ 作成] を選択します。

ウイルス対策ポリシーの方法

Microsoft Intune 管理センターにサインインします。

[エンドポイント セキュリティ>Antivirus] に移動します。

[ポリシーの作成] を選択します。

[ポリシーの作成] ポップアップで、[プラットフォーム] ボックスの一覧から [Windows 10、Windows 11、および Windows Server] を選択します。

[プロファイル] の一覧から [Microsoft Defender ウイルス対策] を選択し、[作成] を選択します。

プロファイルの名前を指定し、[ 次へ] を選択します。

[構成設定] セクションで、[ネットワーク保護を有効にする] で [無効]、[有効 (ブロック モード)] または [有効 (監査モード)] を選択し、[次へ] を選択します。

組織で必要に応じて、適切な [割り当て] タグと [スコープ] タグ を選択します。

すべての情報を確認し、[ 作成] を選択します。

構成プロファイルメソッド

Microsoft Intune 管理センター (https://intune.microsoft.com) にサインインします。

[デバイス]>[構成プロファイル]>[プロファイルの作成] に移動します。

[ プロファイルの作成 ] ポップアップで、[ プラットフォーム ] を選択し、[ プロファイルの種類 ] を [テンプレート] として選択します。

[テンプレート名] で、テンプレートの一覧から [エンドポイント保護] を選択し、[作成] を選択します。

[Endpoint protection>Basics] に移動し、プロファイルの名前を指定し、[次へ] を選択します。

[ 構成設定 ] セクションで、 Microsoft Defender Exploit Guard>Network フィルター処理>Network 保護>Enable または Audit に移動 します。 [次へ] を選択します。

組織で必要に応じて、適切な スコープ タグ、 割り当て、 および適用性ルール を選択します。 管理者は、より多くの要件を設定できます。

すべての情報を確認し、[ 作成] を選択します。

グループ ポリシー

ドメインに参加しているコンピューターまたはスタンドアロン コンピューターでネットワーク保護を有効にするには、次の手順に従います。

スタンドアロン コンピューターで、[ スタート] に移動し、「 グループ ポリシーの編集」と入力して選択します。

-又は-

ドメインに参加しているグループ ポリシー管理コンピューターで、 グループ ポリシー管理コンソールを開き、構成するグループ ポリシー オブジェクトを右クリックし、[編集] を選択 します。

[グループ ポリシー管理エディター] で、[コンピューターの構成] に移動し、[管理用テンプレート] を選択します。

ツリーを Windows コンポーネント>Microsoft Defender ウイルス対策>Microsoft Defender Exploit Guard>Network 保護に展開します。

注:

以前のバージョンの Windows では、グループ ポリシー パスに "Microsoft Defender ウイルス対策" ではなく "Windows Defender ウイルス対策" と表示される場合があります。

[ 危険な Web サイトにユーザーとアプリがアクセスできないようにする ] 設定をダブルクリックし、オプションを [有効] に設定します。 [オプション] セクションで、次のいずれかのオプションを指定する必要があります。

- ブロック - ユーザーは悪意のある IP アドレスとドメインにアクセスできません。

- 無効 (既定値) - ネットワーク保護機能は機能しません。 ユーザーは悪意のあるドメインへのアクセスをブロックされません。

- 監査モード - ユーザーが悪意のある IP アドレスまたはドメインにアクセスすると、Windows イベント ログにイベントが記録されます。 ただし、ユーザーはアドレスへのアクセスをブロックされません。

重要

ネットワーク保護を完全に有効にするには、[グループ ポリシー] オプションを [有効] に設定し、[オプション] ドロップダウン メニューで [ ブロック ] を選択する必要があります。

注:

省略可能: 「ネットワーク保護が有効かどうかを確認 する」の手順に従って、グループ ポリシー設定が正しいことを確認します。

Microsoft 構成マネージャー

Configuration Manager コンソールを開きます。

[資産とコンプライアンス>Endpoint Protection>Windows Defender Exploit Guard に移動します。

リボンから [ Exploit Guard Policy の作成 ] を選択して、新しいポリシーを作成します。

- 既存のポリシーを編集するには、ポリシーを選択し、リボンまたは右クリック メニューから [プロパティ ] を選択します。 [ネットワーク保護] タブから [ネットワーク保護の構成] オプションを編集します。

[ 全般 ] ページで、新しいポリシーの名前を指定し、[ ネットワーク保護 ] オプションが有効になっていることを確認します。

[ ネットワーク保護 ] ページで、[ ネットワーク保護の構成 ] オプションに対して次のいずれかの設定を選択します。

- Block

- 監査

- Disabled

残りの手順を完了し、ポリシーを保存します。

リボンから [ 展開 ] を選択して、ポリシーをコレクションに展開します。

重要

Configuration Manager から Exploit Guard ポリシーを展開すると、展開を削除しても Exploit Guard 設定はクライアントから削除されません。

Delete not supported は、クライアントの Exploit Guard デプロイを削除した場合、Configuration Manager クライアントのExploitGuardHandler.logに記録されます。

SYSTEM コンテキストで次の PowerShell スクリプトを実行して、これらの設定を削除できます。

$defenderObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_Defender02" -Filter "InstanceID='Defender' and ParentID='./Vendor/MSFT/Policy/Config'"

$defenderObject.AttackSurfaceReductionRules = $null

$defenderObject.AttackSurfaceReductionOnlyExclusions = $null

$defenderObject.EnableControlledFolderAccess = $null

$defenderObject.ControlledFolderAccessAllowedApplications = $null

$defenderObject.ControlledFolderAccessProtectedFolders = $null

$defenderObject.EnableNetworkProtection = $null

$defenderObject.Put()

$exploitGuardObject = Get-WmiObject -Namespace "root/cimv2/mdm/dmmap" -Class "MDM_Policy_Config01_ExploitGuard02" -Filter "InstanceID='ExploitGuard' and ParentID='./Vendor/MSFT/Policy/Config'"

$exploitGuardObject.ExploitProtectionSettings = $null

$exploitGuardObject.Put()

関連項目

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示