重要

一部の情報は、リリース前の製品に関連しており、商用リリース前に大幅に変更される可能性があります。 Microsoft は、ここに記載された情報に関して、明示または黙示を問わず、いかなる保証も行いません。

概要

Microsoft では、ネットワーク保護機能を Linux に導入しています。

ネットワーク保護は、インターネット ベースのイベントからデバイスの攻撃面を減らすのに役立ちます。 これにより、従業員がアプリケーションを使用して、ホストする可能性のある危険なドメインにアクセスできなくなります。

- フィッシング詐欺

- 悪用

- インターネット上の他の悪意のあるコンテンツ

ネットワーク保護により、SmartScreen Microsoft Defenderのスコープが拡張され、低評判ソースへの接続を試みるすべての送信 HTTP トラフィックがブロックされます。 送信 HTTP トラフィックのブロックは、ドメインまたはホスト名に基づいています。

Linux の Web コンテンツ フィルター処理

Linux 用ネットワーク保護を使用したテストには、Web コンテンツ フィルターを使用できます。 「Web コンテンツのフィルター処理」を参照してください。

既知の問題

- ネットワーク保護は、仮想プライベート ネットワーク (VPN) トンネルとして実装されます。 カスタム nftables/iptables スクリプトを使用した高度なパケット ルーティング オプションを使用できます。

- 現時点では、エンド ユーザー エクスペリエンスのブロック/警告は使用できません。

注:

Linux のほとんどのサーバー インストールには、グラフィカル ユーザー インターフェイスと Web ブラウザーがありません。 Linux での Web 脅威保護の有効性を評価するには、グラフィカル ユーザー インターフェイスと Web ブラウザーを使用して非運用サーバーでテストすることをお勧めします。

前提条件

- ライセンス: Defender for Endpoint テナントの有料または試用版サブスクリプションが必要です。

- 前提条件: Linux 上の Defender for Endpoint の前提条件

- Microsoft Defender for Endpoint Linux クライアント バージョン: Insiders-Slow または insiders-Fast チャネルで 101.78.13 以降。

重要

Linux のネットワーク保護を評価するには、組織 ID を使用して xplatpreviewsupport@microsoft.com に電子メールを送信します。 要求ごとにテナントで機能を有効にします。 ネットワーク保護機能は、AMD64 ベースの Linux サーバーでのみプレビューで使用できます。

手順

Linux を手動でデプロイする方法については、「Linux にMicrosoft Defender for Endpointを手動でデプロイする」を参照してください

次の例は、insiders-Fast チャネルの ubuntu 20.04 の mdatp パッケージに必要なコマンドのシーケンスを示しています。

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

デバイスのオンボード

デバイスをオンボードするには、Microsoft Defender ポータルから Linux サーバー用の Python オンボード パッケージをダウンロードする必要があります。 [設定>デバイス管理>Onboarding] に移動し、次のコマンドを実行します。

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Validation

ネットワーク保護が常にブロックされているサイトに影響を与えるかどうかを確認します。

診断ログを検査する

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

検証モードを終了するには

ネットワーク保護を無効にし、ネットワーク接続を再起動します。

sudo mdatp config network-protection enforcement-level --value disabled

高度な構成

既定では、Linux ネットワーク保護は既定のゲートウェイでアクティブです。ルーティングとトンネリングは内部的に構成されます。 ネットワーク インターフェイスをカスタマイズするには、/opt/microsoft/mdatp/conf/ 構成ファイルから networkSetupMode パラメーターを変更し、サービスを再起動します。

sudo systemctl restart mdatp

構成ファイルを使用すると、ユーザーは次のカスタマイズも可能になります。

- プロキシ設定

- SSL 証明書ストア

- トンネリング デバイス名

- IP

- その他

Linux 上のMicrosoft Defender for Endpointで説明されているように、すべてのディストリビューションに対して既定値がテストされました

Microsoft Defender ポータル

また、Microsoft Defender>Settings>Endpoints>[カスタム ネットワーク インジケーター] トグルが有効に設定されているAdvanced 機能を確認します。

重要

上記の [カスタム ネットワーク インジケーター] トグルは、Windows を含む Network Protection サポートを持つすべてのプラットフォームのカスタム インジケーターの有効化を制御します。 インジケーターを適用するには、Windows でネットワーク保護を明示的に有効にする必要があることを思い出してください。

機能を探索する方法

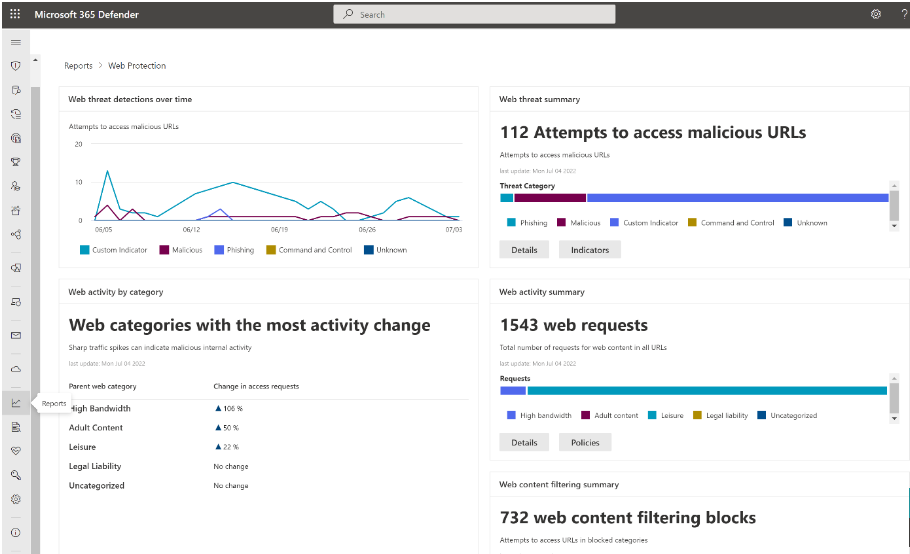

Web 脅威保護を使用して web 脅威からorganizationを保護する方法について説明します。

- Web 脅威保護は、Microsoft Defender for Endpointの Web 保護の一部です。 ネットワーク保護を使用して、Web の脅威からデバイスを保護します。

カスタム インジケーターの種類のブロックを取得するには、侵害のカスタム インジケーター フローを実行します。

-

注:

ポリシーを削除したり、デバイス グループを変更したりすると、ポリシーの展開が遅れる可能性があります。 ヒント: デバイス グループでカテゴリを選択せずにポリシーを展開できます。 このアクションでは、ブロック ポリシーを作成する前にユーザーの動作を理解するのに役立つ監査専用ポリシーが作成されます。

デバイス グループの作成は、Defender for Endpoint プラン 1 とプラン 2 でサポートされています。

Microsoft Defender for EndpointをDefender for Cloud Appsと統合すると、ネットワーク保護が有効な macOS デバイスにはエンドポイント ポリシーの適用機能があります。

注:

検出やその他の機能は、現在、これらのプラットフォームではサポートされていません。

シナリオ

パブリック プレビューでは、次のシナリオがサポートされます。

Web の脅威に対する保護

Web 脅威保護は、Microsoft Defender for Endpointの Web 保護の一部です。 ネットワーク保護を使用して、Web の脅威からデバイスを保護します。 Microsoft Edge や Chrome や Firefox などの一般的なサード パーティのブラウザーと統合することで、Web 脅威保護は Web プロキシなしで Web 脅威を阻止します。 Web 脅威保護は、オンプレミスまたは離れている間にデバイスを保護できます。 Web 脅威保護は、次の種類のサイトへのアクセスを停止します。

- フィッシング サイト

- マルウェア ベクター

- サイトを悪用する

- 信頼されていないサイトまたは低評価サイト

- カスタム インジケーター リストでブロックしたサイト

詳細については、「Web 脅威からorganizationを保護する」を参照してください。

侵害のカスタム インジケーター

侵害インジケーター (IoCs) マッチングは、すべてのエンドポイント保護ソリューションで不可欠な機能です。 この機能により、SecOps は検出およびブロック (防止と応答) のインジケーターの一覧を設定できます。

エンティティの検出、防止、除外を定義するインジケーターを作成します。 実行するアクションと、アクションを適用する期間と、適用するデバイス グループのスコープを定義できます。

現在サポートされているソースは、Defender for Endpoint のクラウド検出エンジン、自動調査と修復エンジン、エンドポイント防止エンジン (Microsoft Defender ウィルス対策) です。

詳細については、「 IP と URL/ドメインのインジケーターを作成する」を参照してください。

Web コンテンツ フィルタリング

Web コンテンツのフィルター処理は、Microsoft Defender for EndpointとMicrosoft Defender for Businessの Web 保護機能の一部です。 Web コンテンツ フィルタリングを使用すると、organizationはコンテンツ カテゴリに基づいて Web サイトへのアクセスを追跡および規制できます。 これらの Web サイトの多く (悪意がなくても) は、コンプライアンス規制、帯域幅の使用、またはその他の懸念のために問題になる可能性があります。

特定のカテゴリをブロックするように、デバイス グループ全体でポリシーを構成します。 カテゴリをブロックすると、指定したデバイス グループ内のユーザーがカテゴリに関連付けられている URL にアクセスできなくなります。 ブロックされていないカテゴリの場合、URL は自動的に監査されます。 ユーザーは中断することなく URL にアクセスでき、アクセス統計情報を収集して、よりカスタム ポリシーの決定を作成できます。 表示しているページ上の要素がブロックされたリソースを呼び出している場合、ユーザーにはブロック通知が表示されます。

Web コンテンツ フィルタリングは、Windows Defender SmartScreen (Microsoft Edge) と Network Protection (Chrome、Firefox、Brave、Opera) によって実行されるブロックを使用して、主要な Web ブラウザーで使用できます。 ブラウザーのサポートの詳細については、「 前提条件」を参照してください。

レポートの詳細については、「 Web コンテンツのフィルター処理」を参照してください。

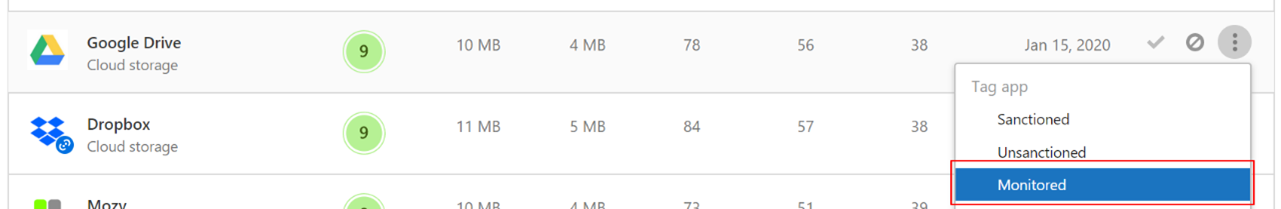

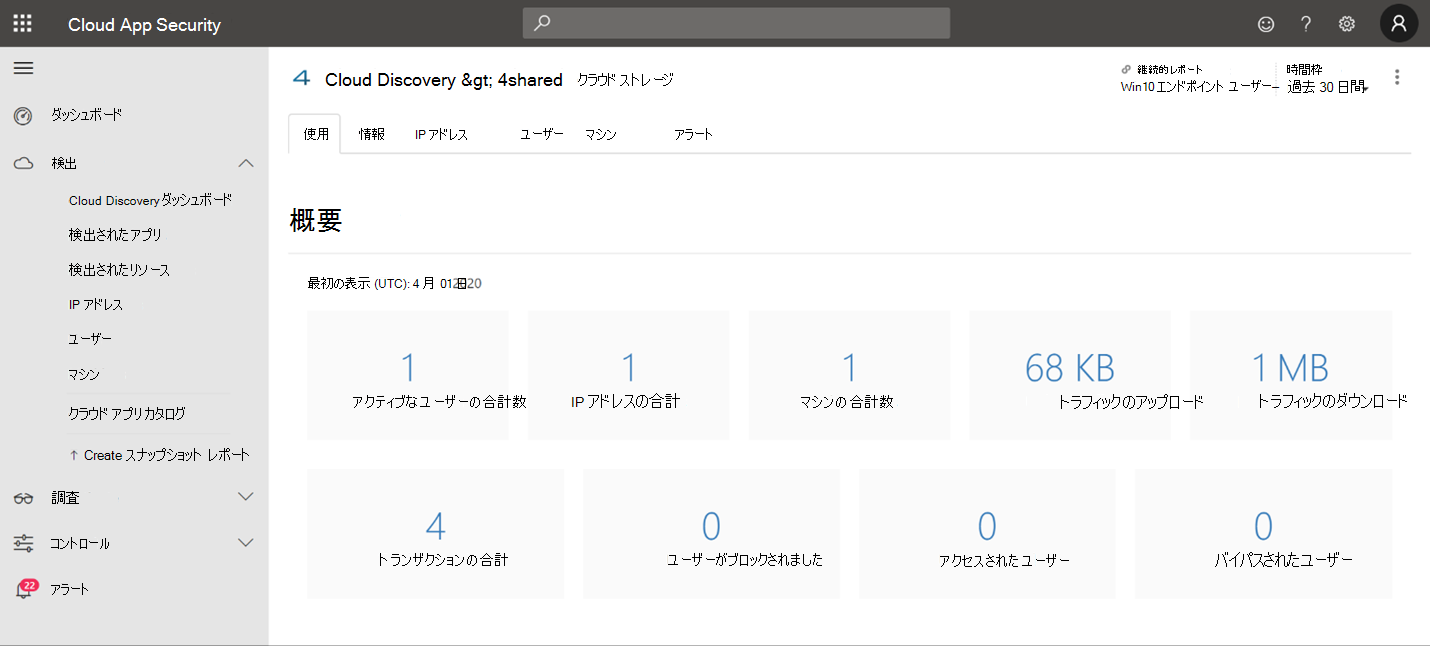

Microsoft Defender for Cloud Apps

Microsoft Defender for Cloud Apps/クラウド アプリ カタログは、エンドポイントのMicrosoft Defender XDRを使用してアクセスするときにエンド ユーザーに警告を表示し、監視対象としてマークするアプリを識別します。 監視対象アプリの下に一覧表示されているドメインは、後でエンドポイントのMicrosoft Defender XDRに同期されます。

10 から 15 分以内に、これらのドメインは、Action=Warn を使用したインジケーター > URL/ドメインの下のMicrosoft Defender XDRに一覧表示されます。 適用 SLA 内 (この記事の最後にある詳細を参照)。